在今年5月的第8天,我们举办了Positive Hack Days,在此期间,我们再次参与了SOC在传统的对峙中的角色。

今年,组织者考虑到了过去的错误,对峙开始了。 攻击者-做得好! 他们几乎连续攻击了30个小时,所以我们的夜班什至没有睡午觉。

什么到什么

我们在去年的

文章中谈到了该活动,但对其进行了简短的刷新。

这场战斗发生在捍卫者和进攻者之间。 捍卫者可以独自捍卫自己,也可以使用专家监控中心(SOC)的服务并使防御“面向双方”。 还为防御者分配了防御和防御恶意黑客的手段。

今年,组织者构建了7个需要保护的对象:

- 办事处

- 电信运营商

- 热电联产

- 石油公司

- 铁路公司

- 银行

- 物联网设备

3个SOC团队参加了会议:

黑客可以自己玩。 实际上,唯一的规则是不要直接攻击对抗“旋转”的基础设施。 此外,组织者会定期与攻击者一起“玩耍”,部署有漏洞的服务。 最后,他们完全关闭了城市中的反欺诈系统。

为黑客开发了一种特殊的加密货币和矿工,他们可以在受感染的对象中实施这些加密货币和矿工。 “矿工在旋转,比特币在混乱”-根据察萨克(Ksark)哈萨克团队成员的恰当评论。

今年,我们再次担任其中一个办公部门的SOC。 这个部分的捍卫者是来自Servionika的家伙,他们在去年的比赛中就已经很熟悉了。

他们捍卫了什么

为了防御,我们使用了:

- DMZ的ViPNet IDS。

- 本地网络的ViPNet IDS。

- ViPNet HIDS(主机IDS),用于监视关键的Office服务器。

- ViPNet威胁情报分析系统(TIAS),用于日志分析,监视和分析。

当然,在我们的传感器中,我们使用自己开发的规则,其中还包括吓scar整个世界的最新攻击的签名!

记录了什么

在对抗期间,SoC分析师对约200万个事件进行了前瞻性监视,确定了30个信息安全事件。

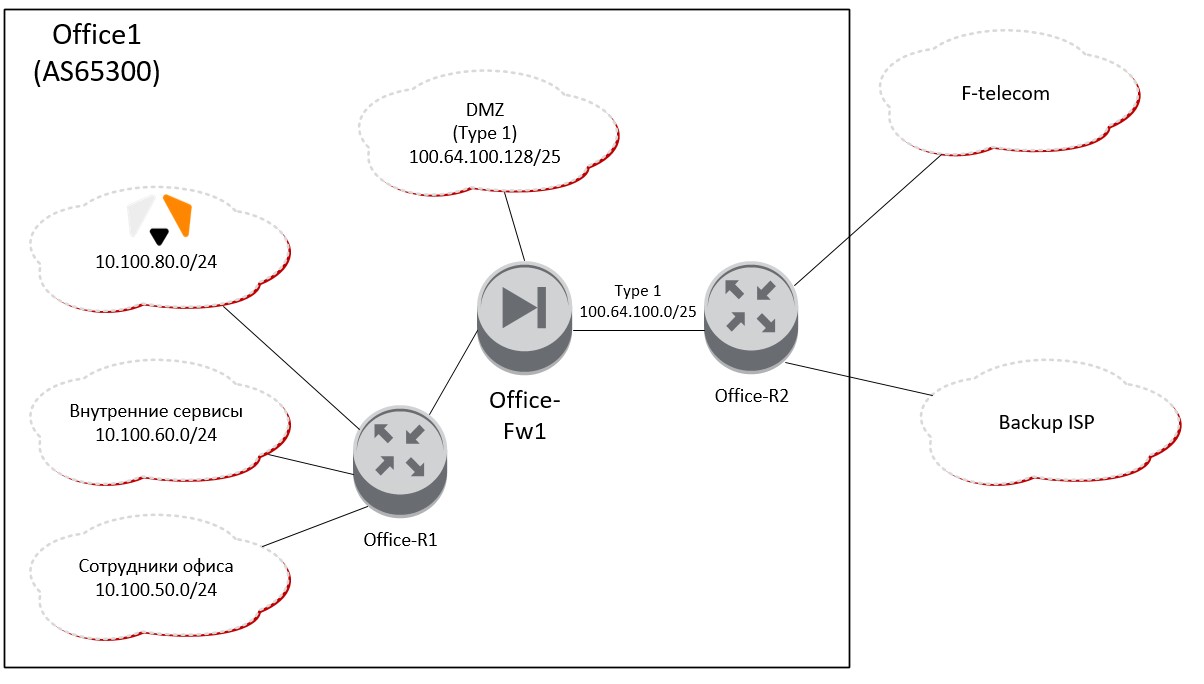

战场地图上部队的排列如下:

- Office-R2是Office 1设施的边界路由器,通过它它与两个Internet提供商F-telecom和Backup ISP连接。

- Office-FW1-一种防火墙,用于在局域网段和外部资源(DMZ)之间进行访问控制。

- Office-R1-用于在办公室网段内进行路由。

我们的同事Servionika团队负责支持Office 1的基础设施。 我们的任务是通知这些家伙什么时候出了问题。

游戏开始后,大部分活动都发生在DMZ区域附近。 攻击者试图通过利用Web漏洞突破前沿。 这一切都是按照传统从扫描开始的。 攻击者启动了DirBuster和Acunetix扫描仪,然后转到DMZ中的地址。

ip为100.110.255.127的攻击者顽固地试图建立与受保护节点100.64.100.167上在线商店的MySQL数据库的连接。 服务器成功阻止了所有蛮力尝试。

一段时间后,他们通常开始选择SSH和RDP的密码。

当攻击者通过SMB中的地址100.110.255.17进行扫描时,在主机100.64.100.183上检测到攻击。 该服务器没有MS17-010更新

docs.microsoft.com/en-us/security-updates/SecurityBulletins/2017/ms17-010 。 捍卫者应及时得到的信息。

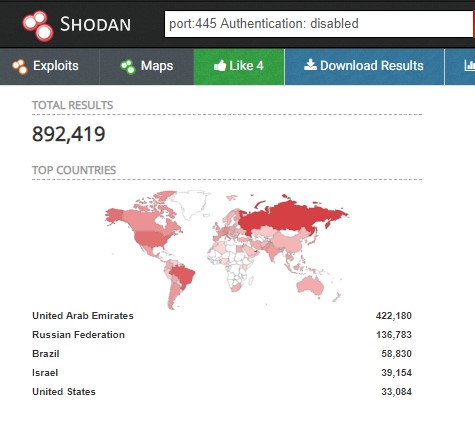

值得注意的是,利用EternalBlue中漏洞的可能性的测试已经进行了很多次。 这些事件是对抗期间最频繁的事件之一。 但这并不奇怪。 尽管自大规模感染以来已经过去了一年,但仍有大量计算机容易受到此攻击。

此外,攻击者还试图利用漏洞CVE-2014-6271(Bash中的远程代码执行)。

在第一天的16:00左右,成功在节点100.64.100.167上利用了SambaCry漏洞。 捍卫者直到第二天才可以访问该站点。 攻击后地址为100.110.255.176的攻击者使用NMAP进行了周界探索,并带走了扫描数据。

在受感染节点的夜晚,在节点100.100.100.202的443rd端口上建立了连接。 重置所有会话后,活动结束。 大概是,被黑客入侵的矿工100.64.100.167被上传到节点100.100.100.202。

主要调查工具是一张纸和一支笔

主要调查工具是一张纸和一支笔到了晚上,攻击者积极应对了Zabbix监视系统。 尝试利用eternalblue漏洞,他们选择了ssh密码,并尝试通过/zabbix/zabbix.php填充外壳。

第二天早上,记录了来自受保护节点100.100.100.202的可疑活动。 从外部网络100.64.100.242建立了到ip的连接,并发送了可疑证书。 调查显示,此节点上的ssh密码已重置,并且该矿工已上传。 还偷走了bd.frm数据库文件。 通常,攻击者会“烧毁”自签名证书。 我们立即对这台机器做出了反应,查看了会话,仍然有一个黑客。 温暖

与此几乎同时,发现了另一个节点100.64.100.242(Wordpress)的黑客入侵。 它具有一些非常有趣的凭据。 我们为“ Shaggy”登录名选择了一个密码。 结果他……当然是“斯科比”。

从这个地点妥协之后,对周边进行了侦察。 扫描了20、25、80端口。 黑客被开除,汽车被劫持。

直到最近,黑客还试图进行诸如sql注入,残酷的FTP,RDP,SSH之类的攻击。 一般而言,他们按照古典方案行事。

总结

“对抗”成功! 当然,这次我们无法“摆脱困境”。 攻击者设法部分突破了办公室的防御。 但是,这次活动带来了宝贵的经验。 所获得的信息将有助于更好地理解现代攻击媒介,并在实际中采取措施加以应对。