零日行动倡议的参与者Lucas Leong(趋势科技)透露了有关Windows中一个关键漏洞的详细信息,该漏洞可能允许在当前进程的上下文中远程执行任意代码。 成功利用此问题将需要必须打开恶意文件或跟随链接的用户的参与。

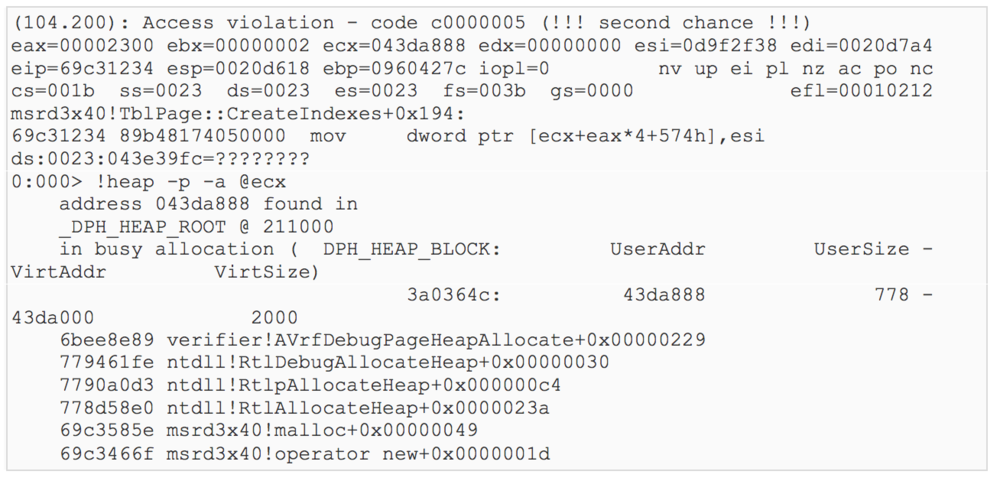

该漏洞已在Microsoft JET数据库引擎中检测到,并且具有在OOB越界写缓冲区之外进行写入的能力,并且在通过OLE DB接口打开JET(联合引擎技术)数据源时会出现此漏洞。

OLE DB(对象链接和嵌入,数据库,OLEDB)-一组COM接口,允许应用程序与来自不同来源和信息存储的数据统一使用。

要造成此漏洞,用户将需要打开一个特制文件,其中包含以Microsoft JET Database Engine数据库格式存储的数据。 各种应用程序都使用这种数据库格式。 利用此漏洞可能允许在当前进程级别执行代码。

在GitHub上发布

了此漏洞的

PoC,该漏洞影响了Microsoft的现代操作系统的整个范围:Windows 7,Windows 8.1,Windows 10和Windows Server Edition 2008至2016。

一个奇怪的事实是,该漏洞的详细信息已于5月8日提供给Microsoft,5月14日,Microsoft确认存在此错误。 根据ZDI政策,在等待120天(4个月)后,他们发布了该漏洞。 Microsoft当前正在准备一个修补程序,该修补程序预计将包含在十月份的计划更新中。

攻击者可以在网络钓鱼,实施APT媒介和水坑攻击中非常成功地利用此漏洞。 建议您使用受信任的文件策略,直到发布补丁为止。