我们发布了监控中心的第七次定期报告,该报告致力于分析记录的事件和信息安全事件。

关键数据:

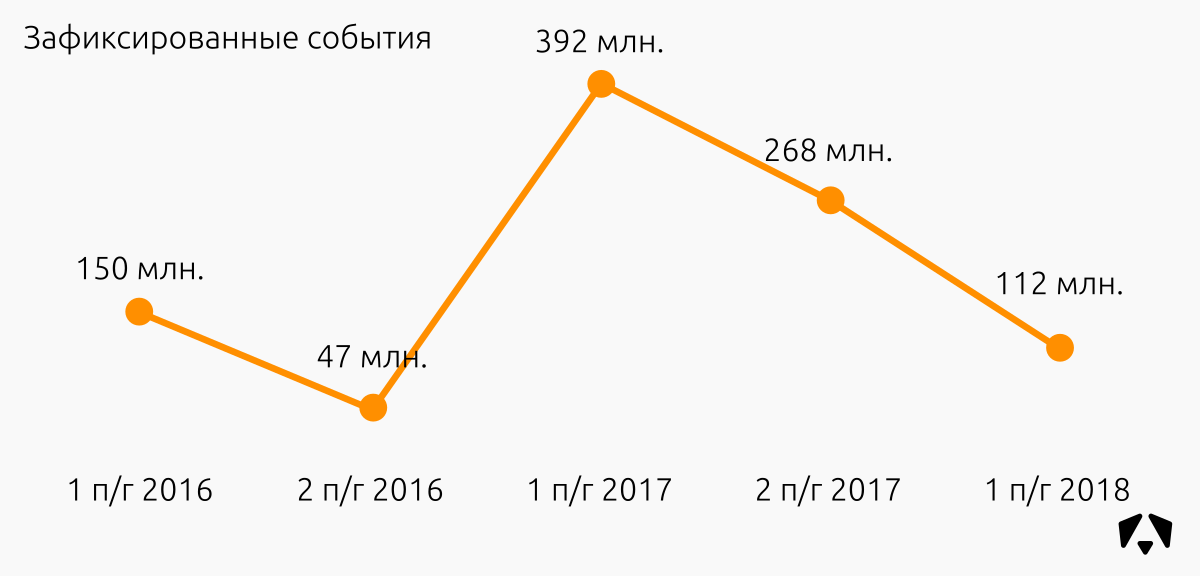

- 记录了1.12亿个事件 (比上一时期少两倍)。

- 已确认434起事件 (我们平均每天处理3起事件)。

- 受监视的节点为28,200 (在两年中,受监视的节点数量增加了19倍)。

让我们用术语来定义

- IS事件是所识别的系统,服务或网络某种状态的发生,表明可能违反IS策略或保护措施失败,或者发生了可能与安全性有关的先前未知的情况。

- IS事件 -发生一个或多个不希望的或意外的IS事件,这与损害业务运营和造成IS威胁的可能性很大有关。

事件的来源是网络和主机IDS,网络设备,安全扫描程序,防病毒解决方案和蜜罐。

作为内部处理的一部分,我们根据所涉及的资源对事件进行分类。

| 高危 | 与服务器段的关键资源或用户段的关键资源(处理从业务,财务或法律角度来看至关重要的信息的资源)有关的事件。 |

| 中等临界 | 与服务器段的非关键资源有关的事件。 |

| 低危 | 与用户段(普通用户)的非关键资源有关的事件。 |

如果监视中心的分析师认为此事件会导致严重的负面后果,则可以任意确定关键程度。

监测结果

在

2018年 1月1日至

6月30日期间,监控中心员工控制了组织的信息系统,连接节点总数约为28200(工作站,Web,邮件,文件存储等)。 由于对创建和运营信息安全监控中心这一主题的兴趣日益浓厚,我们设法吸引了新的常规客户,并于2018年上半年启动了多个试点项目。

在2018年的六个月中,传感器记录了1.12亿次信息安全事件。

考虑到受监视资源和事件数量的增加,注册的IS事件数量的减少是由于以下因素造成的:

- 我们的签名分析人员正在最终确定签名,这些签名在特定的受控信息系统中给出大量的假阳性响应。 得益于在不同组织中编写规则和评估规则行为的丰富经验,签名变得越来越不依赖于网络功能,并且更加统一,同时又不会因为“不良”流量而降低效率。

- AM规则数据库的某些规则已经过优化。 因此,许多相同的事件得以汇总。

- 由于有了前两点,监控中心对DDoS攻击和其他信息安全事件做出了更快的响应,这些事件以大量的签名触发事件表现出来,并有助于在早期阶段阻止其发展。

记录了

434起事件 。

与2017年下半年相比,事件数量增加了20%,原因是新客户积极连接到了监控中心。 而且,新的监视基础设施几乎可以保证基础设施所有者以前根本不会注意到的已识别事件数量激增。 一旦解决了这个“新高峰”,记录的事件数量就会急剧下降。

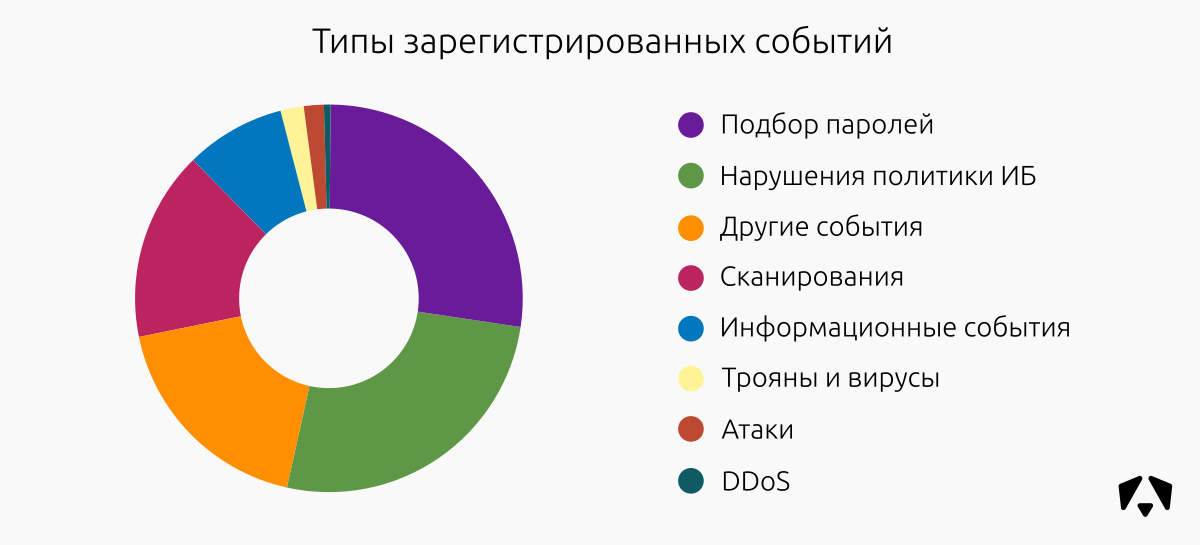

“信息事件” -带有信息取向的事件,在分析事件时可能会有用。

“攻击或利用” -表示试图远程执行代码或利用受控资源上的漏洞的事件。

“扫描” -表示在尝试攻击之前对网络进行研究的事件。

“密码选择” -表示尝试通过选择身份验证数据来获得对受控资源的访问的事件。 | “违反信息安全策略” -表示涉嫌违反受控组织的安全策略要求的行为的事件。

“特洛伊木马和病毒” -表明病毒或恶意软件活动感染了受控资源的事件。

“ DDoS” -表示尝试进行分布式拒绝服务攻击的事件。 |

与2017年下半年相比,按类型记录的事件分布没有太大变化。 最明显的变化是尝试为各种服务选择密码的尝试进入了第一位。 违反政策,扫描和信息事件的行为仍然保留在“最重要的位置”。

扫描类别中的事件数量已增加。 在今年上半年,我们增加了客户数量,因此增加了节点数量。 如果受监视的站点直接访问Internet,则它每天都会受到僵尸程序的大量扫描。 大多数客户端优先控制来自外部网络的攻击,因此具有白色地址的节点也将受到监视。 这导致“扫描”增加,“信息事件”减少,这是内部节点的更多特征。

已报告的事件

在确定的

434起事件中:

| 突发事件类 | 低危 | 中等临界 | 高危 | 总事件 | 事件共享 |

| 恶意软件 | 3 | 75 | 101 | 179 | 41% |

| 攻击和利用企图 | 4 | 68 | 57 | 129 | 30% |

| 密码匹配 | 2 | 27 | 35 | 64 | 15% |

| 违反安全政策 | 6 | 32 | 6 | 44 | 10% |

| 拒绝服务 | 3 | 5 | 10 | 18岁 | 4% |

在最大的恶意软件类别中,我们观察到以下趋势:

- 监视节点越多,恶意软件事件就越多。

- 与2017年第二季度一样,WannaCry和Petya / notPetya系列恶意软件的感染仍在继续。 尽管已广泛涵盖此问题,但仍有许多易受攻击的节点。

- 发现的大多数恶意软件是加密货币挖掘软件。 黑客变得有点“亲切”,并试图利用用户资源。

- 我们还经常发现广告软件可能有害的软件。 基本上,用户会在下载软件时连同被黑或免费程序一起下载它,并在安装软件时快速查找驱动程序,例如DriverPack及其类似物。

关于漏洞利用,我们继续观察到大量尝试利用Apache Struts,Drupalgeddon和EternalBlue中的漏洞。

大量事件被利用来利用EternalBlue漏洞。 听起来很可悲,但是统计数据表明用户仍然没有为这种耸人听闻的漏洞进行防御。 尽管通过此漏洞下载勒索软件的数量已经很小,但它仍被广泛用于分发其他恶意软件。 并且,如果加密数据立即可见,则普通用户甚至可能不会注意到其他恶意软件的活动。

例如,在6月底,我们对感染了加密代理的机器进行了研究。 我们发现破坏性操作是通过与系统的远程连接执行的。 攻击者启动了勒索软件程序,并在几分钟后从受害者的站点断开了连接。

我们的研究人员找到了一个伪装成svhost.exe进程的正在运行的勒索软件文件(在对该文件进行详细分析时发现,它是GlobeImposter 2.0家族的加密程序),以及启动其他可疑程序的痕迹。 其中包括已安装的ProcessHacker实用程序(带有KProcessHacker驱动程序)。 在其帮助下,攻击者完成了特权进程并释放了进程占用的文件以进行后续加密。 黑客并没有就此止步,而是利用这一机会,将一个矿工引入了受感染的系统中(为什么不利用最大值?)。

在系统目录中检测到莱特币(LTC)加密货币挖掘文件。 其中包括矿工文件本身,支持多线程和发送HTTP请求的库,以及使用攻击者必需的参数收集并启动所有这些程序的程序。 此文件已添加到任务计划程序中,并在每次系统启动时启动。

如果攻击者未在被入侵的系统上启动加密程序,那么AWP的所有者也许不会注意到外部存在。 系统的资源将用于挖掘加密货币和/或攻击本地网络上的其他用户。

该类别中的其余事件是尝试利用XSS以及引入PHP和SQL注入。

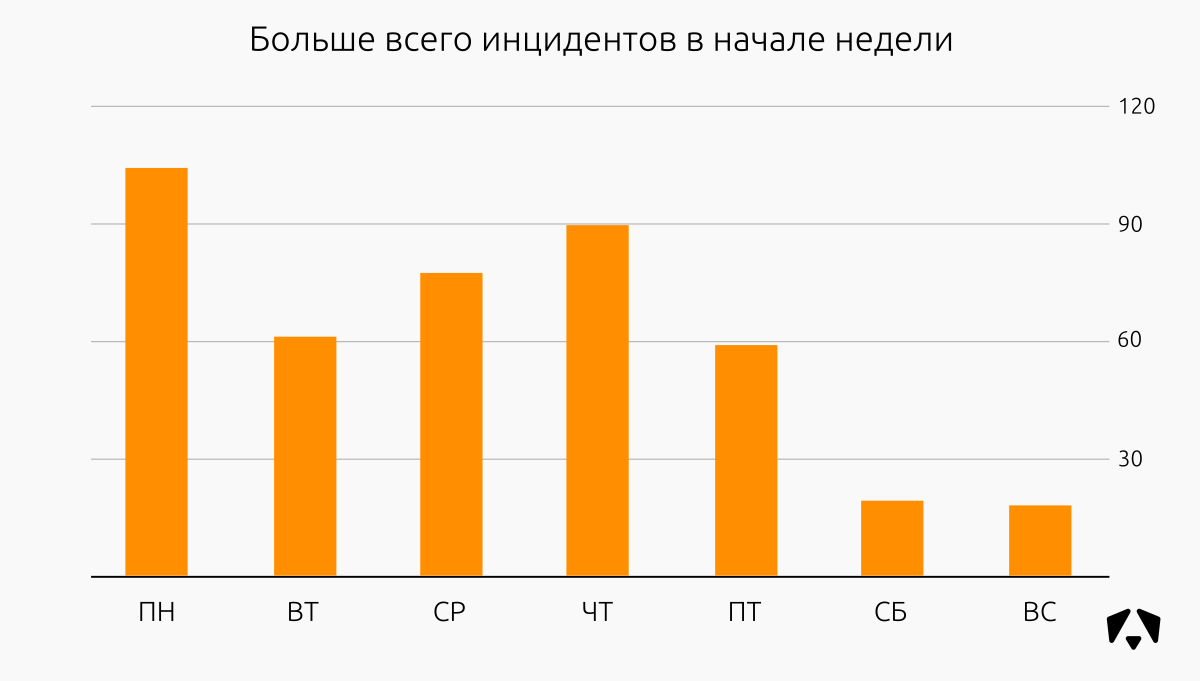

与2018年上半年的星期几相关的IS事件分布:

通常在星期一进行网络钓鱼邮件,它们发送伪装成和解,行为等伪装的恶意软件。此类活动最有可能针对尚未离开周末的人们。 自本周初以来,我们还与大量新客户建立了联系,这也大大增加了事件的发生,尤其是在密码选择,攻击和漏洞利用等类别中。

2018年上半年的IS事件分布:

事件的增加与我们客户网络的扩展有关。 到四月,至少有两个组织增加了受控设施中的传感器数量。 另外,在春季和夏季,有许多试点项目。

此外,我们的签名分析师会不断编写新漏洞的规则,以帮助捕获对客户资源的新攻击。

TOP来源

在这种情况下,攻击源被理解为IP地址,它们是与受控地址进行网络交互的参与者,并试图损害基础架构。

该图按注册事件的数量显示前100个IP地址的位置。 这些地址大多数位于俄罗斯,乌克兰,中国,美国,德国和荷兰。

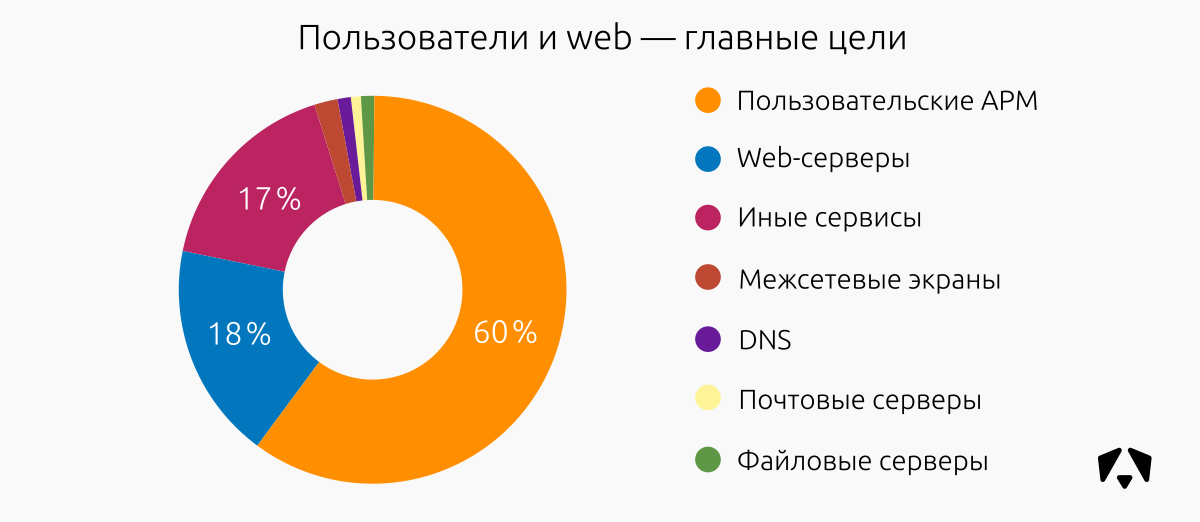

受影响的最重要事件细分

在2018年上半年,最容易受到不良影响的是用户工作站,占受控资源所有事件的60%。 其次是对Web服务器和其他服务的攻击。

针对Web暴力的主要攻击类型和尝试利用漏洞的尝试,包括Apache Web服务器。 在用户工作站上-恶意软件,试图利用浏览器中的漏洞。 大量矿工被非法安装。

以前的文章: