9月24日,

CloudFlare宣布支持TLS 1.3加密SNI扩展。

ESNI的好处

ESNI的好处- 没有人看到您正在访问哪个域。 供应商仅知道您要联系的IP地址。

- 不需要域前沿。

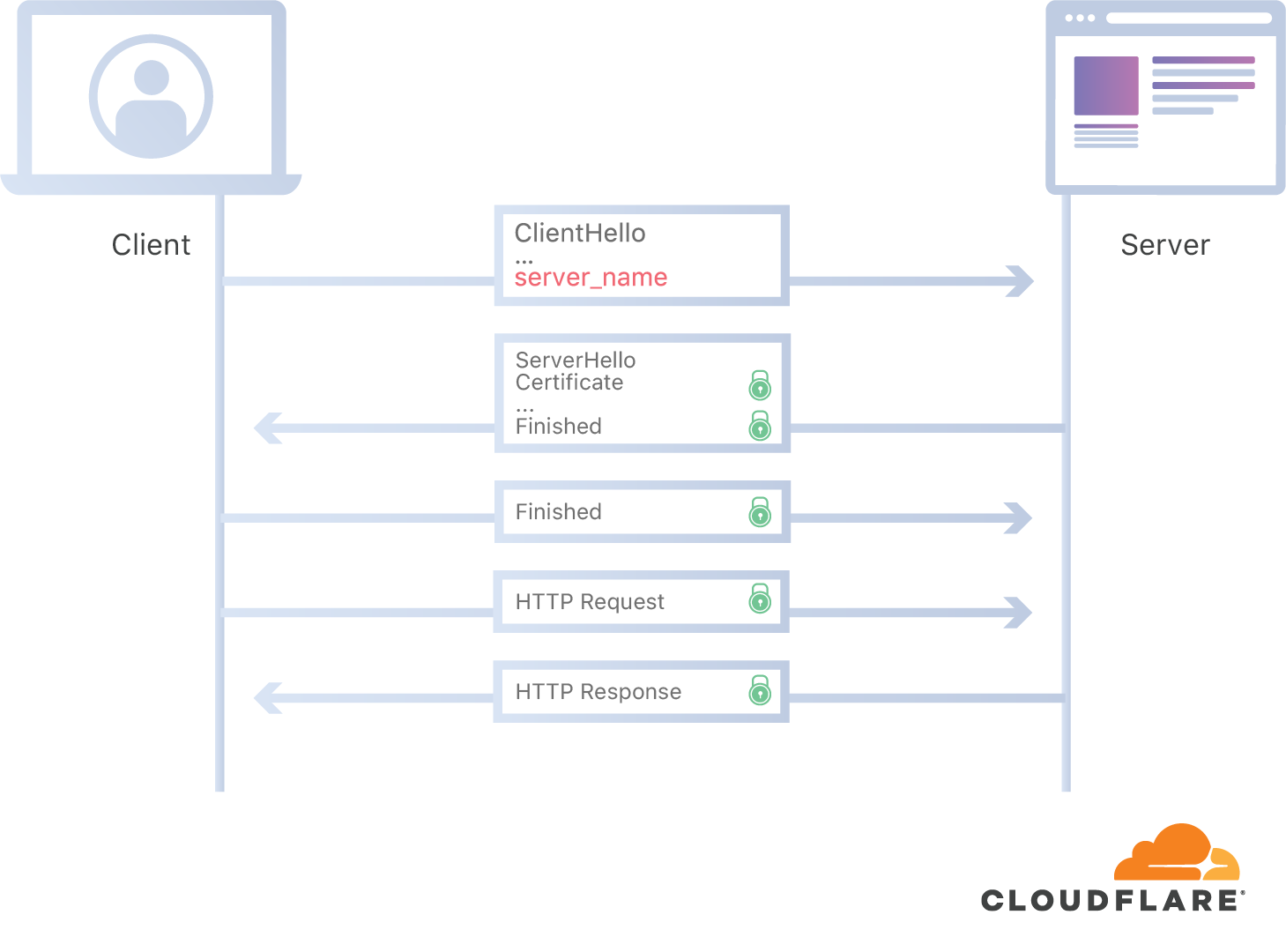

ESNI如何运作在现代Internet上,单个IP地址可以托管许多不同的域。 为了向您提供正确的证书,服务器需要知道您正在访问哪个域。 因此,在开始建立TLS会话之前,主机名以明文形式传输。

SNI方案

ESNI还会加密客户端与服务器通信的这一部分。 客户端从DNS获取服务器的公钥,并使用它加密所有数据,直到建立TLS会话为止。

ESNI工作流程

美中不足

美中不足ENSI高度依赖DNS。 如此之多,以至于在当前的DNS(纯文本)实现中,将DPI置于DNS协议上并使用服务器的公钥阻止所有字段是基本的。 仅通过大量切换到DNSSEC或HTTPS上的DNS可以解决此问题。 根据Chrome开发者

博客的判断,这种转变指日可待。

浏览器必须支持ESNI。 到目前为止,支持不是很好。

我们从中得到什么?互联网审查将非常复杂。 现在,大多数锁定都发生在DNS名称上。 所有这些锁将停止工作。 仅阻止DNS查询或IP地址将保留。

在标准浏览器中启用通过HTTPS的默认DNS后,DNS查询阻止将停止工作。 而且只有一种可能性被IP地址阻止。 您可以阻止DNS服务器或令人反感的站点。

对于非常勇敢的人,按IP地址进行阻止。 一个锁可以钩住许多不复杂的域,并且没有足够的方法来预先检查它到底钩住了谁。 单击几下,并且通常可以自动将被阻止的服务更改为未阻止的地址。 它的用户甚至不会注意到任何东西。

合计生活会好一点。 但不是现在。 在获得完整的ESNI支持之前,您仍然需要采取一些步骤。

参考文献在此处检查您的浏览器是否支持TLS 1.3,ESNI和DNS加密。