在大众信息安全的现代范式中,人们坚信网络安全是昂贵的,困难的,并且对于普通用户几乎是不可能的。 因此,如果您想完全保护您的数据和个人信息,请在Google或Amazon创建一个帐户,在识别所有者方面钉牢该帐户,并定期检查大型公司已经停止另一次登录尝试的警报警报。

但是熟悉信息安全性的人们一直都知道:云服务比单独的工作站更容易受到攻击。 确实,在发生不可抗力的情况下,PC可以从物理上限制对网络的访问,并且比赛已经开始在所有受攻击的区域更改外观和密码。 云基础架构非常庞大,通常是分散的,几个客户端的数据可以存储在同一物理介质上,反之亦然,一个客户端的数据分布在五大洲,只有一个帐户将它们组合在一起。

简而言之,当Internet相对较新和较年轻时(大约是2003年),信息安全专家仔细研究

了 1997年的

缓冲区溢出保护系统 ,并涌入了现在称为

Honeytoken或Canarytoken的技术。 十五年来,他们一直在正常工作(并且仍然可以正常工作),只有最新的研究表明,由于Amazon方面实施的特殊性,Honeytoken取代了许多AWS服务的最后一道防线,在信息安全方面变成了一个巨大的漏洞。

什么是Honeytoken

像其在堆栈溢出保护系统中的意识形态先驱一样,Honeytoken使用“警告,但不能阻止”的方法。 实际上,Honeytoken是攻击者的诱饵,它以有价值的信息为幌子,并且可以以例如链接的形式呈现。 在普通用户的实践中,最明显的Honeytoken是链接警报,隐藏在标题为“银行帐户信息”或“我的帐户”的字母中。 原理也很简单:一旦攻击者查看了Honeytoken假装的信息,后者就会向所有者/管理员发送警报,告知其安全范围已遭到破坏。

Honeytoken本身显然不包含在外围中:按照其经典形式,它是已经在外围中的平假人,并且扮演的角色与金丝雀死在开采面的笼子中垂死的角色相同-警告危险。

这是技术的始祖

这是技术的始祖这种“信号系统”现在非常普遍,用于提醒个人账户持有人有关AWS安全漏洞的警报。 同时,没有单一的Honeytoken标准-可以是任何标准。 例如,几个特殊的失效邮箱被添加到客户电子邮件列表中,邮件列表的出现将指示整个数据库的消耗。

AWS中发现什么漏洞?

Amazon Web Services积极使用Honeytokens系统来接收服务范围云警报警报。 Amazon Canaries是伪造的帐户访问密钥。 该工具尽管非常简单,却非常重要:云服务经常遭受黑客攻击和其他攻击。 知道其中一个方向的AWS网络安全边界的“突破”的事实已经是Amazon工程师取得胜利的一半。

昨天,2018年10月2日,Rhino Security Labs的专家

发表了一项极其令人不愉快的研究,其实质由以下陈述表达:可以在不干扰云信号系统的情况下规避Honeytokens Amazon Web Services。 这使攻击者有机会悄悄地“进入”,“获取”他们需要的东西,并悄悄地“离开”。

Honeytokes AWS的整个体系结构基于伪密钥与

CloudTrail的结合使用,

CloudTrail还保留活动日志。 但是在Amazon用户指南中可以免费获得,但有不支持CloudTrail的地址和服务的完整列表。 实际上,这意味着对这些服务的任何请求(包括通过API的请求)都不会在任何地方注册。 同时,Amazon返回带有访问错误的返回消息以及

ARN 。

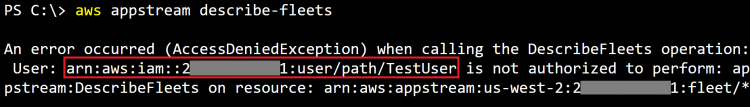

接下来,来自Rhino Security的研究人员通过

DescribeFleets API “敲响了”

AWS AppStream ,并收到了有关测试帐户的以下信息:

然后,在其帮助下,攻击者可以提取有关以下计划的

IAM用户/角色的信息:

IAM User:

arn:aws:iam::111111111111:user/the-path/TheUserName

IAM Role:

arn:aws:iam::111111111111:role/the-path/TheRoleName/TheSessionName结果,由于ARN的返回和IAM用户/角色数据的接收,专家可以通过解析来破坏上述服务上的Honeytokes诱饵密钥。

应对措施

找到的路径不仅使AWS

面临危险 ,而且使Amazon系统(如

CanaryToken和

SpaceCrab)等流行的honeytoken系统的开发人员

陷入危险 。 两位开发人员都已收到通知,并正在采取所有可能的措施来解决该问题。

此外,Rhino Security的专家

在GitHub上发布了 PoC脚本

,该脚本将检查提供给您的AWS密钥是否为令牌,因为尚未更新所有配置。

亚马逊的反应

亚马逊向Rhino Security Labs报告说ARN不是敏感信息,CloudTrain在需要的地方工作(并且不工作),因此没有任何问题。