对NotPetya编码器流行背后的TeleBots网络集团的新后门进行的一项研究表明,该代码与Industroyer主后门具有显着的相似性,从而证实了之前的传言。

近年来最大的网络事件之一是对乌克兰

能源企业的 攻击和

NotPetya编码器的

流行 。 在帖子中,我们将检查这些事件之间的关系。

由于

BlackEnergy恶意软件

软件包 ,历史上第一次由网络攻击引起的大规模停电发生在2015年12月。 在此次活动之前和之后,ESET专家都使用BlackEnergy

监控了 ART组的活动。 在2015年停电之后,该小组显然关闭了与BlackEnergy的积极合作,并发展成为我们现在称为

TeleBots的组织 。

这里应该注意的是,在谈论ART小组时,我们会考虑一般的技术指标:代码相似性,通用网络(C&C)基础结构,恶意软件执行链等。通常,我们不直接参与开发人员或机构的调查和识别。操作员。 术语“ ART组”没有明确的定义,通常用于表征恶意软件参数。 出于这些原因,我们避免猜测攻击源,攻击者的国家或州身份。

无论如何,我们发现BlackEnergy攻击(针对乌克兰能源公司以及其他行业和高级设施)与TeleBots团体运动(主要针对乌克兰金融部门)之间存在联系。

2017年6月,全球各地的公司都遭受

Diskcoder.C viper (更名为Petya / NotPetya)的困扰-感染的大规模性质显然是一种副作用。 通过研究该事件,我们发现受到

TeleBots组后门感染的公司成为这种流行病的“零病人”,这是由于在乌克兰公司中流行的MEDoc会计软件遭到破坏。

问题是,

Industroyer与这个故事有什么关系?这个复杂的恶意软件导致2016年12月在基辅停电。 ESET报告发布后,一些信息安全公司和媒体立即建议Industroyer成立了BlackEnergy / TeleBots小组(有时也称为Sandworm)。 但是,迄今为止尚未提交任何证据。

在2018年4月,我们记录了TeleBots组的一项新活动-尝试部署新的

Win32 / Exaramel后门 。 我们的分析表明,此后门是Industroyer主后门的改进版本-这是第一个证明。

Win32 / Exaramel后门分析

Win32 / Exaramel后门最初是使用吸管安装的。 根据dropper的元数据,在将后门部署到特定的受感染计算机之前,该后门已立即编译到Microsoft Visual Studio中。

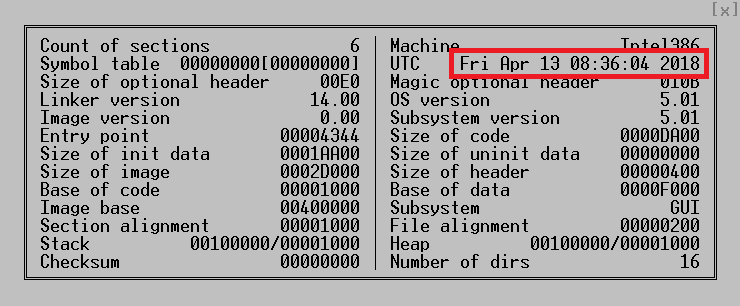

图1. Win32 / Exaramel后门滴管的PE时间戳

图1. Win32 / Exaramel后门滴管的PE时间戳执行后,放置器将Win32 / Exaramel二进制文件放入Windows系统目录中,并以名称

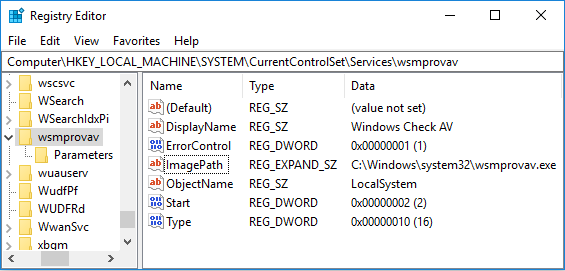

wsmproav启动Windows服务,并描述为“ Windows Check AV”。 Windows服务的文件名和描述都在滴管中进行了硬编码。

图2. Win32 / Exaramel后门创建的Windows服务注册表设置

图2. Win32 / Exaramel后门创建的Windows服务注册表设置此外,放置程序将后门配置以XML格式写入Windows注册表。

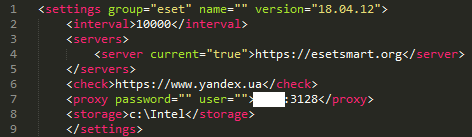

图3. Win32 / Exaramel的XML配置

图3. Win32 / Exaramel的XML配置该配置包括几个块:

-

间隔 -睡眠功能所用的时间(以毫秒为单位)

-

服务器 -命令服务器(C&C)列表

-

检查 -用于确定主机是否可以访问Internet的网站

-

代理 -主机网络中的代理服务器

-

存储 -用于存储要渗透的文件的路径

从配置的第一行可以看到,攻击者根据使用的防病毒产品对目标进行分组。 在Industroyer组合物中使用了类似的方法-特别是,某些Industroyer后门也伪装成一种防病毒服务(以

avtask.exe的名称

avtask.exe ),并使用相同的方法进行分组。

另一个有趣的事实是,后门使用C&C服务器,其域名模仿了属于ESET的域。 除了上述配置中的

esetsmart[.]org ,我们还发现了一个类似的域

um10eset[.]net ,该域

um10eset[.]net最近打开的Linux版本的TeleBots恶意软件使用。 重要的是要注意,这些由攻击者控制的服务器与

合法的ESET网络基础结构无关。 目前,我们还没有发现Exaramel使用的域可以模仿其他信息安全公司的基础架构。

启动后,后门将与C&C服务器建立连接,并接收要在系统中执行的命令。 以下是可用命令的列表:

-开始过程

-从特定的Windows用户启动进程

-将数据写入给定路径的文件中

-将文件复制到存储子目录(下载文件)

-运行shell命令

-从特定的Windows用户运行shell命令

-使用

MSScriptControl.ScriptControl.1运行VBS代码

MSScriptControl.ScriptControl.1Win32 / Exaramel中的命令循环代码和前六个命令的实现与Industroyer软件包中的后门非常相似。

图4.反编译的Win32 / Exaramel后门代码(左)和Win32 / Industroyer(右)的比较

图4.反编译的Win32 / Exaramel后门代码(左)和Win32 / Industroyer(右)的比较这两个恶意软件家族都使用报告文件来存储已执行的Shell命令和正在运行的进程的输出。 如果是Win32 / Industroyer后门,则报告文件将以随机名称存储在一个临时文件夹中。 在Win32 / Exaramel中,报告文件名为

report.txt ,并且其到存储库的路径在后门配置文件中指定。

要将标准输出(stdout)和标准错误(stderr)重定向到报告文件,两个后门都将

hStdOutput和

hStdError参数设置为报告文件描述符。 这是这些恶意软件家族之间的另一个相似之处。

图5.分别对反编译的Win32 / Exaramel和Win32 / Industroyer后门代码进行比较

图5.分别对反编译的Win32 / Exaramel和Win32 / Industroyer后门代码进行比较如果恶意软件操作员想要从受害者的计算机中窃取文件,则只需将这些文件复制到配置中指定的

data存储路径的子目录中。 在与C&C服务器建立新连接之前,后门将在发送文件之前自动压缩和加密这些文件。

Industroyer后门与新的TeleBots后门之间的主要区别在于,后者使用XML格式进行通信和配置,而不是使用自定义二进制格式。

恶意密码盗窃工具

TeleBots小组与Exaramel一起使用了一些旧工具,包括密码盗窃工具(内部名称为CredRaptor或PAI)和稍作修改的Mimikatz。

自2016年以来仅由该小组使用的高级密码窃取工具CredRaptor已完成。 与以前的版本不同,它不仅从浏览器收集已保存的密码,而且还从Outlook和许多FTP客户端收集已保存的密码。 以下是受支持的应用程序的列表:

-BitKinex FTP

-BulletProof FTP客户端

-经典FTP

-咖啡杯子

-核心FTP

-Cryer WebSitePublisher

-CuteFTP

-FAR经理

-filezilla

-FlashFXP

-护卫舰3

-FTP指挥官

-FTP资源管理器

-FTP导航器

-谷歌浏览器

-Internet Explorer 7-11

-Mozilla Firefox

-歌剧

-Outlook 2010、2013、2016

-SmartFTP

-SoftX FTP客户端

-总指挥官

-TurboFTP

-Windows保险柜

-WinSCP

-WS_FTP客户端

这些改进使攻击者可以从网站的网站管理员帐户和内部基础结构中的服务器收集数据。 有权访问此类服务器,您可以安装其他后门。 通常,这些服务器安装的操作系统不是Windows,因此攻击者必须改编后门。

在事件响应期间,我们发现了TeleBots的Linux后门

-Linux / Exaramel.A 。

Linux / Exaramel后门分析

后门用Go编程语言编写,并编译为64位ELF二进制文件。 攻击者可以使用任何名称在所选目录中部署后门。

如果后门是由攻击者以字符串“ none”作为命令行参数执行的,则它会尝试使用持久性机制在重新启动后自动启动。 如果后门未在root帐户下运行,则使用

crontab文件。 但是,如果以root身份运行,则它支持各种Linux

init系统。 通过执行以下命令,可以确定当前正在使用哪个

init系统:

strings /sbin/init | awk 'match($0, /(upstart|systemd|sysvinit)/){ print substr($0, RSTART, RLENGTH);exit; }'根据结果,后门使用以下硬编码位置来确保持久性(以下称为Init系统及其位置):

sysvinit-/etc /init.d/syslogd

新贵 -/etc/

init /syslogd.conf

systemd- /etc/

systemd/system /syslogd.service

在启动期间,后门尝试打开配置文件,该文件与后门存储在相同目录下,名称为

config.json 。 如果配置文件不存在,则创建一个新文件。 使用

s0m3t3rr0r密钥和RC4算法对配置进行加密。

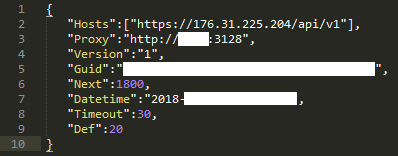

图6.解密的Linux / Exaramel后门JSON配置

图6.解密的Linux / Exaramel后门JSON配置后门连接到硬编码的C&C(默认情况下,在我们看到的示例中为176.31.225 [。] 204)或配置文件中指定为

Hosts的C&C服务器。 通信是通过HTTPS进行的。 后门支持以下命令:

App.Update-更新到新版本

App.Delete-从系统中自动

删除App.SetProxy-在配置中设置代理服务器设置

App.SetServer-更新配置中的C&C服务器

App.SetTimeout-设置超时值(与C&C服务器的连接之间的间隔)

IO.WriteFile-从远程服务器下载文件

IO.ReadFile-将文件从本地磁盘

上传到C&C服务器

OS.ShellExecute-执行Shell命令

结论

Exaramel的开业表明,TeleBots小组在2018年仍然活跃,攻击者继续改进战术和工具。

Win32 / Exaramel代码与Industroyer主后门之间的显着相似之处是第一个公开发表的证据,该证据将Industroyer与TeleBots组联系在一起,因此也与NotPetya和BlackEnergy网络活动联系在一起。 在网络攻击的来源之间建立联系时,值得考虑错误或故意欺骗的可能性,但是在这种情况下,我们认为这不太可能。

值得注意的是,Exaramel后门的Win32和Linux版本是在与该行业无关的组织中发现的。 ESET专家向乌克兰调查部门报告了这一发现,因此及时发现并阻止了攻击。

ESET继续监视该网络组的活动。

危害指标(IoC)

ESET检测

Win32/Exaramel trojan

Win32/Agent.TCD trojan

Linux/Agent.EJ trojan

Linux/Exaramel.A trojan

Win32/PSW.Agent.OEP trojan

Win32/RiskWare.Mimikatz.Z application

Win64/Riskware.Mimikatz.AI applicationSHA-1哈希

后门Win32 / Exaramel Cybergroup TeleBots65BC0FF4D4F2E20507874F59127A899C26294BC7

3120C94285D3F86A953685C189BADE7CB575091D密码盗窃工具F4C4123849FDA08D1268D45974C42DEB2AAE3377

970E8ACC97CE5A8140EE5F6304A1E7CB56FA3FB8

DDDF96F25B12143C7292899F9D5F42BB1D27CB20

64319D93B69145398F9866DA6DF55C00ED2F593E

1CF8277EE8BF255BB097D53B338FC18EF0CD0B42

488111E3EB62AF237C68479730B62DD3F52F8614米米卡茨458A6917300526CC73E510389770CFF6F51D53FC

CB8912227505EF8B8ECCF870656ED7B8CA1EB475Linux / ExaramelF74EA45AD360C8EF8DB13F8E975A5E0D42E58732C&C服务器

um10eset[.]net (IP: 176.31.225.204)

esetsmart[.]org (IP: 5.133.8.46)