他们在Habré

上详细谈到了

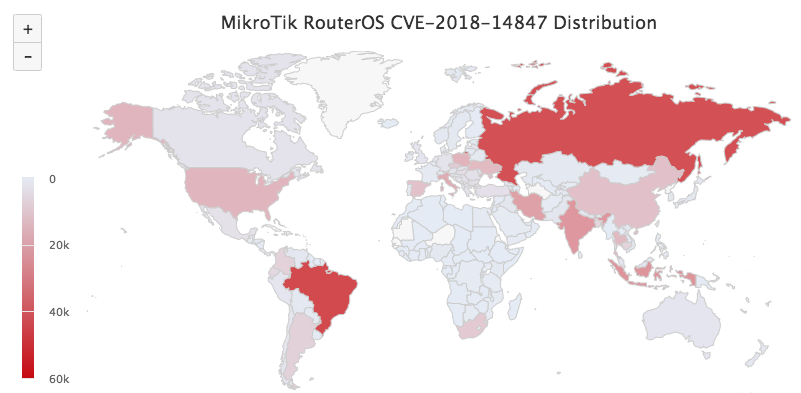

CVE-2018-14847漏洞,该漏洞影响了全球约

370,000台MikroTik路由器(包括

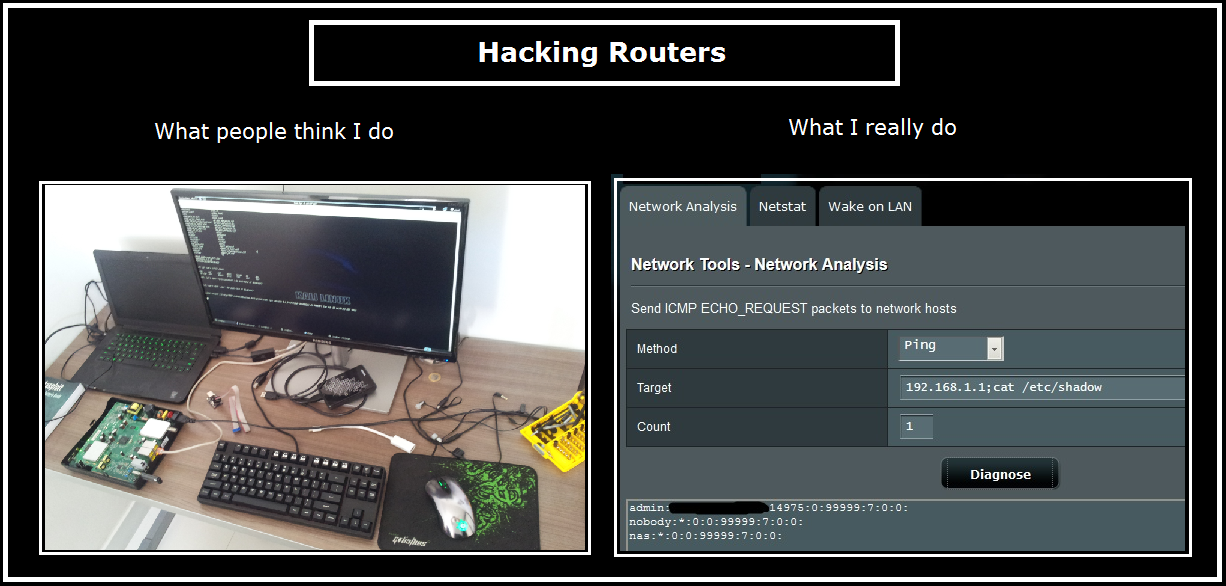

俄罗斯 的40,000台 ) 。 简而言之,MikroTik RouterOS中的漏洞使您无需特殊授权即可从路由器远程读取任何文件,包括受保护的访问密码不足。

尽管该修补程序是在四月份非常迅速地发布的,但是许多路由器所有者并不遵循这些更新。 结果,它们的设备仍然容易受到攻击,并包含在攻击者使用的IoT僵尸网络中。 在过去的几个月中,通过易受攻击的MikroTik路由器

安装了Coinhive脚本以在浏览器中进行挖掘并配置了

DNS重定向到恶意站点的情况,已记录了多种情况。 这种情况在10月5日恶化了,当时发布了针对CVE-2018-14847的

By The Way的新漏洞。

但是并不是所有的黑客都准备好利用用户的冷漠并从中牟利。 有些人试图提供帮助。

几天前 ,广受欢迎的西方出版物

ZDNet 谈到了“讲俄语的神秘黑客”,他“闯入路由器并未经用户许可打补丁”。 实际上,我们在谈论的是哈伯

游侠LMonoceros ,现在可以将其视为名人。

Alexey在

上一篇文章中说,他可以访问路由器并对其设置进行更改,以防止进一步滥用。

Alexey是服务器管理员。 从技术上讲,他的崇高工作属于刑法的几条规定,因此保持匿名是审慎的做法。 但是从这个角度来看,他并不太热衷于此:据

ZDNet称 ,该专家“在俄罗斯博客平台上吹嘘自己的爱好”。 很容易猜到我们在谈论

LMonoceros于 2018年9月27日在Habré发表的文章

“为什么要为黑客使用Mikrotik,以及我如何从僵尸网络中隐藏10万个RouterOS” 。

截至2018年9月的易受攻击设备的分布图,插图:卡巴斯基实验室

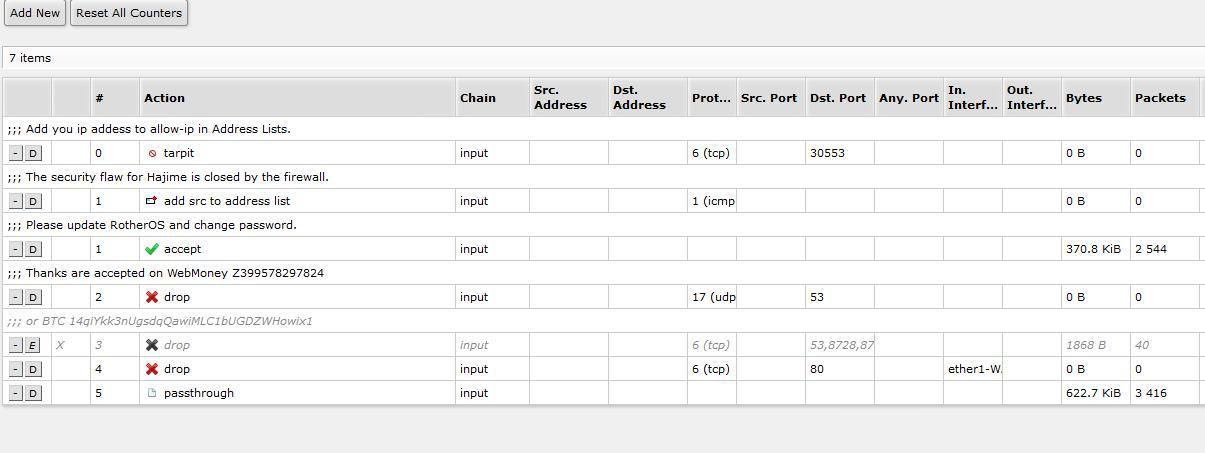

截至2018年9月的易受攻击设备的分布图,插图:卡巴斯基实验室Alexey说,到目前为止,他已经修补了10万个易受攻击的路由器。 他写道:“我添加了防火墙规则,这些规则阻止了路由器从本地网络的访问。” “在评论中,我写了有关该漏洞的信息,并留下了电报频道

@router_os的地址,您可以在其中提问。” 有关防火墙设置的说明也早些时候

发布在Habré上 。

显然,管理员抱怨的是对config的这种编辑是由另一个好心人进行的。 他没有写电报频道的地址,但指出了钱包号码

显然,管理员抱怨的是对config的这种编辑是由另一个好心人进行的。 他没有写电报频道的地址,但指出了钱包号码请注意,今天(2018年10月15日),RouterOs Security频道已经有1080位参与者。 他们每天都会与Mikrotiks的弱点讨论局势。

MikroTik是迄今为止最受欢迎的路由器品牌之一。 全球有超过200万个MikroTik路由器在运行。 据一些研究人员称,现在有超过42万人参与了物联网僵尸网络并参与了挖掘。

尽管为超过100,000个用户配置了防火墙,但是Alexei表示,只有50个人通过Telegram进行了联系。 有人说谢谢你,但大多数人都很生气。

ZDNet提醒道,阿列克谢(Alexey)的技术上非法活动值得尊重,但他并不是第一个这样做的人。 例如,在2014年,黑客

获得了数千台ASUS路由器的访问权限,并在这些路由器后面具有共享文件夹的计算机上发布了文本警报,警告用户需要关闭该漏洞。

2015年底,White Team黑客组织

发布了Linux.Wifatch恶意软件 ,该

恶意软件关闭了各种基于Linux的路由器的安全漏洞。 在某个时刻,白人团队的僵尸网络变得如此庞大,以至于开始与臭名昭著的组织Lizard Squad的僵尸网络争夺互联网上最大的僵尸网络的头衔。

最后,就在最近的2018年,一个不知名的黑客将数万个MikroTik和Ubiquiti路由器重命名,以吸引所有者的注意力来更新其设备。 这些设备的名称分别为“ HACKED FTP服务器”,“ HACKED-ROUTER-HELP-SOS-WAS-MFWORM-感染”和“ HACKED-ROUTER-HELP-SOS-HAD-DEFAULT-PASSWORD”。

尽管高尚的黑客做出了努力,但物联网设备的安全状况仍然令人遗憾。 但是,很高兴意识到,由于俄罗斯专家

LMonoceros的有益

努力,它现在已经真正出名了。