Windows 10引入了一种称为“受控文件夹访问”的勒索软件保护机制。 它可以防止未知程序修改指定受保护文件夹中的文件。 富士通系统集成实验室有限公司的信息安全研究员

发现了一种通过DLL注入解决这种保护

的方法。

有什么问题

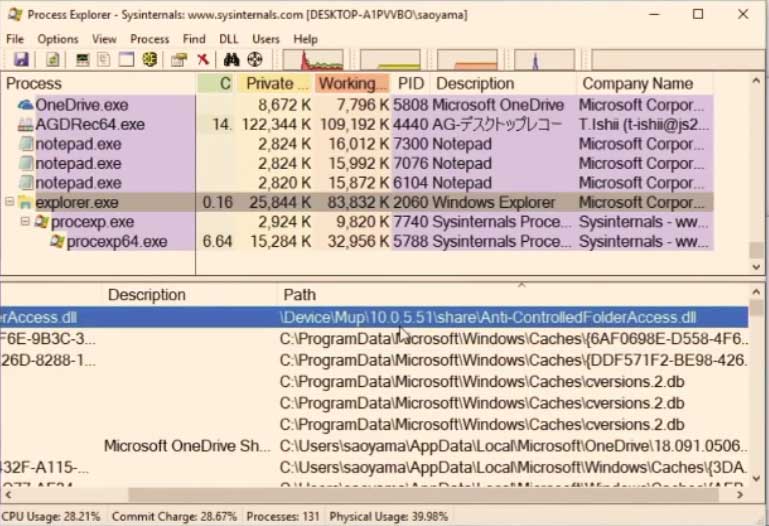

Soo Aoyama设法将恶意DLL注入Windows资源管理器-并且explorer.exe在“受控文件夹访问”程序的受信任列表中。 为了执行他的计划,研究人员使用了一个事实,即在explorer.exe的开头加载了在注册表项HKEY_CLASSES_ROOT \ * \ shellex \ ContextMenuHandlers中找到的DLL:

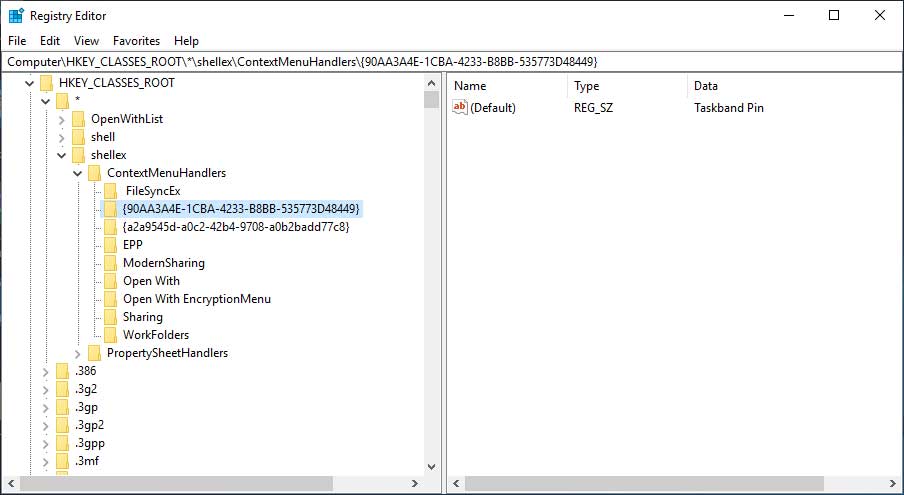

HKEY_CLASSES_ROOT树是在HKEY_LOCAL_MACHINE和HKEY_CURRENT_USER中找到的寄存器信息的“合并”。 当实现这种“合并”时,Windows从HKCU优先级分配信息。 这意味着,如果HKCU中存在密钥,则该密钥将优先于HKLM中的同一密钥,并且此数据将被放入HKEY_CLASSES_ROOT树中。

当您启动explorer.exe时,默认情况下会加载Shell32.dll,位于项HKEY_LOCAL_MACHINE \ SOFTWARE \ Classes \ CLSID \ {90AA3A4E-1CBA-4233-B8BB-535773D48449} \ InProcServer32中。 要将恶意DLL加载到资源管理器中,Aoyama只需创建密钥HKCU \ Software \ Classes \ CLSID \ {90AA3A4E-1CBA-4233-B8BB-535773D48449} \ InProcServer32并将其值设置为所需的库即可。

之后,在完成并重新启动explorer.exe进程而不是Shell32.dll之后,该程序启动了由黑客创建的DLL。

青山在DerbyCon会议上分享了这项研究的结果:

如何保护自己

研究人员还发现,许多防病毒软件(包括Windows Defender,Avast,ESET,Malwarebytes Premium和McAfee)无法识别他发现的攻击方案。

同时,据青山说,微软代表不相信他发现了这个漏洞。 研究人员将有关其调查结果的信息发送给了公司,但是在那儿他被告知他无权获得奖励,并且他们不会发布补丁,因为攻击者需要访问受害者的计算机,并且在实施时,访问权限没有被超出。

但是,结合其他漏洞,青山发现的攻击媒介可能对攻击者来说很有趣。 基本上,大公司的基础结构是基于Windows构建的。 知道了这一点,攻击者便开发了用于在此操作系统下进行攻击的特殊工具。

明天, 10月18日14:00 ,来自PT专家安全中心的专家将分析三种黑客工具,这些工具可让您快速在Windows基础结构中进行攻击:impacket,CrackMapExec和Koadic。 学生将学习如何工作,在网络流量中创建了哪些活动,以及最重要的是如何及时检测其应用程序。 对于SOC,蓝色团队和IT部门的员工来说,网络研讨会将非常有趣。

要参加,您必须注册 。