当您自己选择某种东西时,您会尝试选择最好的(当然最好不是很贵,但是有些好东西)。 然后您尝试自己选择它。 没有人可以说一个字-只有个人经历,验证和测试。 而且,确实,有时候,您可以从非常普通的情况中获得惊人的结果。 无论是坏事还是好事都令人惊讶。

本文介绍了针对特定情况选择的两个访问点的比较测试的一部分。 每个感兴趣的人-猫下的编织。

点型号:

Zyxel NWA1123-AC PRO和

Ubiquiti UniFi AP AC PRO这两点来自相同的价格范围,旨在解决相同的问题。

对于测试期间使用的辅助设备:

iperf服务器是带有千兆网卡的普通台式计算机。 没什么特别的

Wi-Fi客户端是第二台hp probook 430 g4笔记本电脑。 具有5 GHz的Wi-Fi模块。

路由器-C9 Arcer。

测试平台拓扑尽可能简单:

功能测试

所有落入我们手中的东西,我们都按照标准协议运行。 我们有赖以发展的某些方面。 某些知识点因一个传统知识而异,但无论执行什么任务,基本功能实际上都保持不变。 有一些关键点,没有这些关键点会立即终止在网络上使用此类设备(例如,如果没有ssh或snmp),还有一些可选点,在总结测试结果时,对于设备而言,这些要点将是一个加号。 例如,控制台端口的存在。 有-嗯,没有-嗯,不是我真正想要的。

说到控制台在Zyxel,将访问控制台端口。

这无疑是一个加号。 在Ubiquiti上,控制台端口与大多数制造商位于同一位置(这绝对不足为奇-许多人都这样做,但是甚至没有任何支腿):

您可以在以下主题上分别安排一个holivar:“在原则上,在正常设备上,没有必要访问控制台端口。”但是,我倾向于相信它会比不希望有更好的和不需要的,突然之间,它是必需的,而不是在那里(就像避孕一样)。

有些要点很平常,但是不幸的是,它们确实必须检查。 超过一两次的设备中,规格说明支持特定功能,并且网络摄像头中甚至存在这些设置复选框,但它们不起作用。

例如,优先级流量。 您在设置中打开了必要的选中标记,然后开始由流量分析器收集数据包,实际上,这些数据包的标题没有任何变化。 真伤心

在这种情况下,这两点都做得很好。 没有任何抱怨,所需的全部功能得以实现。 甚至有点无聊。 这不是一个低段选择,您可以在其中看到nslookup'a的“段错误”(是的,有一些类似的地方)。

功能清单1.支持多SSID。 具有至少两个具有不同SSID的网络的能力+具有隐藏网络的能力。

2.支持802.11i(安全性,支持AES加密)。

3.支持802.11q(传输标记流量的能力)。

3.支持VLAN管理。

4.更改无线电发射器信号强度的能力。

5.支持QOS和802.1p(对流量进行优先级排序的能力)。

6.能够限制连接到接入点的最大客户端数量。

7.通过telnet / ssh / webGUI进行点管理。

8.支持通过snmp监视和管理接入点。

9.以集中/自治模式工作的能力。

10.支持LLDP发现。

11.该点具有系统事件的内部日志,并且能够将日志发送到远程服务器。

12.该点处有一个内部流量分析器(可选和可选,但在两个点都存在)。

13.频谱分析仪的存在以及检测与之相邻的接入点的能力。

在检查了主要功能之后,找到一些有趣的东西就不错了。 有必要不仅检查某些功能的存在,而且还要检查“多余”的存在。

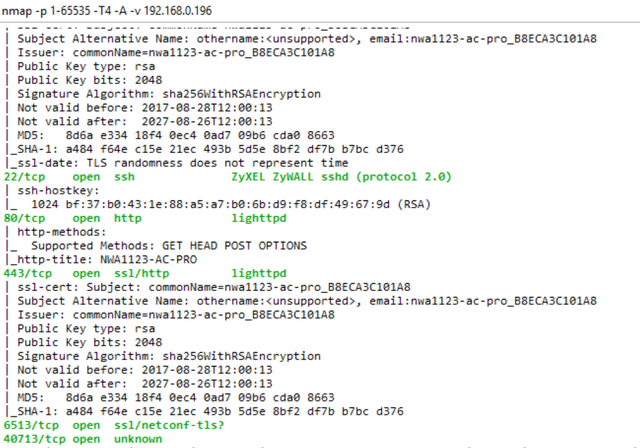

我们在这两点上运行nmap:

合勤

然后,第21个ftp打开端口没有出现在屏幕上。

在这两个点ssh都是打开的,这很好。 在Ubiquiti上,仅ssh仅此而已。 只有铁杆。 在Zyxel上-ftp,ssh,http(标准设置)和40713 / tcp上未知的内容。

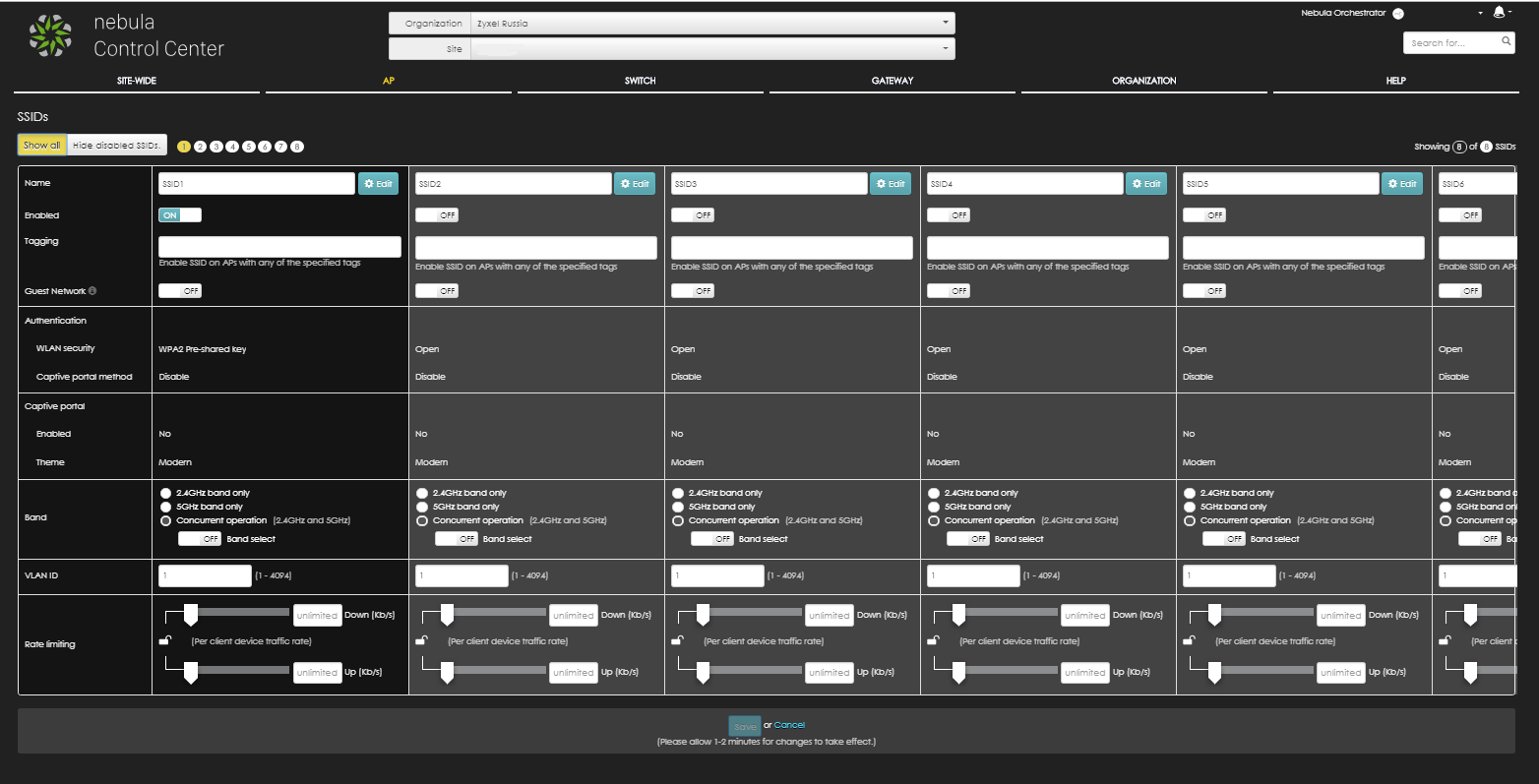

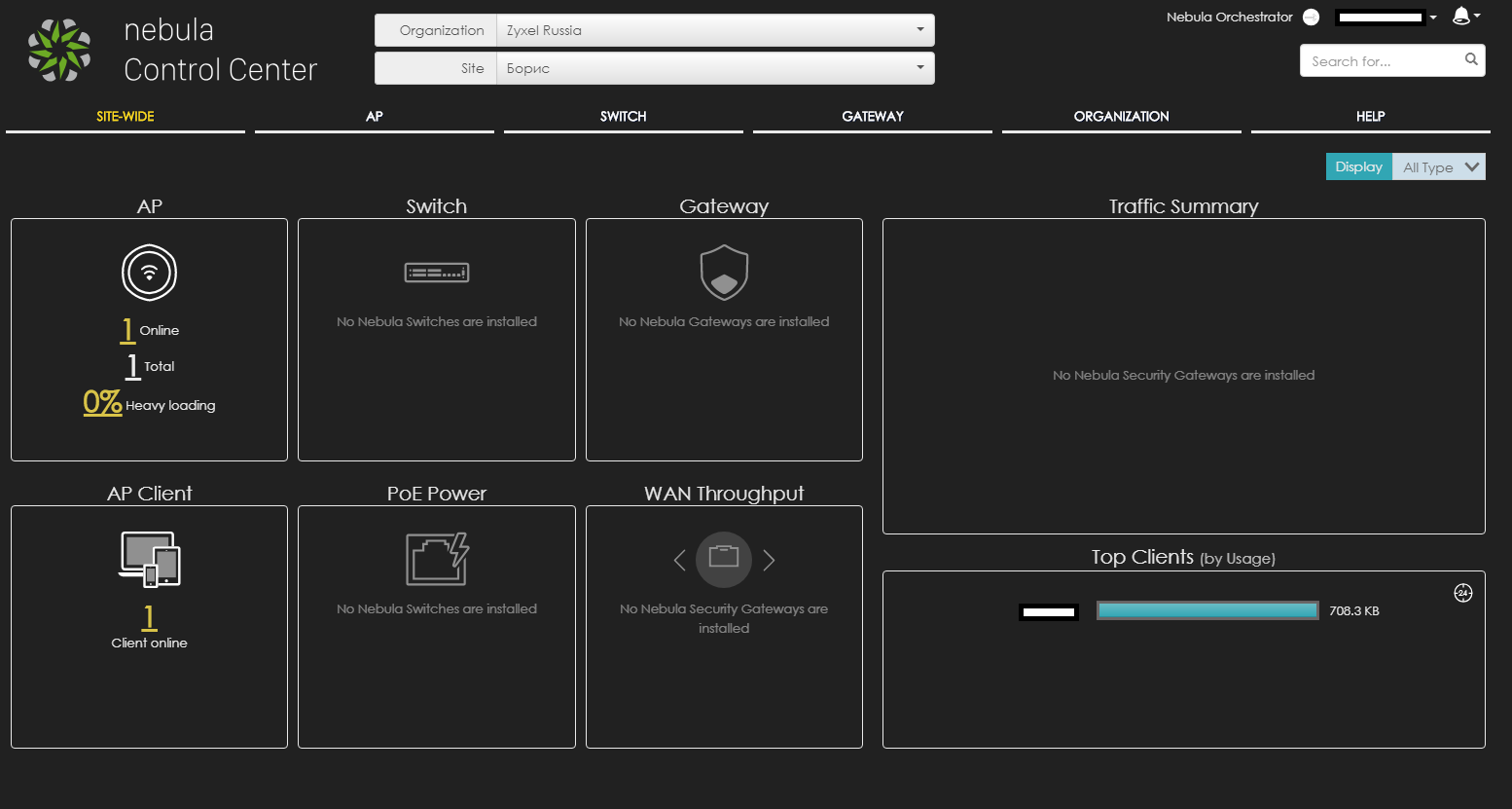

后来证明,这是一项集中服务,用于通过Nebula云管理接入点(不仅包括接入点,还包括其余可用设备)。 总的来说,我比它本身的网络摄像头更喜欢它。 可以大致理解的一些屏幕截图(第一个屏幕的比例特别减小了,以便所有内容都适合):

没有在该位置指定Zyxel的默认登录名和密码,因此他们只使用了水母(Kali linux中用于暴力破解的标准实用程序)。 我们得到了一对用户名/密码-'admin / 1234',并且从Ubiquiti我们已经知道了'ubnt / ubnt'形式的标准徽标。

事实证明,此时Ubiquiti还没有Web服务器。 绝对是 仅通过控制器和特殊实用程序进行管理。 / www文件夹只是空的,在80/8080端口上没有任何声音。 但是,与Zyxel不同,这里至少是标准的busybox(并且在命令上相当免费)。 在左边有一个步骤,在右边有一个步骤-执行。

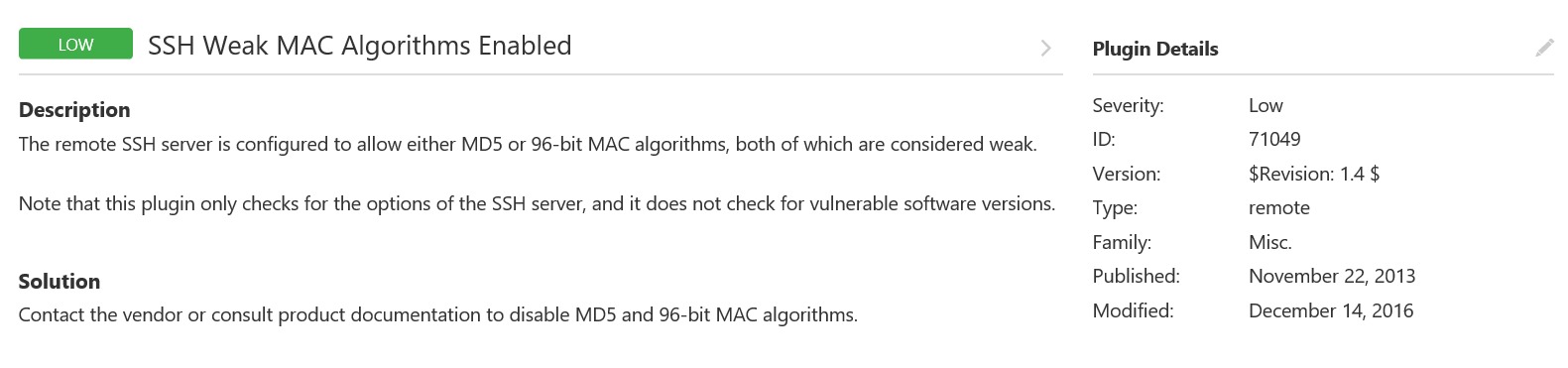

这两点都经过了漏洞扫描程序(Nessus)。 他没有表现出任何超临界的东西。 以下是结果以及所发现内容的详细说明。

192.168.0.196-合勤

192.168.0.126-遍地

遍地:

一个而不是关键。 考虑-没有找到任何东西。

合勤:

简而言之,这里更有趣:使用旧的不安全版本的SSL和标准的公共snmp社区,建议在启动时立即更改设置中的设置。

k- 远程服务接受使用SSL 2.0和/或SSL 3.0加密的连接。 这些SSL版本受几个密码错误的影响。

- X.509服务器证书不能被信任。 此服务的X.509证书链未由公认的证书颁发机构签名。 如果远程主机是公共主机,则这会否决SSL的使用,因为任何人都可以在针对远程主机的中间攻击中设置人员。

- 远程主机已启用IP转发。 攻击者可以使用此路由通过主机路由数据包,并可能绕过某些防火墙/路由器/ NAC过滤。

- 默认的snmp社区(公共)。

- SNMP守护程序以更多的数据响应GETBULK请求,并且具有比max-repeats的正常值更多的数据。 远程攻击者可以使用此SNMP服务器在任意远程主机上进行部署的分布式拒绝服务攻击。

负载测试

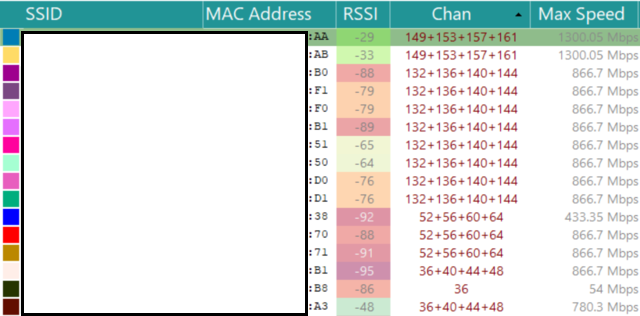

首先,让我们看一下周围的网络。 我们将仅关注5 GHz范围。 为了进行扫描,我使用了丙烯酸树脂,这些点本身一次打开了一个,以免彼此干扰。 另外,出于实验的纯洁性,我还关闭了路由器适配器。

结果,后来,我不得不进行更多测试,但在另一个更和平的地方进行,因为 在第一种情况下,某人的公司网络是从很多个角度部署在非常广泛的渠道上的(您可以在下面的屏幕截图中看到,很多不合适)。

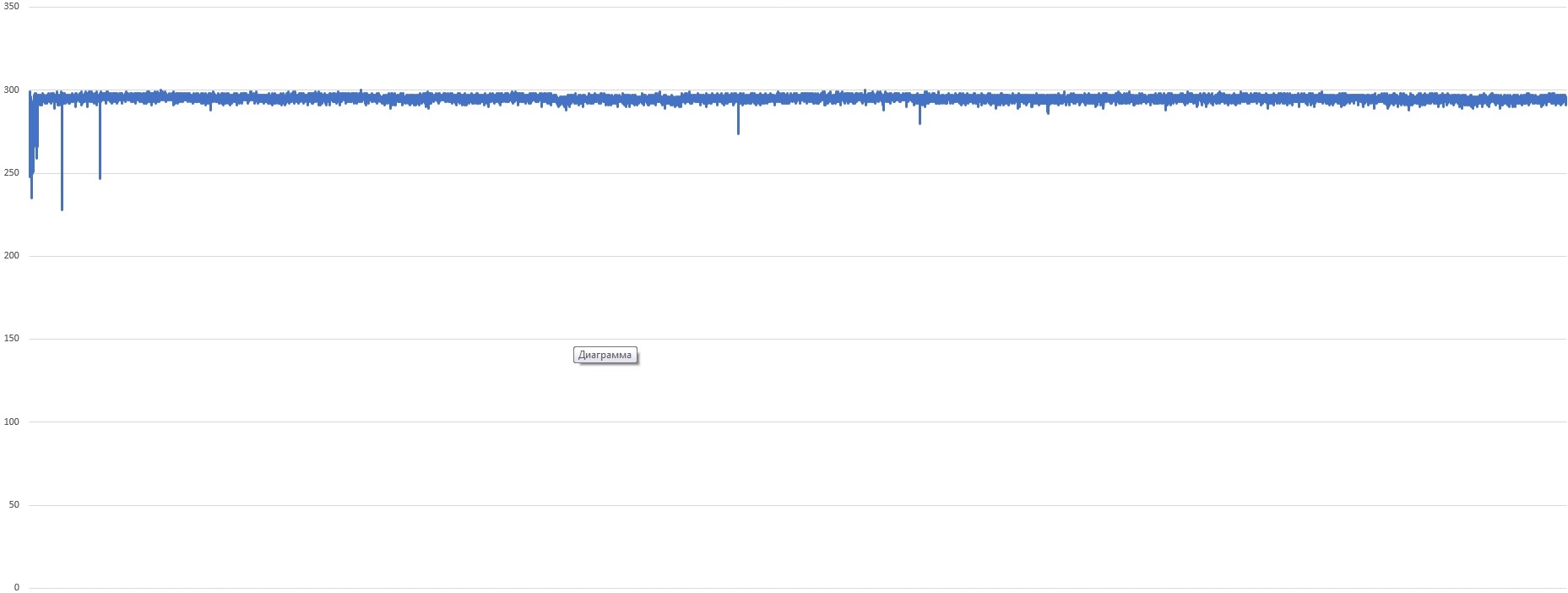

iperf在5个线程中追逐了流量。 最初,我测试了60分钟,但后来我意识到这并不完全有用,因此将负载放置了4个小时。

以下是扰流板的作用:

泛美

最大值:300 Mbps(不超过此上限,不再发出问题)

最小值:228 Mbps

平均:296.5 Mbps

C是稳定性。 始终保持良好的连接。 有短期亏损,但微不足道。

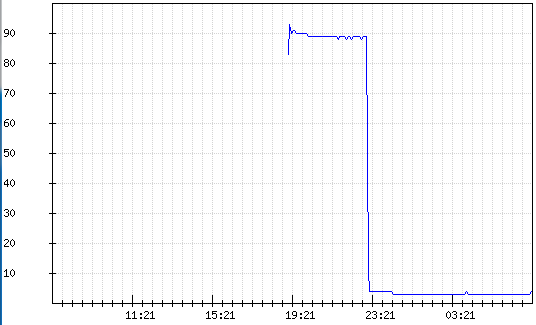

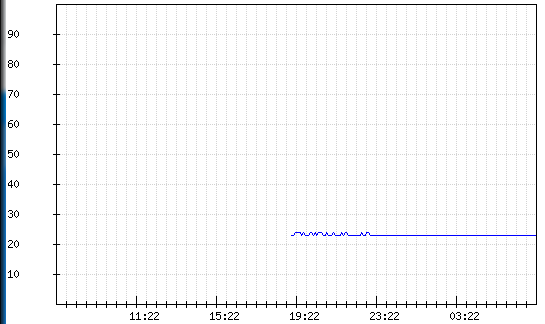

工作时间统计:

(CPU黄色,蓝色-内存+流量)

合勤

最大值:584 Mbps

最小值:324 Mbps

平均:426 Mbps

但是CPU负载有点令人惊讶:

在测试开始时,负载跃升至91%。 目前,使用该点时,我没有发现任何特殊问题:该点没有变热,网络摄像头没有滞后,没有数据包丢失。

该测试是为了获得最大可能的性能,尽管事实并非完全如此,但如果长时间驱动大量流量,我们就会遇到这种情况。 (为“移动”客户端访问具有大量数据的服务器)我相信测试已成功通过。 无论如何,合勤科技的支持者提出了这个问题,我们目前正在就这种情况进行谈判。

CPU /内存统计:

总结

总结中间结果,我可以说Zyxel点在用于我们需要的任务方面看起来更具吸引力。 在功能范围相对相同的情况下,始终会选择长期稳定的产品,当然还要选择性能。

不幸的是,不可能用实验室测试完全涵盖所有内容,模拟生产中可能发生的所有可能情况并预见所有内容。 因此,这两点肯定会等待网络中尽可能接近实战条件的现场测试。