thehackernews.com的插图

thehackernews.com的插图在被称为

爱德华·斯诺登的 “最爱使者”后,Signal获得了普及。 在2015年,他

说他每天都使用Signal应用程序与记者进行交流。

信号信使被定位为使用端到端加密的信息交换的一种特别安全的方式,该方式应排除第三方对通信内容的访问。 然而,事实证明,在某些情况下,所有对信号信息进行加密的努力都是徒劳的。

Signal最初仅可作为手机应用程序使用,但要获得便利性,需要使用桌面版本,最终会作为Chrome的

扩展出现。 自2017年10月底以来

,用户

可以使用不依赖于浏览器的独立应用程序

的新版本。 从那时起,Chrome扩展程序的使用期限已

结束 ,并且在本文发布时,其支持在不到一个月的时间内失效。 这是悲伤的故事开始的地方。

做一次

信息安全研究员Matthew Sueish分享了这一发现,即最安全的加密使者之一将“令人印象深刻的猪”“植入”了他的用户。 从Chrome扩展程序迁移到成熟的桌面客户端的过程中,Signal Messenger会将用户消息

导出到未加密的文本文件中。

Matthew Sewish在更新Signal时在macOS上工作时发现了这个危险的错误。

BleepingComputer的记者又走了

一步 ,发现Linux Mint中也出现了同样的问题。

将对话框导出到磁盘时,Signal会形成单独的文件夹,并按联系人的姓名和电话号码命名。 所有对话框内容均以纯文本JSON格式存储。 该程序不会显示有关该信息已解密并存储在磁盘上的任何警告。 此刻是泄露机密数据的威胁的关键。

在这种情况下,最糟糕的情况是,即使升级完成后,未加密的消息仍保留在磁盘上,并且您必须手动删除它们,当然,即使用户猜到了...

做两个

但这还不够! Signal Desktop的第二个问题由另一位研究人员Nathan Soche发现。

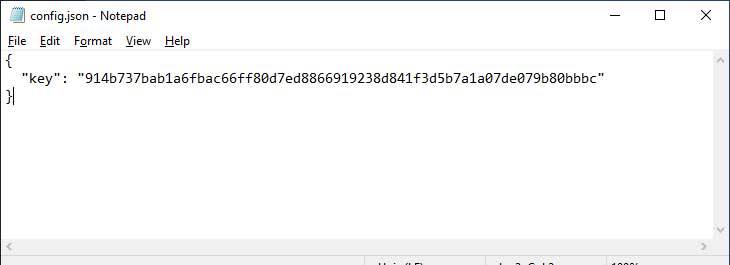

NathanSöchi了解到,在安装Signal Desktop的过程中,将

创建一个加密的

db.sqlite数据库,其中包含用户消息的存档。 数据库的加密密钥是由Messenger生成的,无需用户交互,每次需要使用消息归档读取数据库时都会使用该加密密钥。 谁会想到密钥以本地和纯文本格式存储? 可以在PC上的

%AppData%\ Signal \ config.json文件中找到此密钥,而在Mac上的

〜/ Library / Application Support / Signal / config.json中可以找到此密钥。

做到三点,信号蓝焰燃烧!

显然,Signal的问题并没有就此结束。 例如,另一位专家Keith McCammon指出,Signal Desktop在删除“消失的”消息中的附件方面做得很差。

Signal开发人员认为“消失的”消息功能是一个附加的安全层,但实际上它并不是非常不可靠。 根据McCammon的说法,即使应该删除它们,所有附件仍保留在Signal用户驱动器上。