哈勃(Habr),这是CTO Qrator Labs Tyoma ximaera Gavrichenkova在阿姆斯特丹RIPE77上的表现的转载。 我们无法在保留其含义的情况下将其名称翻译成俄语,因此决定帮助Habr进入英语市场,并保留一切。

这是我最喜欢的乐队之一的名言。 Depeche Mode的Dave Gahan生动地证明了您可以在5分钟内说出65次“错误”字样,并且仍然是摇滚明星。 让我们看看我是否成功。

您知道人们只喜欢地理吗?

您知道的所有这些都是时髦的地图和建筑平面图。

也许这就是为什么在阅读StackExchange

安全性部分时 ,我不断遇到相同的方法来防止网络攻击的主要原因。

假设我们作为一家公司,不希望西班牙宗教裁判所(

pah )是中国用户。 为什么我们不仅仅限制从其IP地址进行访问? 最终我们不是Facebook,我们的服务仅在少数地区提供。 而且,实际上,在中国也没有Facebook,为什么我们要担心?

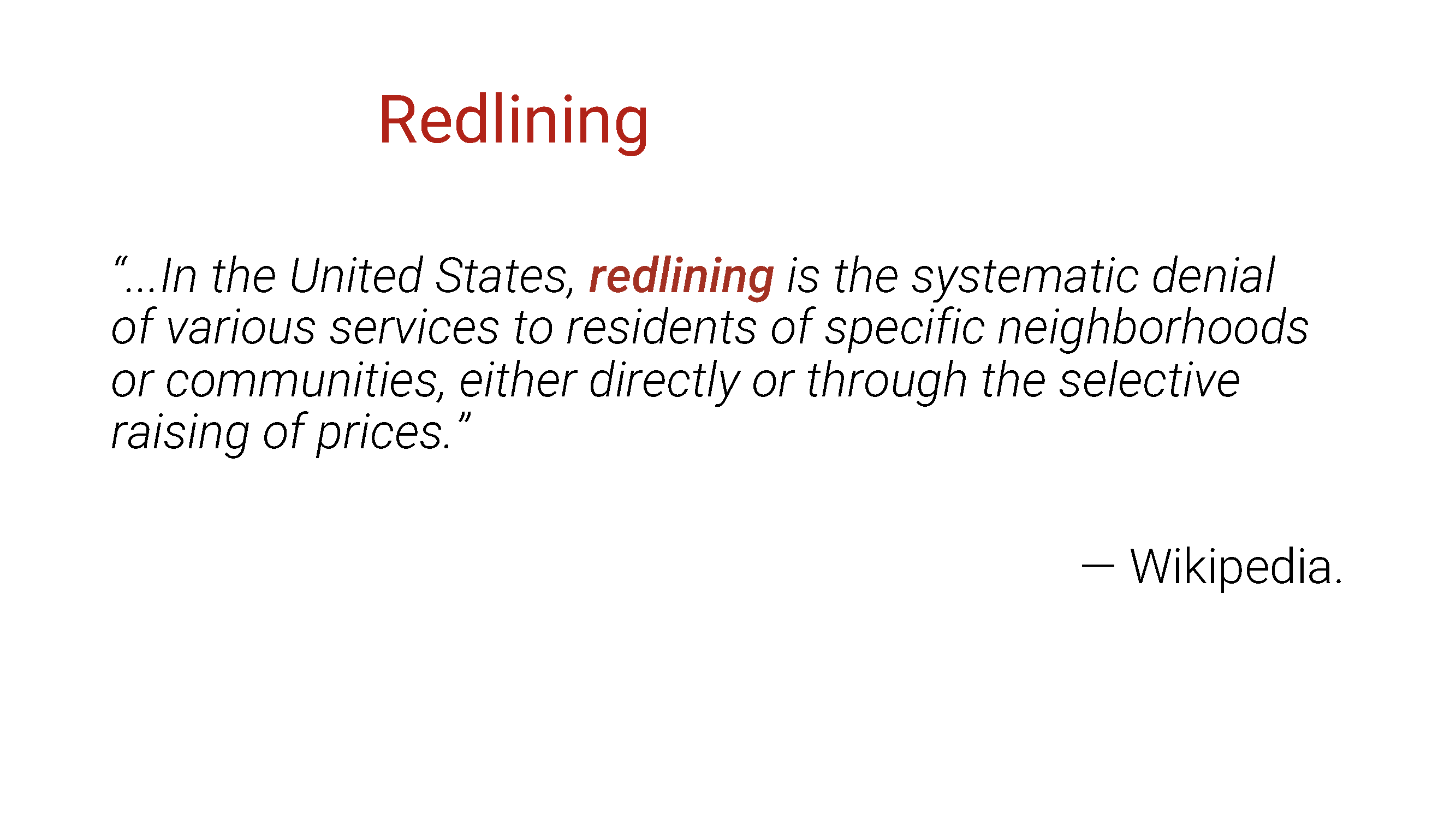

在信息技术领域之外,一种类似的技术有时被称为

redlining 。 这种现象的实质如下。

假设您是出租车队或比萨饼店的负责人。 您已经积累了某些统计数据,这些信息可能会导致您的快递员在城市的某些地区被抢劫,或者极有可能您的汽车被划伤。 好吧,您召集了所有员工,在城市地图上画了一条粗红线,并宣布不再提供红色边框以外的任何服务。 (顺便说一下,鉴于大多数美国城市的结构特征,这几乎等同于基于种族的服务拒绝,这被认为是一个大问题。)

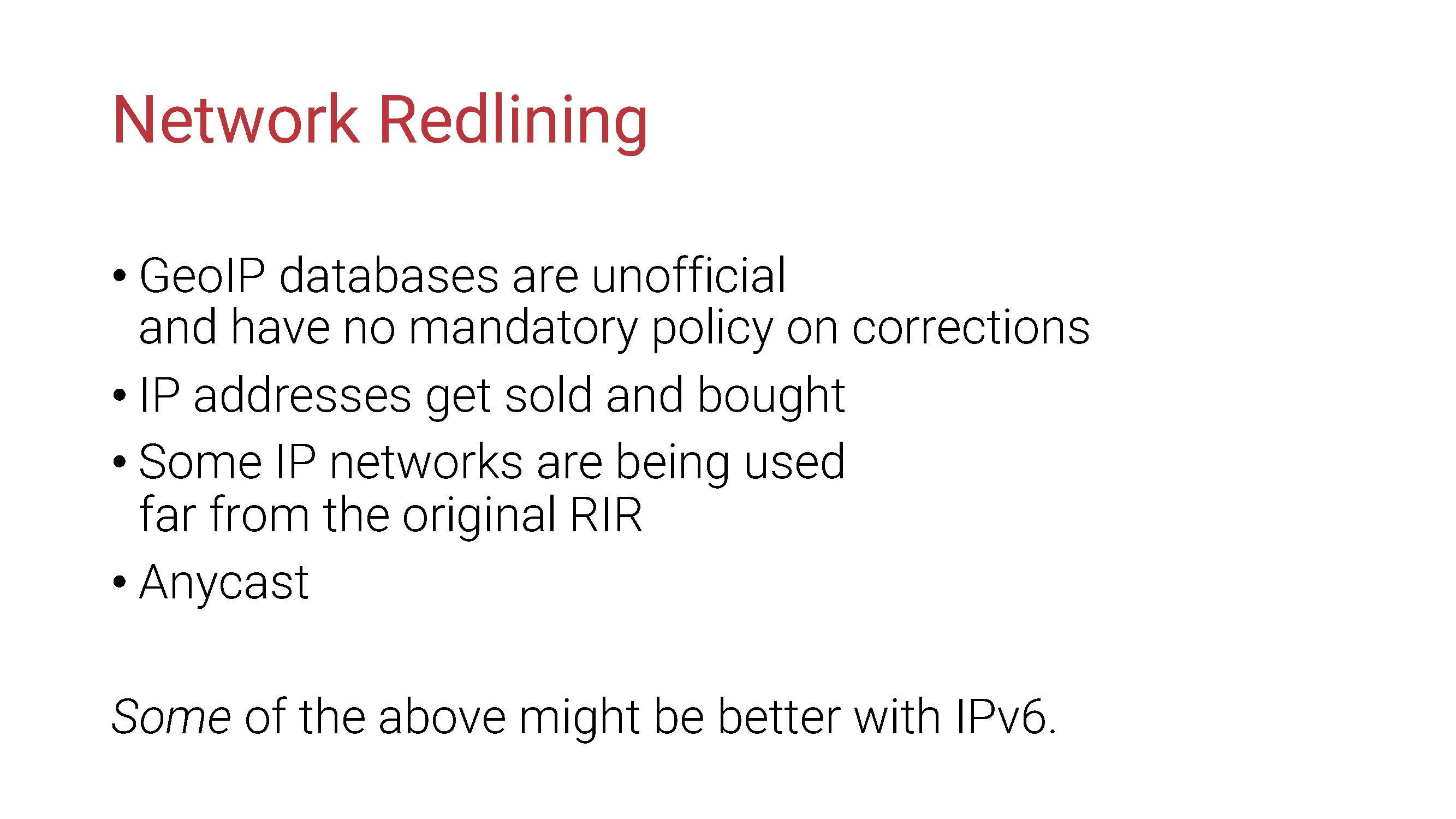

我们可以对IP地址执行相同操作,对吧? 任何IP地址都属于任何国家/地区,因此,由IETF和RIPE维护着一个官方数据库,以确认每个IP地址的分配。

错了!

如果我们仅将自己限制在技术方面,那么目前首先想到的是,地理数据库是商业公司的商业产品,每个公司都以自己的方式(通常不是很清楚)来收集数据。 此类产品可用于统计或其他研究,但是,出于众多原因,基于此类产品提供广泛的生产服务绝对是愚蠢的。

IP地址的“所有权”概念根本不存在。 IP地址不是电话号码;地区注册商不会将其转移到财产中,财产在其政策中明确规定。 如果世界上有一个IP地址“所属”的实体,那么它就是

IANA ,而不是国家或公司。

附带说明一下,保护(您的)版权的过程有时变得很复杂。

当然,随着IPv6的出现,其中一些(虽然绝不是全部)可能会变得更好。 但是,现在我们正在谈论DDoS攻击。 真正的IPv6 DDoS时代尚未到来,随着我们的经验积累,可能会出现完全不同的情况。 总的来说,现在考虑还为时过早。

但是回到DDoS:如果我们可以确定远端确实在做明显有害的事情该怎么办?

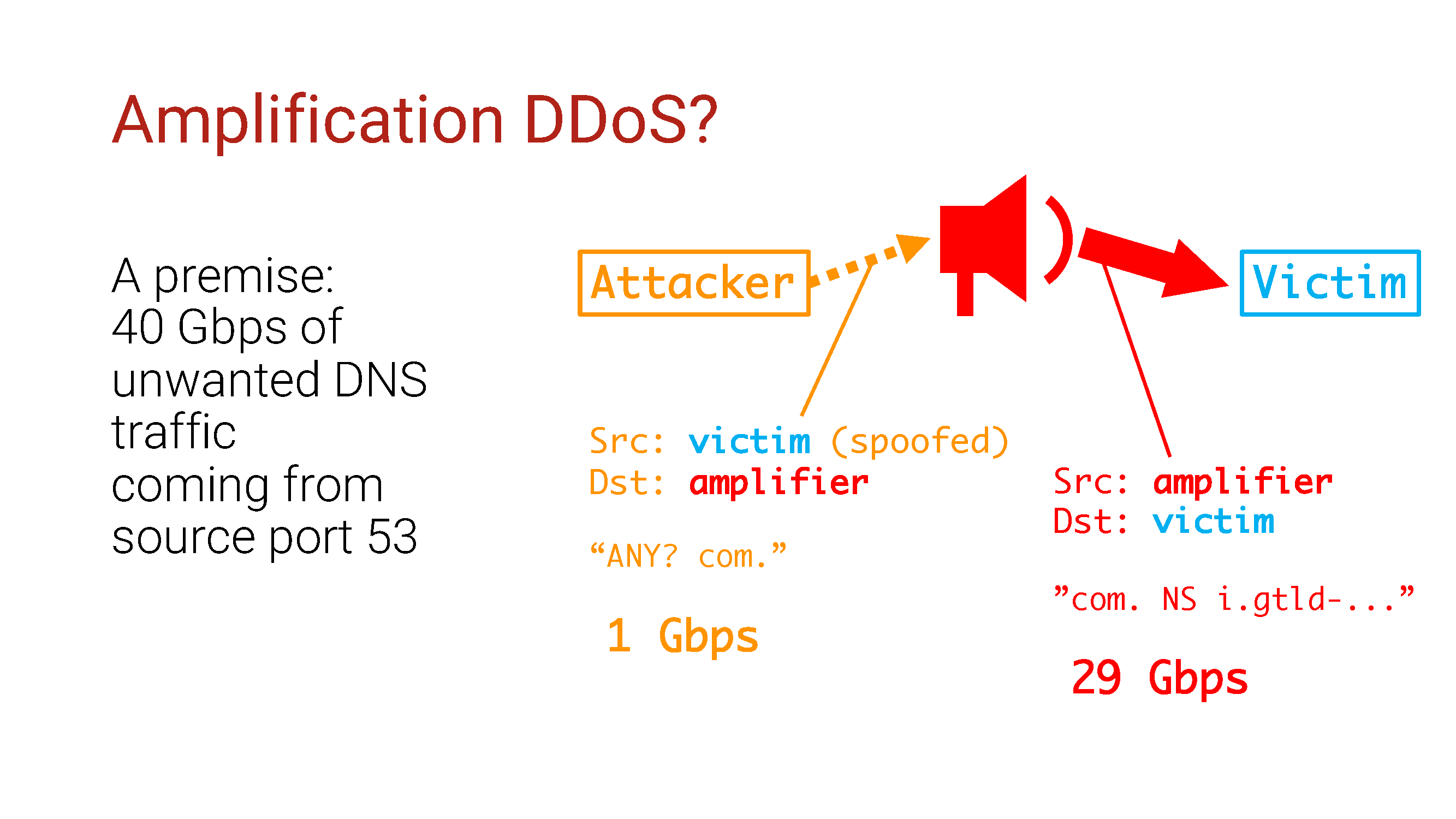

我们的设置:40G流量,很可能是DNS流量,因为它来自端口53。

众所周知,此行为是DNS放大DDoS攻击的典型行为。 放大攻击使用易受攻击的服务器来增加流量,并且其中的源IP地址将是同一台易受攻击的服务器。

如果我们使用

必须限制访问这些易受攻击的服务器的技术,该怎么办? 让所有这些DNS反射器最终都打上补丁,以使其不再构成威胁,对吗?

不,不是那样!

这是一个真实的故事。

所描述的事件发生在1987年的明尼苏达州 。 应幸存者的要求,所有名称均已更改。 出于对死者的尊重,其余事件的显示与发生的事件完全相同。

该公司收到了面对面的千兆字节的DNS流量,并决定使用列入黑名单的IP地址进行处理。

两个小时后,攻击者以某种方式注意到了这一点,并立即更改了攻击方式。 他们在此之前进行放大攻击的能力是基于他们自身生成带有伪造源IP地址的数据包的能力,因此他们继续这样做,但方式略有不同。

他们开始使用源端口53和整个IPv4地址池中的虚假IP地址直接用UDP流量淹没受害者。 该公司使用的NetFlow脚本确定正在进行放大攻击,并开始禁止来源。

正如您可能已经猜到的那样,由于您可以在数小时内猜出整个IPv4地址空间,因此网络设备用尽了很多时间才能完全耗尽内存并完全关闭。

更糟的是,攻击者首先对这个国家最受欢迎和大型宽带提供商的最终用户前缀进行了排序,因此,在完全拒绝服务之前,访问者无法访问该站点。

有一个教训:如果您尚未验证攻击源的IP地址,请不要自动生成黑名单。 特别是在处理放大/反射之类的攻击时。 他们可能看起来并不真实。

之后,问题仍然存在。

如果我们至少确认一个事实,那就是恶意放大器实际上位于远程资源上怎么办? 让我们扫描Internet并收集所有潜在放大器的IP地址。 然后,如果我们在包的source字段中看到它们中的任何一个,我们就将其阻塞-无论如何它们都是放大器,对吗?

你猜怎么着? 不是那样的!

有很多原因,每个原因都认为永远都不应这样做。 互联网上有数以百万计的潜在放大器,再次阻止过多的IP地址可以使您极容易被欺骗。 IPv6 Internet通常不太容易扫描。

但是,真正有趣的是,在这种情况下,不仅可能出现假阳性反应,而且还会出现假阴性反应。 感谢什么?

在其他网络上重新编排!

人们讨厌网络扫描仪。 他们封锁了它们,因为其迷人的

IDS设备将扫描仪标记为直接威胁。 它们以一百万种不同的方式阻止扫描仪,攻击者可能会使用无法执行任何操作的放大器。 没人会事先询问您的扫描仪有多柔软。 IDS没有“好的外部扫描仪”这样的概念。

以下是主要发现:

- 不要在不确定远端不是伪造的情况下尝试使用黑名单。

- 不要在无法做到或有更好解决方案的地方使用黑名单;

- 最后,不要以非预期的方式破坏互联网!

请记住:复杂的决定通常比简单的决定要好,因为简单的决定往往会带来复杂的后果。