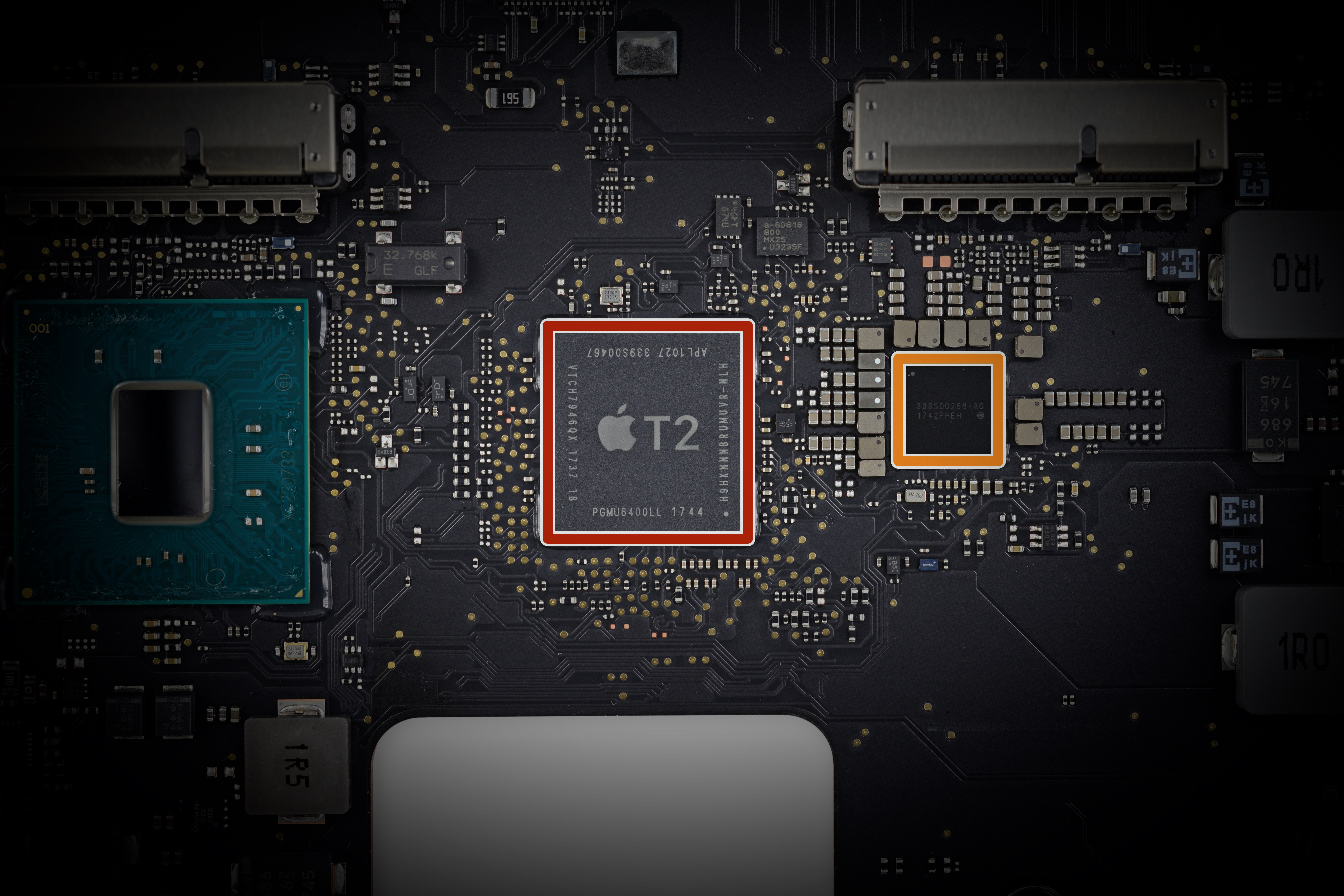

苹果已经发布了有关T2安全芯片的

文档 ,该芯片已内置在最新品牌的笔记本电脑型号中,其中包括今年早些时候推出的MacBook Pro和刚刚宣布的MacBook Air。

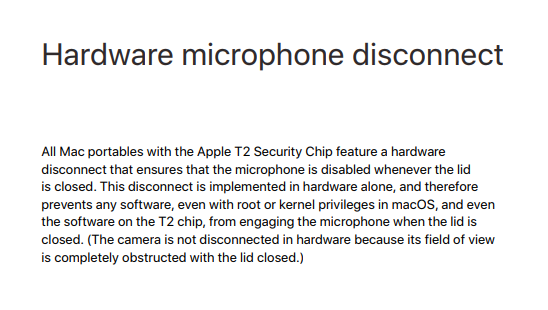

直到今天,对该芯片的了解还很少。 但是现在事实证明,这是一个非常有趣的芯片。 它具有许多安全功能,包括存储和保护设备加密密钥,指纹数据以及安全启动功能。 此外,当关闭笔记本电脑的机盖时,芯片

硬件会使内置摄像头的麦克风静音。

该手册说:“此静音是在硬件级别实现的,因此即使关闭macOS,即使具有macOS中的root或内核特权,甚至T2芯片上的软件,都不允许任何软件打开麦克风。”麦克风有一个段落。

它还补充说,摄录一体机本身

不会关闭硬件,因为“其视野完全被封闭的盖子遮住了”。

苹果公司表示,新功能为Mac添加了“前所未有的”安全级别。 我们正在谈论针对恶意软件,特洛伊木马和RAT的防护,它们最近已在macOS操作系统中广泛使用(在Windows下,此类程序在很久以前就已存在)。

随着远程管理工具(RAT)的普及,将黑客连接到笔记本电脑上的网络摄像头的威胁早在几年前就已实现。 然后,在用户中间,散布有用胶带或不透明标签粘贴笔记本电脑摄像头的习惯。

直到某个时候,一些用户认为在用户不知情的情况下几乎不可能在Apple笔记本电脑上激活网络摄像头,但是去年发现了Fruitfly

恶意软件 ,从而消除了这个神话。

乍一看,该恶意软件非常简单,仅包含两个文件:

~/.client

SHA256: ce07d208a2d89b4e0134f5282d9df580960d5c81412965a6d1a0786b27e7f044

~/Library/LaunchAgents/com.client.client.plist

SHA256: 83b712ec6b0b2d093d75c4553c66b95a3d1a1ca43e01c5e47aae49effce31ee3.plist文件本身仅使.client始终保持运行。 但是后者更有趣:它是一个精简且混乱的Perl脚本,除其他外,它建立了与管理服务器之一的连接。

但是脚本中最有趣的部分是__DATA__部分的末尾。 在那里找到了一个Mach-O二进制文件,第二个Perl脚本以及该脚本提取的Java类,并将其写入/ tmp /文件夹并执行。 对于Java类,它首先将pple.awt.UIElement设置为true,即它不出现在Dock中。

该二进制文件(从显示屏幕)获取屏幕截图并访问网络摄像头。 研究人员注意到,为此,该恶意软件使用了OS X之前使用的真正的“古董”系统调用。

SGGetChannelDeviceList

SGSetChannelDevice

SGSetChannelDeviceInput

SGInitialize

SGSetDataRef

SGNewChannel

QTNewGWorld

SGSetGWorld

SGSetChannelBounds

SGSetChannelUsage

SGSetDataProc

SGStartRecord

SGGetChannelSampleDescription据此,他们得出结论,作者没有Mac的现代开发经验,但使用了旧的文档,这暗示了他们来自国外没有安装Apple技术的地区。 此外,该二进制文件还包含1998版本中打开的libjpeg库的源代码。 但这种恶意软件可以通过笔记本电脑的内置网络摄像头成功地对Mac用户执行其功能和间谍活动。

众所周知,通过笔记本电脑网络摄像头进行间谍活动不仅被好奇的黑客用于娱乐,还被特殊服务所利用。 在英国情报部门,GCHQ从事

光学特洛伊木马程序开发已经多年,这是

Optic Nerve计划的一部分。 甚至一些著名的技术专家,例如马克·扎克伯格(Mark Zuckerberg),都

用电工胶带将网络摄像头绑在笔记本电脑

上 。