荷兰拉德博阿德大学的研究人员

讨论了某些固态硬盘保护系统中的漏洞。 它们使攻击者可以绕过磁盘加密功能,而无需知道访问密码即可访问磁盘上的信息。

诚然,听起来问题仅在于由于内置有与主模块分离的内置芯片而支持硬件加密的SSD模型。

这种设备称为-具有内置硬件加密功能的SSD。 在过去的几年中,它们已经变得非常流行,因为人们认为加密驱动器的内容会阻止网络犯罪分子访问数据。 但是,有一种规避保护的方法-网络罪犯可以通过操纵RAM的内容来窃取访问密码。

但这还不是全部,

问题在于 ,有一种根本不需要密码即可访问数据的方法-为此,必须使用SED固件中的漏洞。 这种漏洞影响

ATA安全性和

TCG Opal的规范。

主要问题是,除了由SSD所有者设置的访问密码外,还有一个出厂时设置的主密码。 如果更改此密码,则可以消除上面讨论的漏洞,如果没有,则SSD和其数据对攻击者开放-当然,确切地知道该怎么做的人也可以使用。

但是,还有一个陷阱:事实是,由于此类设备制造商的短缺,用户选择的加密密码和DEK加密密钥未通过密码连接。 换句话说,攻击者可以找出DEK值(必要的数据隐藏在SED芯片内部),然后使用它解密数据,而不必知道用户设置的密码。

“缺乏密码捆绑是一场灾难。 由于存在缺陷,用户数据受到的保护很弱。 发现该问题的一位研究人员说,存储在磁盘上的数据可以轻松恢复和复制。 专家以文章的形式发布了研究结果及其结论(

您可以在此处下载)。

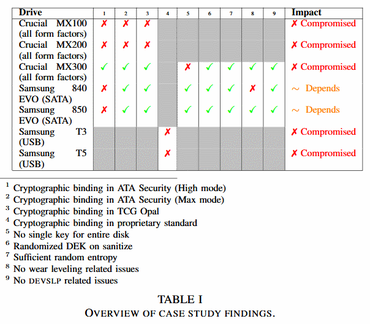

不幸的是,科学家能够检查少量的固态驱动器,其模型如下所示。 尽管如此,所有研究过的设备都证明是脆弱的。

研究人员检查了具有硬件加密支持的外部和嵌入式SSD。 他们认为,更广泛的此类设备容易破裂。 该研究已于今年4月完成,直到现在,科学家们与荷兰警方一起试图将有关问题通知已研究设备的所有制造商。

据报道,诸如Crucial(Micron)和Samsung之类的公司已经发布了固态驱动器的固件更新,从而解决了该问题。 没错,这可能还不够。

事实是,研究人员开始加深他们的工作,对不同系统的用户数据的安全性进行了研究。 Windows用户受到的威胁最大,因为某些服务加剧了此OS中的问题。 因此,该问题可以称为Windows BitLocker,这是一种基于软件的系统,用于对Windows OS中运行的磁盘上的数据进行加密。

一旦BitLocker

发现具有硬件加密支持的SSD,该服务就会关闭,并且不会使用Windows(操作系统“希望”获得硬件支持)对数据进行加密。 因此,仍在使用SSDcial和Samsung且尚未更新其驱动器固件的用户实际上使他们的数据向所有人开放。

好消息是,在这种情况下,仍可以使BitLocker正常工作,为此,您需要更改某些

组策略设置。 但是在这种情况下,您需要格式化驱动器并从头开始使用它。

但是在这种情况下,保护是双重的,并且没有特殊问题,实际上没有。 据发现问题的研究人员说,其根源在于硬件加密开发人员制定的规范。