今年8月,Microsoft在其新的Skype版本中包含了称为“私人对话”的端到端加密。 加密适用于呼叫,短信和文件,并使用非营利组织Open Whisper Systems开发的Signal协议。

当然,Skype在“私人对话”出现之前就使用了加密,但这并不是对两个用户之间的通道进行加密,仅针对他们的终端设备生成密钥。 在Microsoft购买此Messenger之前,Skype使用带有256位会话密钥的AES通道加密,但是后来被完全放弃了。 现在,对于正常的通信,Skype使用TLS协议,该协议“覆盖”了用户与公司云之间的通道。

几乎所有现代数据泄漏防护系统(DLP系统)都已学会了通过相当标准的方法(证书欺骗)将消息和文件向Skype的通常传输进行跟踪(甚至控制),这被称为“中间人”攻击(MitM)。 但是,对于“私人对话”,此技巧不再起作用。

DeviceLock的我们通过使用网络连接控制和直接在受控计算机上工作的本地代理来解决此问题。 因此,DeviceLock DLP可以完全控制Skype中的“私人对话”。 全面的功能意味着该系统不仅监视数据传输的事实甚至监视其组成,而且还根据为该用户设置的文件和消息的内容和安全策略,实时决定是否传输文件和消息。

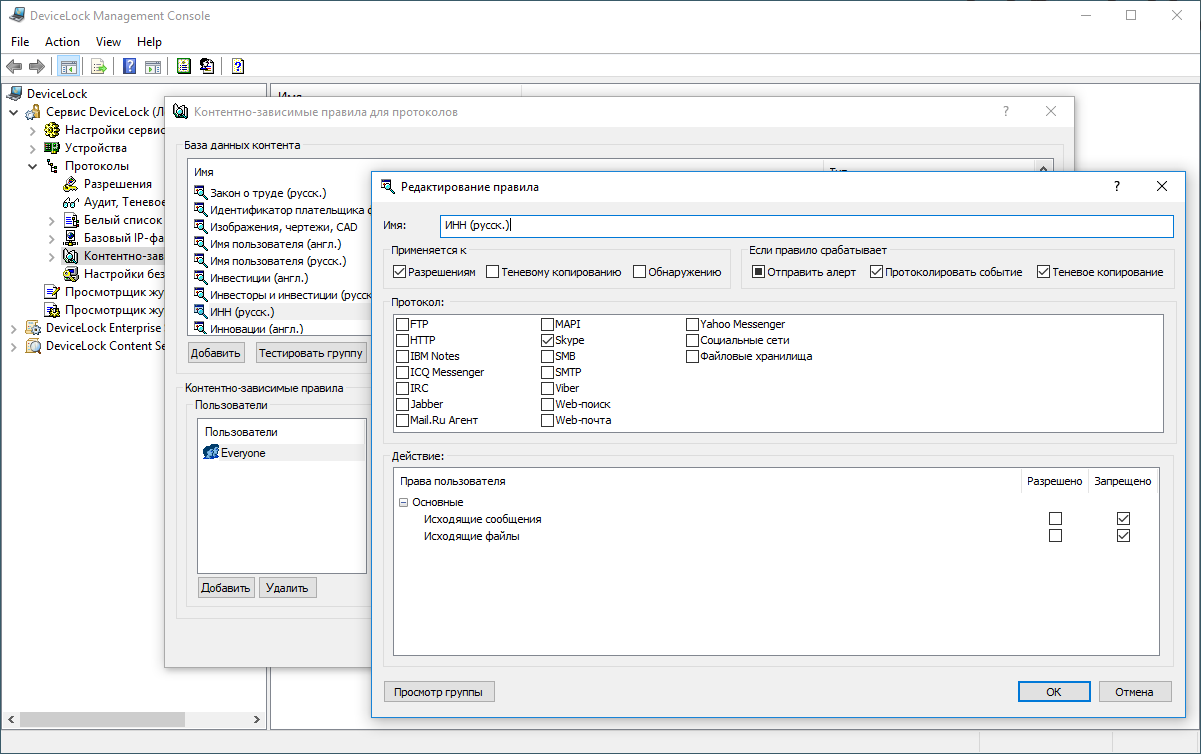

我将通过一个真实的示例向您展示如何禁止在“私人对话”中发送包含电子邮件地址或带有TIN的文件的消息。 我们为Skype协议创建两个规则,该规则禁止传出文件和消息中的电子邮件地址和TIN。

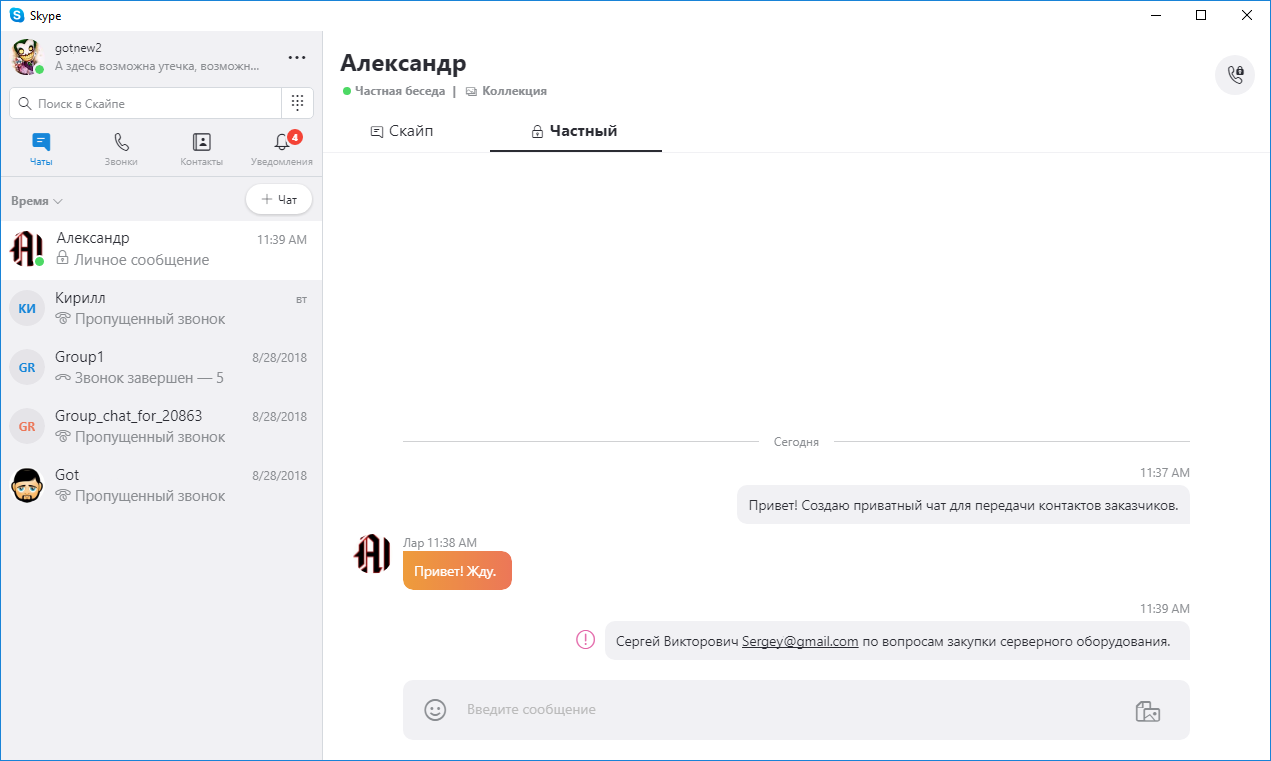

我们尝试通过消息在“私人对话”中发送电子邮件地址。

发送Skype私人聊天电子邮件地址

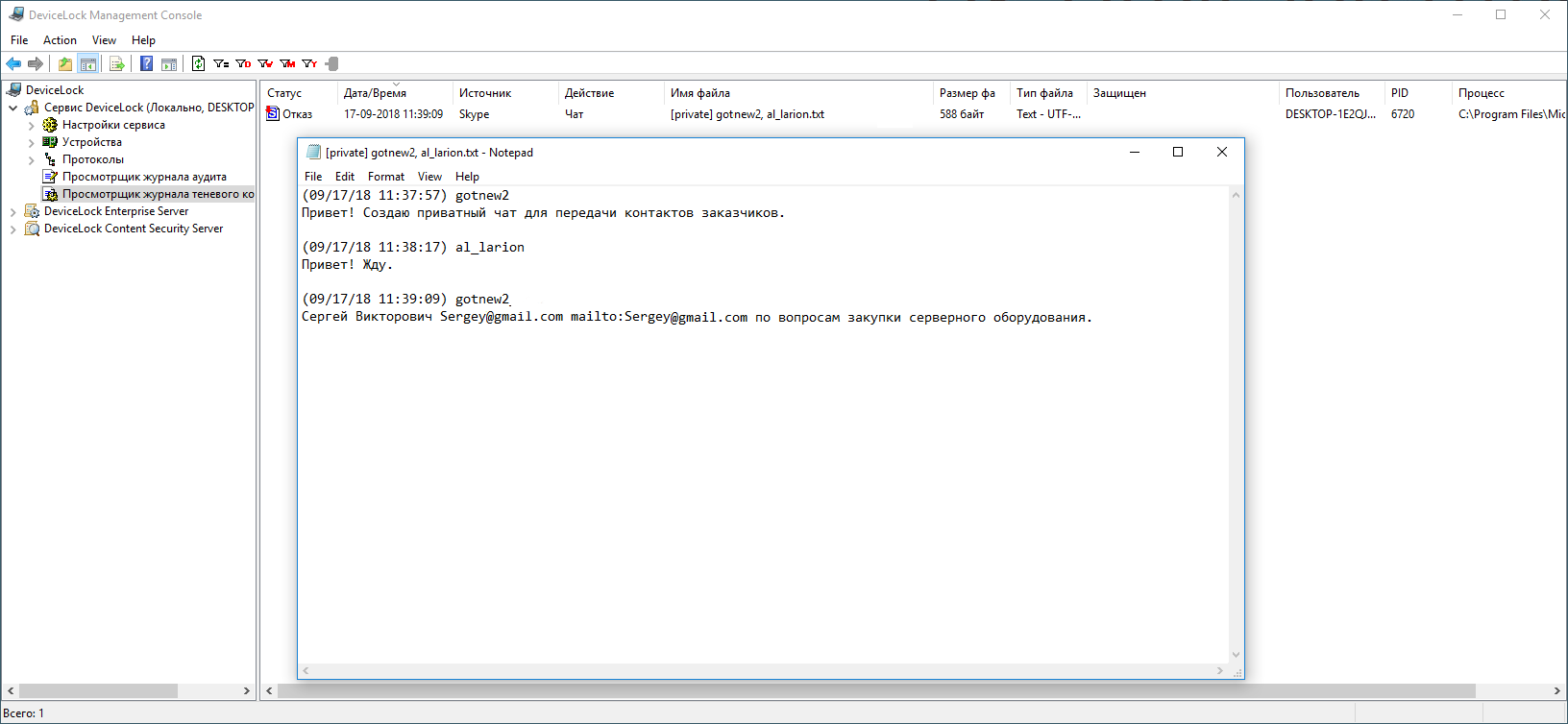

如您所见,Skype不能仅发送包含电子邮件地址的消息。 同时,整个对话都记录在DeviceLock DLP卷影副本日志中:

DeviceLock DLP创建的Skype私人聊天消息的卷影副本

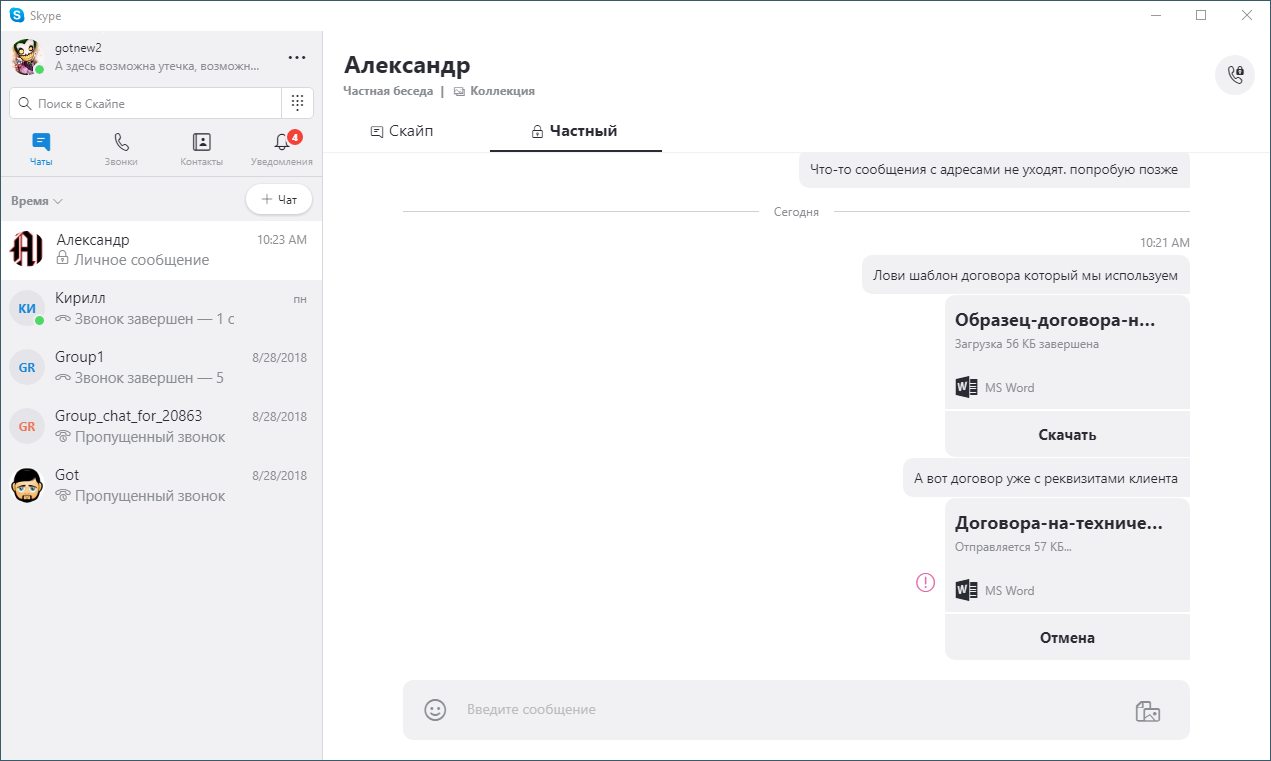

现在尝试进行“私人对话”以传输两个文件,其中一个包含

国际非专利名称

在Skype私人聊天中传输文件

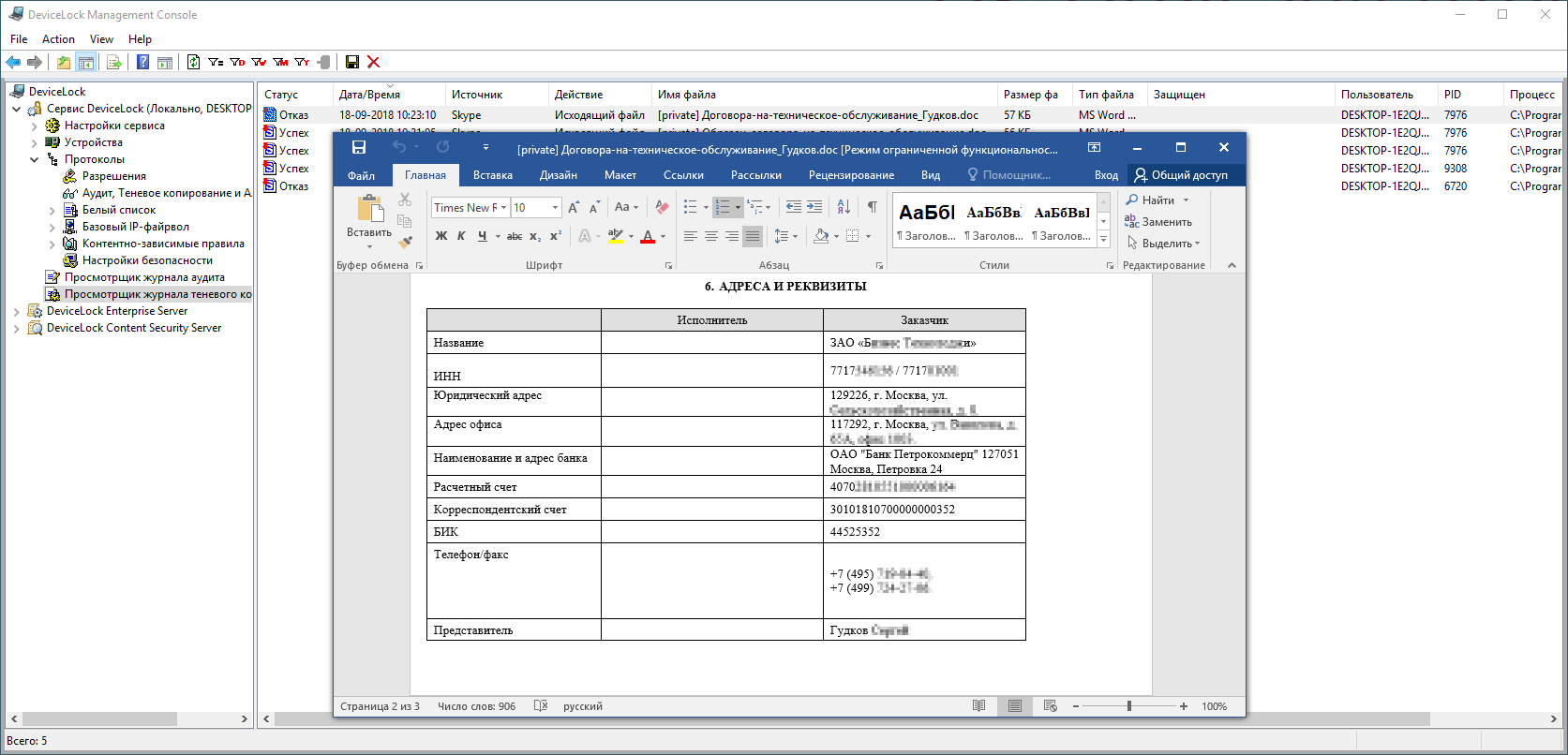

我们看到不可能发送第二个文件,但是同时它在卷影复制日志中存在:

由DeviceLock DLP创建的Skype私人聊天文件的卷影副本

这是应用实时内容过滤的最简单示例,这表明DLP能够完全控制Skype中的数据传输,即使它使用端到端加密也是如此。