您多久使用Splukbase使用已经创建的加载项,而不是编写自己的加载项? 他们总是有您想看到的东西吗? 即使完全按照说明进行安装,一切都可以正常工作吗? 今天,我们将讨论使用Splunk应用程序的功能。

即,我们将学习如何理解应用程序中如何生成请求,以便将来在请求的基础上,我们可以针对我们的任务做一些特定的事情。 并且还要考虑几个原因,因为这些原因通常会使应用程序开始无法正常运行或根本无法运行。

我们为什么要谈论这个? 因为许多应用程序具有比普通普通用户编写自己的应用程序时更复杂的查询结构。 但是,与此同时,通常需要了解如何构建特定表以便自己调整。

高级应用程序开发人员使用哪些芯片:

现在,我们将使用几个查询的示例来说明它是什么以及如何弄清楚它。

示例1

从

Splunk App for Windows Infrastructure查询,这将为我们提供Active Directory中的新用户数量。 结果得到下表:

假设我们对该表中的内容不满意:我们需要添加另一个字段,或者按“主题用户”进行其他过滤,或者执行其他操作。 似乎很复杂? 现在打开搜索查询并编辑所有内容!

但是...出了点问题。

代替了标准而清晰的查询,单引号中出现了一个奇怪的设计。 让我们熟悉一下,这是一个宏。

Splunk中的

宏是可重复使用的搜索查询。 宏是在一个应用程序的框架中经常需要进行相同类型的转换时创建的,并且为了不在每个请求中重复它们,它们将分别保存。 可以通过`macros_name`这样的结构来识别请求中的宏。 另外,宏可能需要某种输入变量,此类请求中的宏具有“ macros_name(value)”结构。

接下来,打开宏文本,可以在此处找到

设置-高级搜索-搜索宏 。

通常,这样的请求看起来更常见,您已经可以使用它。 但是有一个警告,如果您尝试在日志中找到诸如eventtype之类的字段,那么您将一无所获。 这是另一个Splunk工具。

事件类型是一种过滤工具。 它用于根据各种条件选择必要事件的情况。 因此,借助事件类型,我们可以一次配置哪些事件属于该类型,为其指定一个适当的名称,并在以后的任何查询中使用它们。

您可以在

“设置”“事件类型”中找到

“事件类型”。在“ eventtype = wineventlog_security”下进行以下搜索:

因此,我们“解卷”了应用程序中的一个请求。 现在,我们基于什么数据和进行了哪些转换才能获得结果,这意味着,如有必要,我们可以对其进行更正或创建自己的相似数据。 请注意,请勿尝试编辑应用程序中内置的宏和事件类型。 可以由其他仪表板引用它们,然后结果也将更改。 为防止这种情况发生,最好一次搜索收集所有片段,或者创建新的宏和事件类型。

我马上注意到,这远非最复杂的故事。 事件类型可以引用任何其他事件类型,其他可以引用第三个,依此类推。 一些宏可以引用使用其他宏等形成的目录。

示例2

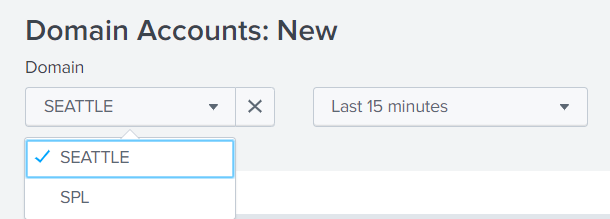

考虑另一个示例:创建域列表。

让我们看看这个列表对我们的要求。

再一次,我们看到一个宏,它几乎替换了整个请求。

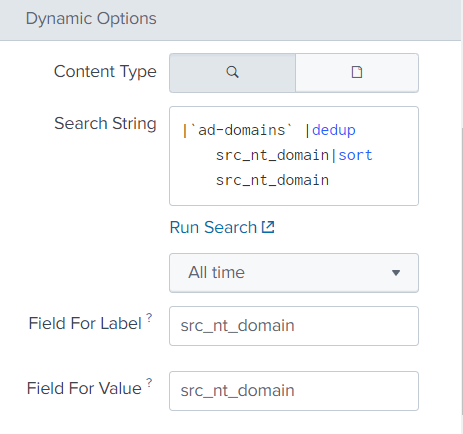

我们转到带有宏的菜单(

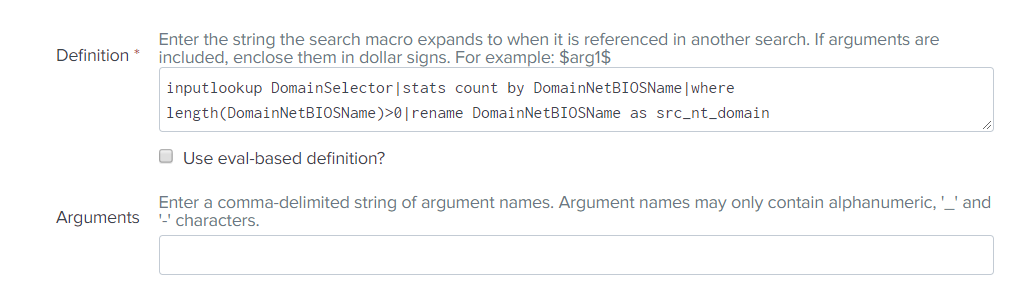

设置-高级搜索-搜索宏 ),然后看到我们的宏以具有域的目录为基础。

问题是:这是什么样的参考,如果我们从互联网上下载了该应用程序而没有得到任何参考信息,那么他是如何以及从哪里获得我们的数据的。

我们记得,不仅可以从下载的文件创建目录,还可以使用搜索或警报来创建目录。 我们转到相应的部分(

“设置-搜索,报告和警报” ),真正找到一个名称与我们需要的对象相似的对象。 (DomainSelector_Lookup)

这是根据计划运行,以一定频率触发并更新目录的警报。

但是,让我们看看他从何处获取域名,并为此打开搜索查询。 在里面...又是一个宏。

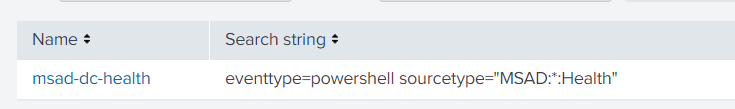

再次具有指向事件类型的链接。

并且其中还有另一个指向事件类型的链接

直到现在,我们才到达了这个复杂链条的尽头:

在两个示例中,我们研究了应用程序(例如,用于Windows基础结构的Splunk App)的平板电脑和图形背后隐藏的内容。 这样的体系结构显示了数据模型的高层次详细说明,这意味着应用程序的质量,但是它给想要了解那里发生的事情的用户带来了很多痛苦。

故障排除

如本文开头所述,让我们说说为什么该应用程序可能无法按我们预期的那样工作。

考虑以下示例:我们安装了Windows基础结构Splunk应用程序,安装了该应用程序所需的附加组件,并设置了在木板上的数据加载。 但是,当我们进入该应用程序时,我们看到的只是这样的图片:

为什么会这样呢? 老实说,可能有很多原因,但是我们现在将考虑这两个最可能和最常见的原因。

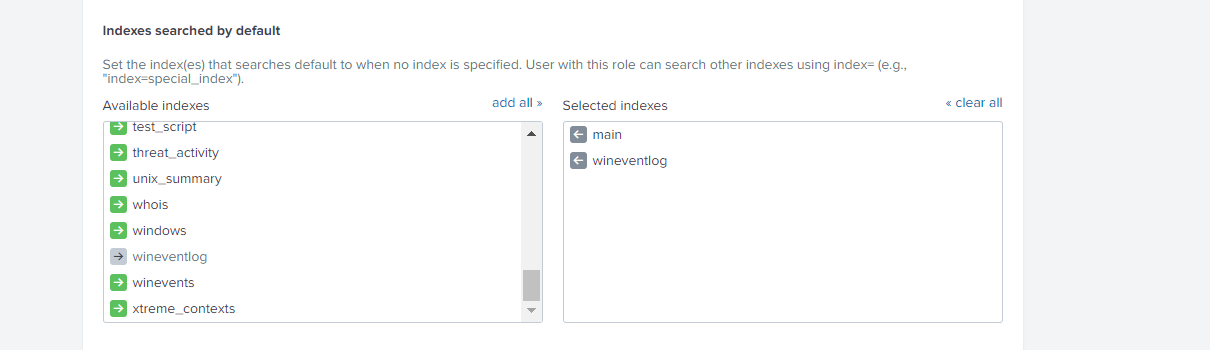

1.默认索引

如您所见,在本文第一部分中的所有搜索查询中,缺少index = ...的经典部分。 当查询未指示要执行哪个索引时,搜索仅针对“默认索引”列表中的那些索引。 默认情况下,仅包含主索引,因此我们需要将所需的索引添加到该组中。

可以按以下步骤完成:

设置-用户和身份验证-访问控制-角色-<将与该应用程序一起使用的那些角色>-默认情况下搜索的索引然后,将所需的索引添加到选定的索引。

2.计划的警报

许多过滤器基于目录,而目录基于警报。 也许这些警报尚未起作用,并且没有用必要的信息填充目录。 您需要查看它们何时工作,并在必要时更改目录更新的时间和间隔。 (

设置-搜索,报告和警报 )

在本文中,我们研究了Windows基础结构应用程序的示例,但是在经验丰富的计划者创建的许多应用程序中也会发生同样的事情。

如果您想更好地理解它们,以至于这对您来说不是一个黑匣子,而是要转换信息以基于此数据创建高质量的分析,则需要更详细地研究

宏和

事件类型 。

Splunk

基础知识上的 Splunk课程

2 。