免责声明

本文仅提供典型NGFW实施方案的示例。 不要将建议的方案用于成品模板。 在现实生活中,几乎每个实现都是唯一的。 在规划网络拓扑之前,需要注意许多陷阱。 但总的来说,所有选择都会围绕几个概念“发展”。 我们将尝试讨论它们。

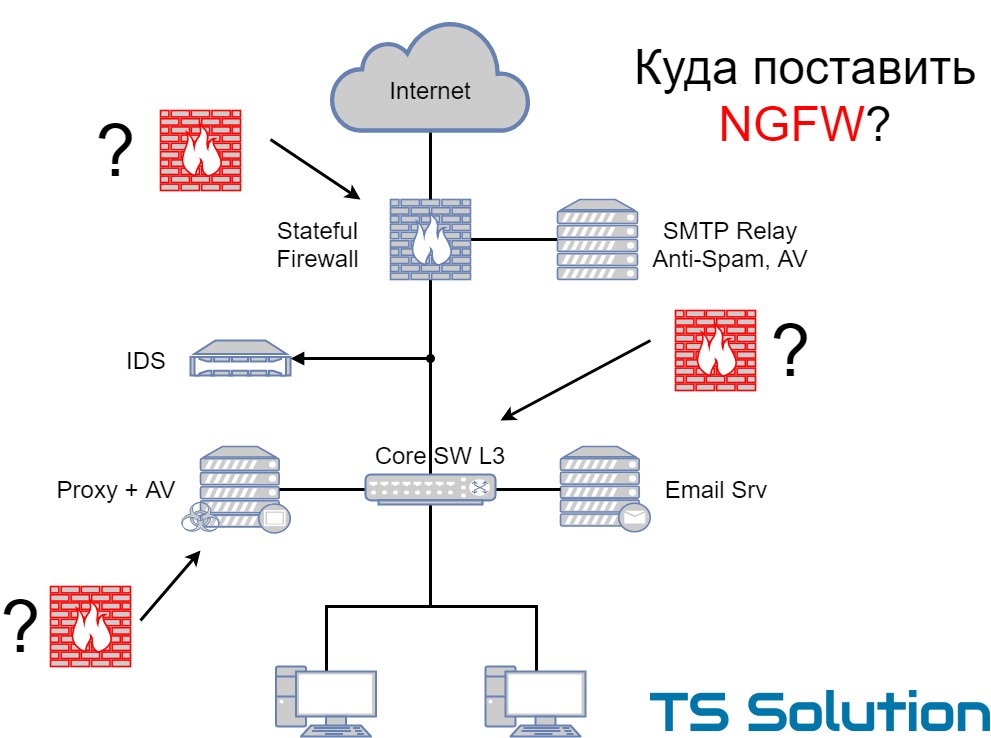

信息安全方面的典型网络架构

在介绍NGFW实施选项之前,我想讨论一些使用防火墙的典型方案。 我们将考虑几乎每个公司都可以使用的最常用的工具(当然,要尽可能简化和肤浅,否则就会出一整本书)。 在实践中最常见的情况是,您可以找到三个最常见的选项:

1)高级

很典型的方案。 在网络的外围,使用了一些状态防火墙,该状态防火墙至少具有三个部分:Internet,DMZ和局域网。 在同一ME上,可以组织站点到站点VPN和RA VPN。 在DMZ中,通常会找到公共服务。 最常见的是某种具有反病毒功能的反垃圾邮件解决方案。

核心交换机(L3)负责路由本地流量,该流量也至少具有两个部分:用户部分和服务器部分。 服务器部分具有一个具有防病毒功能的代理服务器和一个公司邮件服务器。 通常,服务器段受附加的ME(虚拟或“铁”)保护。

作为一种额外的保护措施,可以应用IPS,以监视流量的副本(连接到SPAN端口)。 实际上,很少有人敢将IPS置于串联模式。

我敢肯定,很多人都在这个方案中猜到了他们的网络。

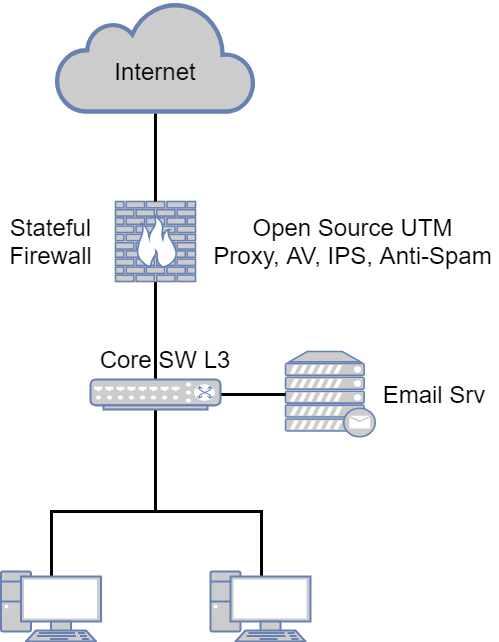

2)简化

此选项也很常见。 几乎所有安全功能都部署在单个UTM解决方案(防火墙,代理,AV,反垃圾邮件,IPS)中。 为了路由本地流量,使用了内核交换机(Core SW L3)。 带有邮件服务器和公司其他服务的服务器部分突出显示。

3)SMB

最简单的选择。 它与前一个版本的区别在于缺少内核切换。 即 本地网段和Internet之间的流量通过单个UTM设备路由。 通常在流量很少的小型公司中找到此选项。

正如我在上面所写,这是使用最常见的防火墙的三种典型方案的非常肤浅的描述。

下一代防火墙

下一代防火墙是下一代防火墙。 我们已经反复讨论

了它的含义,它与UTM的区别 ,

什么是市场领导者以及选择时需要注意的内容。 最初,引入NGFW的主要目的是应用程序控制和深度包检查(没有后者,没有它就不可能实现前者)。 应用程序不仅被理解为经典的“厚”应用程序,还被理解为网络格式的微型应用程序。 一个示例是在社交网络上发布,视频,聊天。

但是,几乎所有现代NGFW都包含更多功能:

- 应用程序控制

- 网址过滤

- 虚拟专用网

- 入侵防御系统

- 反病毒

- 反垃圾邮件

一些解决方案具有其他功能:

由于功能的可用性如此之高,因此在实施过程中会出现问题。 如果您要购买代理服务器(例如,ironport),则应用场景将大大减少。 针对性强的反垃圾邮件解决方案也是如此。

但是,如何处理现代NGFW这样的“收割者”呢? 在哪里放置以及如何使用? 让我们看一些典型的场景,并讨论如何最好地实现。 随后的所有结论都是非常

主观的,并且仅基于个人经验并符合某些“最佳实践”。

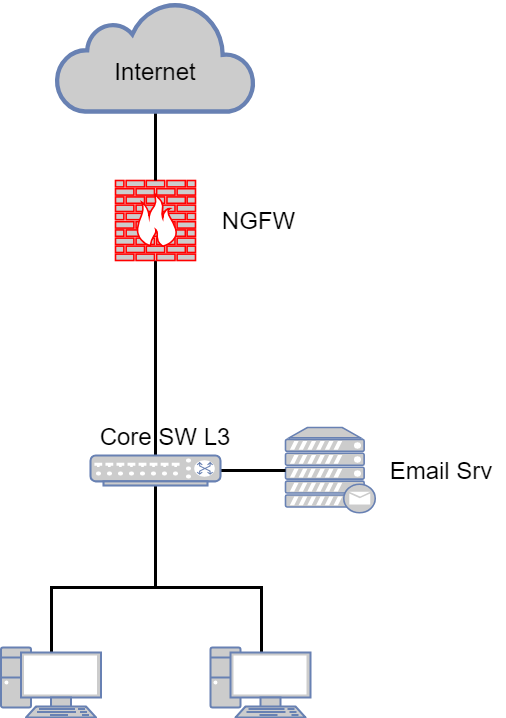

1)NGFW作为外围设备

最简单,最正确的实施选项。 为此,NGFW还考虑了站在网络边缘的想法。

有什么好处:

有什么好处:- 无需使用专用代理。 大多数NGFW可以在代理模式下运行,但是所有本地网络的所有必需功能也都在“默认路由”模式下工作。 设置默认网关,然后忘记。 用户浏览器中没有明确的代理。

- 默认情况下,IPS存在并且立即处于串联模式。 如果您担心出现问题,可以设置检测。 无需考虑如何通过专用IPS设备包装流量,以及在出现问题时如何快速将流量返回。

- 针对Web流量(包括HTTPS流量)的防病毒软件(启用了SSL检查)。

- 用于邮件通信的防病毒软件。 检查链接和附件。

- 反垃圾邮件功能。

- 能够快速实现“沙盒”(sandbox)的功能。 几乎所有现代NGFW都具有激活沙箱(云或本地)的功能。

- 内置报告所有信息安全事件。

如您所见,该方案已大大简化。 删除一些传统的防火墙。 一方面,这是一个加号(简化了管理),而另一方面,是一个减号(一个单点故障)。 我们现在不再讨论哪个更好。 我们只是在讨论这个概念。

选择NGFW时要寻找的内容,它将位于网络的外围:- 这里应特别注意邮件检查功能(当然,如果要删除当前的反垃圾邮件解决方案)。 为了充分利用邮件,NGFW必须配备MTA(邮件传输代理)。 实际上,在这种模式下,NGFW取代了SMTP中继,这使您可以对邮件流量进行深度扫描。 包括检查沙箱中的附件。 如果没有MTA,则必须至少保留SMTP中继。

- 即使NGFW中存在MTA,也请仔细阅读邮件过滤选项。 最重要的标准之一是隔离的存在(或组织隔离的方式)。

- 自然,应该支持HTTPS检查。 没有此功能,NGFW仅剩一个名字。

- NGFW可以区分的应用程序数量。 确保检查您选择的解决方案是否确定了所需的应用程序(包括Web应用程序)。

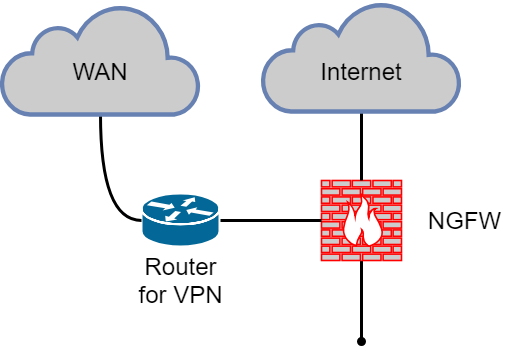

可能的限制或问题通常,将路由器而不是ME用作边缘设备。 此外,在当前方案中,可以应用在NGFW上不能以其纯形式提供的功能(各种WAN技术,路由协议等)。 在实施之前必须考虑并仔细计划。 离开路由器并并行使用它(例如,组织WAN网络)可能合乎逻辑。 一个例子:

总结

总结正如我在上面所写,选项“网络外围的NGFW”是一个理想的选项,可以最大限度地发挥其功能。 但是请不要忘记NGFW不是路由器。 常用功能(bgp,gre,ip sla等)可能不存在或以非常短的功能存在。

2)NGFW作为代理服务器

奇怪的是,但这也是一个相当普遍的选择。 尽管NGFW并不是作为代理开发的。 典型方案:

此选项的优点:

此选项的优点:- 实施速度。 替换旧的代理即可完成。

- 无需更改当前方案或路由。

在此,专业人士可能会结束。 尽管所宣布的收益对于许多公司而言往往是决定性的。

选择NGFW时要寻找的内容,它将作为代理:- 这里最重要的一点是用户身份验证的方法(NTLM,Kerberos,Captive Portal等)。 请确保检查您选择的解决方案是否支持当前的授权方法,或者是否可以使用足够的替代方法。

- 检查您是否对内置的NGFW用户报告感到满意(消耗的流量,访问的资源等)。

- 限制流量的机会-QoS,速度限制(整形)和下载流量的数量(限制)。

可能的限制或问题:- 首先要记住的是,代理模式下的NGFW几乎总是被截断的功能。 您不能100%使用它。 特别是在检查电子邮件流量时。

- 较低的带宽。 几乎所有代理模式下的NGFW解决方案都显示出每位用户较低的速度。

- 您仍然会被迫使用IPS。 因为 您的部分流量可以通过代理访问Internet。

总结个人建议-如果您可以避免使用“ NGFW作为代理”,那么请避免。 实际上,突然开始“爬升”未记录的功能。 最大的缺点是无法完全检查邮件(从技术上讲,当然可以做到这一点,但这将是“拐杖”)。

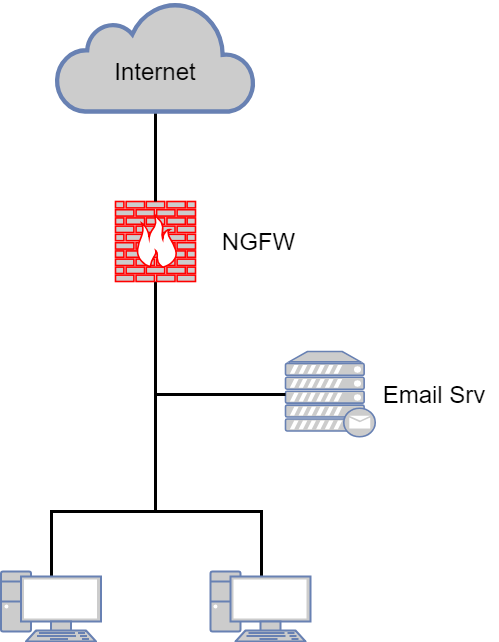

3)以NGFW为核心

小型网络的常见选择。 所有流量(Internet,本地,服务器)的路由都挂在NGFW上。 L3交换机不存在,或根本不用于路由。

此选项的优点:

此选项的优点:- 易于管理。 所有访问列表都放在一个位置。

- 部署速度。 通常,NGFW是在拓扑结构中设置的,在此拓扑结构之前,ME充当网络核心的角色。

- 选项“网络外围的NGFW”的所有优点。

在内核模式下选择NGFW时要寻找什么几乎所有内容都与“网络外围的NGFW”相同。 但是在这种情况下,值得特别注意MTA功能的存在。 在如此小的网络中,建议不要使用SMTP中继形式的其他设备。 如果您的NGFW中具有此功能,则更好。

可能的限制或问题:- 也许主要的问题是单点故障。 选择设备时,请务必考虑您的本地流量,以便所选的NGFW模型可以处理负载。

- 网络在变更方面不太灵活。 更少的路由设备-更少的流量管理功能。

总结也许这对于小公司是理想的。 当然,如果您承担单点故障的风险。

4)桥接模式下的NGFW

不太受欢迎的选项,但是比我们想要的更普遍。 在这种情况下,当前的网络逻辑完全不变,第二级的流量通过NGFW,该网络在网桥模式下工作:

在这种情况下,离开第三方IPS(特别是用于流量监控)是没有意义的。 NGFW将处理其职能。 此选项最常用于更高级的基础架构中,在这些基础架构中,由于某种原因不可能或非常不希望进行拓扑更改。

此选项的优点:- 实施速度。 您无需更改网络逻辑,最多只需插入电缆或“包裹” VLAN。

- 跳数更少-网络逻辑更简单。

仅此而已。

在“桥接”模式下选择NGFW时要查找的内容:- 关于“桥接”模式的限制! 仔细阅读它们。

- 建议使用旁路模块,以使流量即使通过了设备也能流经设备。

可能的限制或问题这里有很多陷阱。 我还没有看到可以在桥接模式下正常工作的NGFW解决方案。 也许我很倒霉。 但是在本文中,我仅分享我的经验。 除了功能上的官方(已记录)限制外,还会以错误和大量问题的形式出现“非官方”错误。 当然,这完全取决于您在桥接模式下使用的功能。 如果仅配置防火墙,则几乎没有问题。 但是,如果启用IPS,应用程序控制,HTTPS检查甚至是沙盒之类的功能,请做好准备以防意外。

总结与代理一样,建议避免桥接模式。 如果无法做到这一点,那么强烈建议您在基础架构上测试此模式。 然后做出决定。

容错能力

我不禁要谈到这一点。 几乎所有NGFW解决方案都支持两种群集模式:

- 高可用性 一个群集节点处于活动状态并路由流量,第二个群集节点处于被动状态并处于热备用状态,如果第一个出现问题,则准备好变为活动状态。

- 负载分担 两个节点均处于活动状态,并且流量在它们之间被“划分”。

在规划和实施NGFW时,太多人严重依赖于负载共享模式。

-如果设备之间共享流量,那么设备上的负载将减少一半,这意味着设备可以放置得更薄更便宜吗?

-不!

如大量测试所示,实现足够的流量平衡是不可能的。 负载共享将为您提供的最大好处是将设备的负载减少15%,而不是更多。 此外,此模式几乎总是具有一些不属于高可用性的限制。 确保将它们签出。 而且,在选择设备时,始终依靠一块硬件来处理所有流量。

总结使用高可用性模式。

虚拟NGFW或硬件

计划NGFW时的另一个非常常见的问题。 选择虚拟解决方案或设备。 没有一个答案。 这完全取决于您当前的基础结构,预算和网络逻辑更改选项。 但是对于不同的实施方案,我们仍然有一般建议:

- 网络外围的NGFW。 到目前为止,最好的选择是设备。 这是合乎逻辑的,因为 网络外围必须有物理上的区别。 如果仍然需要虚拟解决方案,建议您将NGFW部署在与本地网络有物理区别的专用服务器上。 实际上,您使用的是同一设备,而不是供应商的“硬件”,而是将服务器与管理程序一起使用。 您还需要仔细处理虚拟机管理程序本身的设置,以免从外部网络访问它。

- NGFW作为代理。 选择什么并没有太大区别。 我认为,虚拟解决方案将是更可取且更方便的选择。

- NGFW作为网络的核心。 基本要求与第一段相同。 因为 如果NGFW直接连接到Internet,则解决方案必须与公司的服务器(专用服务器上的设备或虚拟机)在物理上分开。 因为 在这种情况下,NGFW还扮演着内核的角色,那么您需要了解需要多少物理端口以及哪些端口(1g,10g,光纤)。 这也极大地影响了选择。

- 桥接模式下的NGFW。 对于此选项,强烈建议使用硬件设备,因为 需要有旁路模块(即使设备关闭,流量也会通过)。

让我们看一下虚拟解决方案的优缺点。

虚拟解决方案的优势:- 虚拟解决方案的主要优点是易于管理(备份,快照)和部署速度。

- 通常,它更便宜且可扩展性更好。 通常,许可基于使用的内核数量。 如有必要,您可以简单地购买几个内核。

虚拟解决方案的缺点:- 硬件没有保修。 如果服务器出现故障,则必须自己处理。

- 如果您是安全人员,那么您将必须与IT部门进行互动。 奇怪的是,在许多公司中,这是一个很大的问题。

对于电器,情况恰恰相反。 此外,还提供了更多可用的物理端口。

结论

我希望本文不会显得太无聊和肤浅。 我想强调要点,而不是花几个小时阅读一下“讲座”。 如果本文对某人确实有用,我将感到高兴。 如果您有任何疑问或评论,我准备在评论或私人留言中讨论它们。

PS在

这里获得试用许可证并测试您感兴趣的解决方案