来源

来源众所周知,在物联网(物联网,物联网)领域,最不重要的一点就是确保信息安全(IS)。 今天,

我们目睹了技术

的不断发展,行业格局的不断变化,预测有时与现实不符的情况,数十个组织试图至少在一个小时内宣布自己是一个或另一个领域的立法者。 史诗般的事件强调了问题的相关性。 工业公司,BrickerBot和Mirai-这只是冰山一角,但是“即将到来的一天正在为我们做准备”是什么? 如果您继续前进,僵尸网络和其他“恶意软件”将成为物联网的所有者。 功能不佳的事物将主导那些试图成为主人的人。

2018年11月,

ENISA (欧盟网络和信息安全局)发布了

“智能制造背景下的物联网安全良好实践”文档,该文档收集了工业物联网的各种网络安全实践,并分析了约一百种具有该领域最佳实践的文档。 试图拥抱巨大事物的背后是什么? 本文提供了内容概述。

工业物联网(IIoT),包括但不限于关键信息基础设施(CII)对象,与经典物联网有所不同。 IIoT系统的运营商习惯于实施具有数十年运营前景的相当成熟的技术解决方案。 因此,使用IIoT解决方案引入现代化和创新受到市场动态的限制,因为缺少通用的标准系统和通用的许可方案。

另一个问题:在过去的3-4年中,如何处理在IoT信息安全领域积累的信息海? 应该以什么为基础,什么是次要的? 如果在不同的文档中发现冲突的信息,那么更重要的是什么? 答案之一可能是研究分析报告,其中总结并统一经验,同时考虑到可用资源的最大数量。

因此,ENISA基于最佳实践的使用提供了经验的综合。 为了证明这种方法不是唯一的方法,请考虑另一种可能性,即创建各种标准的集合。

在美国国家标准技术研究院(NIST)的网站上,您可以找到文件

“ NISTIR 8200草案 。

有关物联网(IoT)的国际网络安全标准化状况的机构间报告” 。 该版本的日期为2018年2月,仍然具有草案状态。 它分析了分布在以下11个领域的现有标准:加密技术,网络事件管理,硬件保证,身份和访问管理,信息安全管理系统(ISMS),IT系统安全评估,网络安全,安全自动化和持续监控(SACM) ),软件保障,供应链风险管理(SCRM),系统安全工程。

标准列表需要一百多页! 这意味着它包含成百上千的标题,这些标题成千上万的页面,可能需要花费数年的时间来研究,并且支付了许多文档。 同时,发现了行业标准化方面的多个空白,很明显,这些空白将被填补。

我认为读者已经了解了常识和作者的同情心。 因此,请回到最佳ENISA做法。 它们基于对大约一百份已发布文档的分析。 但是,我们不需要阅读所有这些文档,因为ENISA专家已经在其报告中收集了所有最重要的信息。

该文件的结构如下所示,我们现在将对其进行详细了解。

图1. “智能制造中的物联网安全良好实践”文档的结构

图1. “智能制造中的物联网安全良好实践”文档的结构第一部分是绪论。

在第二部分中,首先给出基本术语(2.1),然后给出安全性挑战(2.2),其中包括:

- 脆弱的组件

- 流程管理中的缺陷(流程管理);

- 连接性增强

- 运营和信息技术的交互(IT / OT融合);

- 工业控制系统(传统工业控制系统)的问题的继承;

- 不安全的协议

- 人为因素

- 过多的功能(未使用的功能);

- 需要考虑功能安全方面(安全方面);

- 实施与信息安全有关的更新(安全更新);

- IS生命周期(安全产品生命周期)的实施。

关于ISA的第2.3节提供了一种参考体系结构,但是,该体系结构与公认的ISA(Purdu)体系结构有些相反,因为RTU和PLC被分配给了2级而不是1级(在实践中是这样)。 ISA)。

图2. IIoT参考架构

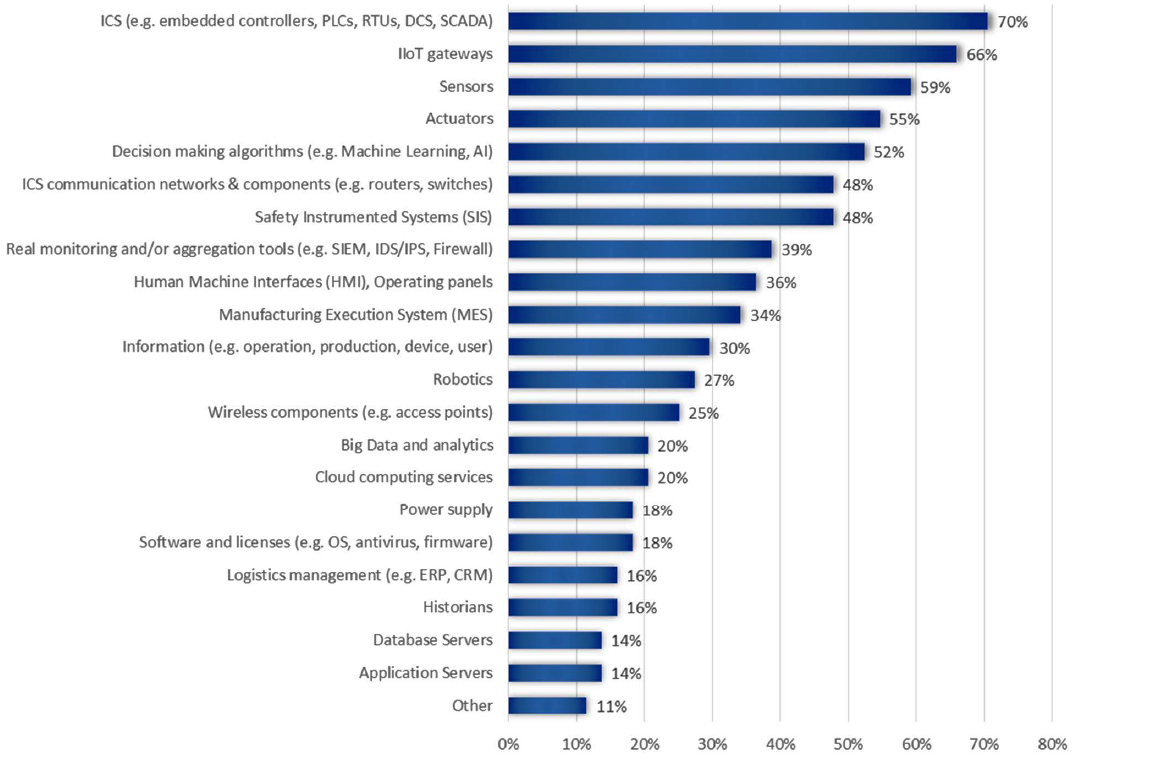

图2. IIoT参考架构参考体系结构是资产分类法形成的输入,在第2.4节中执行。 根据专家数据,根据资产对信息安全的影响评估了资产的重要性。 我们不是在讨论代表性(报告说来自42个不同组织的专家参加了),您可以将这些统计数据视为“某些意见”。 图表上的百分比是指将资产评为最重要的专家的百分比。

图3.专家对IIoT资产的重要性进行评估的结果

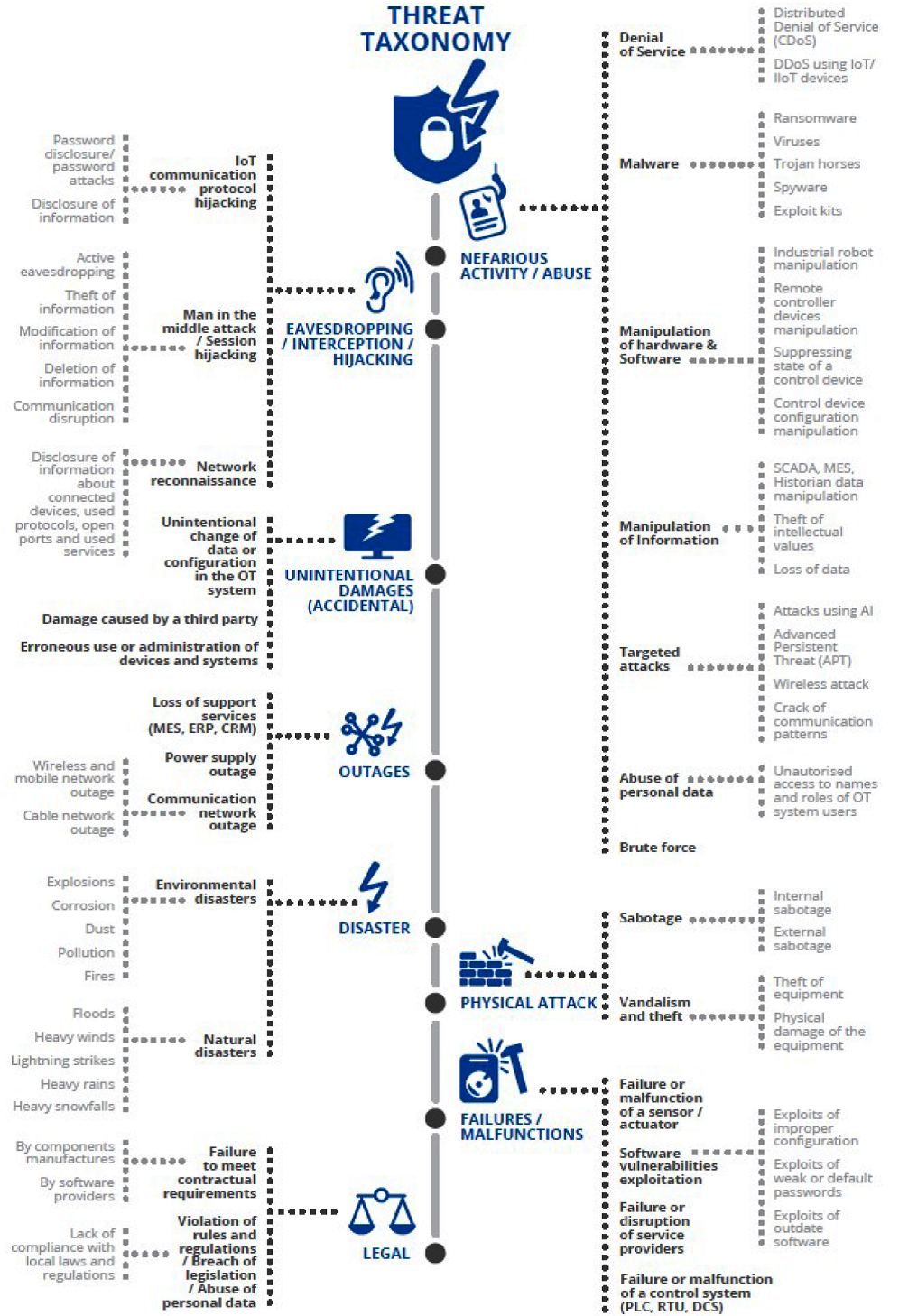

图3.专家对IIoT资产的重要性进行评估的结果第3.1节提供了与IIoT领域有关的潜在威胁的分类和描述。 此外,可能受到影响的资产类别与每种威胁都相关。 主要的威胁类别有:

- 恶意活动/滥用(不公平活动和滥用)-使用数据和设备进行的各种操纵;

- 窃听/拦截/劫持(侦听/拦截/黑客入侵)-收集信息并入侵系统;

- 意外损坏(意外)-配置,管理和应用中的错误;

- 停电-与断电,通信或服务相关的停电;

- 灾难(灾难)-自然和人为破坏性的外部影响;

- 物理攻击(物理攻击)-直接在设备上进行的盗窃,故意破坏和破坏(破坏);

- 故障/故障-可能由于意外的硬件故障,提供商服务故障以及可能导致漏洞的软件开发问题而发生;

- 法律(法律问题)-与法律和合同要求的背离。

图3.威胁分类法

图3.威胁分类法3.2节描述了对IIoT系统组件进行攻击的典型示例。

该文档中最重要的部分是第四部分,该部分回顾了保护IIoT组件的最佳实践。 实践中包括三类:策略,组织实践和技术实践。

图4.确保IIoT IS的最佳实践的结构

图4.确保IIoT IS的最佳实践的结构没有说明政策和组织实践之间的根本区别,在两种情况下都存在程序级别。 例如,风险和威胁管理属于政治,漏洞管理属于组织惯例。 您可以捕捉到的唯一区别是,策略主要适用于开发人员,而操作规范适用于运营组织。

政策(4.2)描述了4类和24种做法。 组织部分(4.3)描述了分为6类的27种实践,技术部分(4.4)描述了分为10类的59种实践。

附录A指出,此ENISA继续在2017年在

关键信息基础架构文档

的背景下针对IoT的基线安全建议中宣布的研究。 当然,与IIoT相比,IoT是一个更广泛的概念,从这个角度来看,可以将去年的文档作为本次审查的基础,但是,人们始终希望处理更新的材料。

附录B是文档的主要语义部分。 第4节中的实践列表以表格的形式显示,其中链接到威胁组,并给出了支持特定实践应用的文档的链接,尽管不幸的是,没有指定特定的页面或段落。 例如,以下几点与云服务的安全性有关。

图5.确保IIoT IS的最佳做法的描述片段

图5.确保IIoT IS的最佳做法的描述片段附录C包含了被引用文件的列表(总共约有100份),这些文件已被开发并构成了已开发最佳实践的基础。

附录D列出了工业应用中最重要的IS违规事件。

结论

于2018年11月制定的

“智能制造中的物联网安全良好实践”是物联网信息安全领域中最详细的文件之一。 尚无关于所描述的110种实践的实施的详细技术信息,但是,在对IoT领域领先专家组织对数百份文档进行分析的基础上获得了一系列积累的知识。

该文件重点关注IIoT,并考虑了工业架构及其相关资产,威胁和可能的攻击场景。 物联网更通用的是ENISA前体文件,即2017年发布

的关键信息基础架构中的物联网基线安全建议 。

目前,“世纪掠夺性事物”和获得事物对人的控制权的趋势对我们而言并不为人所知,目前这种趋势仅受到确保信息安全措施分散的阻力的限制。 我们的未来在很多方面取决于IS措施的有效性。