今年夏天,在俄罗斯,推出了具有法律意义并同时对用户身份进行简单验证的统一生物识别系统。 关于如何安排,我们在最近的

一篇文章中

写道 。

为了使系统使用方便,您需要一个应用程序。 该应用程序“ Rostelecom Key”的创建为我们带来了新任务,新挑战的全新奖励级别。 您可能会猜到,其目的是提高用户的安全性。

简要介绍主要产品。 单个生物特征识别系统允许使用生物特征识别数据的组合来对一个人进行合法有意义的远程身份识别,而无需其个人在场。 因此,即使从某些“西伯利亚矿石深度”中,您也可以获得银行贷款。 当然有了互联网。

应用程序如何工作

普通用户在访问银行后便开始使用该系统,在那里他为统一生物识别系统提交生物识别数据,并将其与

ESIA关联。 之后,他将获得新的机会。 应用程序“ Key Rostelecom”的方案:

- 用户下载应用程序“ Key Rostelecom”

- 用户打开感兴趣的银行的应用程序并选择服务。

- 银行应用程序将用户发送到已安装的Rostelecom Key应用程序,同时通过安全通信通道将会话标识符传输到银行。

- 在“ Rostelecom密钥”应用程序中,用户登录ESIA(换句话说,在国家服务中)并接收授权令牌-ESIA-ID;

- 在带有收到的ESIA-ID的应用程序“ Rostelecom密钥”中,用户正在与统一生物识别系统联系。 如果在该处注册了ESIA-ID,则该应用程序将收集生物识别信息-记录带有声音和面部图像的视频。 安全通道上的数据将发送到统一生物识别系统。

- 系统将获得的数据与现有样本进行比较,确定重合的可能性。 如果超过了交通部命令所确定的级别(99.99%),则该概率将转移到银行。

- 银行收到响应,并在必要时通过ESIA-ID向ESIA请求有关用户的其他信息。 同时,数据直接在ESIA和银行系统之间传输。

如何保护一切

当然,主要问题是数据安全性。 这三个交互系统(ESIA,统一生物识别系统和银行)之间的所有通信通道均使用使用俄罗斯加密技术的TLS网关进行保护。

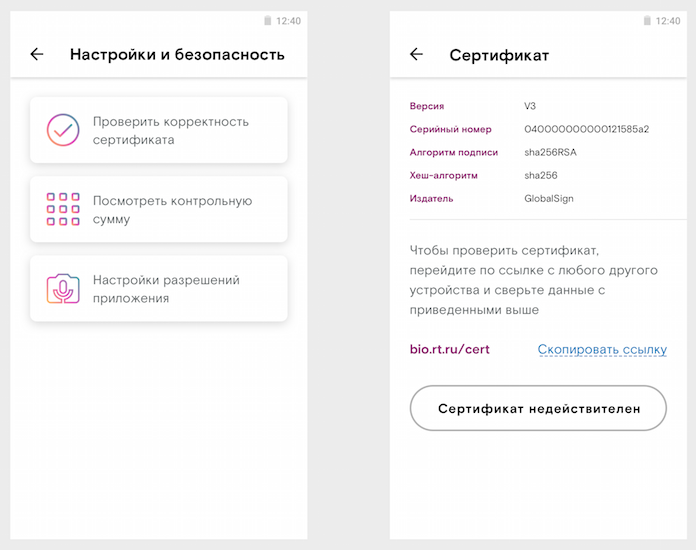

在该应用程序中,用户可以将系统中的证书参数与统一生物识别系统站点上发布的证书参数进行比较。 因此,您可以确保连接确实与统一生物识别系统连接。 当通过攻击者的TLS网关拦截所有用户请求时,FSB建议进行比较以排除中间攻击。

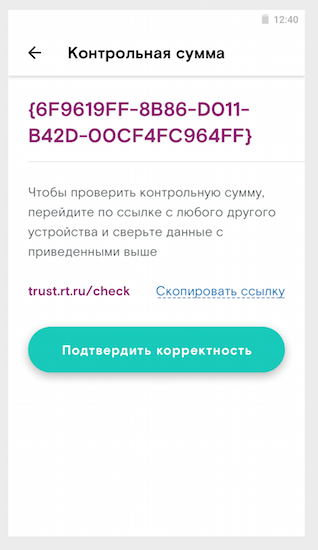

另外,还实现了应用程序和密码保护模块的校验和。 启动应用程序时会自动发生这种情况,也可以随时在“设置和安全性”菜单中手动进行。 如果校验和不匹配,则应用程序将关闭并脱机工作,直到问题解决。

因此,Rostelecom Key的安全机制不依赖于操作系统-它们自己的加密工具和完整性控制与应用程序绑定在一起。 在验证阶段,替换他人的生物识别技术失败-系统将确定伪造品。 但是,由于操作系统方面的安全漏洞,原则上,您可以在用户和应用程序之间切换,并拦截为授权而传输的数据。 不幸的是,这是可能的,尤其是在带有木马的植根设备上。 我们不能对运营环境负责。 该应用程序仅确定根的存在,如果存在则不启动。

最初,就UX而言,一切都很复杂。 Rostelecom Key中的用户路径包括

20个屏幕 ,其中13个与安全性有关。 但是,从UX的角度评估所有这些内容之后,我们将该部分缩减为

3-4个屏幕 。 这种进展需要在不同级别进行不止一次的讨论。

法律的严重程度

俄罗斯的生物特征数据的存储和传输受到以下几项法律的管制:

- 生物识别个人数据的安全性-2018年7月9日颁布的俄罗斯银行条例4859-U

- 该指令涉及2014年7月10日的俄罗斯联邦安全局378号令,该令确定需要使用KC1保护,这意味着它需要使用俄罗斯加密技术来保护统一生物识别系统与用户设备之间的通信通道。

- 在使用俄罗斯密码技术进行决策证明时,俄罗斯联邦FSB 的PKZ 2005规定要求FSB对正在创建的解决方案进行所谓的案例研究。

为了通过认证,有必要向FSB提供有关应用程序中使用哪种保护机制,由什么功能签名的内容以及不仅应用程序本身的源代码,而且还有其他交互点的完整信息。 此过程未及时监管,并导致巨额财务费用。 银行应用程序代码中的任何更改都需要重复该过程,而每季度发布一次,甚至每月发布一次,是不可能的。 通常,想象一下俄罗斯有多少银行应用程序。 听起来像死胡同。

但是我们找到了摆脱这种僵局的办法。 当使用Rostelecom Key时,银行应用程序不与生物特征识别进行交互,而仅接收用户会话标识符。 因此,银行申请不属于俄罗斯银行指令的范围。

另一个问题是使用俄罗斯加密技术对应用程序进行强制实例计费。 此问题也已解决-身份验证成功后,设备标识符和ESIA用户ID将传输到系统,这使注册服务器可以完全识别用户和设备。

Google Play和App Store上的第一个俄罗斯密码学

这次冒险并没有就此结束。 从FSB的角度来看,Google Play和AppStore不是受信任的来源,并且Rostelecom Key应用程序无法使用它们来分发。 如果您从受信任的来源将密码保护工具(密码信息保护工具)“ Rostelecom Key”下载到普通的Rostelecom应用程序中,则应用程序商店将对此表示反对。 因为此类方案是分发木马或间谍软件的标准方法。 如果Google Play会见我们,那么AppStore会明确拒绝。

从理论上讲,还有另一种方法-从Rostelecom本身的服务器安装应用程序。 但是,然后我们得出了一个悖论:要安装安全的解决方案,用户需要通过允许从任何来源安装应用程序来降低环境的安全性。

我们花了一个多星期与监管机构讨论如何解决该问题。 最后,我们设法达成协议,获得了通过Google Play和App Store应用程序进行分发的许可,这些程序具有内置于工作流程中的俄罗斯加密技术。

从因素分析到行为分析

尽管这与Rostelecom Key应用程序没有直接关系,但我们想多谈谈如何在统一生物识别系统中验证数据。

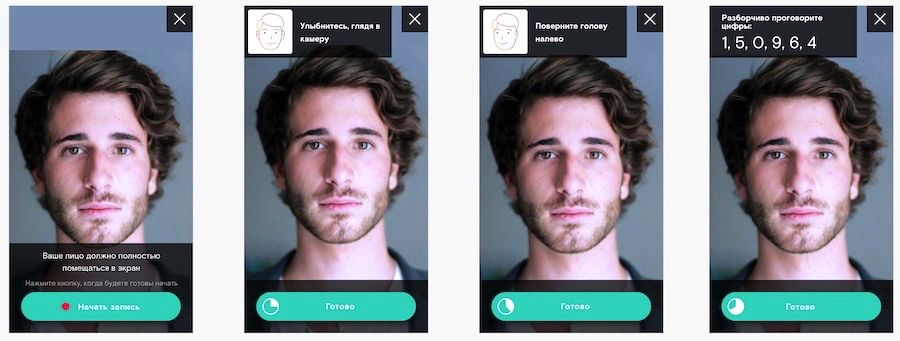

每个生物特征因素-声音,面部-均可被伪造。 因此,我们坚持使用更复杂和可靠的“行为”方法-我们一起分析因素。 用户首先微笑,然后转头,最后说出密码。 一个相对复杂的动作序列,可能会因系统而异。 她越怀疑,算法就越复杂。 另一个保护级别是需要输入公共服务的用户名和密码。

在分析生物特征样本时,同时使用具有根本不同算法的不同生物特征处理器来生成和检查验证模板。 如果其中至少有一位怀疑有人替换,我们认为这是尝试入侵并发送数据进行分析。 因此,仅了解一个或什至一对处理器的算法是不够的。 目前,很遗憾,这可能会导致验证错误。 例如,如果一个人的声音改变了,则周围几乎没有光或很多噪音。 不过,无论如何最好还是要安全:当丝毫怀疑涉嫌欺诈时,我们会通知银行。

同时,我们采用了非常标准的安全性方法-例如,对登录尝试次数的限制。 如果用户始终从莫斯科输入应用程序,然后突然从孟加拉国发出请求,然后从香港发出请求。 所有这些都是考虑将配置文件破坏的机会。

原则上,该系统允许您在收集生物特征数据的银行员工的参与下,识别更复杂的欺诈方案。 如果检测到此类情况,我们将阻止使用该系统的所有银行和其他组织的犯罪者。 在困难的情况下,您可以阻止银行收集的所有生物识别信息。

谁在关注谁?

根据俄罗斯联邦法律,只有在经过正式请求并通过法院裁决后,生物特征数据(和其他用户信息一样)才会传输给调查机构。 标准规则在这里适用。

默认情况下,只有其操作员Rostelecom可以访问Unified Biometric System。 银行和用户合作的任何其他组织均未获得生物识别数据-组织仅接收比较结果的评估,即登录其移动应用程序的人员与在统一生物识别系统中注册的人员相匹配的可能性。

并非所有银行都已与Rostelecom Key集成。 不能简单地实现生物识别系统而不是个人外观。 考虑到计分制,在银行背后进行的重整过程并非易事。 必须组织该过程,以便客户甚至在检查身份之前也可以选择感兴趣的银行的服务。

如果您对应用程序的功能感兴趣,则可以使用演示模式对其进行评估。 Rostelecom Key现在

可在Google Play上使用,并将很快出现在App Store中。