我们不断使用互联网来控制工作中的数字设备并在社交网络上广播生活。

除了我们的Internet连接外,还存在诸如病毒,垃圾邮件,黑客攻击和数字欺诈等副作用。 网络钓鱼站点,恶意电子邮件和破坏性病毒的数量在全球范围内有所增加。

如今,个人和许多公司通过Internet面临的各种威胁中,僵尸网络最为常见。

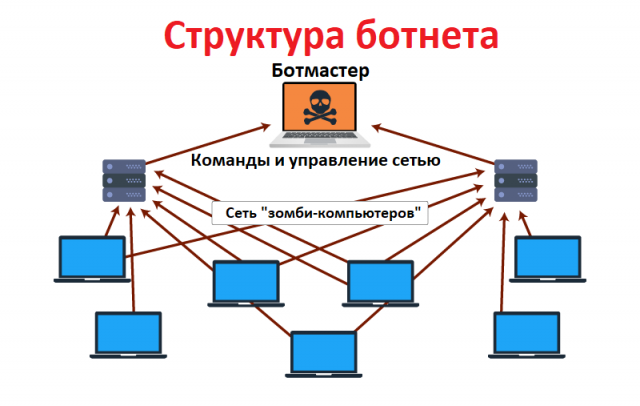

僵尸网络是由黑客远程控制的计算机网络。

僵尸网络被犯罪分子用来将勒索软件分发到您的笔记本电脑,手机,平板电脑,计算机。 它们甚至可能不会被防病毒软件检测到,而且您可能很长一段时间都没有意识到您的设备是僵尸网络的一部分。

2018年的僵尸网络是什么?经典理解:

2018年的僵尸网络是什么?经典理解:“僵尸网络”一词是“机器人”和“网络”这两个词的组合。

在这里,充当犯罪分子的网络罪犯使用特洛伊木马病毒来破坏多台计算机的安全性,并出于恶意目的将它们连接到网络。 网络上的每台计算机都充当“机器人”,并由欺诈者控制以传输恶意软件,垃圾邮件或恶意内容以发起攻击。 僵尸网络有时被称为“僵尸军队”,因为 计算机由所有者以外的其他人控制。

僵尸网络的起源主要起源于Internet聊天(IRC)渠道。

最后,垃圾邮件发送者开始利用IRC网络中存在的漏洞,

和开发的机器人 。

这样做是专门用于执行恶意行为的,例如注册,“感兴趣的客户端”行为的模拟,密码盗窃等。

僵尸网络结构通常采用以下两种形式之一:客户端-服务器模型或对等模型(P2P,对等)。

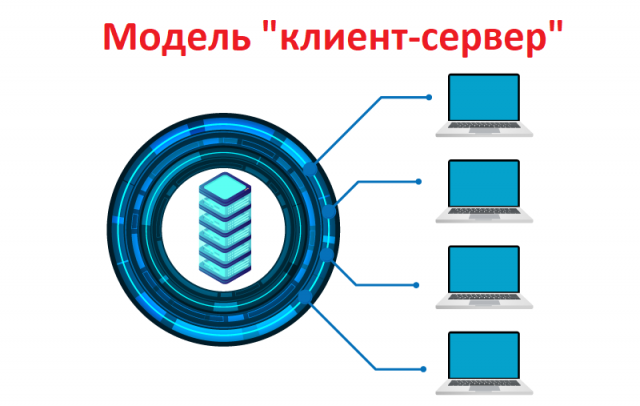

客户端-服务器模型在客户端-服务器bot系统的结构中,创建了一个核心网络,其中一台服务器充当botmaster。 僵尸主机控制每个客户端的信息传输,以设置命令并控制客户端设备。

客户端-服务器模型在特殊软件的帮助下工作,并允许僵尸网络管理员对受感染的设备保持持续的控制。

该模型有几个缺点:它易于检测,并且只有一个控制点。 在此模型中,如果服务器被破坏,则僵尸网络死亡。

点对点模型(PTP,点对点)

点对点模型(PTP,点对点)为了克服使用一台集中式服务器的缺点,创建了现代型僵尸网络。 它们以对等结构的形式互连。

在P2P僵尸网络模型中,每个连接的设备独立地作为客户端和服务器工作,在自身之间进行更新并在它们之间传输信息之间进行协调。

由于缺少单个集中管理,P2P僵尸网络结构更强大。

僵尸网络攻击的类型

分布式拒绝服务僵尸网络可用于攻击分布式拒绝服务(DDoS)攻击,以破坏网络连接和服务。

这是通过超载计算资源来完成的。

最常用的攻击是TCP SYN和UDP攻击。

DDoS攻击不仅限于Web服务器,还可以针对连接到Internet的任何服务。 可以通过使用受害者网站上的递归HTTP流来提高攻击的严重性,这意味着漫游器会递归地跟踪HTTP路径中的所有链接。

这种形式称为“网络”,并且被实践为更有效地增加负载。

2018年最大的僵尸网络DDoS攻击之一

与物联网

有关 ,并使用了Mirai僵尸网络病毒。

该病毒是为数以万计的安全性较差的Internet设备设计的,并对其进行了控制,将它们转变为可发起DDoS攻击的机器人。

Mirai生成了许多派生查询并继续扩展,使攻击更加复杂。

就使用的方法而言,这永远改变了威胁格局。

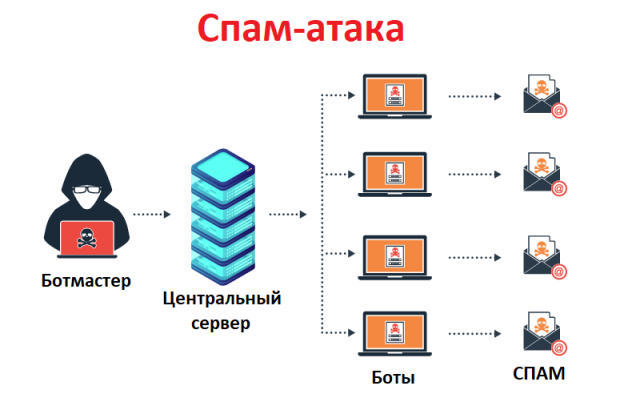

垃圾邮件和流量监控机器人可以用作分析器,以检测受感染机器或僵尸计算机上敏感数据的存在。 他们还可以找到竞争对手的僵尸网络(如果它们安装在同一台计算机上),并且可以及时被黑客入侵。 一些机器人提供了打开SOCKS v4 / v5代理服务器(基于TCP / IP的网络通用代理协议)的功能。 在受损计算机上打开SOCKS代理服务器后,它可用于多种目的,例如发送垃圾邮件。

僵尸程序使用数据包分析器来跟踪受感染机器传输的信息或数据。 嗅探器可以获取机密信息,例如用户名和密码。

键盘记录

键盘记录使用键盘记录程序,僵尸管理员可以轻松获取机密信息并窃取用户数据。 使用键盘记录程序,攻击者只能收集以凉爽单词序列键入的那些密钥,例如PayPal,Yahoo等。

从Windows移植到OS X的一种间谍软件类型为OSX / XSLCmd,包括博客和屏幕捕获功能。

集体身份盗窃不同类型的机器人可以进行交互以进行大规模的身份盗用,这是增长最快的犯罪之一。 使用漫游器,您可以将自己伪装成知名品牌,并要求用户提供个人数据,例如银行帐户密码,信用卡信息和税收信息。

可以使用网络钓鱼电子邮件来进行大规模身份盗用,这些电子邮件迫使受害者输入eBay,亚马逊甚至知名商业银行等网站的登录凭据。

按点击次数付费Google Ads计划允许网站投放Google广告并从中获利。 Google根据从广告获得的点击次数向网站所有者付款。 受损的计算机用于自动点击链接,从而增加了虚假点击的次数。

广告软件广告软件用于通过网页或应用程序中的广告来吸引用户。 它们出现在未经用户了解或许可的计算机上,原始广告被欺诈性广告软件所取代,该软件感染了任何点击它的用户的系统。

广告软件看起来像无害的广告,但是使用间谍软件来收集浏览器数据。