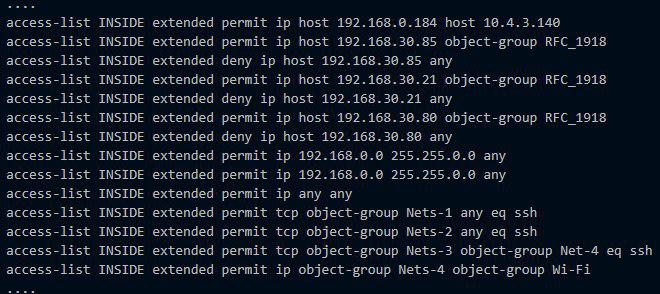

如果您查看任何防火墙的配置,那么很可能我们会看到一张带有一堆IP地址,端口,协议和子网的工作表。 这是用于用户访问资源的经典实现的网络安全策略。 首先,他们尝试维护配置中的顺序,但是员工开始从一个部门转移到另一个部门,服务器成倍增加并更改其角色,对不同项目的访问权限通常无法访问,并且出现数百条未知的山羊路径。

关于某些规则,如果您很幸运,请清楚地写上“要求制造Vasya”或“这是DMZ的段落”的注释。 网络管理员退出,一切都变得完全不可理解。 然后有人决定从Vasya清除配置,然后SAP崩溃了,因为Vasya曾经要求这种访问SAP的权限。

今天,我将讨论VMware NSX解决方案,该解决方案有助于精确地应用网络和安全策略,而不会混淆防火墙配置。 我将向您展示与VMware在此部分中已有的功能相比,出现了哪些新功能。

VMWare NSX是用于网络服务的虚拟化和安全平台。 NSX解决了路由,交换,负载平衡,防火墙的问题,并且可以做很多其他有趣的事情。

NSX是VMware vCloud网络和安全(vCNS)专有产品的后继产品,并被Nicira NVP收购。

从vCNS到NSX

以前,基于VMware vCloud构建的云中的客户端具有单独的vCNS vShield Edge虚拟机。 它充当可配置许多网络功能的边缘网关:NAT,DHCP,防火墙,VPN,负载平衡器等。vShield Edge根据防火墙和NAT中规定的规则限制了虚拟机与外界的交互。 在网络内部,虚拟机可在子网内自由地相互通信。 如果您确实要分离和控制流量,则可以为应用程序的各个部分(不同的虚拟机)创建一个单独的网络,并在防火墙中为它们的网络交互设置适当的规则。 但这是漫长,困难且无趣的,尤其是当您有几十个虚拟机时。

在NSX,VMware使用虚拟化管理程序核心中内置的分布式防火墙来实现微分段的概念。 它不仅针对IP和MAC地址,还针对其他对象(虚拟机,应用程序)规定了安全策略和网络交互。 如果在内部部署NSX,则这些对象可以是Active Directory中的一个用户或一组用户。 每个此类对象都在其所需的子网中的安全性循环中,通过自己的舒适DMZ变成一个微段:)。

以前,安全边界是整个资源池的边界,它由边缘交换机保护,并且使用NSX,即使在同一网络内,您也可以保护单独的虚拟机免受不必要的交互。

以前,安全边界是整个资源池的边界,它由边缘交换机保护,并且使用NSX,即使在同一网络内,您也可以保护单独的虚拟机免受不必要的交互。如果实体移至另一个网络,则会调整安全性和网络策略。 例如,如果我们将具有数据库的计算机转移到另一个网段,甚至转移到另一个连接的虚拟数据中心,则为该虚拟机规定的规则将继续适用,无论其新位置如何。 应用程序服务器仍将能够与数据库进行交互。

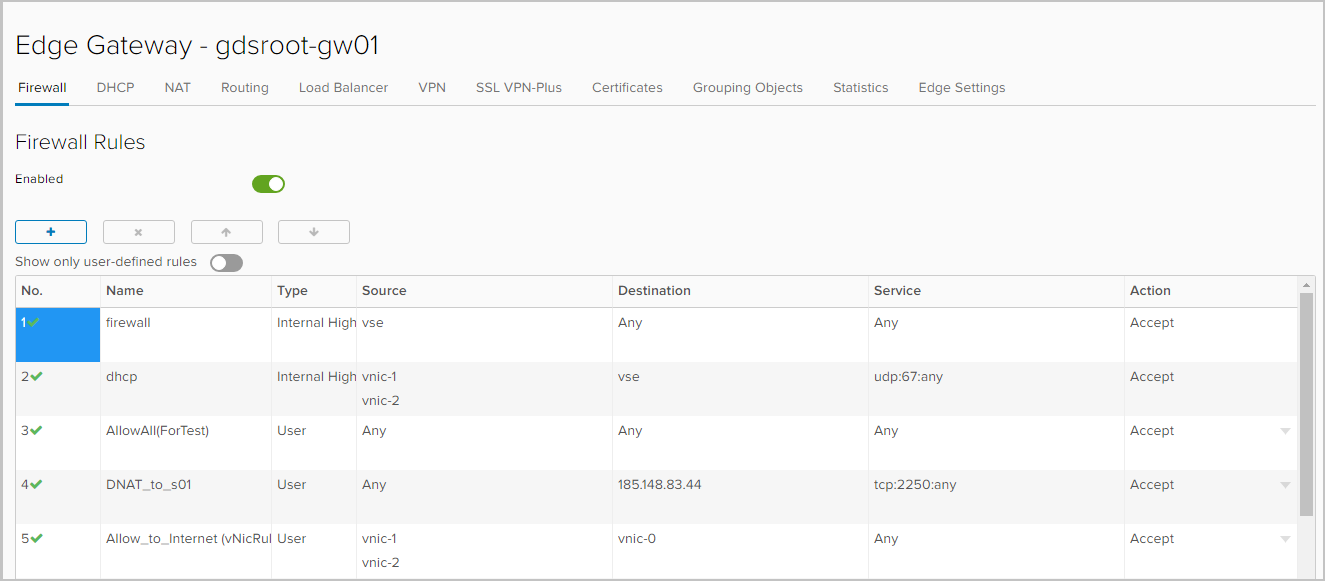

vCNS vShield Edge本身已被NSX Edge取代。 它具有整个绅士的旧边缘设置以及一些新的有用功能。 关于它们,将进一步讨论。

NSX Edge有什么新功能?

NSX Edge功能取决于NSX

版本 。 其中有五个:标准,专业,高级,企业和远程分支机构。 只有Advanced才能看到所有有趣的新内容。 包括新界面,该界面将在新选项卡中打开,直到vCloud完全切换到HTML5(VMware承诺于2019年夏季)。

防火墙功能 您可以选择IP地址,网络,网关接口和虚拟机作为规则将应用到的对象。

DHCP服务器

DHCP服务器 除了设置将自动发布给该网络的虚拟机的IP地址范围外,NSX Edge现在还提供了

绑定和

中继功能。

如果不希望更改IP地址,则可以在

Bindings选项卡中将虚拟机的MAC地址绑定到IP地址。 最主要的是该IP地址不包含在DHCP池中。

中继

中继选项卡将DHCP消息的中继配置到vCloud Director中位于组织外部的DHCP服务器,包括物理基础结构的DHCP服务器。

路由选择

路由选择 使用vShield Edge,只能配置静态路由。 这里出现了支持OSPF和BGP协议的动态路由。 ECMP(主动-主动)设置也可用,这意味着主动-主动故障转移到物理路由器。

OSPF设置

OSPF设置 配置BGP

配置BGP另一个新功能-设置不同协议之间的路由传输,

路由重新分配(路由重新分配)。

L4 / L7负载均衡器。

L4 / L7负载均衡器。 X-Forwarded-For已出现在HTTPs标头中。 没有他,所有人都哭了。 例如,您有一个可以平衡的网站。 如果不转发此标头,则一切正常,但是在Web服务器的统计信息中,您看不到访问者的IP,而是看到平衡器的IP。 现在,一切都变得正确了。

此外,现在在“应用程序规则”选项卡中,可以添加将直接控制流量平衡的脚本。

虚拟专用网

虚拟专用网 除了IPSec VPN,NSX Edge还支持:

- L2 VPN,使您可以在地理位置分散的站点之间扩展网络。 例如,需要这样的VPN,以便当您移动到另一个站点时,虚拟机仍保留在同一子网中并保存IP地址。

- SSL VPN Plus,允许用户远程连接到公司网络。 在vSphere级别上有这样的功能,但是对于vCloud Director,这是一项创新。

SSL证书。

SSL证书。 NSX Edge现在可以交付证书。 这又是一个问题,即谁需要一个没有https证书的平衡器。

分组对象

分组对象 在此选项卡中,设置了适用于网络交互的某些规则(例如防火墙规则)的对象组。

这些对象可以是IP和MAC地址。

它还列出了可用于编译防火墙规则的服务(协议-端口组合)和应用程序。 新服务和应用程序只能由vCD门户管理员添加。

统计资料。

统计资料。 连接统计信息:通过网关,防火墙和平衡器的流量。

每个IPSEC VPN和L2 VPN隧道的状态和统计信息。

记录中

记录中 在“边缘设置”选项卡中,您可以指定用于记录日志的服务器。 记录适用于DNAT / SNAT,DHCP,防火墙,路由,平衡器,IPsec VPN,SSL VPN Plus。

以下警报类型可用于每种设施/服务:

-调试

-警报

-关键

-错误

-警告

-注意

-信息

NSX Edge尺寸

根据要解决的任务和数量,VMware

建议创建以下大小的NSX Edge:

| NSX Edge

(紧凑)

| NSX Edge

(大)

| NSX Edge

(四人制)

| NSX Edge

(超大)

|

虚拟CPU

| 1个

| 2

| 4

| 6

|

记忆体

| 512MB

| 1GB

| 1GB

| 8GB

|

磁碟

| 512MB

| 512MB

| 512MB

| 4.5GB + 4GB

|

预约时间

| 一个

测试应用

数据中心

| 小号

或平均

数据中心

| 已加载

防火墙

| 平衡

负载水平L7

|

下表显示了基于NSX Edge大小的网络服务的运行指标。

| NSX Edge

(紧凑)

| NSX Edge

(大)

| NSX Edge

(四人制)

| NSX Edge

(超大)

|

介面

| 10

| 10

| 10

| 10

|

子接口(中继)

| 200

| 200

| 200

| 200

|

NAT规则

| 2,048

| 4,096

| 4,096

| 8,192

|

ARP条目

直到覆盖

| 1,024

| 2,048

| 2,048

| 2,048

|

前进规则

| 2000

| 2000

| 2000

| 2000

|

前进性能

| 3Gbps的

| 9.7Gbps

| 9.7Gbps

| 9.7Gbps

|

DHCP池

| 20,000

| 20,000

| 20,000

| 20,000

|

ECMP路径

| 8

| 8

| 8

| 8

|

静态路线

| 2,048

| 2,048

| 2,048

| 2,048

|

LB池

| 64

| 64

| 64

| 1,024

|

LB虚拟服务器

| 64

| 64

| 64

| 1,024

|

LB服务器/池

| 32

| 32

| 32

| 32

|

LB健康检查

| 320

| 320

| 320

| 3,072

|

LB申请规则

| 4,096

| 4,096

| 4,096

| 4,096

|

L2VPN客户端集线器即将到来

| 5

| 5

| 5

| 5

|

每个客户端/服务器的L2VPN网络

| 200

| 200

| 200

| 200

|

IPSec隧道

| 512

| 1,600

| 4,096

| 6,000

|

SSLVPN隧道

| 50

| 100

| 100

| 1,000

|

SSLVPN专用网络

| 16

| 16

| 16

| 16

|

同期会议

| 64,000

| 1,000,000

| 1,000,000

| 1,000,000

|

会话/秒

| 8,000

| 50,000

| 50,000

| 50,000

|

LB吞吐量L7代理)

| | 2.2Gbps的

| 2.2Gbps的

| 3Gbps的

|

LB吞吐量L4模式)

| | 6Gbps的

| 6Gbps的

| 6Gbps的

|

LB连接数/秒(L7代理)

| | 46,000

| 50,000

| 50,000

|

LB并发连接(L7代理)

| | 8,000

| 60,000

| 60,000

|

LB连接数/秒(L4模式)

| | 50,000

| 50,000

| 50,000

|

LB并发连接(L4模式)

| | 600,000

| 1,000,000

| 1,000,000

|

BGP路由

| 20,000

| 50,000

| 250,000

| 250,000

|

BGP邻居

| 10

| 20

| 100

| 100

|

BGP路由重新分配

| 没有限制

| 没有限制

| 没有限制

| 没有限制

|

OSPF路由

| 20,000

| 50,000

| 100,000

| 100,000

|

OSPF LSA条目数最大750 Type-1

| 20,000

| 50,000

| 100,000

| 100,000

|

OSPF邻接关系

| 10

| 20

| 40

| 40

|

OSPF路由重新分配

| 2000

| 5000

| 20,000

| 20,000

|

总路线

| 20,000

| 50,000

| 250,000

| 250,000

|

→

来源该表显示,对于生产性方案,建议仅从大号开始,在NSX Edge上组织平衡。

今天就这些了。 在以下部分中,我将详细介绍配置每个NSX Edge网络服务的细节。