第八届DefCamp 2018国际会议于2018年11月8日至9日在罗马尼亚布加勒斯特举行,专门讨论信息安全和信息安全技术问题。 DefCamp是在中欧和东欧成功举办的黑客和信息安全会议之一。 除其他外,可以注意到黑客(匈牙利)和信心(波兰)。 该活动的目的是就安全专家,企业家,科学,公共和私营部门的最新实践研究进行交流。

DefCamp聚集了来自罗马尼亚和邻国的1800多名参与者,他们具有不同的知识和经验-从学生到各个行业的领导人,信息安全专家和研究人员。

该活动的直接组织者是一个非政府组织-

罗马尼亚的

网络安全研究中心 。 据他们说,今年的参加国是35个,包括欧洲,美国,印度和阿联酋,有60个发言人和400家公司。

关于DefCamp 2018

活动的形式包括传统部分,包括演讲和CTF竞赛。

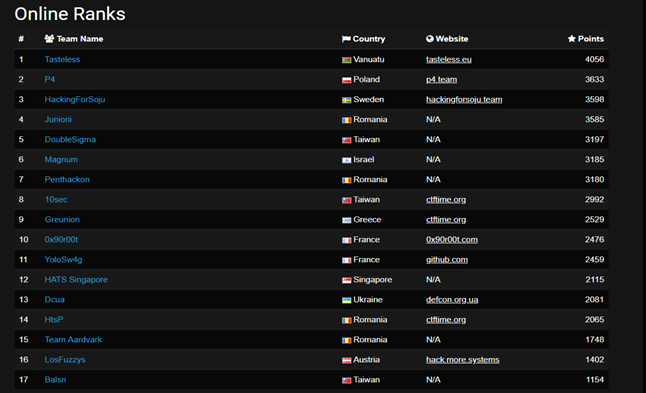

周转基金的前三名:瓦努阿图共和国(梅拉尼西亚),波兰和瑞典队; 第四名是来自罗马尼亚的团队; 今年没有来自俄罗斯的队伍。 完整列表

在这里 。

今年的讲座部分以三个平行的轨道举行; 为了比较,去年有两条路。

今年,DefCamp再次举办了HackerVillage,在这里展出了各种项目-从信息安全到游戏。 与去年不同,“初创公司”部分被删除,理由不充分。

今年也有奥地利领事馆小组的参与(与去年一样),但现在这是一个可供3-4人参加的小型讨论小组,持续了几个小时。

活动的会议部分旨在交流先进和创新的思想,最新研发成果,IT安全所有领域的专业经验。 重要的是要注意,报告的质量很高,发言者的经验不同,并且在安全问题上的看法也各不相同,要考虑到他们自己的观点以及在每种情况下(包括各国)的解决问题的细节。 例如,来自印度,巴基斯坦和东欧的发言人很愿意详细说明所讨论问题的技术方面,而美国同事则将组织问题,培训/教育或陈述事实的问题简化为带有华丽叙事逻辑的例子。 但是,今年大多数报告采用的是业务和高级格式,而不是技术性的,并且大多数报告在程序中都标记为“技术性”而不是“业务”。

会议的主题实际上包括:

- 物联网安全是今年的主题。

- 基础设施保护。

- 网络安全。

- 恶意软件。

- 社会工程学。

- 广义上的移动设备安全性,包括 在相关领域。

- 其他杂项报告。

关于我能够参加的DefCamp 2018报告

虚假信息,舆论摇摆和虚假标志的旅行者指南

报告老式的脱机原则,并从网络中获取信息以及错误信息,从虚假新闻文章到经过特殊准备的采访。 卡巴斯基实验室罗马尼亚代表处的发言人丹·德米特(Dan Demeter)试图说出如何区分真实新闻和假新闻,但是,所建议的方法主要是经验性的,度量标准表达不佳,并且从度量标准可以归结为大量的新闻(和新闻中使用的措辞相同)。相反的内容。

突破加密盾牌

演讲者Cosmin Radu就Burp攻击加密的能力作了介绍:识别弱加密及其错误,揭示密钥,在建立连接的框架内(以单个应用程序为例)分析密钥生成阶段。 通常,该报告可以看作是Burp团队或相关研究人员关于该工具功能的业务报告。

OSSTMM:“衡量,不要猜测”安全测试方法

关于评估和计算安全风险指标的方法的报告,其中应考虑指标的统一性和CVSS评级的纳入。 所提出的方法可以归结为以下形式的变体:“相对于机制和措施的总数,尚未应用多少防御机制或尚未消除漏洞”。 通常,最近的ISECOM出版物与技巧和指标的普遍化有关。

远程游艇黑客

卡巴斯基实验室(Kaspersky Lab)2017年工作人员

报告了游艇和连接设备(包括导航和IoT)的漏洞,涉及安全错误,带有现成工具的Microtik路由器的密码暴力破解(来自Pentester套件),固件和游艇管理程序中密码的硬编码以及拦截未加密的流量。

移动信号威胁和漏洞-我们经验中的真实案例和统计数据

Positive Technologies报告了移动网络的脆弱性,其当前的安全状态及其对设备之间的信息交换,日常移动性应用和物联网的影响。 该报告呼应了《

Diameter漏洞暴露报告2018》和《

PT Telecom Attack Discovery》的材料,并且是关于SS7网络安全性的更多研究统计数据。

您是对的,这个话题不是真的关于您!

Jason Street

Jason Street关于主要安全问题-人为失败

的下一份报告。 Jason讨论了与最终用户错误及其行为习惯有关的方面,这些方面得到了公司安全团队的支持。 但是,该报告未包括开发人员的“人为错误”,但该报告指出,主要内容是用于提高人员安全领域素养的指标。 这是一份有关针对用户的安全培训和安全意识的报告,其中包含购买了用户培训和安全审核服务的公司中不同情况和案例的示例。

物联网恶意软件:综合调查,分析框架和案例研究

报告有关物联网设备问题的分析,CVE / CVSS数据库的不平衡以及关于物联网漏洞,物联网的漏洞和恶意代码的特征的公开出版物的报告。 CVE / CVSS数据库不完整的部分问题是从中排除了有关CWE的信息(常见弱点问题),并且在许多IoT设备中,没有人进行过如此大量的分析,而且更是如此,它们并未将它们整合在一起。 可以在

此处找到其材料的演讲者提供了一些用于自动问题分析的工具:

- Cuckoo沙箱 -用于分析Windows,Linux,MacOS,Android的恶意文件和网站,呼叫跟踪和行为症状分析,转储和网络流量分析,包括 加密,并支持用于分析RAM的Volatility工具。

- Firmware.RE是一项免费服务,用于扫描和分析设备固件的文件(程序包)以及快速检测漏洞,后门和内置(在固件组装过程中)恶意代码。

在医疗保健中建立安全的数字环境的挑战

塞尔维亚关于医疗机构安全问题的报告。 该报告与物联网无关,但更多地旨在讨论现有安全解决方案的应用,而不考虑工作的具体细节和医务人员的需求。 决策的完善应考虑这些特征和GDPR的要求(这样就不会特别令人讨厌和讨厌)。

哈克维尔

HackerVillage已成为会议的传统活动,举行各种比赛。

DefCamp捕获标志(D-CTF)

CTF是会议正在进行的活动之一,涉及以下主题:人工智能和机器学习,网络战,密码学,隐写术,Web安全,网络安全,取证和反向。 参与的基本规则:

- 团队中只有5个人,包括团队负责人。

- 禁止DoS。

- 在CTF基础架构中搜索漏洞将带来更多分数。

- 只有在不首先对团队进行黑客攻击的情况下,才算黑客入侵。

奖金-3000欧元和小工具。

保卫城堡

参赛者创建了IPS签名以抵制最多的攻击。 比赛条件:

- 不应阻止合法流量。

- 您不能使用端口签名和协议类型。

- 经过测试。

- FalsePositive漏洞不应被阻止。

- 非营利组织签名(后来发布为获奖)。

漏洞利用列表:

物联网村

IoT VILLAGE旨在展示一种实用的方法来入侵设备,使参与者能够赢得他们入侵的设备(路由器,网络摄像头等)。 规则:

- 将为参加比赛的每个参与者/团队提供连接到网络的方法,但是他们需要自己的笔记本电脑。

- 然后,每个参赛者/团队都开始使用任何可用的工具或脚本来攻击比赛中宣布的设备。

- 在任何时候,最多只能允许两个参与者使用设备。

- 如果参与者在任何设备上发现漏洞,他将当场通知其裁判员(其中一名裁判)。

- 如果参与者使用与任何设备有关的漏洞,他将当场告知裁判(通知一位裁判)。

- 必须将所有漏洞提供给组织者。

- 根据检测到漏洞的风险,胜利的确认可能因参与者而异,但是,如果有可能获得根源,则胜利不会引起争议。

设备列表(按类别)路由器

- NETGEAR夜鹰AC1900具有开放源代码支持的双频Wi-Fi千兆路由器(R7000)。 与Amazon Echo / Alexa兼容

- Zyxel Armor Z2 AC2600 MU-MIMO无线电缆路由器

- Synology RT2600ac无线路由器

网络附加存储

- Western Digital My Cloud EX2 Ultra,2 Bay-uri,千兆,双核,1300 MHz,1 GB DDR3(Negru)

- Qnap TS-251A 2-bay TS-251A具有USB直接访问功能的个人云NAS / DAS

- Synology DS718 + 2托架2GB黑色DS718 +

- 每个NAS将配备(1x)WD黑色1TB性能台式机硬盘驱动器

安全系统

- 安科安全监控系统Smart HD 1080P Lite 4 + 1通道DVR录像机

- Vstarcam C7833-X4无线远程高清摄像机

家电类

- Bluesmart One-智能行李

- HoneyGuaridan S25智能自动宠物喂食器(不包括宠物或宠物食品)

- LED电视Smart Toshiba,81厘米

印表机

冷硬现金

- 50欧元:为任何设备找到1个以上的漏洞。

- 50欧元:为4个设备找到1个以上的漏洞。

- 100欧元:找到任意9个设备的多个漏洞。

- 100欧元:任意2台设备获得root。

- 200欧元:任意6台设备获得root。

关键基础设施攻击

作为关键基础设施攻击任务的一部分,提出了在黑客入侵工业系统方面的经验。 为此,您可以从4个音轨中进行选择:

- 铁路基础设施的布局,该布局使用SCADA应用程序(控制和数据收集)来显示运营数据和控制铁路道岔的自动化,以及具有可再生能源的太阳能和风能发电站的模型。

- 具有保护继电器的模拟变电站控制系统,该系统从/向特殊测试单元接收信号或将信号传输到特殊测试单元,并直接连接到单线图/单线变电站电路图,该电路图说明了变电站的一些主要开关设备。

- 各种用于模拟工业控制过程的用于入侵的PLC。

- 机器人的工业手臂。

ICS Humla CTF

恶意程序和新一代攻击针对的是可能导致巨大财务和人员损失的工业系统。 工业系统的渗透测试需要深厚的知识和技能,其准备工作取决于设备的可用性。 此次比赛的重点是商用硬件设备的最高测试:PLC和模拟器,其设置使用实时PLC和SCADA应用程序模拟了基础架构。

抢银行

在“ ATM:日常问题”(机密信息泄露和未经授权从终端取款)研讨会上介绍了对ATM的典型攻击。 比赛分为两个阶段。 在第一阶段,参与者可以拦截和分析各种流量(网络和USB)。 在第二阶段,使参赛者可以访问USB接口以向ATM设备发出命令,还可以访问网络接口以进行MiTM攻击。 比赛的目的是展示各种提款和拦截卡数据的方法。

比赛条件:

- 目的是从银行卡接收机密信息或从ATM取款。

- 为参加比赛的每个参与者/团队提供了一张银行卡和用于接收网络和USB流量的资金。

- 禁止拒绝服务攻击。

- 确保告知发现的接收机密信息并提取资金的方法。

- 根据发现困难而获得积分。

- 通过USB攻击获得加分。

- 工具和脚本由参与者自行决定。

WiFi PWNED板

Wifi PWNED板是一个人信任无线连接时的实时风险演示。 DefCamp团队会自动分析网络上的流量,并寻找用户进入邮件,网站或其他网络服务的迹象,而无需使用保护机制。 结果以友好的方式显示在Wifi PWNED板上,以向所有人显示不受信任的网络的危害。 作为一种工具,使用了具有50个路由器的机架,这对用户来说是伪造的Wi-Fi网络。

目标约翰

Target John是一项竞赛,参与者在其中获得了有关真实目标的一些详细信息,因此他们不得不查找有关该特定个人或团体的信息。 在比赛中,参与者可以在很多领域证明自己:法医,渗透测试,网络搜索。 参与者的任务是在没有任何通知的情况下“劫持”目标核算,介绍其设备的后门等等。

参加规则:

- 寻找伪影的方式并不重要。

- 根据工件的相应值来授予分数。

- 奖励积分被授予极端的风格和创造力。

- 最多可容纳1名队员。

- 照片和视频证据已提供给组织者。

启动角

Startup Corner每年都有机会从Orange活动合作伙伴那里获得启动支持。 根据提交申请的优先级和该创业公司的发展程度,最多选择了三个创业公司。

后记

我发现这次活动很有用,因为有机会听到有关物联网安全的第一手新闻(我将在以下出版物中分别讨论我的报告)。

另一方面,许多材料经常在事件之间重复数年,这在某种意义上说如果材料集中于一点也是一个加号。 所有演出的曲目都被简单地编号,但是秘密地知道在主曲目上它们会呈现更一般的材料以吸引观众,在第二曲目50/50上是业务和技术领域,在第三曲目上是单独的技术材料,或者对广泛的宾客来说很有趣。 在这些缺点中,应该指出的是,今年他们开始引入15分钟的快速通道,并且其中经常包含声称是完整报告的材料。