长期以来,没有关于隐写术的文章。 这是黑客如何利用社交网络将其攻击伪装为无害流量的示例。

每个僵尸网络都需要与其控制中心保持联系,以便在受感染的设备上接收命令,指令,更新并执行各种任务。 随着安全工具扫描网络流量以防止与恶意IP地址的通信,攻击者越来越多地在其攻击基础结构中使用“合法”服务,以使其难以检测到。

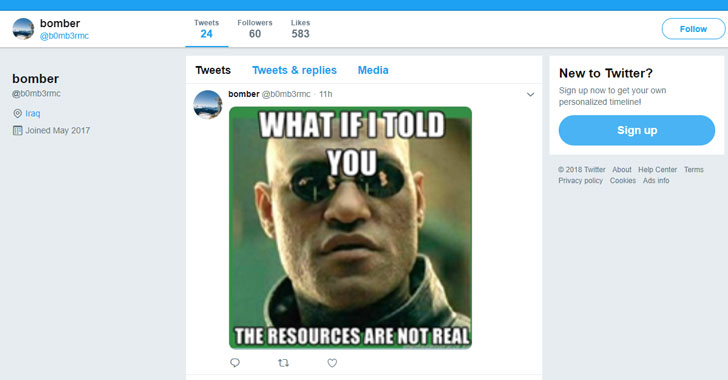

趋势科技的研究人员找到了这种方案的一个示例:一种新的恶意软件从托管在攻击者控制的Twitter帐户中的模因中提取命令。 对于我们的观看者来说,此模因看起来像一张普通的图片,但是命令在文件的元数据中可用,仅恶意软件可以访问。

这是恶意程序的一部分,该程序实现了从Twitter上的攻击者那里下载图像并搜索秘密命令。

根据研究人员的说法,该Twitter帐户于2017年创建,仅包含两个模因,其中包含用于创建屏幕截图并将其发送到攻击者服务器的命令,程序通过pastebin服务接收其地址。

译者注:

pastebin服务允许用户交换大量文本信息。 假设您编写了一些代码,将其发送到pastebin,并收到了一个URL,其他用户可以在其中获取您的代码。 如果您更正了该代码,则旧URL上的用户将看到已经更正的代码。 一种github,但没有gith。

除了发送屏幕截图之外,该恶意软件还可以发送正在运行的进程的列表,帐户名称,从受感染计算机上的特定目录接收文件列表以及从用户剪贴板接收转储。

研究人员认为,该恶意软件处于开发的早期阶段,因为本地IP地址在Pastebin网站上显示为北方,这可能是一个临时存根。

值得注意的是,该恶意软件并不是从Twitter本身下载的,研究人员目前还没有发现网络罪犯使用了哪种机制或可以使用哪种机制将恶意软件传递到受害者的计算机上。

用于传送恶意模因的Twitter帐户目前已被禁用,但仍不清楚谁是该恶意软件的幕后黑手,以及神秘黑客如何传播该恶意软件。