是否有可能完全防御网络攻击? 如果您自己拥有所有现有的保护手段,并雇用庞大的专家团队来管理过程,则可能可以。 但是,很明显,在现实中这是不可能的:信息安全预算不是无限的,但是事件仍然会发生。 既然它们会发生,那么您需要为它们做准备!

在本文中,我们将分享调查恶意软件事件的典型方案,告诉我们在日志中查找的内容,并就如何配置信息保护工具提供技术建议,以增加调查成功的机会。

响应

响应与恶意软件有关

的事件的经典过程包括检测,遏制,恢复等阶段,但是,实际上,您的所有功能都是在准备阶段确定的。 例如,感染的检测率直接取决于公司对审核的配置程度。

经典SANS事件响应周期

经典SANS事件响应周期

一般而言,分析人员在调查期间的行为如下:

- 生成解释事件原因的版本(例如,“由于用户从网络钓鱼电子邮件启动了恶意软件而在主机上安装了恶意软件”或“由于用户访问了与管理服务器位于同一主机上的合法站点,因此该事件是虚假警报”恶意软件”)。

- 按概率对版本进行优先级排序。 概率是根据过去事件的统计信息,事件或系统的严重性以及个人经验来计算的(而是假装的)。

- 研究每个版本,寻找证明或反证的事实。

当然,检验所有可能的假设毫无意义-至少因为时间有限。 因此,这里我们将研究调查恶意软件事件的最可能的版本和典型方案。

场景1

您怀疑非关键系统已被恶意软件入侵。 由于系统的非关键性质,已经分配了一些时间进行验证。

大多数响应工程师要做的第一件事是运行防病毒检查。 但是,正如我们所知,防病毒并不是很容易解决。 因此,值得生成和研究以下高度可能的版本:恶意软件是单独的可执行文件或服务。

作为此版本开发的一部分,遵循三个简单步骤:

- 通过事件4688过滤安全日志-这样我们可以获得所有启动进程的列表。

- 通过事件7045过滤系统日志-这样我们会获得所有服务的安装列表。

- 识别系统中以前没有的新流程和服务。 复制这些模块并分析它们是否包含恶意代码(使用几种防病毒软件进行扫描,检查数字签名的有效性,反编译代码等)。

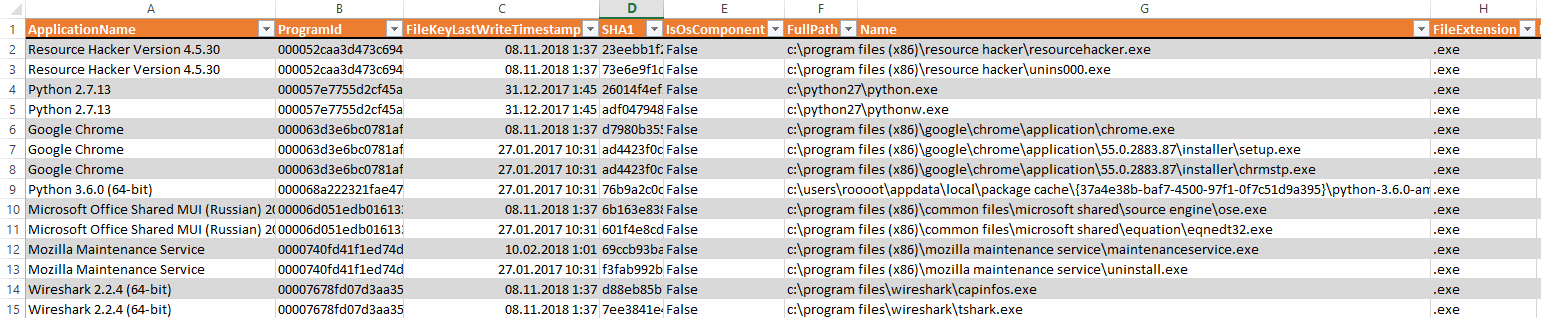

在事件日志资源管理器中列出所有正在运行的进程和服务

在事件日志资源管理器中列出所有正在运行的进程和服务

从理论上讲,这是一个相当琐碎的过程。 但是,实际上有许多陷阱需要准备。

首先,标准的Windows审核设置不会记录进程启动的事实(事件4688),因此必须事先在域组策略中启用它。 如果碰巧事先没有进行此审核,则可以尝试从其他Windows工件(例如,从

Amcache注册表中)获取可执行文件的列表。 您可以使用

AmcaheParser实用程序从此注册表文件中

提取数据。

从Amcache.hve提取启动过程事实的示例

从Amcache.hve提取启动过程事实的示例

但是,此方法不是很可靠,因为它没有提供有关启动过程的确切时间和次数的准确信息。

其次,如果没有有关启动进程的命令行的信息,则启动诸如

cmd.exe,powershell.exe,wscript.exe和其他解释器之类的进程的证据将很少用。 它包含一个潜在的恶意脚本文件的路径。

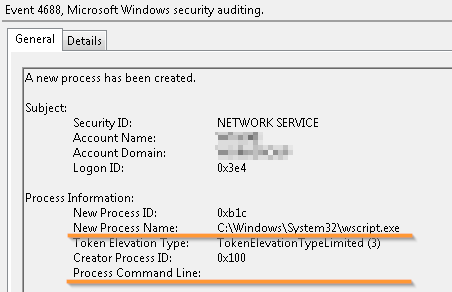

运行脚本解释器,而没有有关启动什么脚本的信息

运行脚本解释器,而没有有关启动什么脚本的信息

Windows的另一个功能是,通过分别配置域组策略来执行对启动的进程的命令行审核:

计算机配置->策略->管理模板->系统->审核进程创建->在进程创建事件中包括命令行 。 同时,在未

安装KB3004375更新的情况下,颇受欢迎的Windows

7/2008不会记录命令行,因此请提前进行

安装 。

如果碰巧您没有事先配置任何东西或忘记了更新,则可以尝试在

Prefetch文件中找到脚本的位置(此

实用程序可提供帮助 )。 它们包含有关生命的前10秒内加载到进程中的所有文件(主要是DLL)的信息。 解释器的命令行参数中包含的脚本肯定会存在于此。

在预取中查找“丢失的”命令行参数的示例

在预取中查找“丢失的”命令行参数的示例

但是此方法根本不可靠-下次启动该过程时,预取缓存将被覆盖。

调查准备:

- 包括对流程创建和完成的高级审核。

- 启用进程命令行参数日志记录。

- 在Windows 7 / Server 2008上安装更新KB3004375。

方案2

在外围路由器上记录了对恶意软件管理服务器的访问。 恶意服务器的IP地址是从中等安全威胁情报订阅中获得的。

在

我们以前的一篇文章中,我们说过TI分析师犯了罪,他们在同时托管恶意软件控制中心和合法网站的服务器的入侵IP地址指标列表中添加了恶意代码。 如果您刚刚开始制定响应流程,那么最好在第一阶段放弃使用此类指标,因为用户的每次尝试进入合法网站的尝试都将看起来像是一次成熟的事件。

响应此类警报的选项之一可以简化为检查连接是由哪个进程进行的-如果它是Internet浏览器,则在没有其他表明危害的事实的情况下,可以将事件视为虚假警报。

有很多方法可以找出哪个进程发起了连接:您可以运行

netstat并查看当前套接字或收集内存转储,然后在其上设置易失

性 ,这也可以显示已完成的连接。 但是,所有这些都是漫长的,无法扩展,最重要的是-不可靠。 从Windows安全日志中获取所有必要的信息要可靠得多。

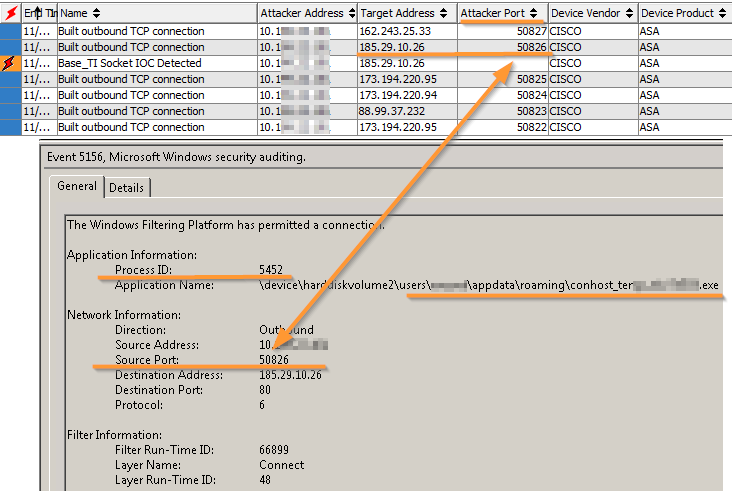

HPE Arcsight SIEM系统中的“对恶意IP地址的访问”事件与Windows安全日志中的相应过程的关联

HPE Arcsight SIEM系统中的“对恶意IP地址的访问”事件与Windows安全日志中的相应过程的关联

调查准备

要在用户计算机上解决此问题,应启用所有网络连接到安全日志的日志记录。 这可以基于

过滤平台的审核事件和

数据包丢弃审核来完成 。

同时,该杂志可以开始迅速被阻塞,因此将其大小增加到2-3 GB。 根据我们的经验,在普通用户主机上,此数量足以记录3个套接字,并且足以进行成功的调查。

在高负载的服务器(例如域控制器,Web服务器等)上,不应执行此操作,日志将更快地溢出。

场景3

您的NG / ML / Anti-APT异常检测系统报告说,有30个主机正在搜寻以获取相同的帐户。

当他们进入新网络时,攻击者通常会尝试找出其中存在哪些服务以及使用了哪些帐户-这在沿基础结构进行进一步迁移的过程中会很有帮助。 特别是,可以使用

net user / domain命令从Active Directory本身获取此信息。

如果从一台主机执行了潜在的情报,则可以对其进行调查,包括使用正在运行的进程的日志。 但是,如果有许多主机,并且攻击属于同一类型(同时发生,或者从AD请求了相同的实体集),那么首先要排除典型的误报。 为此,请创建并验证以下版本:

- 相同的AD对象的智能固定在30台主机上,因为网络合法用户(管理员)启动了net命令。

- 对于相同的AD对象,智能固定在30台主机上,因为它制作了相同的合法软件。

日志的统计分析将有助于找到这些节点(普通用户或过程)。 我们在上一篇文章中演示了应用于

DNS服务器日志的方法 。 但是,如果没有预先组织数据存储,则无法使用这种有效的调查方法。

调查准备

必须组织来自公共网络服务日志的至少以下数据的长期存储:

- 域控制器-帐户的输入,输出和票证Kerberos(高级审核设置中的类别帐户登录 )。

- 代理-地址,源和外部服务器端口以及完整URL。

- DNS服务器-成功和不成功的DNS查询及其在网络中的来源。

- 外围路由器-为所有TCP / UDP连接以及试图破坏逻辑访问规则的连接构建和拆除:例如,尝试绕过公司DNS服务器直接向外发送DNS查询。

方案4

您的域已受到威胁,您担心攻击者可能会使用DCShadow技术在基础架构中立足。

假设发生了一件可怕的事情:您发现域管理员帐户已被盗用。

对此类事件的响应包括非常大的工作层,包括对该帐户下所有已执行操作的分析。 可以仅使用域控制器日志来完成部分调查。 例如,您可以研究与Kerberos票证发行相关的事件,以了解它们在此帐户下的去向。 或者,您可以分析与关键AD对象更改相关的事件,以检查高特权组(相同的域管理员)的组成是否已更改。 自然,所有这些都需要预先配置的审核。

但是,存在一个问题,即具有域管理员权限的攻击者可以使用DCShadow技术修改AD对象,该技术基于域控制器之间的复制机制。

其实质是,攻击者本人似乎是域控制器,对AD进行更改,然后使用合法的控制器复制(同步)这些更改,从而绕过对其上配置的对象更改的审核。 这种攻击的结果可能是通过更改

SID历史记录属性或修改

AdminSDHolder ACL对象,将用户添加到一组域管理员或棘手的绑定中。

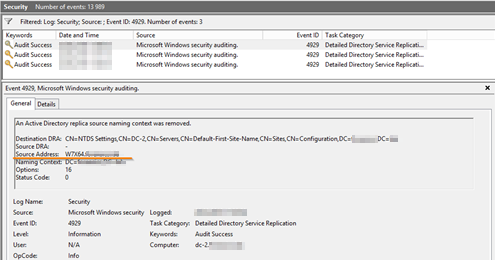

为了检查有关AD中是否存在未提交的更改的版本,您需要研究控制器复制日志:如果复制中涉及域控制器以外的IP地址,则可以高确信地说攻击成功。

从AD复制中删除未知的域控制器调查准备:

从AD复制中删除未知的域控制器调查准备:- 要调查被盗用帐户执行的操作,您必须事先包括:

- 审核帐户的输入和输出以及颁发Kerberos票证(高级审核设置中的“ 帐户登录”类别)。

- 审核对帐户和组的更改(“ 帐户管理”类别)。

- 要研究与可能的DCShadow攻击有关的版本:

- 启用目录服务复制的详细审核。

- 组织事件4928/4929的长期存储,其中事件源不是合法的域控制器(DCShadow属性)。

结论

在本文中,我们讨论了一些调查信息安全事件的典型方案以及预防措施。 如果您对此主题感兴趣,并且准备进一步,建议您关注

本文档 ,

该文档描述了在哪些Windows事件中可以找到使用流行的黑客技术的痕迹。

最后,我引用网络安全公司的最新研究结束语:

“在大多数情况下,俄罗斯信息安全主管倾向于(对研究问题)给出悲观答案。 因此,一半(48%)的人认为预算不会有任何改变,而15%的人则认为会减少资金。”

对我个人而言,这表明新年度的剩余预算最好用于购买诸如机器学习探测器之类的新型SZI,另一个下一代IDS等,而不是用于购买已经存在的SZI。 最好的SZI是正确配置的Windows日志。 恕我直言