麻省理工学院。 讲座课程#6.858。 “计算机系统的安全性。” Nikolai Zeldovich,James Mickens。 2014年

计算机系统安全是一门有关开发和实施安全计算机系统的课程。 讲座涵盖了威胁模型,危害安全性的攻击以及基于最新科学研究的安全技术。 主题包括操作系统(OS)安全性,功能,信息流管理,语言安全性,网络协议,硬件安全性和Web应用程序安全性。

第1课:“简介:威胁模型”

第1 部分 /

第2 部分 /

第3部分第2课:“控制黑客攻击”,

第1 部分 /

第2 部分 /

第3部分第3讲:“缓冲区溢出:漏洞利用和保护”

第1 部分 /

第2 部分 /

第3部分讲座4:“特权分离”,

第1 部分 /

第2 部分 /

第3部分讲座5:“安全系统从何而来?”

第1 部分 /

第2部分讲座6:“机会”

第1 部分 /

第2 部分 /

第3部分讲座7:“本地客户端沙箱”

第1 部分 /

第2 部分 /

第3部分讲座8:“网络安全模型”

第1 部分 /

第2 部分 /

第3部分讲座9:“ Web应用程序安全性”

第1 部分 /

第2 部分 /

第3部分讲座10:“符号执行”

第1 部分 /

第2 部分 /

第3部分第11课:“ Ur / Web编程语言”

第1 部分 /

第2 部分 /

第3部分讲座12:网络安全性

第1 部分 /

第2 部分 /

第3部分讲座13:“网络协议”

第1 部分 /

第2 部分 /

第3部分第14课:“ SSL和HTTPS”

第1 部分 /

第2 部分 /

第3部分第15课:“医疗软件”

第1 部分 /

第2 部分 /

第3部分第16课:“侧面通道攻击”

第1 部分 /

第2 部分 /

第3部分讲座17:“用户身份验证”

第1 部分 /

第2 部分 /

第3部分第18课:“私人浏览Internet”

第1 部分 /

第2 部分 /

第3部分讲座19:“匿名网络”

第1 部分 /

第2 部分 /

第3部分讲座20:“手机安全性”

第1 部分 /

第2 部分 /

第3部分第21课:“跟踪数据”

第1 部分 /

第2 部分 /

第3部分 第22课:“信息安全MIT”

第1 部分 /

第2 部分 /

第3部分因此,这是一个事实的序言,即我们在一个拥有大量设备的大型机构中只有四个人组成的团队。 因此,Mark所说的联邦实际上是必要的,以便至少尝试确保这种规模的网络的安全性。

我们与人们交流并在校园中帮助他们。 我们的产品组合包括咨询服务,向社区提供的服务以及使用的工具。 我们提供的服务非常多样化。

滥用行为报告-我们发布在线滥用行为的报告。 通常,这些是对来自外部世界的抱怨的解答,其中绝大多数与在研究所网络中创建Tor节点有关。 我们有他们,我还能说什么? (观众笑声)。

端点保护 我们在“大型”计算机上安装了一些工具和产品,如果您愿意,可以使用它们来工作。 如果您属于MIT域(大部分是管理资源),则这些产品将自动安装在您的计算机上。

网络保护(或网络保护)是位于mit.net网络各处及其边界的工具箱。 他们检测异常或收集交通流数据以进行分析。 数据分析可帮助我们进行比较,将所有这些内容放在一起,并尝试获得一些有用的信息。

取证-计算机取证,我们稍后再讨论。

风险识别或风险识别主要是网络感知和评估工具,例如Nessus。 这包括寻找PII的信息-个人身份信息,因为在马萨诸塞州时,我们需要确保符合201 CMR 17.00州基本法的新规定。 他们要求存储或使用有关马萨诸塞州居民的个人信息的机构或公司制定个人信息保护计划并定期检查其有效性。 因此,我们需要确定网络中用户的个人信息。

外展/意识/培训-通知和培训,我刚才谈到了这一点。

合规性需求主要是PCI DSS系统。 具有DSS的支付卡行业PCI是一种数据安全标准。 信不信由你,麻省理工学院出售信用卡。 我们在校园内有这些支付工具的多家提供商,我们应该能够确保其基础设施与PCI DSS兼容。 因此,满足这些需求的安全管理和安全合规性也是我们团队工作的一部分。

PCI 3.0是该标准的第六次重大更新,已于1月1日生效,因此我们正在努力确保其符合我们的整个基础架构。

报告/指标/警报,报告,提供指标和发布警报,也属于我们的工作范围。

下一张幻灯片中显示了许多产品来保护端点。 上面似乎有一只鹰。 有一个名为CrowdStrike的工具,目前正在我们的IS&T部门中进行测试。 它主要根据系统调用来跟踪异常行为。

例如,如果您使用MS Word,该程序突然开始执行它不应该执行的操作,例如,尝试从系统中读取帐户数据库或输入一堆密码,则CrowdStrike对此进行警告并抛出警报标志。 这是一个云工具,我们将在后面讨论。 所有这些数据都被发送到中央控制台,并且如果计算机尝试做一些恶意的事情(如启发式行为观点所证明的那样),则它们会出现危险信号。

GPO-组策略对象,这是一个实现组安全策略的系统。 S-这些都是Sophos的各种程序,用于防御恶意应用程序,防病毒以及我们在购买产品以保护端点时期望获得的所有功能。

PGP会对包含敏感数据的校园系统的硬盘进行加密。

其中一些工具已被更高级的工具所取代。 行业使用诸如Windows的BitLocker或Mac的FileVault之类的解决方案,越来越趋向于与供应商无关的策略,因此我们也在探索这些选项。 Casper主要管理Mac OS计算机的安全策略。

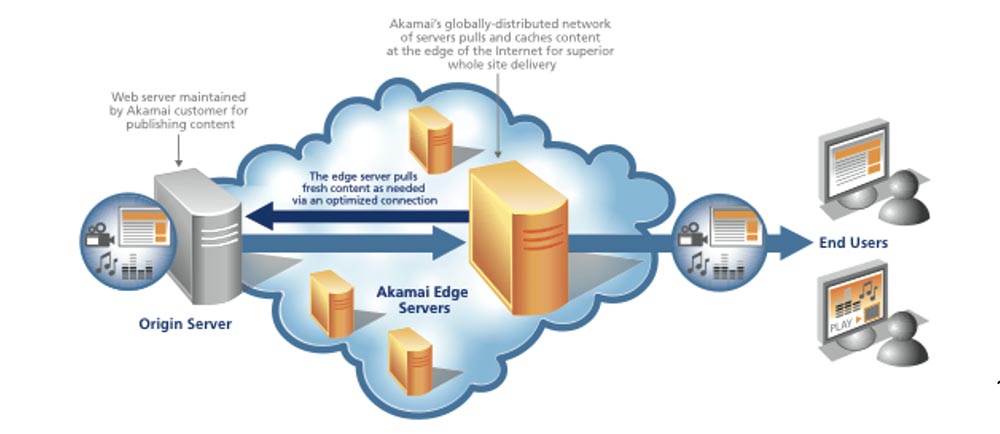

关于网络安全,我们正在与Akamai合作,这是一家实际上已经离开MTI的公司,我们的许多毕业生都在其中工作。 它们提供了很好的维护,因此我们可以利用它们提供的许多服务。

稍后我们将详细讨论它们。

TippingPoint是风险识别器,入侵检测系统。 正如我所说,其中一些工具正在不断完善,TippingPoint就是一个例子。 多亏了他,我们在边界上建立了入侵防御系统。 实际上,我们不会阻止它们,而只是检测它们。 我们不会使用某些非常简单且广泛使用的反欺骗规则在MIT网络的边缘阻止任何内容。

Stealth Watch是生成NetFlow数据或更准确地收集NetFlow数据的工具。 我们使用Cisco设备,但是所有网络设备都显示一些详细信息,它们发送的流的元数据,源端口,目标端口,源IP地址,最终IP地址,协议等。 StealthWatch收集这些数据,对其进行基本的安全性分析,并提供一个API,我们可以使用它来做更聪明的事情。

RSA Security Analytics是另一种在许多方面充当类固醇标识符的工具。 它执行完整的数据包捕获,因此如果标记有红色标记,则可以查看其内容。

在风险识别领域,Nessus是一种事实上的漏洞评估工具。 通常,我们按需使用它,我们不会将其整体部署在18/8网络的子域中。 但是,如果我们获得了校园软件的一些DLC附加组件,那么我们将使用Nessus评估其漏洞。

Shodan被称为计算机搜索引擎。 基本上,它扫描整个Internet并提供有关其安全性的许多有用数据。 我们已订阅此“引擎”,因此我们可以使用此信息。

Identity Finder是我们在存在PII和机密个人信息的地方使用的一种工具,目的是为了遵守保护注册数据的规则,并仅确保我们知道重要数据在哪里。

计算机取证是我们不时要做的事情……我找不到合适的词,因为我们没有定期做,有时这样的调查会花费很多时间,有时不是很长时间。 为此,我们还有一套工具。

EnCase是一种工具,使我们可以获取磁盘映像并使用它们查看HDD的内容。

FTK或取证工具套件-一组用于在计算机取证领域进行调查的工具。 在考虑有争议的知识产权确认案件或OGC审议的其他一些案件(总法律顾问办公室)时,如果需要拍摄光盘图像,通常会与我们联系。 我们拥有所有必要的工具。 老实说,这不是永久性的工作,它会定期出现。

那么我们如何一起收集所有这些数据呢? 马克提到了相关性。 为了确保系统管理,我们处理系统日志。 您会看到我们有NetFlow日志,一些DHCP日志,标识符日志和Touchstone日志。

Splunk是一种工具,它可以执行大多数关联工作并接收未必标准化的数据,然后对其进行标准化,并允许我们比较来自各种来源的数据以获得更多的“智能”。 因此,您可以显示一个页面,在该页面上将记录您的所有登录信息,并将GeoIP应用于此页面还可以显示登录位置。

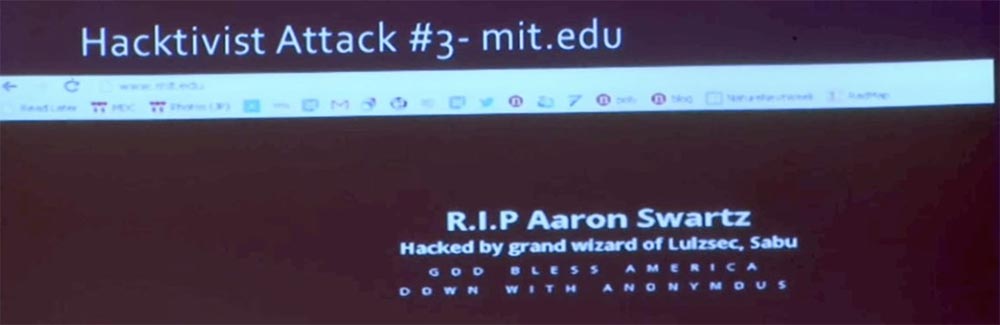

让我们谈谈攻击和比我们使用的软件更有趣的事情。 首先,我们将讨论过去几年中最常见的拒绝服务攻击。 我们还将讨论数年前因亚伦·施瓦茨(Aaron Schwartz)的悲剧而发生的特定攻击,它们也与分布式DoS攻击有关。

现在,我将向您展示DoS入门。 第一次DoS攻击针对CIA计算机安全三合会的字母A。 CIA是由保密性-保密性,完整性-完整性和可用性-可访问性组成的缩写。 因此,DoS攻击主要针对可访问性,可用性。 攻击者想要禁用资源,以便合法用户无法使用它。

这可能会破坏页面。 很简单,对吧? 数字涂鸦只会破坏页面,使任何人都看不到它。 这可能是巨大的资源消耗,攻击将吞噬系统的所有计算能力以及整个网络带宽。 这种攻击可以由一个人进行,但是黑客很可能会邀请朋友组织整个DDoS派对,即分布式拒绝服务攻击。

Arbor Network报告中列出了当前的DDoS趋势。 这是攻击面的延伸,最常见的动机是黑客行为,它最多占此类攻击的40%,另外39%的动机仍然未知。 攻击强度至少在去年达到了100 Gb / s。 2012年,Spamhaus组织发生了一次攻击,强度达到300 Gb / s。

DDoS攻击时间更长。 因此,针对美国金融业的黑客行动Abibal持续了几个月,并定期将强度提高到65 Gbit / s。 我听说过此消息,您可以在Google上确认此攻击几乎持续持续并且无法停止。 稍后我们将讨论他们是如何做到的。

但是,坦率地说,无论是65 Gb / s还是100 Gb / s,受害者所受的差异并不大,因为世界上很少有系统能够承受这种规模的长期攻击,因为它无法阻止。 最近,已经发生了向反射和增益攻击的转变。 在这些攻击中,您需要接收较小的输入信号并将其转换为较大的输出信号。 这并不是什么新鲜事,它可以追溯到ICMP Smurf攻击,在该攻击中,您将ping网络的广播地址以及该网络上将响应数据包预期发送者的每台机器,当然这些机器将被伪造。 例如,我将假装为Mark,并将数据包发送到此类的广播地址。 你们所有人都将开始以邮包的形式答复Mark,以为他已将其发送出去。 同时,我坐在角落里大笑。 因此,这并不是什么新鲜事物,因为我作为一名学生阅读了有关此方法的信息。

因此,下一类DDoS攻击是UDP放大或UDP放大。 UDP是一种用于用户数据报的即弃协议,对吗? 这不是TCP,它是完全不可靠的,并且不专注于创建安全连接。 伪造非常容易。 过去一年中,我们看到了用于增强三种协议功能的漏洞:DNS,端口53,UDP。 如果将64字节的ANY请求发送到配置错误的服务器,它将生成512字节的响应,该响应将返回给攻击的受害者。 这是8倍的增益,对于组织DoS攻击来说还不错。

当出现加剧这类攻击的趋势时,我们在mit.net网络上目睹了它们,然后将其大量用于商业领域的受害者。 我们看到12位数的DNS放大攻击严重影响了我们的传出带宽。 我们的吞吐量相当高,但是将如此大量的数据添加到合法流量中会导致问题,因此我和Mark被迫解决。

SNMP是UDP端口161协议,是一种非常有用的管理协议。 它允许您使用get / set语句远程操作数据。 许多设备(例如网络打印机)无需任何身份验证即可允许访问。 但是,如果将大小为64字节的GetBulkRequest类型的请求发送到未正确配置的设备,它将向受害者发送响应,该受害者的大小可能超过请求的大小1000倍。 因此,这甚至比以前的版本更好。

作为攻击者,您通常选择有针对性的攻击,因此我们目睹了对校园网络中打印机的大规模攻击。 黑客使用带有开放式SNMP代理的打印机,向他发送了数据包,响应速度增加了1000倍,污染了整个Internet网络。

以下是时间服务器协议或NTP网络时间协议。 使用它时,配置错误的服务器将响应“ MONLIST”请求。 在这里,攻击的基础不会被放大,而是以600个最近的NTP客户端列表的形式对monlist请求的响应。 因此,来自受感染计算机的较小请求会将大量UDP通信发送给受害者。

这是一种非常流行的攻击类型,由于NTP monlist设置不正确,我们进行了重大更改。 最后,我们做了一些努力来减轻这些攻击。 因此,在NTP端,我们在NTP服务器上禁用了monlist命令,这使我们能够“杀死”其路径上的攻击。 但是,由于我们拥有国家机构,因此有些事情我们无权联系,因此,在当局允许的范围内,我们尽可能地禁止了君主。 最后,我们只是限制了MIT网络边缘的NTP速度,以减少响应我们的系统的影响,并且在过去的一年中,我们的存在没有任何负面影响。 几兆位的速度限制肯定比我们之前发送到Internet的千兆字节更好。 因此,这是一个可解决的问题。

维护DNS安全性有点复杂。 我们开始使用称为eDNS的Akamai服务。 Akamai公司将此服务作为共享托管区域提供,因此我们使用了它们的eDNA,并将我们的DNS(我们的系统域名空间)分为2层。 我们在Akamai上放置了外部视图的外部层,并将内部内部视图放置在始终为MIT服务的服务器上。 我们以只有MIT客户端可以访问我们内部服务器的方式来阻止对内部网络的访问,而世界其他地方则由Akamai负责。

eDNS Akamai — , , , , , , . Akamai, , DNS - . .

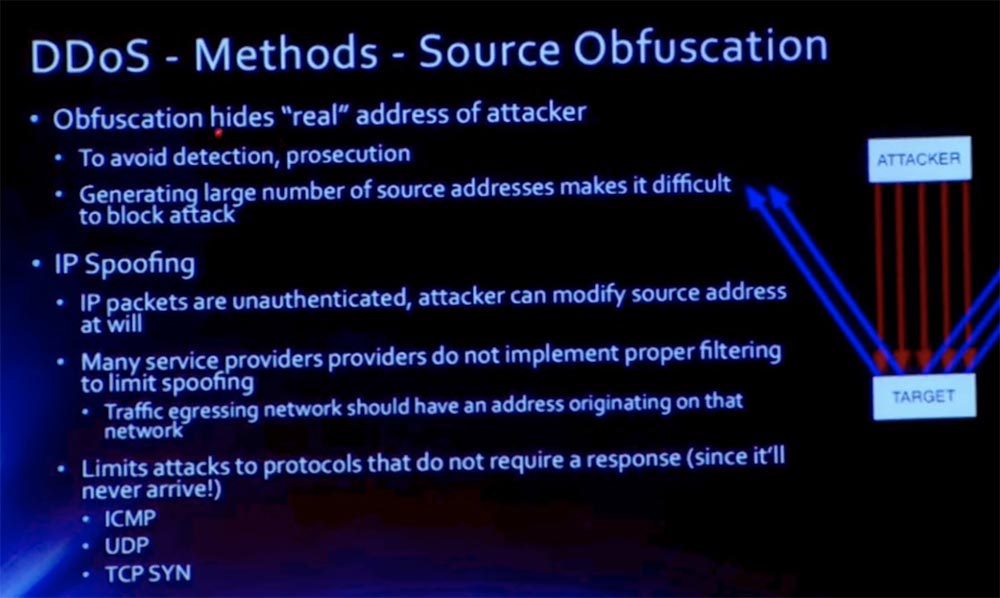

DDoS–. , Source Obfuscation, . , . .

DDoS — – . , .

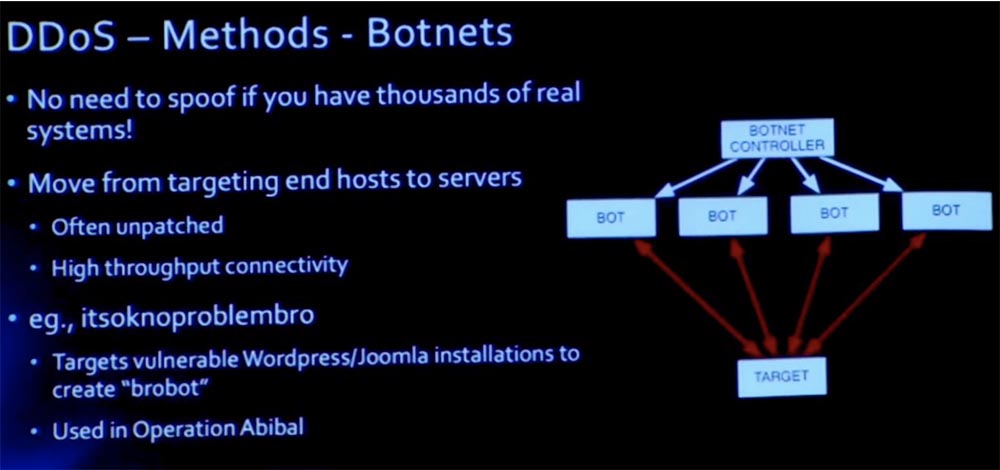

. «itsoknoproblembro» ( , , ) Ababil, . «brobot» Wordpress Joomla.

, , , , . , . , , , TCP SYN-ACK, , HTTP- GET POST.

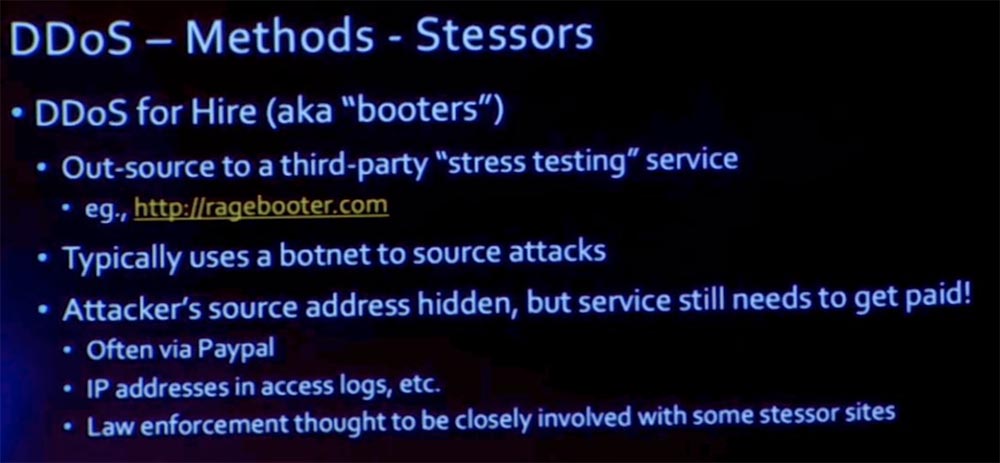

DDoS- . – , .

, -, , Ragebooter. , , DDoS- . , , PayPal.

DDoS-. DNS- , Akamai. .

-, . , , MIT. «» -. , DNS. MIT. MIT Akamai, DNS, Akamai.

, MIT, CDN- Akamai, . - , , MIT Akamai, Akamai , . , , - - Akamai.

, NTP, . , brute-force, . , . , ?

, , ? , , , . ? , , .

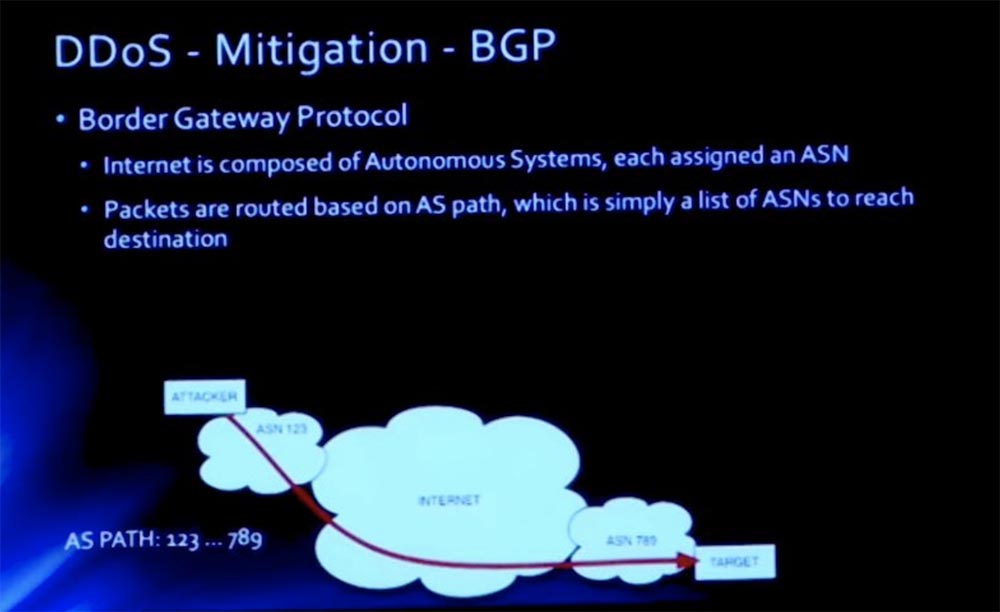

BGP. BGP, , , . , ASN. ASN, BGP , , ASN.

123, . , , 11 , .

, , ASN123, – ASN789. ASE, .

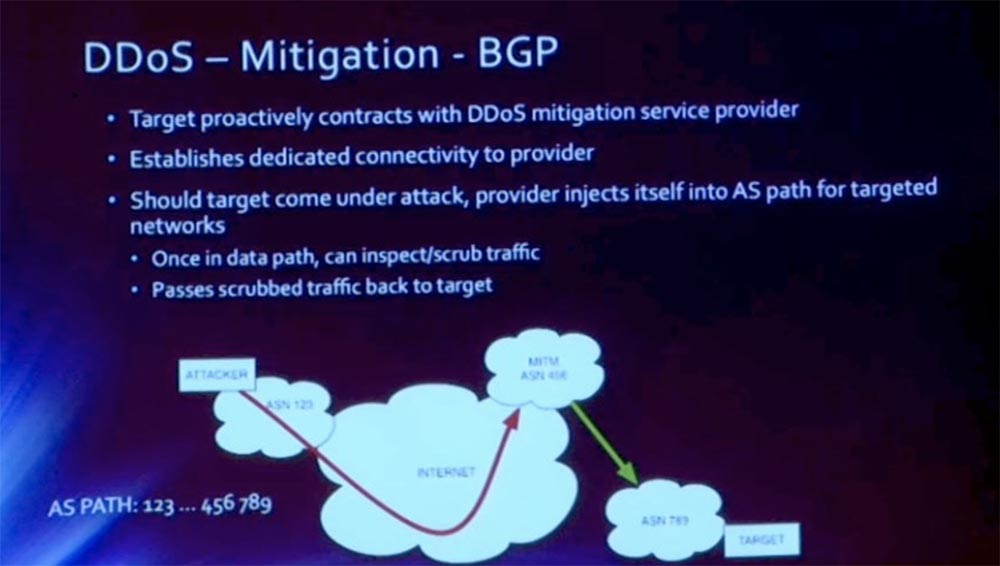

BGP ASN, MIT. ASN456. « », . , 18.1.2.3.0/24 255 MIT , ASN456 .

, . AS Akamai. , .

, «», . , .

, , ?

: MIT, , .

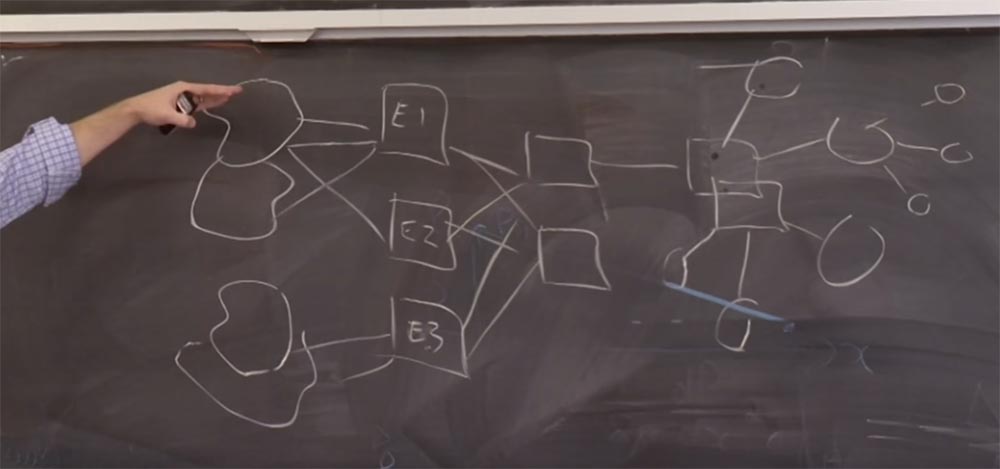

: . MIT : External 1, External 2 External 3. MIT. , , . , 3 E1,2,3, . , . 3, , . .

, , BGP, . – , .

, , , 2 , MIT, . , .

. . , . , .

, E1,2,3, , , « ».

, 100 /, , . , «» . , . mit.net, .

. , , Patriots -. , - , . , .

, , ? . , IP- VPN. , . , .

: , ?

: , , . web.mit.edu. , DNS-. web.mit.edu -, . HTTP- GET/POST, , GET POST. , -, . , , . , , IP-. , , , , , «».

, . , - . , , , Akamai CDN. , MIT web.mit, 18.09.22 . C, , IP- Akamai.

mit.net, .

www.mit web.mit – . -. , . .

, who_is DNS . , « » — « – » – DESTROYED, MA 02139-4307.

, - CloudFlare.

58:30

麻省理工学院的课程“计算机系统安全”。 22: « MIT», 3.

感谢您与我们在一起。 你喜欢我们的文章吗? 想看更多有趣的资料吗? 通过下订单或将其推荐给您的朋友来支持我们,

为我们为您发明的入门级服务器的独特模拟,为Habr用户提供

30%的折扣: 关于VPS(KVM)E5-2650 v4(6核)的全部真相10GB DDR4 240GB SSD 1Gbps从$ 20还是如何划分服务器? (RAID1和RAID10提供选件,最多24个内核和最大40GB DDR4)。

VPS(KVM)E5-2650 v4(6核)10GB DDR4 240GB SSD 1Gbps至1月,直到 6个月的付款期

免费 ,您可以

在此处订购。

戴尔R730xd便宜2倍? 仅

在荷兰和美国,我们有

2台Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100电视(249美元起) ! 阅读有关

如何构建基础架构大厦的信息。 使用价格为9000欧元的Dell R730xd E5-2650 v4服务器的上等课程?