你好 我是六个月前从诸如JIRA,亚马逊网络服务,苹果开发人员,谷歌开发人员,Bitbucket等重要服务处获得Kyivstar登录名和密码的人,他们在Bug Bounty上进行了注册,并在我的出版物的转发中获得

了50美元的各种评论。

例如:

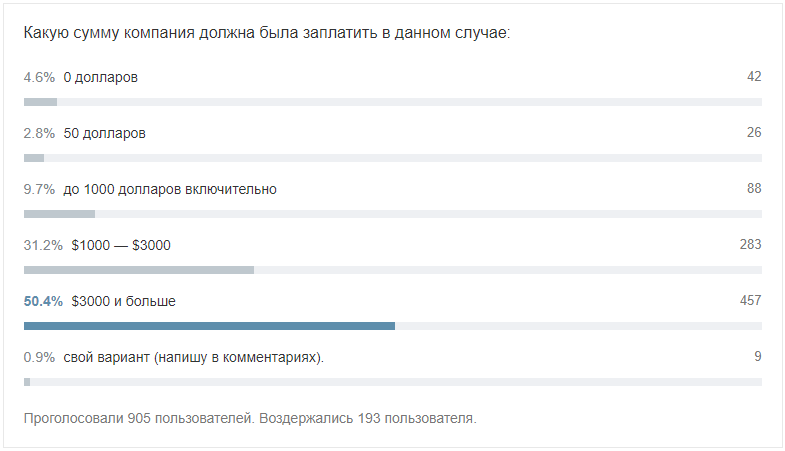

感谢您的支持和评论! 投票结果:

由于某种原因,我当时没有回答一些评论,但是我现在只能回答。

让我提醒您,我不小心从Kyivstar员工的工作浏览器中收到一封带书签的信。 我轮流打开所有113个书签,并在其中找到一个包含服务名称,登录名和密码以及其他信息的文件。 是的,该文件位于具有“所有人”访问权限的Google文档上。

我担心他们对报告的未来反应,所以最初,我在Bugcrowd宣布他们紧急更改密码。 他们回答我,他们知道从

Habré上的帖子中索引文件的知识,并且已经在所有地方关闭了此类文件。

我表示他们尚未关闭它,并发送了屏幕截图,表明我能够随机登录他们的帐户。

然后,我被问到如何接收这些数据,并指出了如何(通过电子邮件接收)。

然后他们问我怎么能收到这样的电子邮件-我回答说我很幸运,或者只是一名员工在向她自己发送书签时被封锁了(最后结果是)。

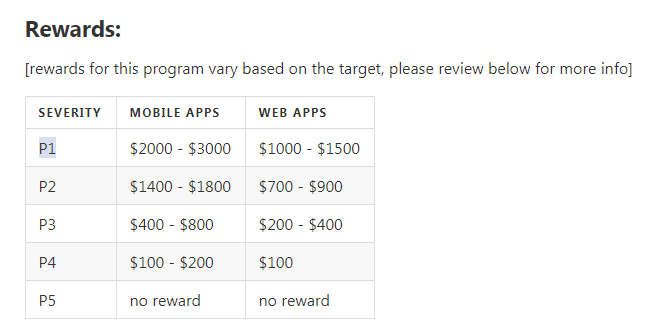

在通信过程中,我的信号被赋予最高优先级-P1(敏感数据暴露:关键敏感数据-密码泄露),其中付款范围为$ 1000到$ 3000(您还可以添加Mobile + WEB应用)。

好吧,那你就知道了。

当我的同事Yegor Papyshev在Facebook上分享他的

观点时,我不高兴听到另一个受人尊敬的人(Vladimir Styran,信息安全专家CISSP,CISA,OCP,CEH)对这种情况持负面态度,并写信给Yegor说他不是他知道细节,但不了解情况。

同时,弗拉基米尔本人也不了解情况。 这是他的嘲讽帖子:

我将对最后几点进行翻译和评论:

- 如果您不知道经纪人的支持(通过该中介您将错误告知卖方)可以帮助您对付款金额提出上诉,因为实际上这是其在三方关系中的作用之一,这被称为糟糕。 -支持Bugcrowd,与我联系时一再支持我的观点和多数人的观点,即Kyivstar是错误的,应该多付一些钱。 “经纪人”不会影响操作员。 倒不是我。

- 如果在付款没有增加的情况下开始威胁完全披露供应商,这称为勒索或勒索。 但是最有可能将其称为勒索,因为代码中没有关于勒索的文章。 -没有敲诈和勒索。 没有威胁。 如果弗拉基米尔读了这份报告,就会知道这一点。 具有特色的是,我在Bugcrowd上的帐户被封锁(这并不担心)不是在哈布雷(Habré)上发布后立即被阻止,而是在一周的某个时间,与他在FB上的其他苛刻发布同时被阻止了。

- 如果您没有错误,请在Habré上阅读该错误,并在Facebook页面上告知该错误以获得N个喜欢和+ M个关注者,那么您就是一个博客作者,没有什么值得骄傲的。 -没有要添加的内容。

但是,据我了解,弗拉基米尔(Vladimir)参与了Kyivstar的Bug Bounty的发布,因此我认为他的眼睛模糊。

让我们继续前进。 一个简单的例子:Apple Developer,您在我的文章中看到了其控制台的屏幕截图。

密码文件还包含行和列,特别是针对Apple,指示以下内容:上次修改时间-2016年5月18日。

即 上一次在2016年5月编辑Apple Developer帐户数据-距离我收到信函并在其中找到链接还有一年多的时间。 我可以使用指定的密码登录这一事实再次证实了这一点。

因此,谈到Kyivstar中业务流程的安全性,我们可以总结一下:

- 不仅用户名和密码都以“所有人”访问权限存储(或存储?)在Google文档外部公共资源上,

- 您不仅需要两步验证身份登录,

- 不仅如此,许多密码都是字典,易于选择,看起来像(变化的)upsups92,诸如密码,DigitTeam2017,Digital2016,Kyivstardigteam2017,ks-anya $ bd2016,KSDigit2018,

- 因此这些密码已经一年多没有更改了。

还有什么 许多人不明白为什么指示了这么奇怪的一笔5800美元,为什么不精确地显示6000美元,为什么一次不只是一百万美元呢? -“在他看来,只有帐户的官方价值超过5800美元。”

这个问题的答案从一开始就在哈布雷(Habré)上开始,根本就没有注意到:

(要放大图像,请在新标签页中将其打开)

此处的关键是“

在新标签页中打开它 ”-单击图像(

直接链接 )时,将打开完整图片,同时还可以看到其他列:上次修改,付款至(日期),需要付款(日期),项目(如ASUP),付款类型,费用,货币。

通过简单地将“费用”列中的数字相加,我得到了5800美元的数字-这是所列服务中的正式(而非我发明的)帐户费用,我在Bugcrowd的报告中指出了这一点。

我没有提出要求,也没有要求任何金额,因为

Soultan当时撒谎了,然后将他们指示的50美元的报酬与

最小可能的损害进行了比较-简单地说,就是他们失去了获得服务的机会,而他们花了5800美元购买了服务。

下一个

如果有人感兴趣,不久前Kyivstar的BugBounty程序就完全关闭了(不是私有模式,即关闭了),在这里回答评论的Soultan员工最近离开了Kyivstar。

顺便说一句,在告别致辞中的评论中,他写道:“祝你好运,Vitaliy!” 发送该失败电子邮件的员工。 这样的事情。

我添加了上面突出显示的信息,并对原始帖子进行了小幅更新。 我对此并不感到自豪。 然后他们犯了一个错误-也许他们付出了代价。

在

询问中的 pyrk2142 问 :

这是非常意外的。 原来, 这里的信息不再有用吗?

现在我可以回答,是的,关于Kyivstar的Bug Bounty的信息是无关紧要的:我发现有机会获得有关通过Kyivstar的支付服务购买的人的信息,即使他们不是其客户。

我给了公司第二次机会-但她没有使用它 。

因此,有关通过Kyivstar服务进行的购买的信息,即使是非Kyivstar客户的卡片也是如此。

在测试一家公司的应用程序时,我发现Kyivstar在与Visa QR Payments-mVisa合作的框架中充当付款提供商-使用QR码的付款通过

qrpayments.kyivstar.ua进行 。

这些是销售点的客户交易,例如:

- 基辅,克雷玛·卡菲,

- Smachno,Kyiv,

- 基辅(Kyiv)三楼咖啡厅-这里是第一个也是最常营业的餐厅。 显然,这是Kyivstar办公室三楼的一家咖啡馆,他们在那里开始测试QR付款;

- 欧尚,基辅,

- 欧尚,利沃夫,

- 欧尚(Dnipropetrovska)-欧尚连锁超市(乌克兰);

- mVisa商人;

- 基辅GIVC-基辅主要信息和计算中心GIVC。 这里,是基辅居民大部分水电费的收费和付款;

- 敖德萨GERC-赫兹,敖德萨城市统一定居中心。 同样,GIWC更高,只有覆盖面更大:该站点不仅针对敖德萨的人口,而且还针对以下城市:基辅,别尔哥罗德-德涅斯特,雷尼,车诺莫尔斯克和尤日尼;

- 依此类推

接收到的数据的示例:

{"Id":1305 Date:"2018-10-05T15:15:42.3921295" State:0 Amount:-1278.8100 TipsAmount:0.0000 Currency:"UAH" MerchantName:"Auchan" MerchantCity:"Lviv" MerchantId:"4109499405597549" ApprovalCode:"516634" ReferenceNumber:"" CardNumber:"5375XXXXXXXX3858"} {"Id":1308 Date:"2018-10-06T12:43:31.1179667" State:3 Amount:-4192.9700 TipsAmount:0.0000 Currency:"UAH" MerchantName:"Auchan" MerchantCity:"Kyev" MerchantId:"4109494835704666" ApprovalCode:"" ReferenceNumber:"827991150697" CardNumber:"4824XXXXXXXX6937"} {"Id":1702 Date:"2018-12-06T18:40:02.657213" State:3 Amount:-81.0000 TipsAmount:0.0000 Currency:"UAH" MerchantName:"GIVC" MerchantCity:"Kiev" MerchantId:"4109499632222754" ApprovalCode:"605231" ReferenceNumber:"834091189417" CardNumber:"5168XXXXXXXX9997"}

该服务仅使用正确的“授权”和“ Map-AuthToken”来响应请求,它们的最后一个包含Base64编码的

{"alg":"RS256","kid":"33E283272B0433E283281FF404CA6F031E28320","typ":"JWT"}{"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/mobilephone":"0800300466", "http://schemas.lime-systems.com/identity/claims/authId":"1199333", "http://schemas.lime-systems.com/identity/claims/userId":"25046", "http://schemas.lime-systems.com/identity/claims/deviceId":"12342", "nbf":1541370000, "exp":1541380001, "iat":1541390001, "iss":"http://localhost", "aud":"http://localhost"}和其他数据。

但是,尽管要求该请求具有上面指定的正确参数,但一旦收到Map-AuthToken,便可以多次执行GET请求至

https://qrpayments.kyivstar.ua/map/api/consumers/形式的地址。

尽管自发布以来(2018年4月16日)进行的操作并不多(〜2000个),而且本身获得的数据并不重要,但这种情况令人震惊:

即使您不使用Kyivstar,而只是使用

B ank银行卡在

A uchan商店付款,黑客都可以破解

K C提供程序并获取有关您的信息。

在支付卡领域,存在一种适合描述的情况:一个折衷点-它可以是一个终端,一个ATM,一家贸易公司,一个收单方,一个处理中心,通过该中心盗窃了来自不同客户的不同卡的盗窃案。

将情况转移给该移动运营商:入侵一项服务,您可以从多个服务中获取信息。

在发布此材料之前,我给了Kyivstar第二次机会-我给bounty@kyivstar.net发送了三封信,该信显示在他们的

特殊页面上 :12月17日,12月20日和12月27日,所有工作日。

为了以防万一,从密码泄漏情况下未指定的框中发送邮件。 收到了信件,但是没有收到反馈,甚至没有自动回复。

如您所知,该漏洞未涵盖,因此我无法提供更多详细信息。 但是,一切都清楚了。