在新加坡Digital Ocean网站上安装汉尼锅后24小时的统计数据! 让我们从攻击图开始。

我们的超类卡显示了独特的ASN,这些ASN在24小时内连接到我们的Cowrie hanipot。

黄色对应SSH连接,

红色对应Telnet。 这样的动画通常会给公司董事会留下深刻的印象,使您可以获得更多的安全和资源资金。 尽管如此,该地图还是有一定价值的,它清楚地表明了仅24小时内对我们主机的攻击源的地理和组织分布。 动画不会反映每个来源的流量。

什么是皮尤Pew卡?

皮尤(Pew )地

图皮尤(Pew)是

网络攻击的

可视化内容 ,通常动画化且非常漂亮。 这是一种时尚的销售产品的方式,因被Norse Corp.使用而臭名昭著。 该公司的结局很糟糕:事实证明,精美的动画是它们唯一的优势,并且他们使用零碎的数据进行分析。

用Leaflet.js制作

对于那些想要在运营中心为大屏幕开发攻击图的人(您的老板会喜欢的),有一个

leafletjs库。 将其与

传单迁移层插件,Maxmind GeoIP服务结合起来,就可以

完成了 。

WTF:什么是Cowrie锅?

Khanipot是专门用于诱骗攻击者的系统。 与系统的连接通常是非法的,并允许您使用详细的日志来检测攻击者。 日志不仅存储通常的连接信息,还存储揭示攻击者的

技术,战术和过程(TTP)的会话信息。

Cowrie Hanipot用于

记录SSH和Telnet连接 。 通常在互联网上显示这样的hanipot,以跟踪攻击者的工具,脚本和主机。

我给认为自己没有受到攻击的公司的信息是:“您看上去很糟糕。”

-詹姆斯·斯努克

日志中有什么?

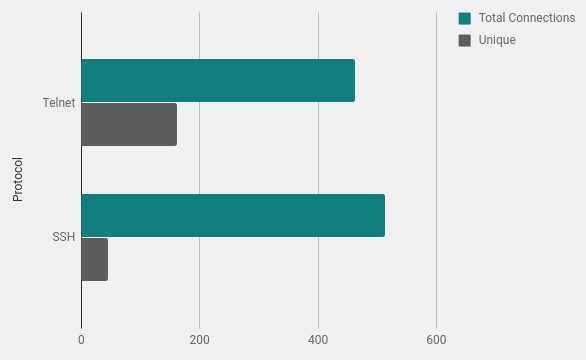

连接总数

许多主机已收到重复的连接尝试。 这是正常现象,因为凭据列表在攻击脚本中被阻止,并且它们尝试几种组合。 Cowrie Hanipot配置为接受某些用户名和密码组合。 这是在

user.db文件中配置的。

攻击地域

根据Maxmind地理位置数据,我计算了每个国家/地区的连接数。 巴西和中国遥遥领先,来自这些国家的扫描仪通常会发出很多噪音。

网络块所有者

对网络单元所有者(ASN)进行的研究可以确定具有大量攻击主机的组织。 当然,在这种情况下,您应该始终记住许多攻击来自受感染的主机。 可以合理地假设大多数入侵者都不是愚蠢的,以至于无法从家用计算机上扫描Web。

攻击系统上的开放端口(Shodan.io数据)

通过出色的

Shodan API运行IP列表,可以快速识别

开放端口系统和端口类型。 下图显示了按国家和组织划分的开放港口集中度。 可以找出受感染系统的组成部分,但在

小样本中看不到任何突出的东西,除了

中国有500个开放港口 。

根据Censys和Shodan的说法,一个有趣的发现是巴西的大量系统

没有开放的22、23或

其他端口 。 显然,这些是来自最终用户计算机的连接。

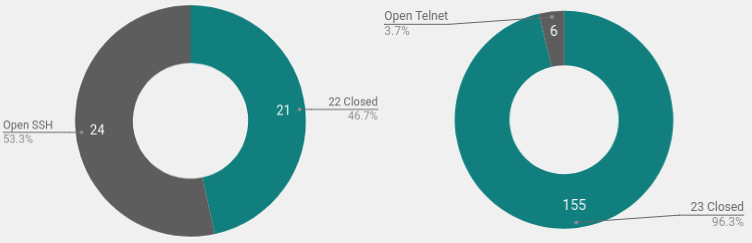

僵尸? 不一定

当天端口22和23的

Censys数据显示

异常 。 我以为大多数扫描和密码攻击都来自机器人。 该脚本通过开放的端口分发,获取密码,然后从新系统复制自身,并继续使用相同的方法分发。

但是在这里您可以看到,只有少数扫描telnet的主机打开了端口23,这意味着系统或者受到了另一种威胁,或者攻击者手动运行了脚本。

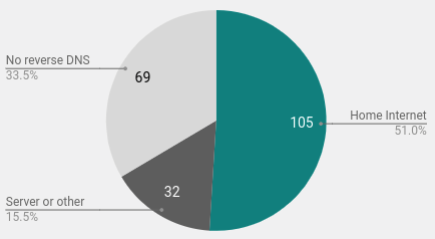

家庭连接

另一个有趣的发现是样本中有大量家庭用户。 通过

反向查找,我确定了来自特定家用计算机的105个连接。 对于许多家庭连接,回首DNS时,主机名显示为dsl,home,cable,fiber等。

学习和探索:提高自己的Hanipot

最近,我写了一本简短的手册,介绍如何

在您的系统上安装Cowrie 。 如前所述,在我们的案例中,新加坡使用了Digital Ocean VPS。 经过24小时的分析,成本实际上是几美分,而构建系统的时间是30分钟。

您无需在Internet上运行Cowrie并捕获所有噪音,而可以从本地网络上的hanipot中受益。 如果请求发送到某些端口,则发布通知。 这要么是网络内部的入侵者,要么是好奇的员工,要么是漏洞扫描。

结论

在每天查看攻击者的行为之后,很明显,不可能在任何组织,国家甚至操作系统中都挑选出明显的攻击源。

广泛的信号源表明扫描噪声是恒定的,并且与特定的信号源无关。 在Internet上工作的任何人都应确保其系统具有

多个安全级别 。

SSH的常见且有效的解决方案是将服务移至随机的高端口。 这并不能消除严格的密码保护和监视的需要,但至少可以确保日志不会被持续扫描所阻塞。 高端口连接更有可能针对您感兴趣的攻击。

开放式telnet端口通常位于路由器或其他设备上,因此不能轻易将其移至较高的端口。

有关所有打开的端口和

攻击面的信息是确保这些服务受到防火墙保护或被禁用的唯一方法。 如果可能的话,您根本不应使用Telnet,此协议未加密。 如果不需要它,请仔细监视它并使用强密码。