大家好 上一次,在文章

“ 1。 检查点日志的分析:Splunk的官方Check Point应用程序»我们讨论了基于Splunk日志记录系统中的官方应用程序对Security Gateway日志的分析。 总而言之,他们得出的结论是,虽然作为快速解决方案的应用程序非常方便,但是在现阶段还不完整-尚未配置大量仪表板,从信息安全的角度来了解组织中正在发生的事情,请注意安全工程师以了解组织中正在发生的事情非常重要。 在本文中,我们将讨论值得关注的SmartEvent功能查看和分析日志的可能性,并考虑可用的事件自动化选项。

SmartEvent会比较所有Check Point网关的日志以识别可疑活动,跟踪趋势并调查信息安全事件。 数据分析是实时进行的,使您可以快速响应事件。 SmartEvent包含在管理服务器上的产品列表中,但是它需要单独的许可证,包括视图和报告,您可以创建自己或使用预装的视图和报告。

实际上,要使该功能正常运行,您只需要在管理服务器的设置中启用刀片,即可立即获得一组可生成的报告,此外还有可能根据您的任务创建新报告,除了SmartEvent Settings&Policy管理单元之外,还配置了事件自动化规则。

首先考虑标准的SmartEvent报告。 我还要提请注意以下事实:管理服务器具有GAIA R80.20操作系统版本。

标准SmartEvent报告

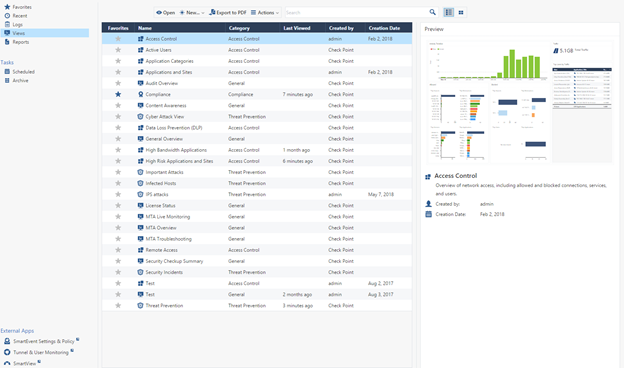

有了大量预定义的,易于配置的安全事件,您可以启动SmartEvent并在几分钟内开始收集威胁信息。 激活刀片后,您将立即有机会创建大量标准的SmartEvent报告,如下图所示。

内置报告可实现连续的保护过程。 这是信息安全的前提。

让我们简要回顾一下主要视图和报告。

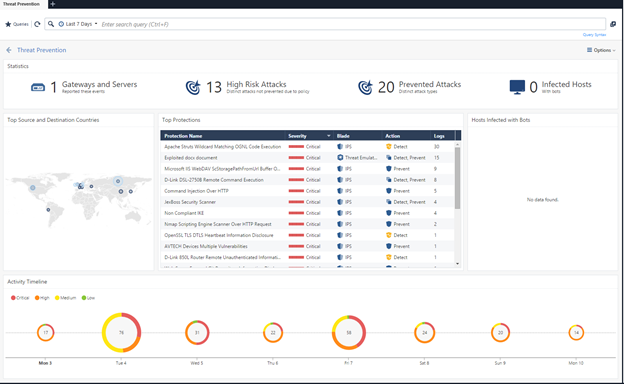

1)威胁预防此扫描中最有趣的信息是仅检测到但未被阻止的所有IPS签名的列表。 根据安全策略设置,只能检测到很多签名,这是不希望的,但是更糟糕的是,当这些签名在流量中被注意到并且没有采取进一步的措施时,总是会发生这种情况,这种特殊的签名可能会对您的基础架构构成威胁因此,工程师必须明确地查看该报告并针对这些事件采取措施,例如,将签名置于“阻止”模式。 您还应检查安全网关已将其标识为受感染计算机的主机。

2)安全检查摘要

2)安全检查摘要我认为,如果您已经拥有Check Point或已经测试过该产品,那么可以肯定知道此报告。 “安全检查摘要”提供了组织中信息安全状态以及基础结构中发生的不需要的过程的完整信息。 但是,我不建议将报告用作日常工作材料,因为大量信息只会干扰和分散您的注意力。 生成具有一定频率的报告以与以前的版本进行比较更为明智,以确保安全策略的更改已采取了积极行动。

3)用户活动这是内部用户活动的非常方便的报告,但是,从我的角度来看,更方便地单独显示用户对高风险应用程序的使用情况的统计信息,而不仅仅是显示所有应用程序的列表。

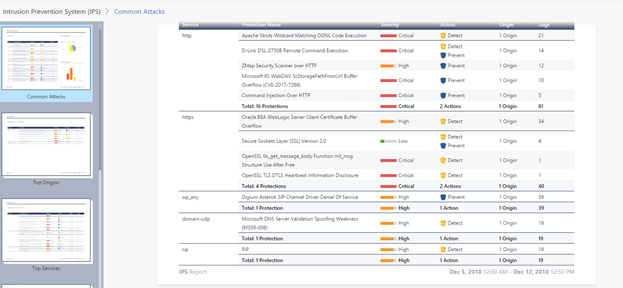

4)入侵防御系统(IPS)

4)入侵防御系统(IPS)关于监视IPS系统性能的智能报告,对我而言,最有趣的表是“顶级服务”和“顶级连接”。 该报告对于正确优化服务的IPS系统非常有帮助,因此,基于此报告,可以确定攻击者的行为以搜索基础结构中的漏洞,然后,您可以正确地为服务配置威胁防御策略而不会中断业务流程。

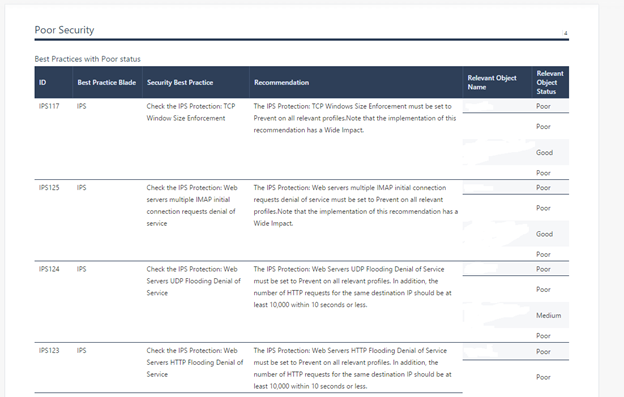

5)合规刀片

5)合规刀片Check Point法规遵从性软件刀片是针对现有IT安全实践的集成法规遵从性监视解决方案。

本报告包含有关更改策略以符合最佳实践和基本信息安全标准的建议。 如果您不知道如何正确保护基础结构,则这些建议可以很好地说明如何配置防火墙,但是,有必要了解与您的组织有关的哪些流程需要阻止,哪些流程不需要阻止。 我不确定您每天看这份报告是否会很有趣,但是绝对值得至少阅读一次。

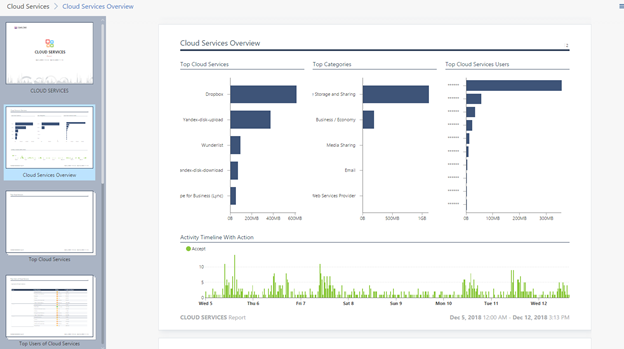

6)云服务

6)云服务在有关云应用程序使用情况的报告中,您将看到有关云服务使用情况的统计信息,通常,这里最有趣的是使用云磁盘,以及下载和下载了多少MB,在该报告中,您将仅看到摘要统计信息,监视用户从其流失的流量更重要云驱动器中的作业,因为这些作业可能是构成机密信息的文档。

7)应用程序和URL过滤

7)应用程序和URL过滤我毫不怀疑“应用程序和URL过滤”是最受欢迎的预定义报告。 “应用程序和URL过滤”包含有关访问潜在危险站点和最受欢迎站点的信息。 收集访问量最大的类别,站点和每个用户的访问量的统计信息,可以清楚地了解员工的工作。 在起草和现代化应用程序控制和URL过滤刀片的规则中必不可少的文档。

您还可以阅读文章

“检查点仪表板-这就是我喜欢的东西” ,您可以在其中了解有关仪表板,功能的功能以及他们为何如此钟爱它的更多信息。

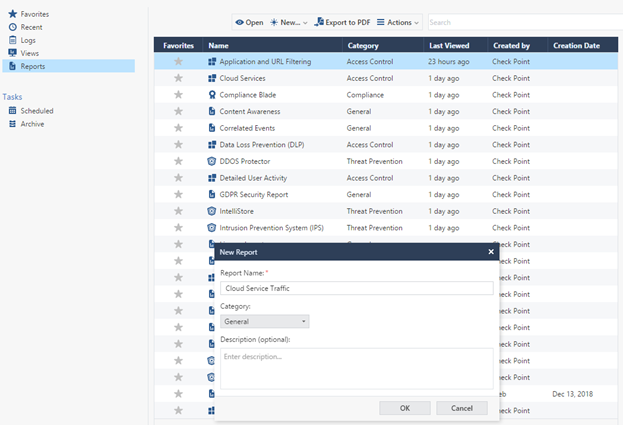

创建您的报告

尽管预定义的报告非常方便,但是您无法将所有蘑菇都放在一个篮子中。 几乎所有工程师都面临这样一个事实,即他们需要配置其报告,该报告将包含对于设备功能和组织性质而言可能对其工作功能的执行至关重要的信息。

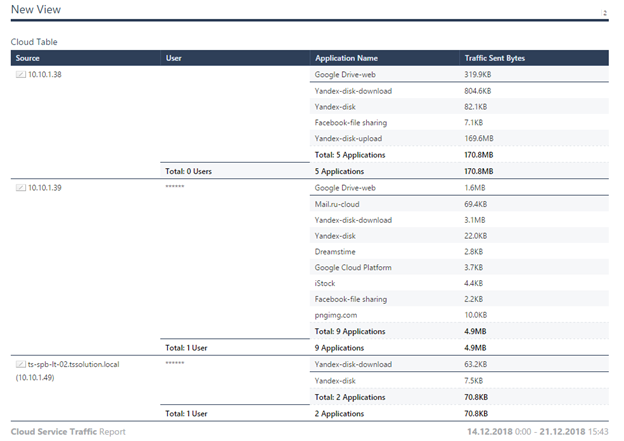

自从我们提到要收集有关流向云应用程序的流量的统计数据的愿望以来,让我们尝试编译一个典型的示例-表。 让我们创建一个有关下载到云磁盘的流量的报告,其中将包括有关用户,IP地址以及去往云应用程序的流量的信息。

创建报告-通过选择“

新建报告”菜单,将名称设置为“

Cloud Service Traffic” 。

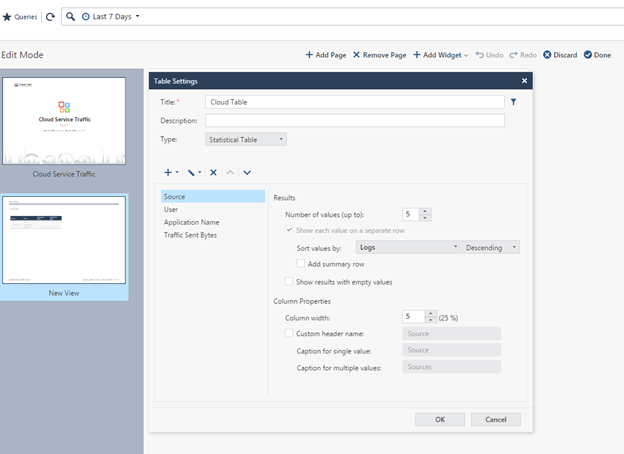

接下来,将表添加到空白页:

Add Widget-> Table 。

设置表名称,例如

'Cloud Table' ,然后保留类型

Statistics Table 。 在这种情况下,将显示计算出的汇总统计数据,如果选择

Log Table ,则该表将包含每个事件的数据,在我们的任务上下文中,我们不需要此选项。

接下来,您需要确定要构建该表的参数,需要查看用户,下载数据的云应用程序的名称,传出流量的数量,还需要在缺少用户名时考虑该选项,即,需要添加带有IP地址的附加列有连接。 因此,我们选择参数

Source ,

User ,

Application Name ,

Traffic Sent Bytes 。

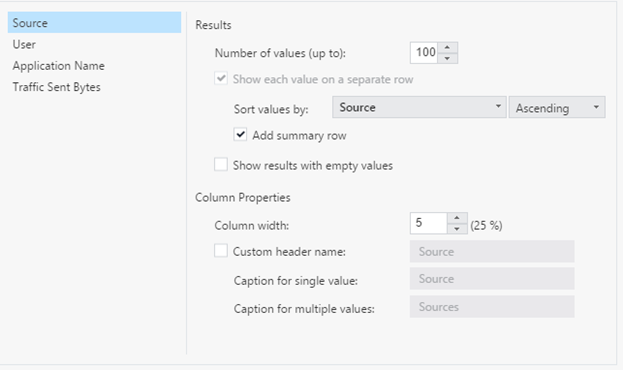

接下来,您需要正确配置和排序参数。 作为第一个参数,请选择Source,具体取决于组织的规模,设置最大值数(

Number of values ),我指定100,按特征值排序,因为这是主要参数,它不依赖于其他参数。

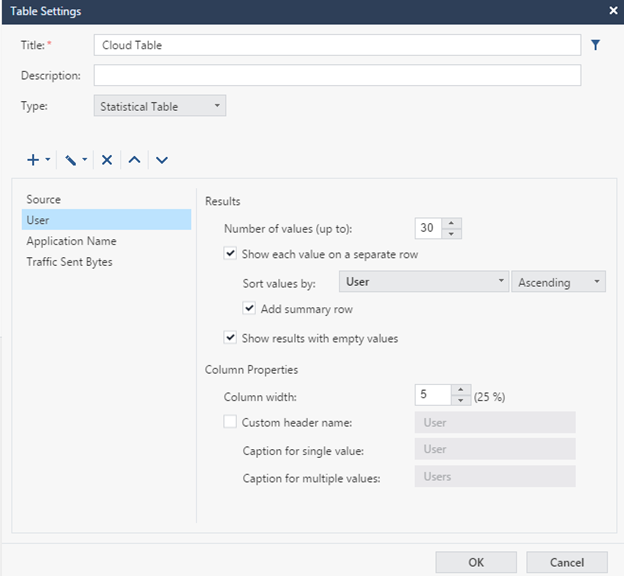

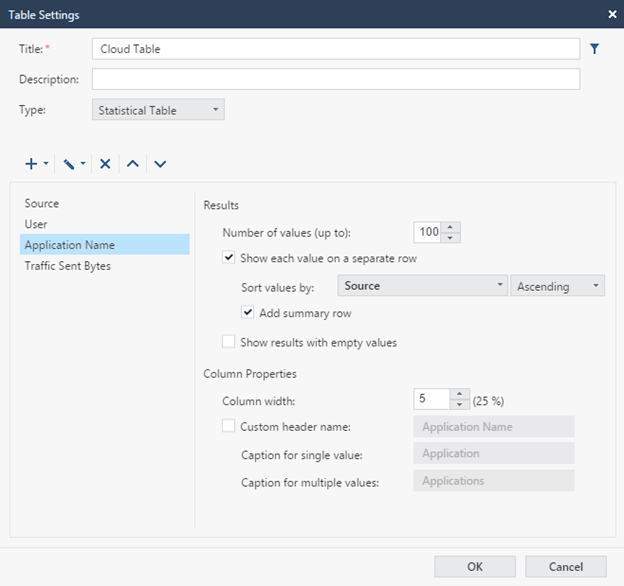

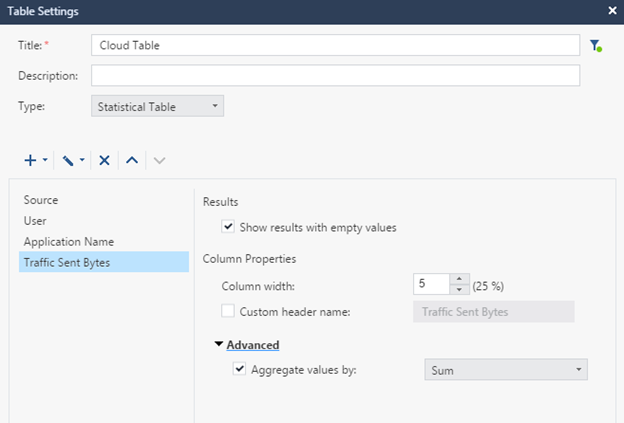

接下来,以类似的方式配置

User ,

Application Name和

Traffic发送字节参数。 只需按来源对结果进行排序。

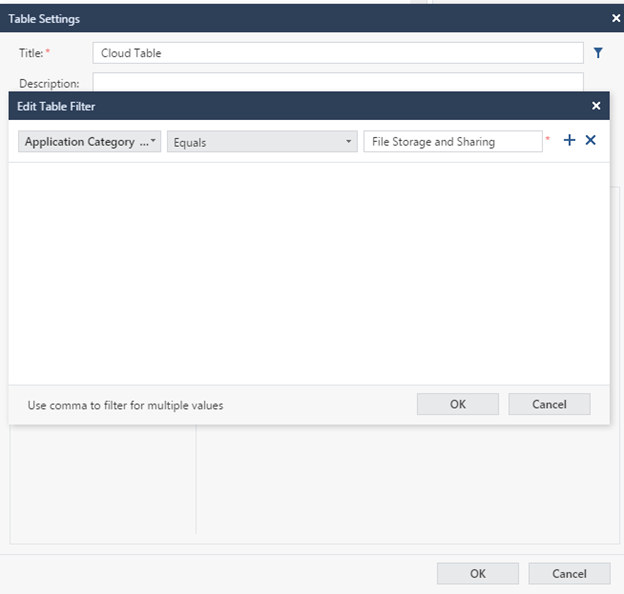

我们设置了结构,结果将为所有用户和应用程序发布一个表格,其中有大量用户和应用程序,我们只对云应用程序感兴趣,我们将设置一个过滤器来解决此问题(图标与标题位于同一级别)。

在字段中,选择

应用程序类别 ,

等于操作,设置组名-

文件存储和共享 。

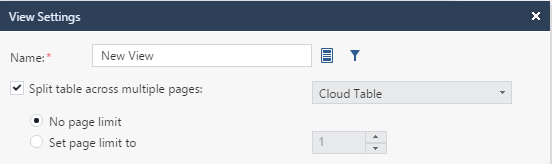

之后,我们将表格扩展到整个页面,保存更改-完成。 另外,如果表中有大量结果,并且所有内容都不能显示在一页上,则应将结果扩展名安装到新页面上,为此,请转到

选项->视图设置 。

结果,我们得到了一个现成的表,您可以研究结果。

此外,您还可以在报告中配置图形,图表等。 该原理到处都是相同的。 对于普通用户而言,该工具包非常透明,并且不需要特殊才能。 仍然需要考虑SmartEvent中的自动化功能,该功能不是很流行,但是从我的角度来看,它在确保信息安全过程中起着重要的作用。

SmartEvent自动化

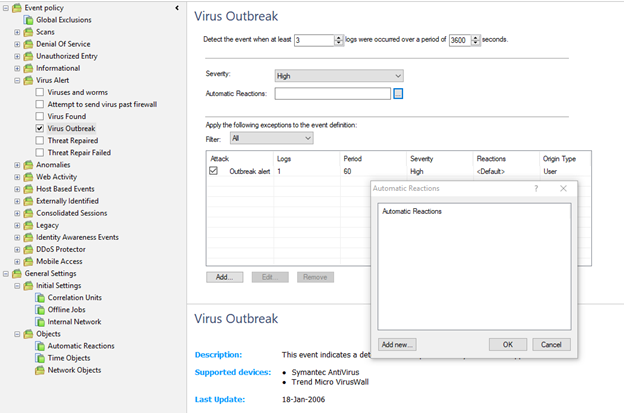

SmartEvent中有一个与刀片管理同名的特殊实用程序,它使您可以配置安全事件的生成和调整以及这些事件的操作自动化。

管理树分为两个分支:事件策略和全局设置。 SmartEvent检测到的所有事件都在事件策略分支中分类。 选择事件后,其自定义属性将显示在详细信息面板中,事件描述将显示在描述面板中。 清理该属性会在下次安装该策略时将其从策略中删除。

在“常规设置”中,设置了初始设置,但是很可能唯一需要的是:

- 脱机作业设置是在SmartEvent中加载旧日志,这些旧日志要么不在管理服务器上,要么在创建这些日志后打开了SmartEvent。

- 在“自动反应”中创建自动动作。

对于每个策略,您可以设置一个自动操作。

自动动作是根据事件的执行而完成的一组给定动作的完成,包括:

- 发送邮件

- 发送SNMP陷阱

- 源IP块

- 阻止事件攻击

- 执行外部脚本。

每个选项在现实生活中都非常适用,具体取决于您为其设置自动操作的事件,例如,对于某些有争议性质的事件,您可以将操作设置为向工程师发送一封信,并阻止其他事件的IP地址(例如,在尝试扫描的情况下)您的网络或病毒攻击。 自动操作将叠加在事件属性中。

可以为特定事件配置脚本执行,但是在这种模式下,我认为这不是非常方便和适当,因为功能非常有限,并且您无法配置脚本的输入,因为某些任务需要它,所以很容易犯错误,因为因此,与系统无关紧要的是,与脚本相关的所有内容最好保留在日志记录系统中,例如Splunk + Check Point API,更大范围的功能和几乎无限的功能。

结论

我们概述了信息安全工程师应该感兴趣的主要报告:

- 威胁预防

- 入侵防御系统(IPS)

- 应用程序和URL过滤

- 自定义报告

如果我们将SmartEvent视为仅是日志记录和分析系统,并且它以最少的预设即可生成所有必要的报告,那么这是一个理想的解决方案。

一个简单的界面,用于创建报告,后续对安全事件进行分析所需的所有报告,并维护组织中的IS流程。 而且,这是一个连续的过程,需要工程师的不断参与。 但是,如果我们将此产品视为SIEM解决方案,则它具有缺点,用于自动化和关联事件的功能有限,难以配置,并且无法在此基础上建立单个中心来监视和管理组织中的信息安全系统。 考虑所有细节,并在以下文章中比较分析Check Point日志的各种解决方案。