黑客在一周内偷走了750,000美元的比特币

黑客(或黑客组织)通过对Electrum钱包基础设施的巧妙攻击获得了200多个比特币(按2018年底的汇率约合75万美元)。

攻击的结果是,用于处理Electrum钱包的合法应用程序在用户计算机上显示了消息,敦促他们从未经授权的GitHub存储库中下载该程序的恶意更新。

攻击始于12月21日,并且似乎已在GitHub管理员关闭黑客存储库后停止了。 Electrum钱包的管理人员期望使用GitHub上的新存储库或指向另一台服务器的链接的下载来再次发生攻击。

这是由于尽管Electrum管理部门正在采取措施削弱其对攻击者的实用性,但攻击所基于的漏洞仍未得到纠正。 攻击如下:

- 攻击者将数十个恶意服务器添加到Electrum钱包网络。

- 合法Electrum钱包的用户会启动比特币的转移。

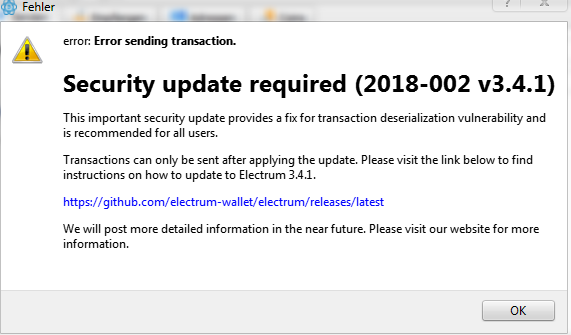

- 如果事务与虚拟服务器之一相关联,它们将返回错误,提示用户从恶意站点(GitHub存储库)下载钱包应用程序更新。

- 用户点击链接并下载更新 。

- 当用户打开伪造的应用程序时,它将要求提供两因素身份验证代码。 这是一个危险信号,因为仅在汇款之前而不是在钱包开始时才要求输入这些代码。

- Shell钱包使用代码来窃取用户资金,并将其转移到攻击者的比特币地址 。

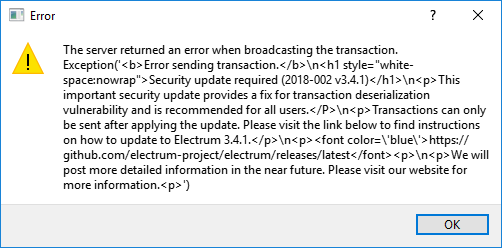

问题在于,Electrum服务器允许您在包含任意文本的用户钱包中发送弹出请求。 最初的攻击比随后的攻击更有效,并且欺骗了更多的用户。 发生这种情况是因为Electrum钱包显示了Rich Text Format文本,这使弹出窗口看起来很真实,并为用户提供了可以单击的链接。

收到攻击消息后,Electrum团队会静默更新应用程序,以使这些消息不会显示为RTF。

Electrum开发团队的成员之一SomberNight说:“我们到目前为止尚未公开宣布此攻击,因为在3.3.2版本发布后,攻击已停止。” “但是,现在袭击又开始了。”

并非所有以新形式收到错误的用户,他们似乎都是可疑的。 有些人担心而不是担心。 他们手动将链接从弹出窗口中的文本复制到浏览器,然后下载并安装了虚拟钱包更新。

当GitHub管理部门删除包含钱包恶意版本的存储库时,攻击停止了。

如前所述,预计将出现新的攻击浪潮,可能还会有新的链接。 但是,攻击者上运行的恶意服务器形式的问题仍然存在。

开发人员当前正在考虑用发送错误代码替换服务器的发送错误消息,Electrum钱包将在客户端解密该错误代码,以显示预定义的消息。

SomberNight表示,Electrum开发人员目前发现至少33台恶意服务器已添加到其网络中,并且其中应该有40到50台。 目前尚不清楚它们将如何处理这些服务器。