受

Group-IB代表政府机构对银行和企业进行大规模黑客攻击的文章的启发,我决定进一步了解RTM。

目标不仅是找到参与此攻击的人员,而且还表明在存在好的工具和一定技术背景的情况下,进行此类调查的可行性。

来自

后期 EditorGIB的源数据:

- 2018年9月11日-大规模恶意邮件的开始

“ ...总共,从9月到12月初,黑客从政府机构伪造的2,900个不同的电子邮件地址中发送了11,073封信。 已发现与发件人地址相关的大约900个不同域。”

- 信件的内容包含以下信息:

“ ...的主题是“周四发送”,“备忘录”,“ 8月至9月付款”,“文件副本”等。)

- 有关恶意代码的信息是Trojan RTM。

- 网络标识符:域名cha.in和IP地址:188.165.200.156、185.190.82.182、5.135.183.146、151.80.147.153、109.6.8.34。

- 根据Group-IB分析师的结论:

“要获取“ C&C”服务器的IP地址,请访问站点“ namecha.in”。

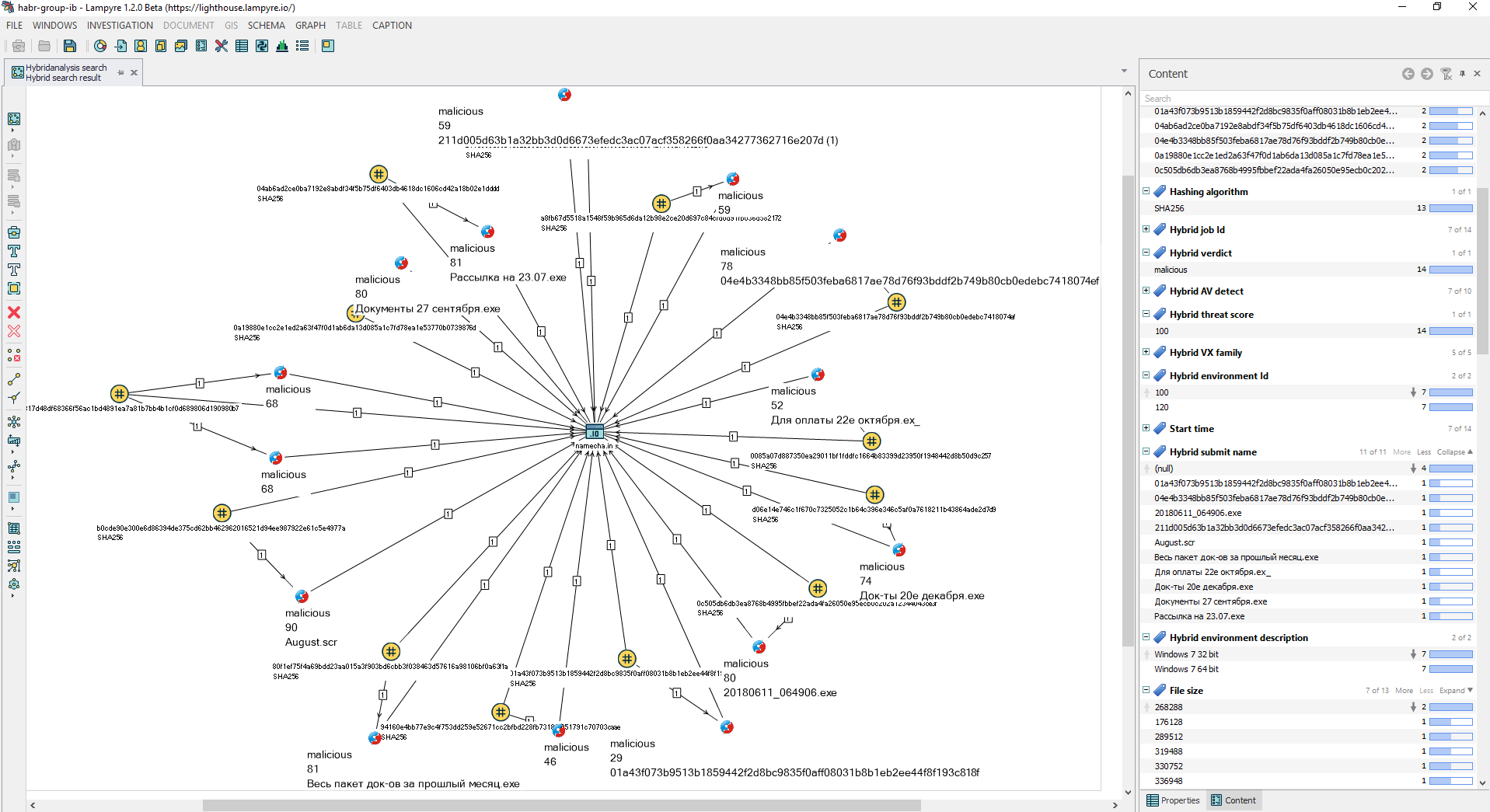

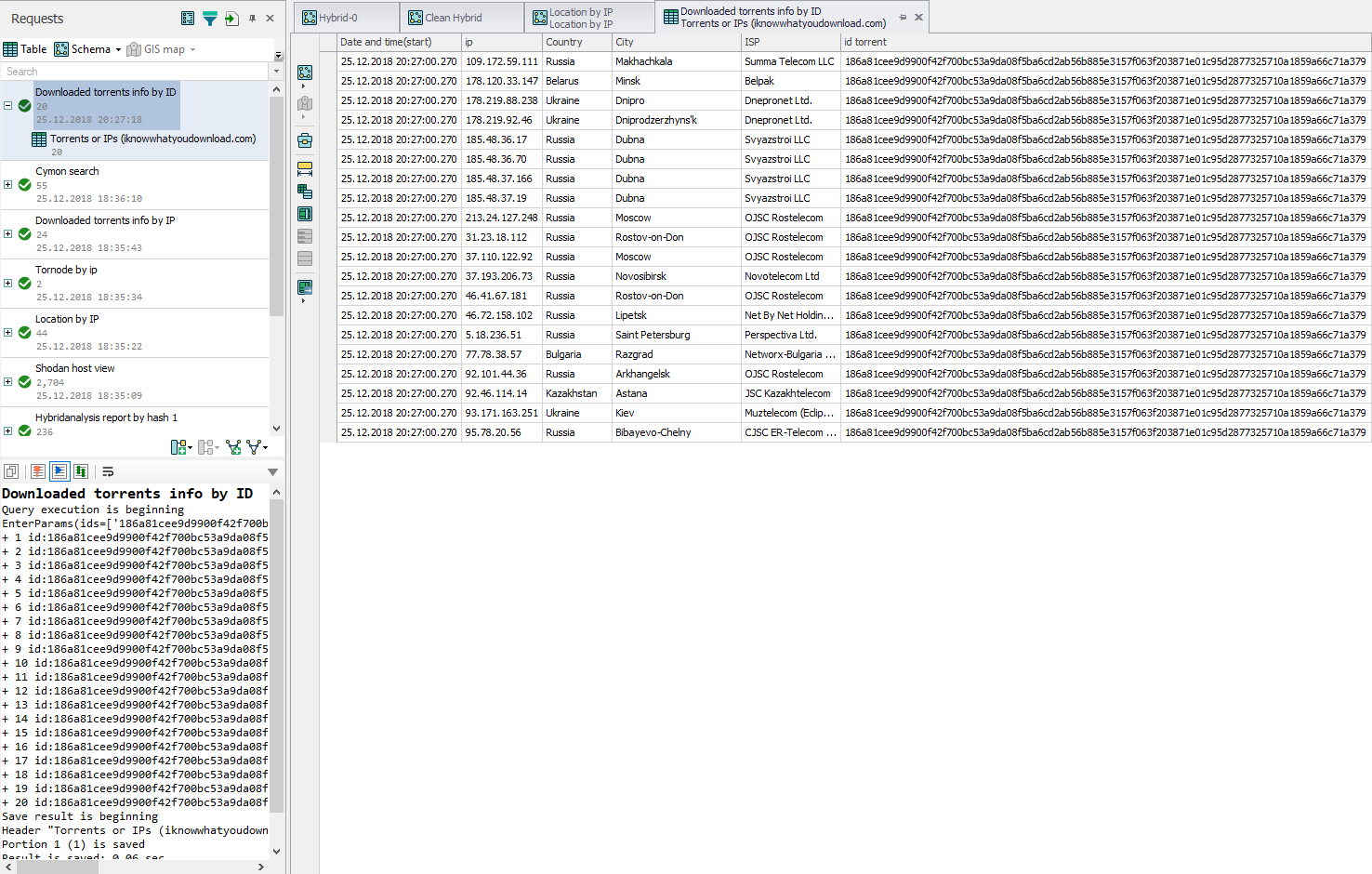

让我们检查一下Hybrid-analysis.com,virustotal.com服务是否了解namecha.in。 为了进行调查,我将使用一种名为Lampyre的产品-将其自身定位为“所有人的数据分析工具”,我认为该产品是i2组合的结果,Maltego显然是受Palantir启发的。

执行

Hybridanalysis搜索查询和

Virustotal搜索会产生以下结果:

可以看出,一次发送给Hybrid-analysis服务进行验证的文件的名称与Group-IB分析人员的报告中的名称相似。

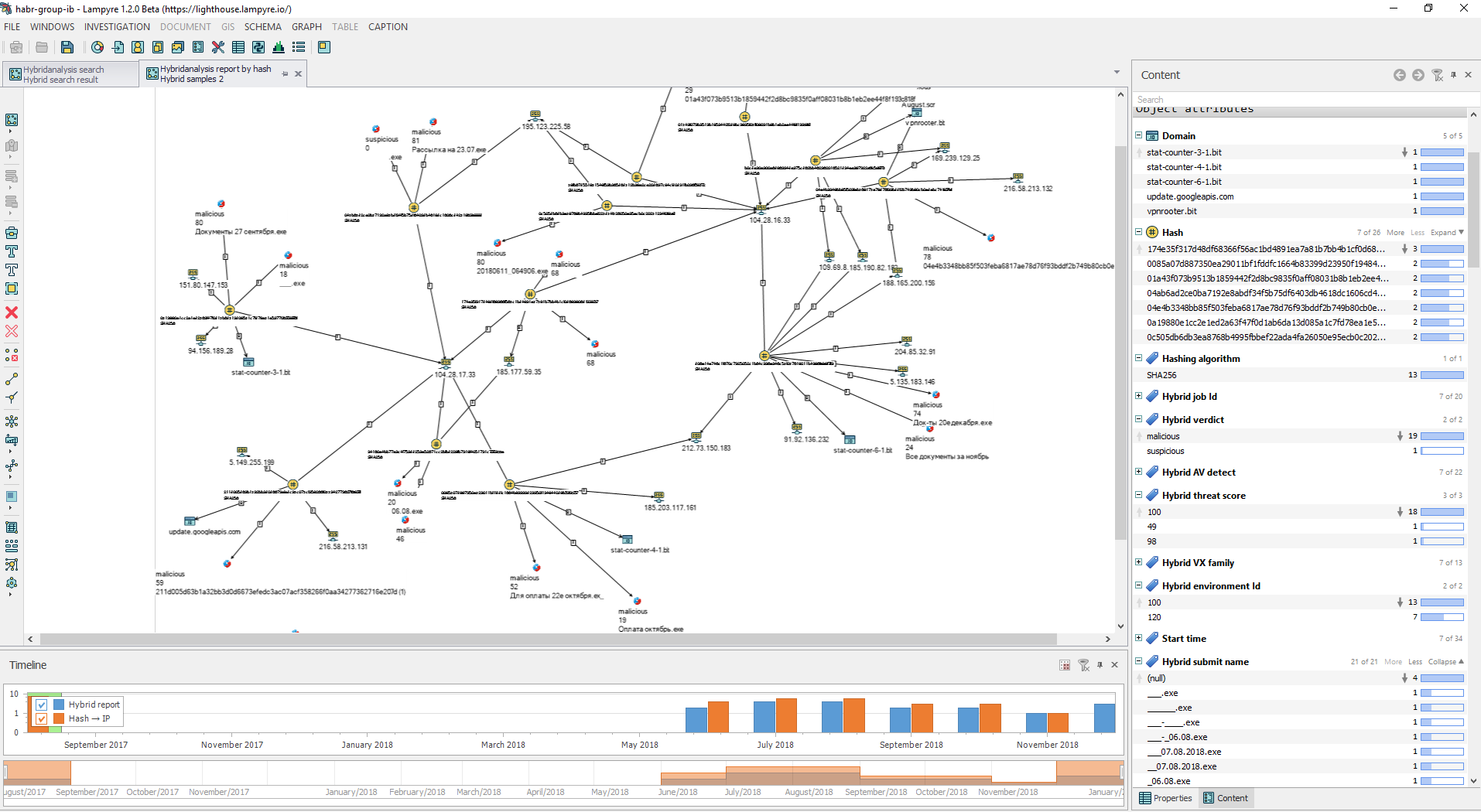

让我们

通过哈希查询

执行 2个

Hybridanalysis报告 ,其中报告ID为输入数据,并根据先前报告的结果进行哈希处理。 我们将把查询结果与初始图一起发送到图,并从不需要的对象中清除图。 结果,我们得到:

您可以看到图中的事件最早发生于2017年8月,然后是一次失败,并且从2018年夏季开始重新使用基础架构。

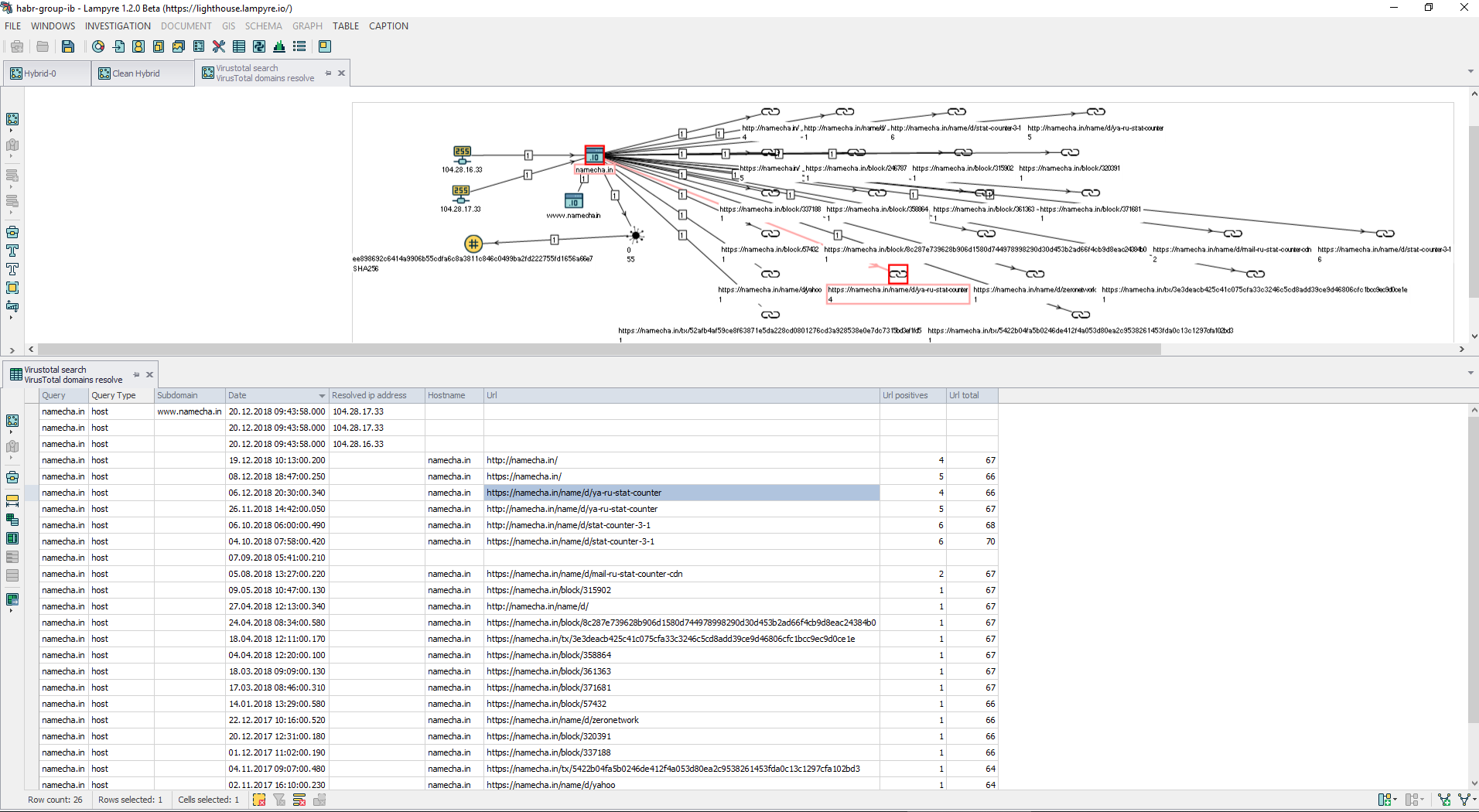

将查询结果可视化为Virustotal

总结对象和结果的小计:

- 混合分析:

- 4个域:stat-counter-3-1.bit,stat-counter-4-1.bit,stat-counter-6-1.bit,vpnrooter.bit;

- 19 ip地址:151.80.147.153、94.156.189.28、185.177.59.35、185.203.117.161、88.221.214.41、195.123.225.58、5.135.183.146、91.92.136.232、212.73.150.183、204.85.32.91、169.239.129.25、216.58 .213.132、109.69.8.34、185.190.82.182、188.165.200.156、216.58.213.131、5.149.255.199、104.28.17.33、104.28.16.33

- Virsutotal:

因此,出现了以下问题:

- 什么样的域区域* .bit;

- namecha.in的网址是什么,答案是什么。

可以看出,Hybrid分析数据中的域名stat-counter-3-1.bit与

Virustotal中的URL

namecha.in/name/d/stat-counter-3-1类似 。

最初,我对namecha.in一无所知,但是总的来说,结果是:存在一个

Namecoin项目,这是技术“

区块链”的另一种用法。

Namecoin是基于比特币的存储系统,用于名称-值类型的任意组合,其中最著名的是备用根DNS服务器系统。

资源Namecha.in-替代的namecoin区块浏览器。

也就是说,通过

namecha.in/name/d/mail-ru-stat-counter-cdn ,将返回以下内容(缩写

形式 ):

| 现况 | 活跃的 |

| 屏蔽后过期 | 461917(还有30918个方块) |

| 最后更新 | 2018-11-16 10:35:22(块425917) |

| 自注册以来 | 2018-06-13 19:44:47(块402893) |

| 现值 | {“ Ip”:[“ 185.203.117.161”]} |

运作方式

| 日期/时间 | 运作方式 | 价值 |

|---|

| 2018-11-16 10:35:22 | OP_NAME_UPDATE | {“ Ip”:[“ 185.203.117.161”]} |

| 2018-07-30 14:05:46 | OP_NAME_UPDATE | {“ Ip”:[“ 195.123.226.143”]} |

| 2018-07-18 11:35:27 | OP_NAME_UPDATE | {“ Ip”:[“ 185.82.219.79”]} |

| 2018-06-13 19:44:47 | OP_NAME_FIRSTUPDATE | {“ Ip”:[“ 195.123.217.232”]} |

如您所见,将返回有关指定域名(mail-ru-stat-counter-cdn.bit)的IP地址的信息,包括回溯信息。

顺便说一句,可以通过来自服务器91.217.137.44的nslookup(从

bitname.ru获取 )来检查位区域中域名的解析。

使用namecha.in进行搜索,可以在* .bit区域中找到以下域,根据生成和创建的类型,这些域很可能与起源相关:

- namecha.in/name/d/ya-ru-stat-counter,ya-ru-stat-counter.bit ;

- namecha.in/name/d/ya-ru-stat-counter-cdn.bit;

- namecha.in/name/d/stat-counter-3-1,stat-counter-3-1.bit;

- namecha.in/name/d/stat-counter-3-2,stat-counter-3-2.bit;

- namecha.in/name/d/stat-counter-4-1,stat-counter-4-1.bit;

- namecha.in/name/d/stat-counter-4-2,stat-counter-4-2.bit;

- namecha.in/name/d/stat-counter-6-1,stat-counter-6-1.bit;

- namecha.in/name/d/stat-counter-6-2,stat-counter-6-2.bit;

- namecha.in/name/d/mail-ru-stat,mail-ru-stat.bit;

- namecha.in/name/d/mail-ru-stat-cdn.bit;

- namecha.in/name/d/mail-ru-stat-counter,mail-ru-stat-counter.bit ;

- namecha.in/name/d/mail-ru-stat-counter-cdn.bit

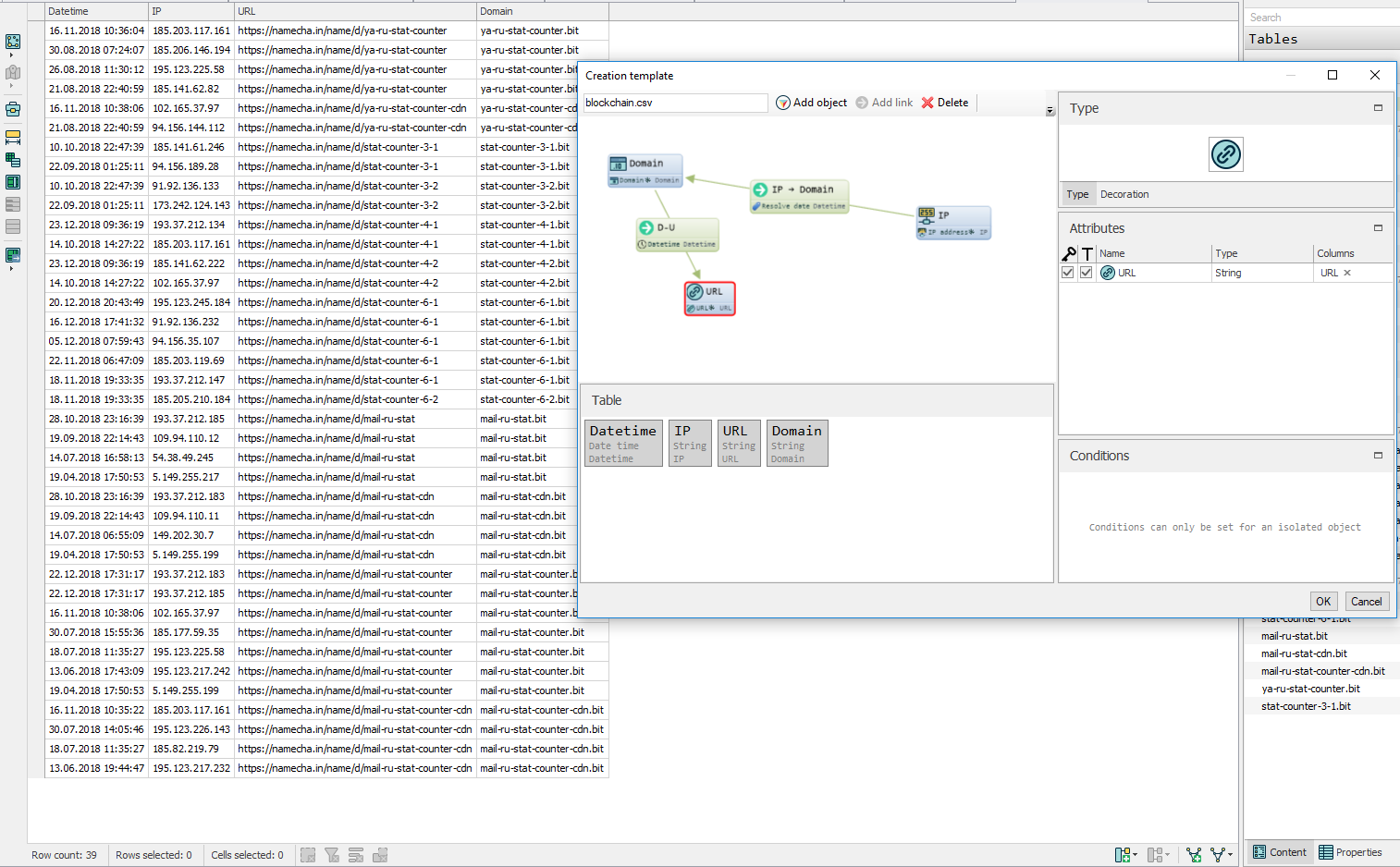

因此,使用对namecha.in的查询,我收集了* .bit区域中列出的域上的所有信息,并将该信息保存在具有Datetime,IP,URL,Domain字段的

csv文件中 ,并导入到Lampyre中,并为该图创建了模板。

Urls暗示参与了知名公司,但这里出现了问题:

- 它们的结构特征-我相信,如果它们是由不同的人真正发明的,它们的结构将有所不同。

- 将这些条目解析为的IP地址与这两家公司无关,但属于外国托管人。 两家公司在俄罗斯联邦之外都拥有自己的数据中心,因此不太可能开始在托管服务上托管任何服务。 但是,即使这样做,他们也很可能会将反向DNS记录添加到这些地址。

- 这些网址似乎是为了将自己伪装成众所周知的俄罗斯服务而发明的。

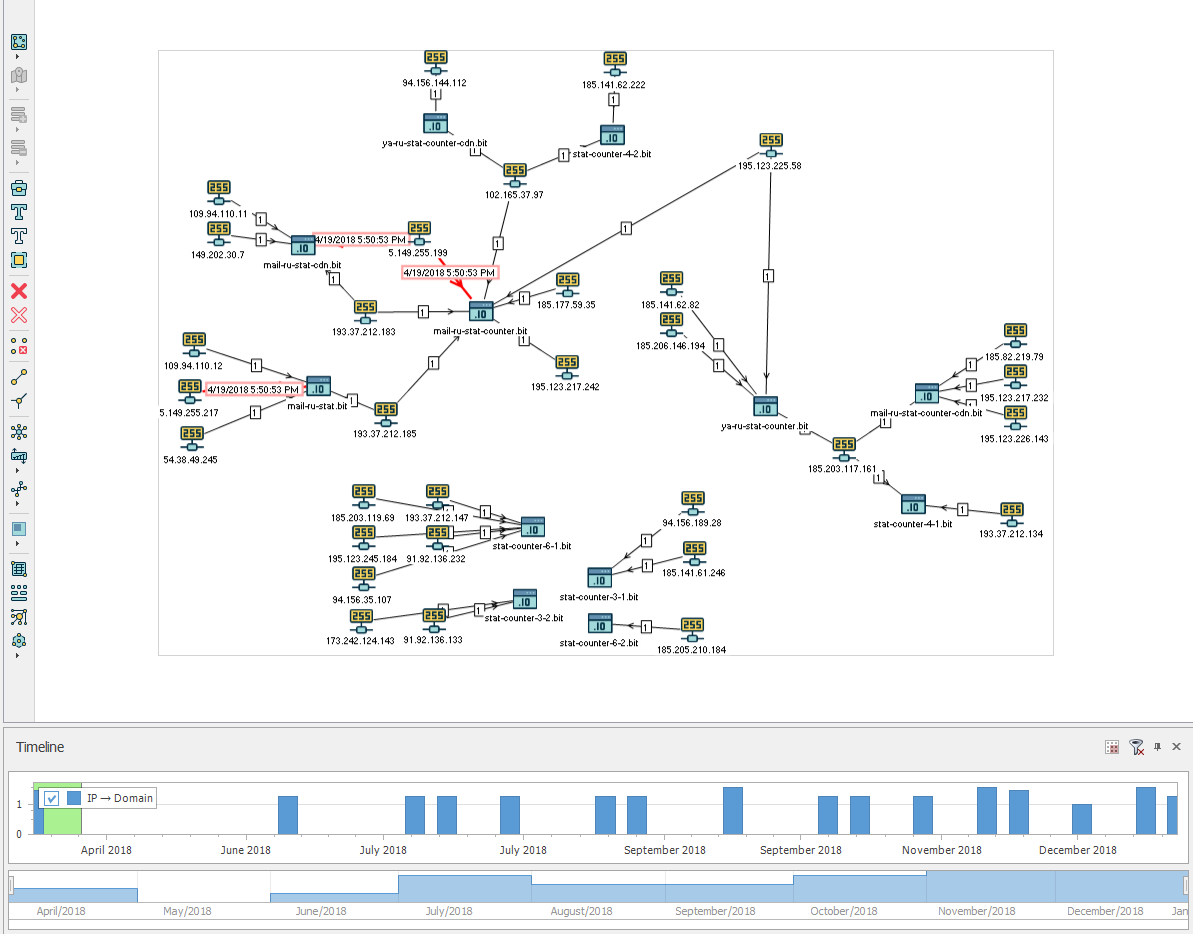

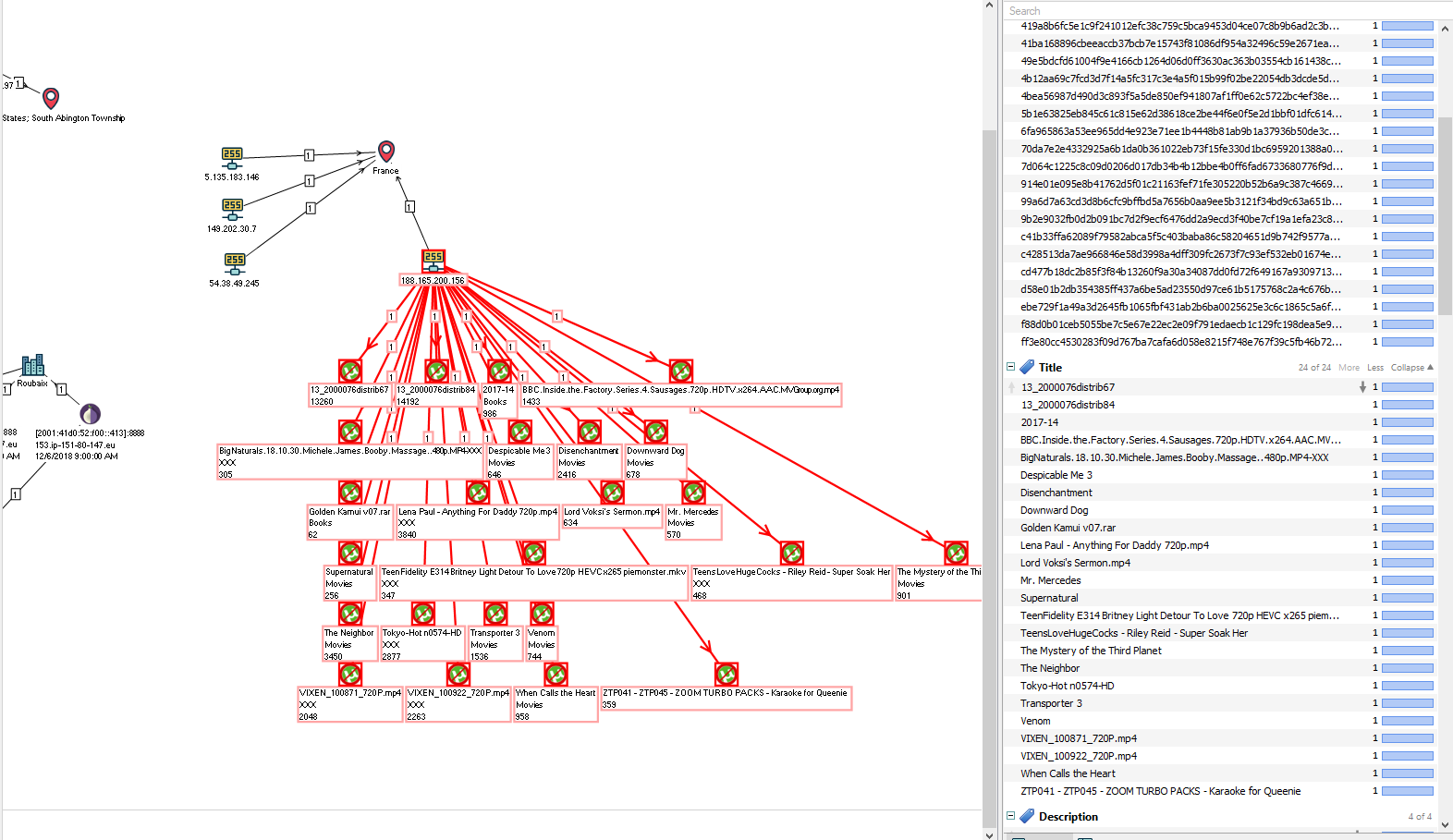

以图形的形式看起来像这样(带有url的顶点-从图形中删除)

根据该图,您可以看到* .bit域的基础结构自2018年4月以来已经准备好,并且一直沿用至今。 在我看来,域和ip地址的“随机性”被排除在外。

因此,从RTM木马开始使用namecha.in的事实开始,就对某个稳定的基础架构进行了调查-IP地址网络,这无疑可以成为恶意软件分发活动的一部分。

总共识别出IP地址:来自混合分析-19,来自具有namecha.in和* .bit域的方案-31。

共有44个唯一IP地址:

102.165.37.97、104.28.16.33、104.28.17.33、109.69.8.34、109.94.110.11、109.94.110.12、149.202.30.7、151.80.147.153、169.239.129.25、173.242.124.143、185.141.61.246、185.141.62.222、185.141。 62.82,185.177.59.35,185.190.82.182,185.203.117.161,185.203.119.69,185.205.210.184,185.206.146.194,185.82.219.79,188.165.200.156,193.37.212.134,193.37.212.147,193.37.212.183,193。 195.123.217.232、195.123.217.242、195.123.225.58、195.123.226.143、195.123.245.184、204.85.32.91、212.73.150.183、216.58.213.131、216.58.213.132、5.135.183.146、5.149.255.199、5.149.255.217、54.3。 49.245、88.221.214.41、91.92.136.133、91.92.136.232、94.156.144.112、94.156.189.28、94.156.35.107

现在,回到Group-IB的分析师文章,再到我们研究的数据:

“下一步,“ RTM”尝试与“ C&C”服务器建立连接(找到以下地址:188.165.200.156、185.190.82.182、5.135.183.146、151.80.147.153、109.69.8.34)。 要获取“ C&C”服务器的IP地址,请访问站点“ namecha.in”。

这是我们根据对Hybrid-analysis的第一个请求(名称为cha.in)的结果根据我们发现的所有这5个IP地址,并且可能仅处理它们,但是我继续尝试寻找其他IP地址。 结果,可以使用44个IP地址对关系主题进行分析和研究。

已经知道,由于某种原因必须以某种方式连接已知的5个IP地址,有可能该网络(在图中)也将与其他39个地址连接,或者它们都将形成一个有趣的结构。

又是俄罗斯黑客?

显然,攻击的目标是俄罗斯企业,文件用俄语命名,并且发送是通过政府机构伪造的各种电子邮件地址进行的。 会有更多俄罗斯痕迹的迹象吗? 在上面找到的IP地址上还能找到什么?

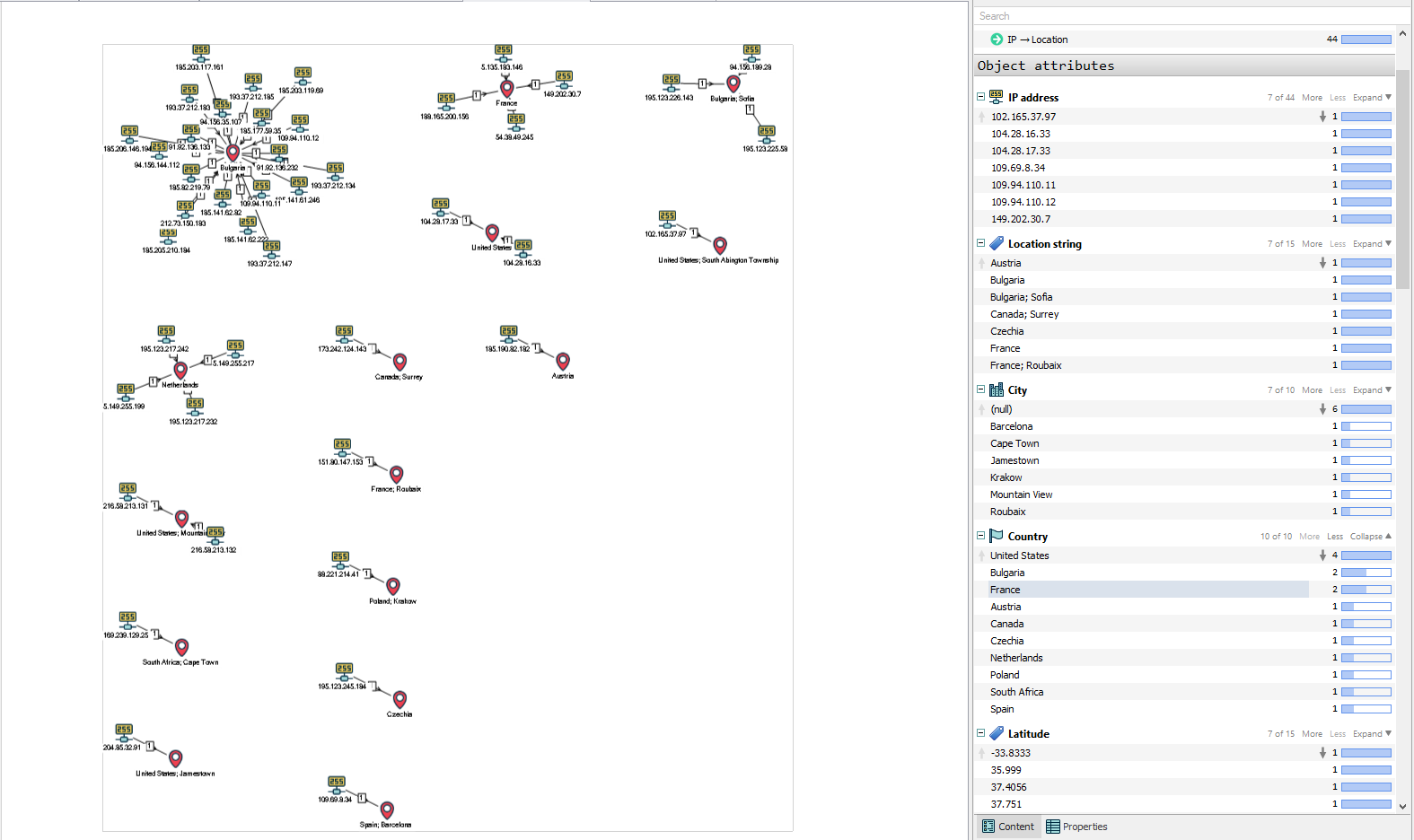

让我们检查IP地址属于这些国家,并获得以下结果:美国,保加利亚,法国,奥地利,加拿大,捷克,荷兰,波兰,南非,西班牙。

检查Tor网络节点是否在找到的44个IP地址中,进行这样的检查不是多余的。

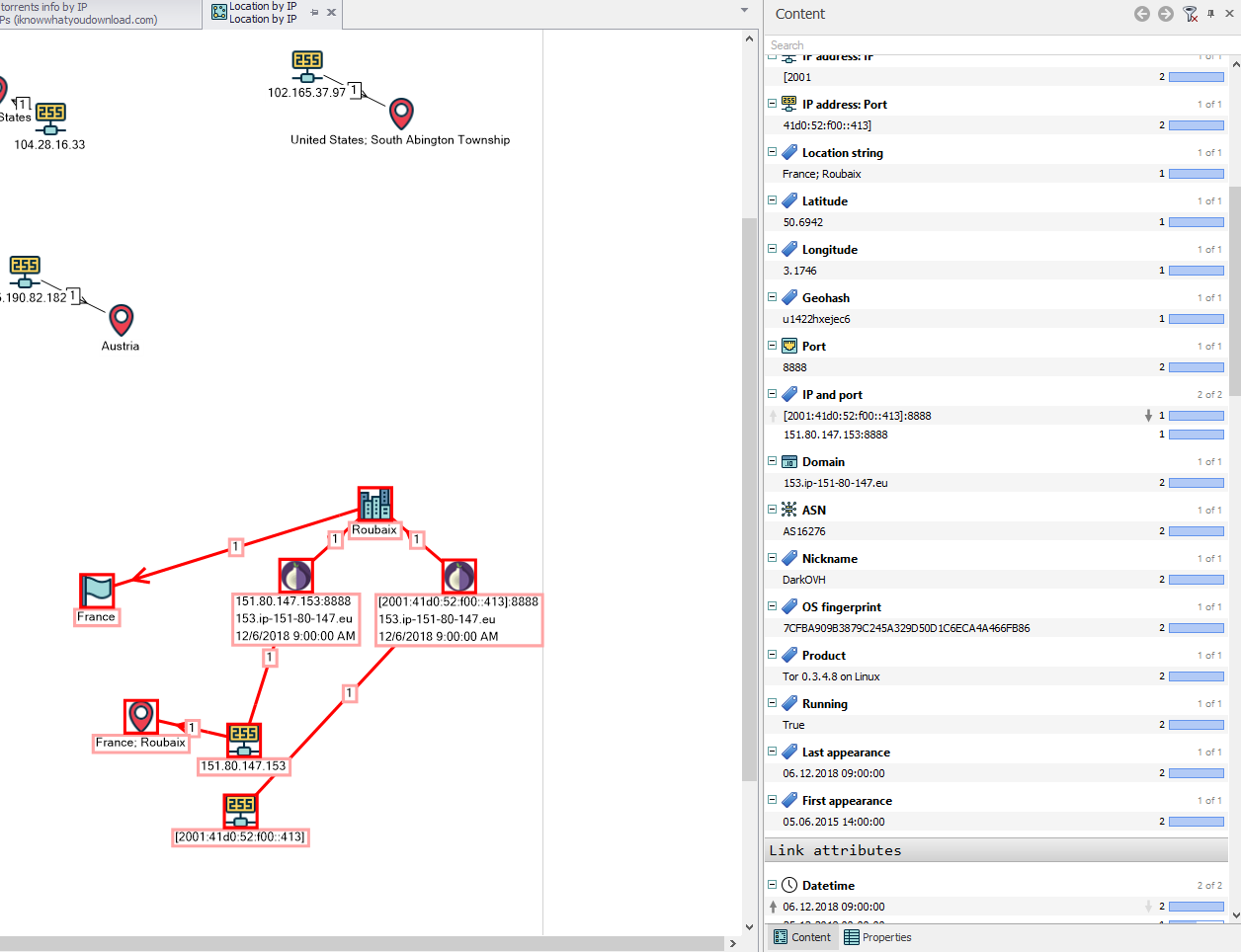

请注意,IP 151.80.147.153-自2015年以来,是常规TOR网络节点,昵称:DarkOVH,电子邮件:julles.reneau@post.com-根据Group-IB分析人员的报告和混合分析报告,此IP通过。

我们将检查是否从这些IP地址下载(分发了)种子。

现在,对我而言,这将是一个小技巧-由于本文采用两种方法编写,因此我已经可以合理地假设有人用188.165.200.156讲俄语,但是现在从屏幕截图和表格中看不出来。 之前,在撰写文章的第一种方法中,对洪流进行搜索的结果中包含以下信息:

30.11.2018 14:36:00 30.11.2018 14:36:00 188.165.200.156 ( 1) Preacher (2016).WEB-DL.720p.LostFilm 1976 cd46d4168ee44f31fbefce4303e24cbbda2d2cafe8283fa30363bc6148455d1ac1130edad0c9237934c05bf6c2d857c7

也就是说,该IP地址后面的用户了解俄语吗? 是的,188.165.200.156也是5个有趣的地址之一。

因此,为了确认这一假设,在当前的视觉调查框架内,与“俄罗斯同志”非常相似的人坐在IP 188.165.200.156的后面,我们选择以下行:

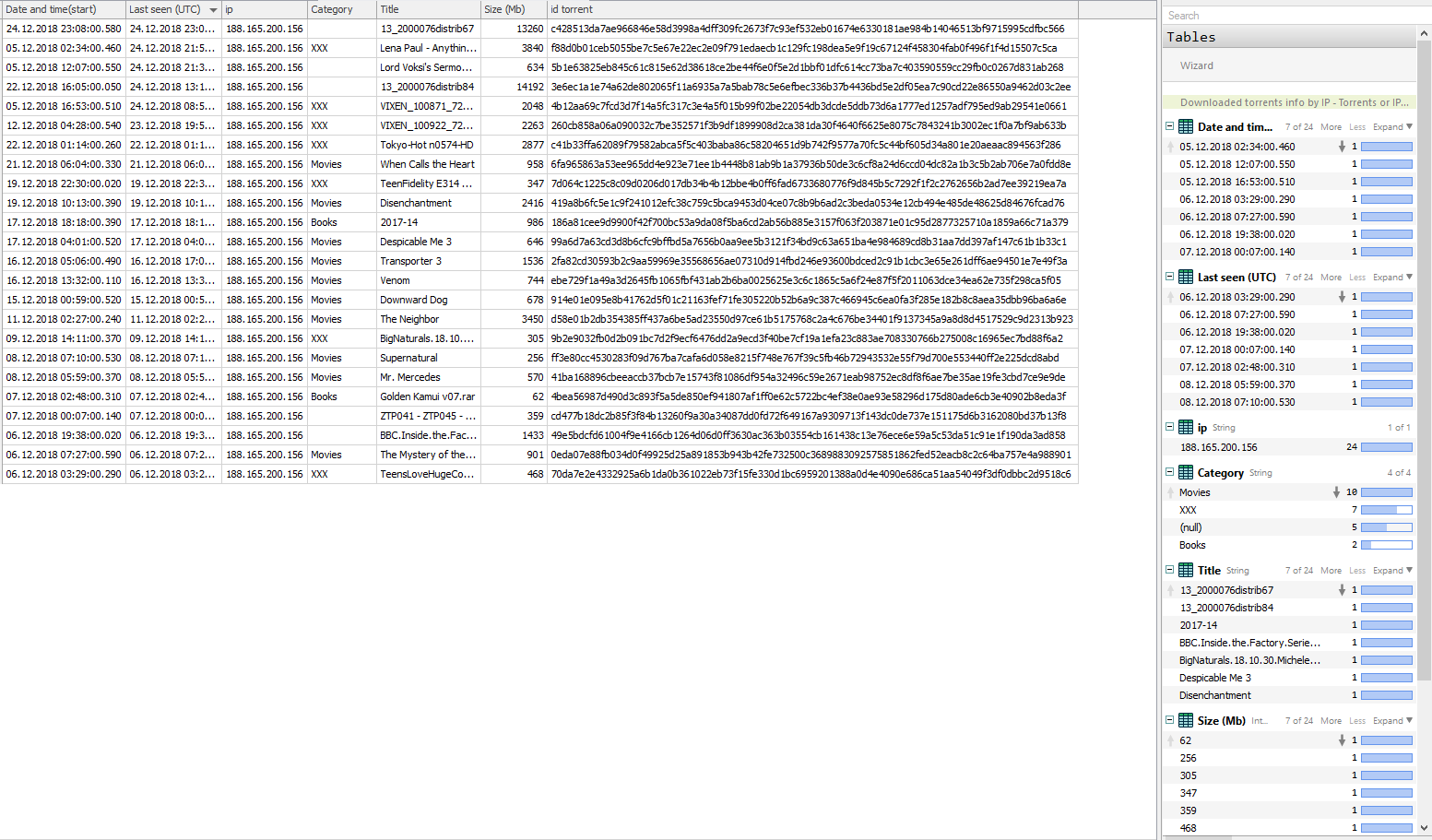

17.12.2018 18:18:00 17.12.2018 18:18:00 188.165.200.156 Books 2017-14 986 186a81cee9d9900f42f700bc53a9da08f5ba6cd2ab56b885e3157f063f203871e01c95d2877325710a1859a66c71a379

通过torrent ID,我们

通过ID发送一个请求“

Downloaded torrents info” ,我们得到一个答案,即谁和从哪个ip下载了具有给定ID的torrent。 结果如下:

根据此类洪流的下载和发行商表,这些都是讲俄语的同志。 此外,Lampyre并没有掩盖它使用

iknowwhatyoudownload.com服务的结果,并且原则上,任何人都可以通过

链接查看torrent的内容-俄语中有很多书籍文件。

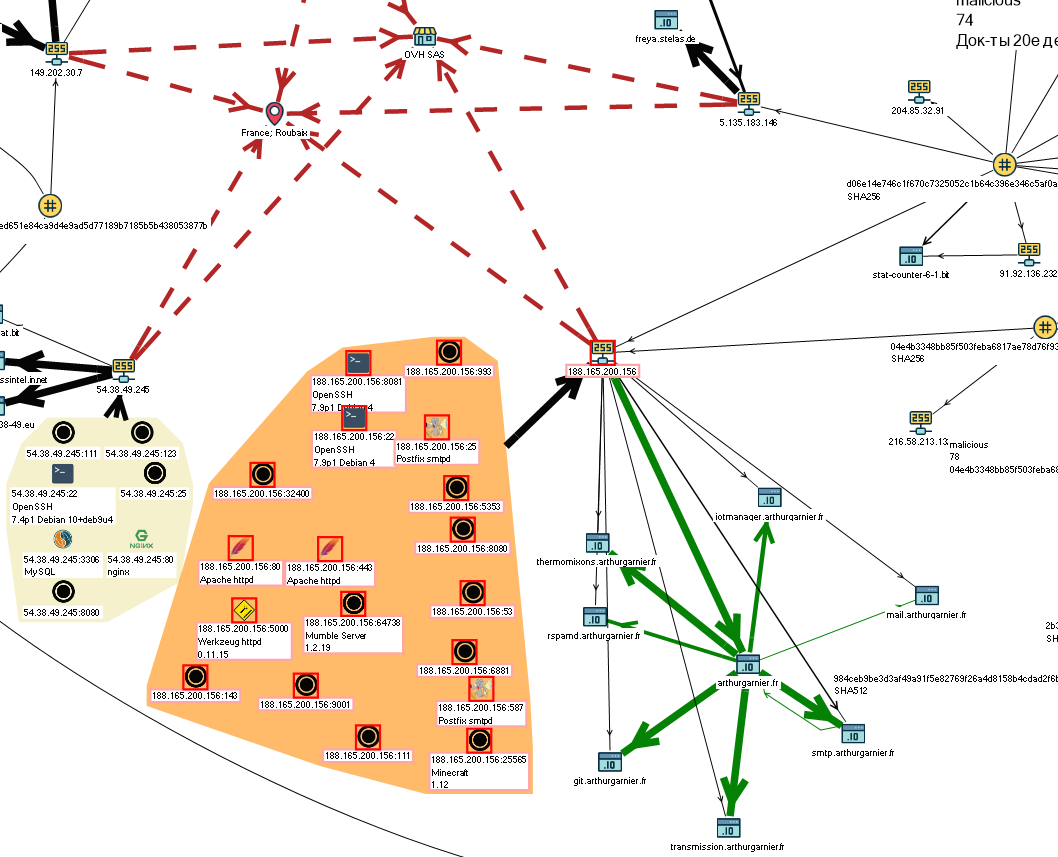

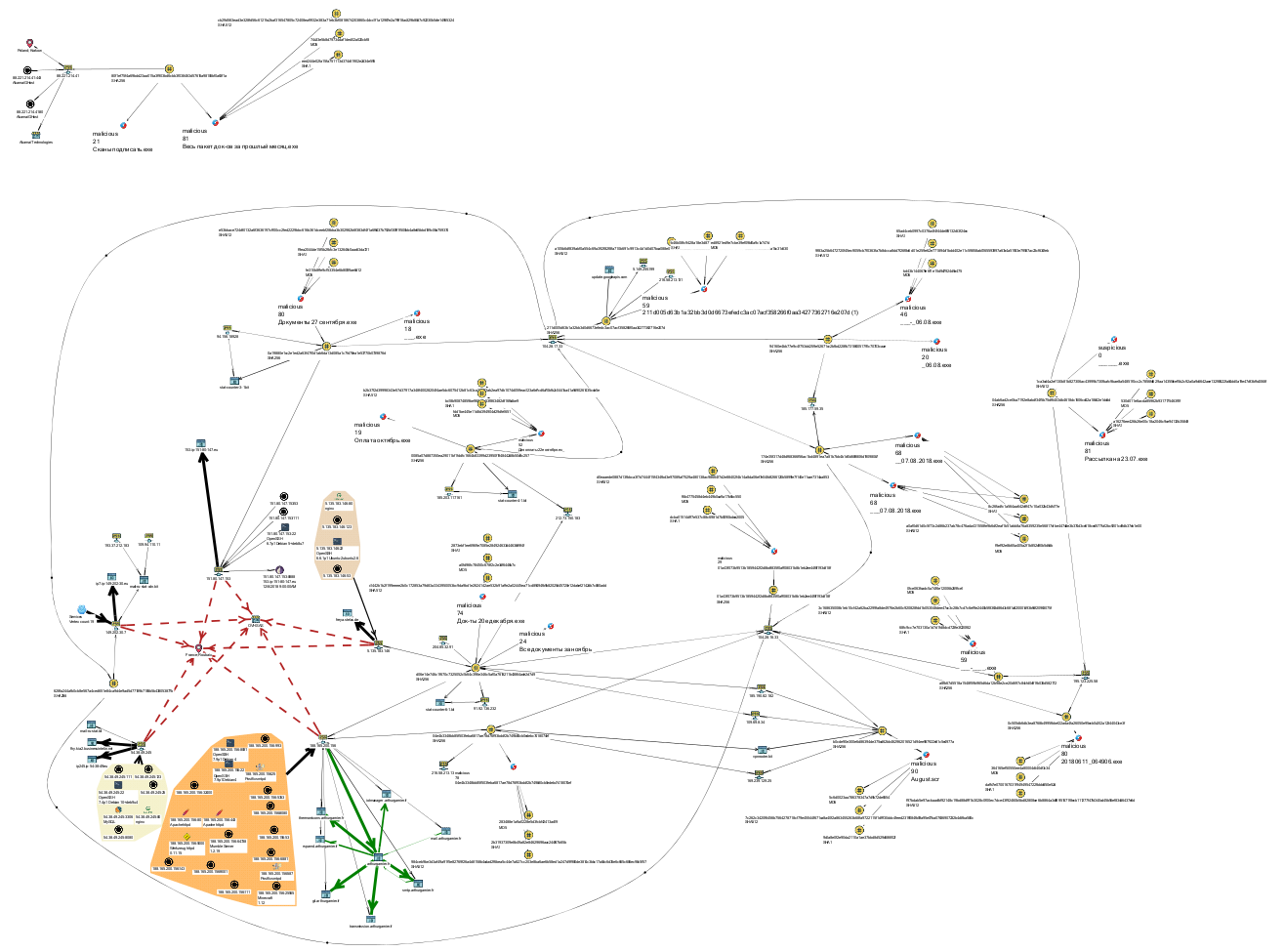

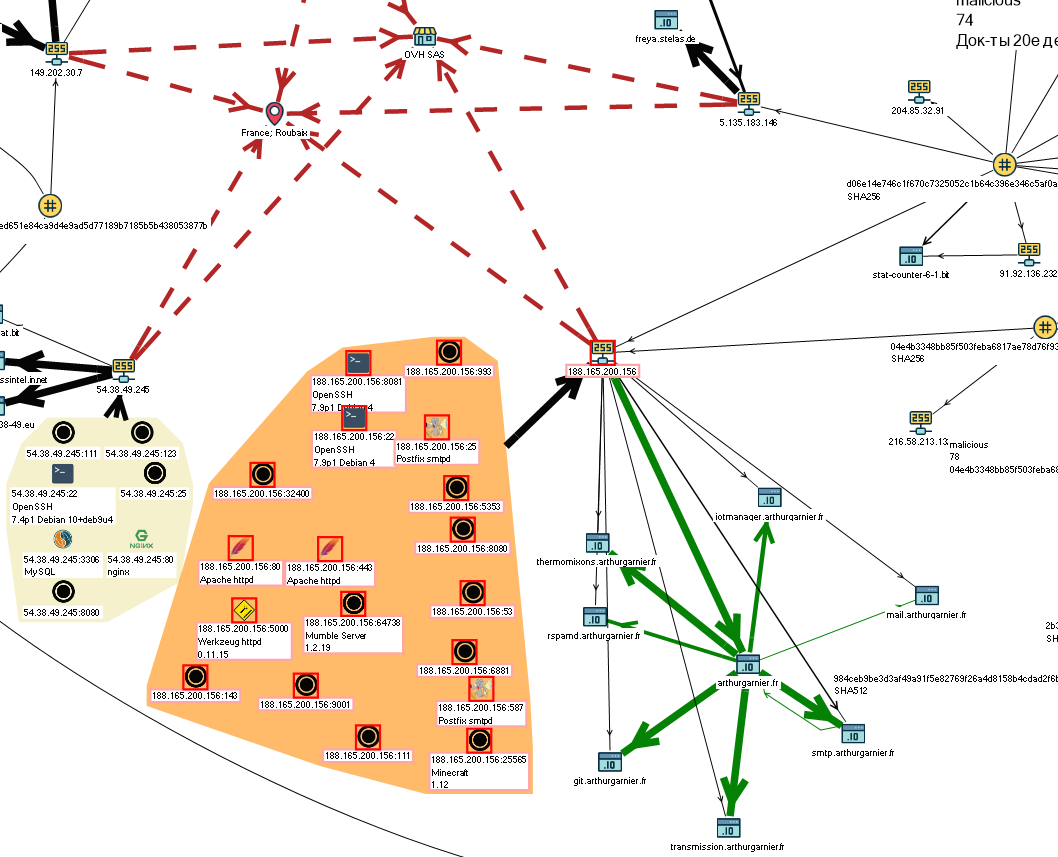

最终布局和奇怪的资源

通过将Lampyre中提出的查询与可视化方法(图形堆叠,删除不必要的顶点,对顶点进行分组,更改顶点和图形边缘的视觉属性)相结合,构建了这种

方案 。

在此过程中,出现了种种困难,根据一些输入数据,混合分析显示信息不足,Virustotal服务应兰佩尔的请求返回了一个数据切片,而从www.virustotal.com/#/home/upload的界面提供了该数据切片,而提供了另一个数据集,通过从地址

www.virustotal.com/gui/home/upload的界面中搜索-最完整的数据。 最终图中的几个链接-在兰佩尔(Lampyre)中以手动方式创建边线进行编译。

我认为,该图清楚地显示了恶意文件的IP地址,名称和哈希值之间的关系。 通过IP地址区分图形上的区域:151.80.147.153、188.165.200.156、5.135.183.146、54.38.49.245、149.202.30.7,

GIB分析师设置的IP地址为151.80.147.153、188.165.200.156、5.135.183.146、185.190.82.182、109.69.8.34

从图中可以看到,GIB报告中显示的IP地址-185.190.82.182、109.69.8.34与哈希关联:b0cde90e300e6d86394de375cd62bb462962016521d94ee987922e61c5e4977a,它又与Hybrid报告对象相关联-于2017年8月首次检测到,这是首次于2017年8月检测到。年。

与恶意活动有关的下一个事件于2018年6月开始,并且一直持续到2018年底。

以一种很好的方式,可以通过访问OVH提供者的IP地址进行管理,注册,付款等日志来继续进行调查。 但是可惜没有这样的数据,调查可以完成,但是...

在调查过程中,浏览法国资源

arthurgarnier.fr并没有超出浏览资源网页内容的

范围。

值得一提的是,他没有摆脱困境,因为俄罗斯洪流从他那里下载(分发)。

该资源据称属于法国工程师“ Arthur Garnier”,甚至标明了他的简历

-arthurgarnier.fr/CV_A_Garnier.pdf 。 从中可以学习:

github.com/ArthurGarnier,www.linkedin.com/in/arthur-garnier-13326880 。 此外,根据摘要,它是在2017年底编译的,它很少在github.com上编写。

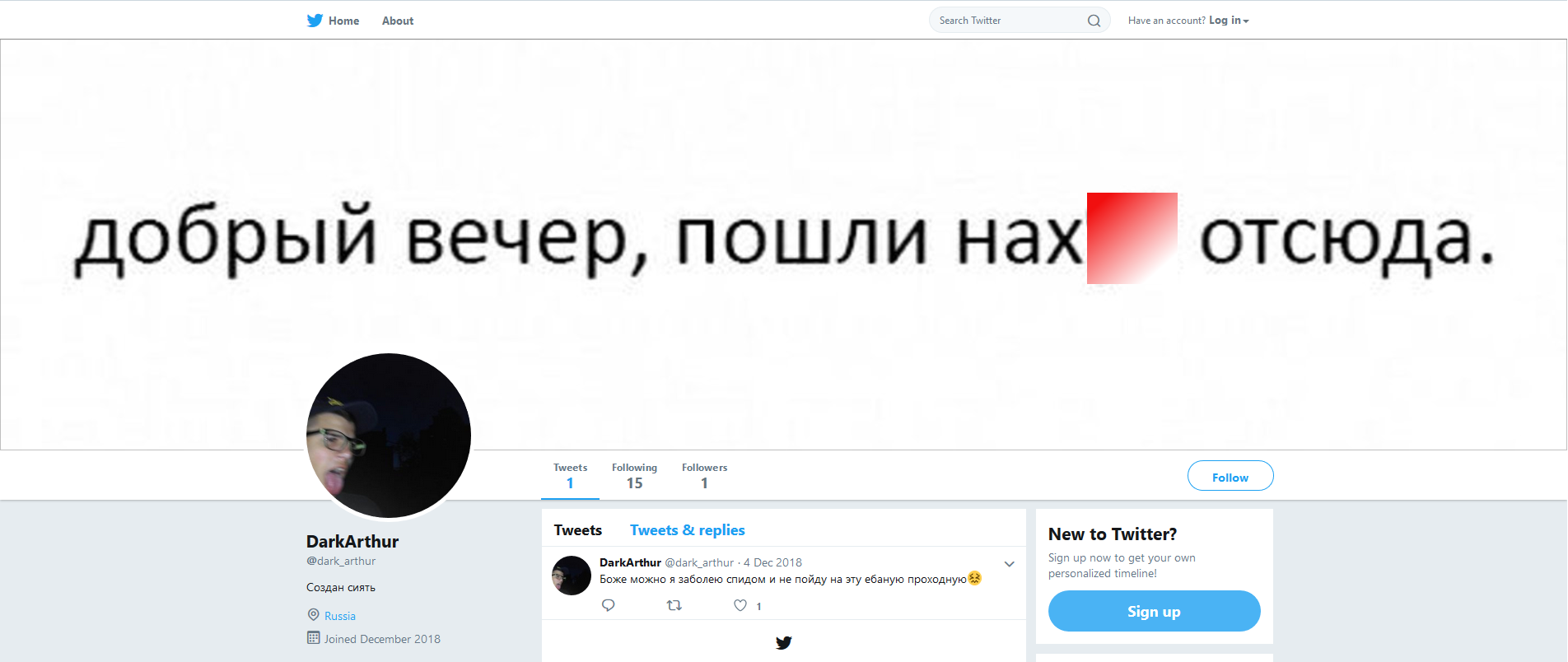

www.linkedin.com资料显示,从2017年10月至今,Arthur一直是Groupe SII的工程师。 看起来似乎什么都没有,但是却是一样的……但是在页面上,除其他外,指示了Arthur的twitter帐户

twitter.com/Dark_Arthur的地址。

当您转到帐户时

谁支持此个人资料,为什么在Arthur的网站上显示了俄语的Twitter帐户,而不是后来发现的真实帐户:

twitter.com/UpsiloN1X-仍然是一个问题。

总而言之,可以说当然没有实现最初宣布的目标,但是这种研究的结果以及认知过程本身却非常令人兴奋。

有人对Twitter上的帐户,IP地址列表,为什么有这么多有关“俄罗斯轨道”的信息有疑问。 我认为,如果他仍在管理服务器(如果完全是服务器),则可以通过联系真正的Arthur来继续进行独立调查。