六个月前,我已经在哈布雷(Habré)上

写了一份笔记,在那儿,我分享了我们在监视各种IT和信息安全会议上的经验,其中邀请思科支持SOC和NOC(黑帽,世界移动大会,RSAC等)。 今天,我想分享参加网络监控中心的经验,该中心为上届欧洲黑帽大会提供服务,在该中心我们已经为NOC提供了第二年的帮助。 我们与RSA,Palo Alto,Gigamon和Rukus一起为会议和培训基础设施提供了保护。 思科负责监视和调查DNS事件(使用

Cisco Umbrella和

Cisco Umbrella Investigate ),以及使用

Cisco Threat Grid进行自动化的恶意软件分析和威胁情报。

确保诸如Black Hat之类的会议的网络安全绝非易事,因为在流量中出现恶意文件或尝试访问恶意域的尝试绝非易事。 相反,在各种培训的框架内,这是完全正常的事件,不能被阻止,从而违反了学习过程,并导致付钱的参与者和教员感到不满。 赞助商也是如此,他们经常在活动,情况介绍会和新闻发布会上演示其解决方案的工作方式,这也需要NOC团队的注意和清晰性。

混淆恶意软件

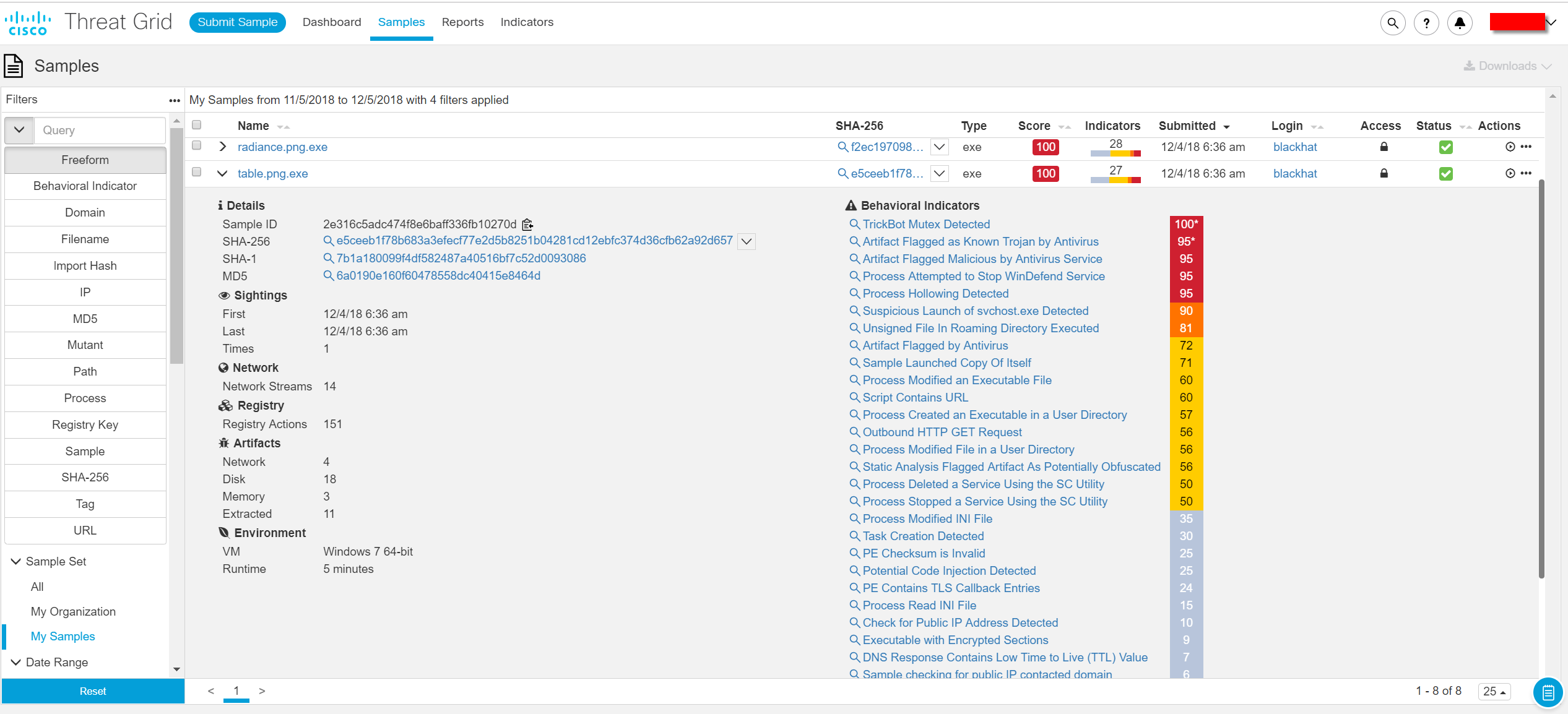

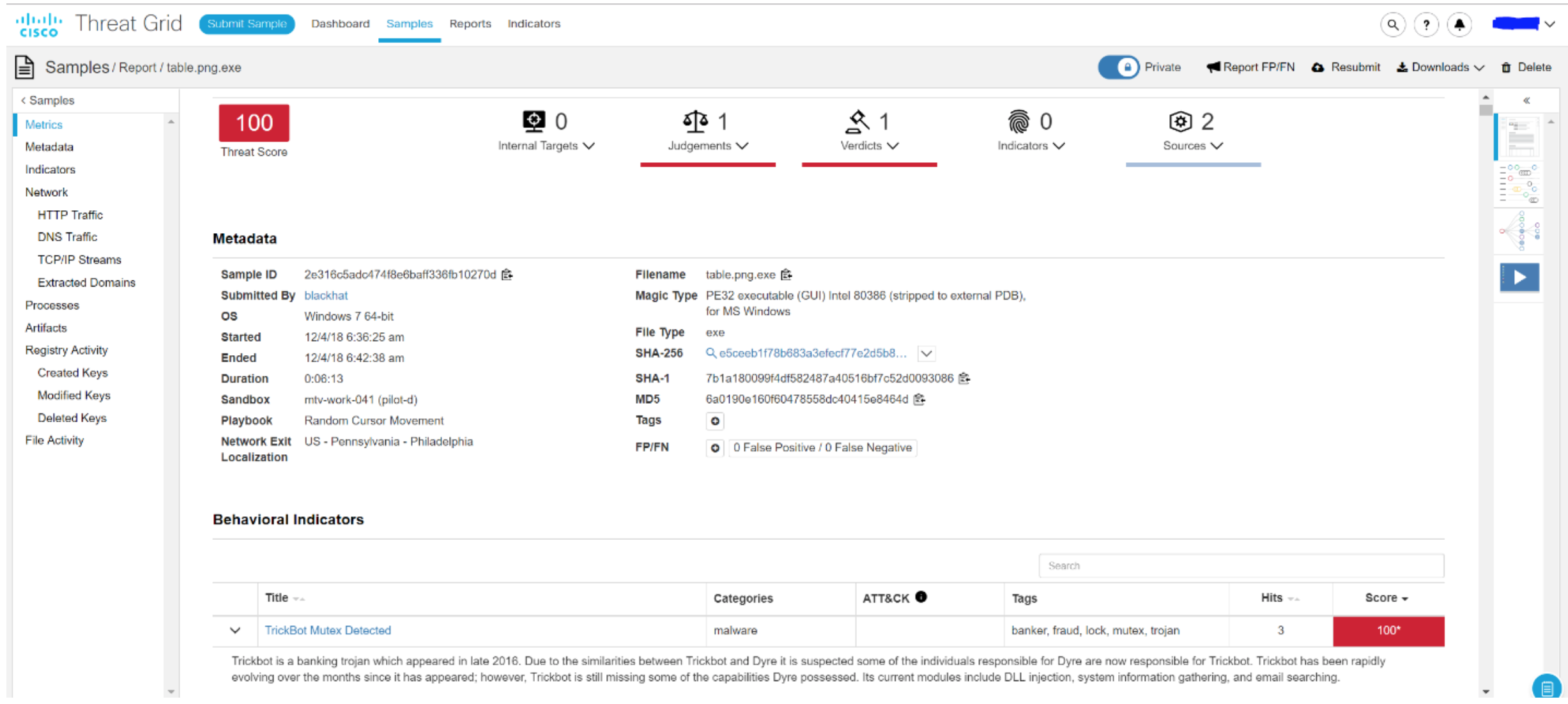

RSA NetWitness解决方案负责监视Black Hat上的网络,Black Hat检查了通过各种网络协议(包括各种违规行为)传输的文件。 例如,在其中一项培训的第一天,就记录了table.png文件的下载。 NetWitness发现,尽管映像具有固有的扩展名,但文件头仍以MZ开头,这可能表明正在传输的文件实际上是可执行的。 该文件已传输到Cisco Threat Grid进行动态分析。

下载几分钟后,table.png文件被识别为Trickbot木马。

检测是根据许多行为指标进行的,包括对内存的处理。 仅更改一位就足够了,以便文件的哈希值发生变化,但是很难重写代码以使用内存,以使恶意软件分析系统看不到它。 Trickbot使用了完全相同的地址空间,这使我们能够准确得出有关该恶意软件的结论。

Trickbot不是新的特洛伊木马。 它出现在2016年底,但仍然可以在Internet上找到。 NOC小组确定了Trickbot加载源的便携式计算机的MAC地址,伪装为.png文件。 我们检查了这款Macbook的所有活动-事实证明,在短短几分钟之内便试图连接到数百个DGA域,下载数十种各种恶意程序,等等。 在调查过程中,发现该Macbook被用作其中一项培训的一部分; 因此,NOC团队没有阻止此活动,同时努力确保没有其他黑帽欧洲参与者的计算机上的危险超出本培训的范围。

智能代理

随着解决方案功能的扩展,我们在会议上对其进行测试,并邀请他们参加SOC / NOC。 这次,在第一天,我们启用了Cisco Umbrella中的“智能代理”功能,该功能使您可以通过监视作为Web交互的一部分传输的威胁,内容和应用程序来代理Web通信。

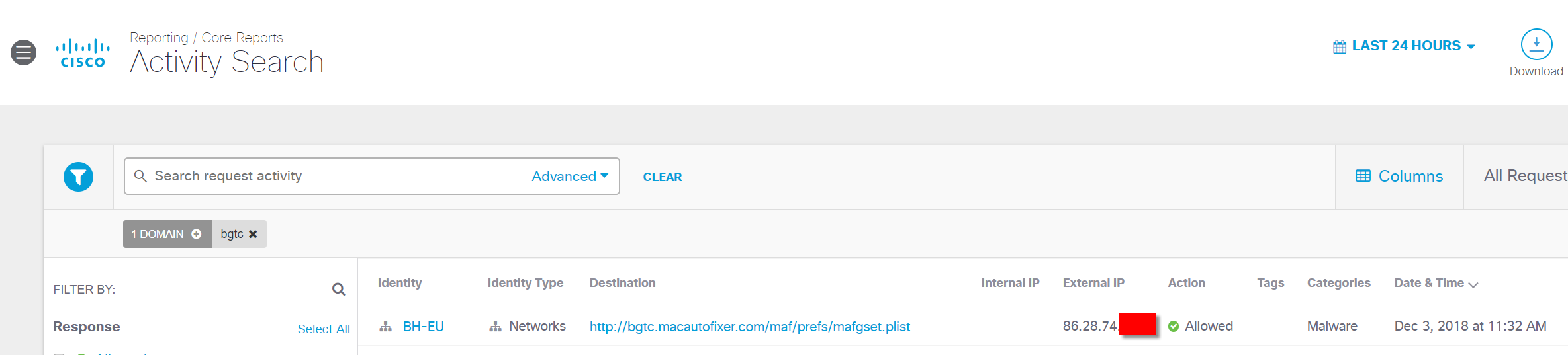

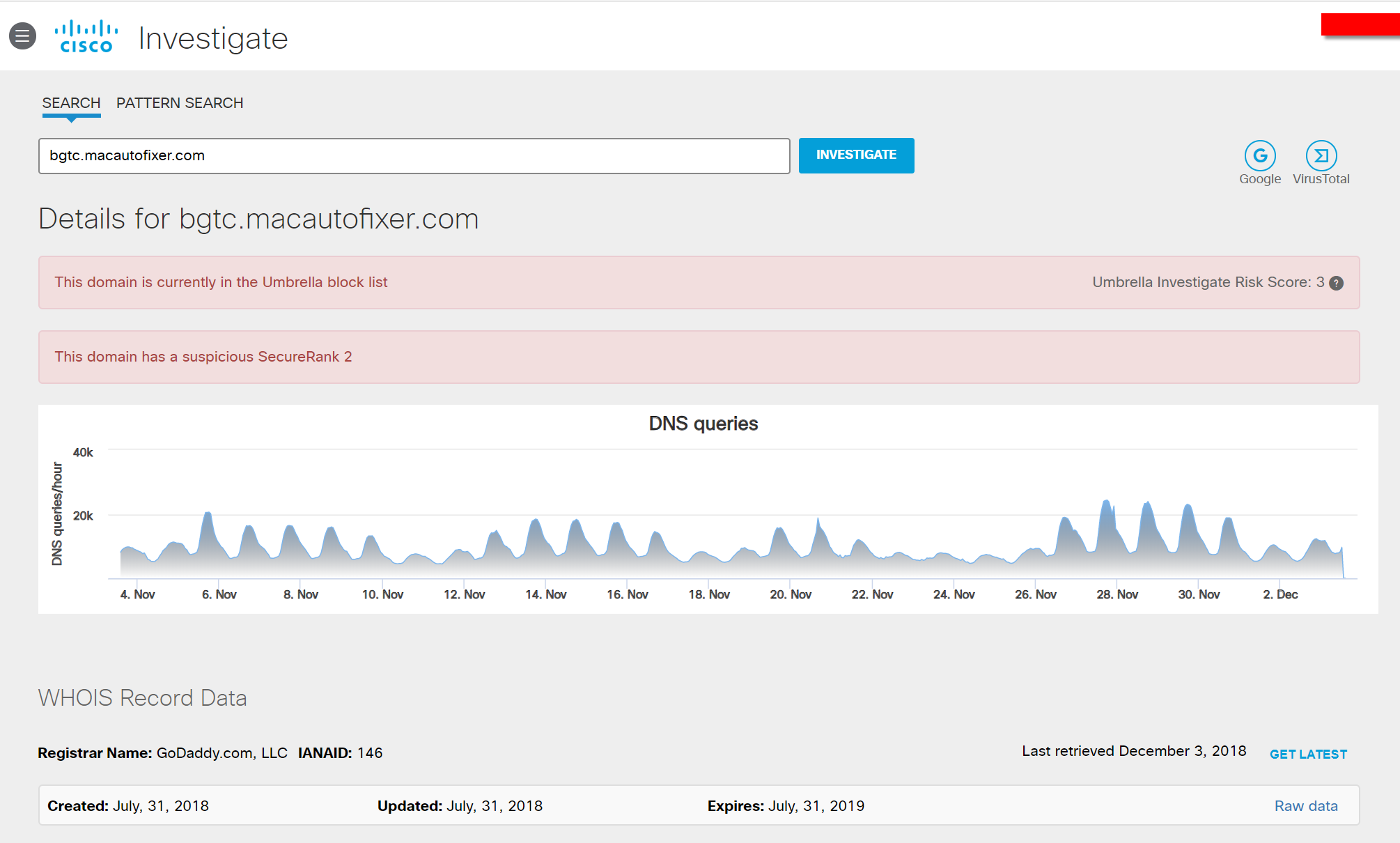

在第一天的早晨,我们修复了与访问macautofixer有关的警报。

NOC团队开始了一项调查,包括分析ITU日志,重建网络数据包并识别发起请求的机器。 从Cisco Umbrella Investigate的数据来看,这是一种非常流行的恶意资源-每天大约记录2万个请求:

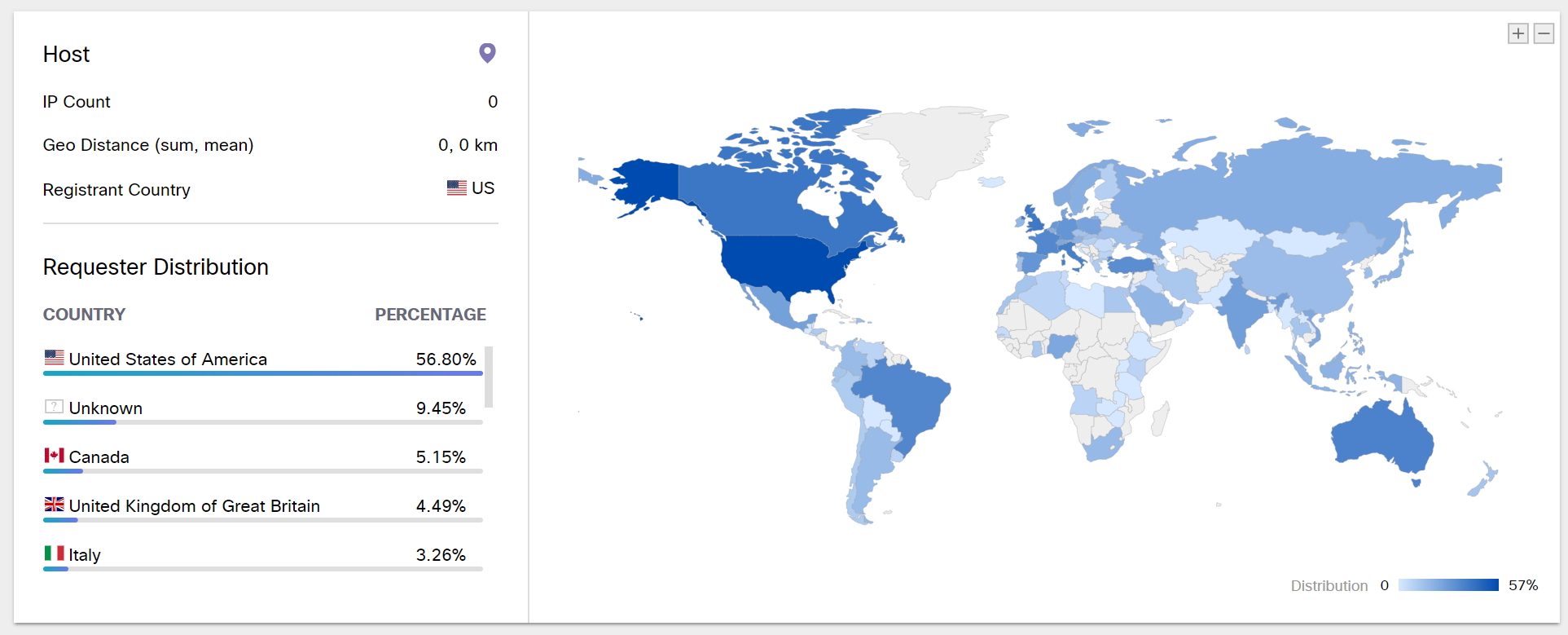

主要来自美国:

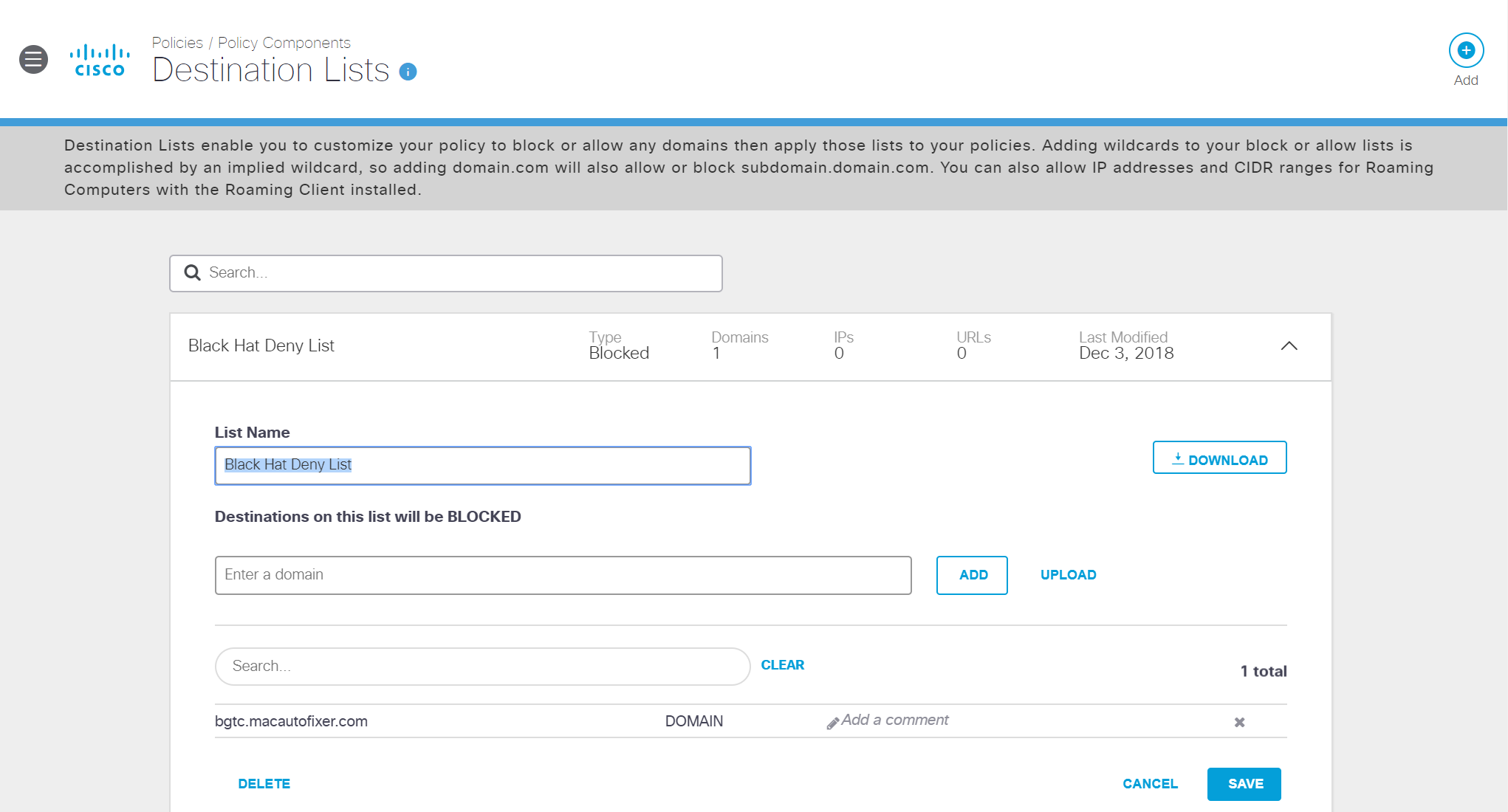

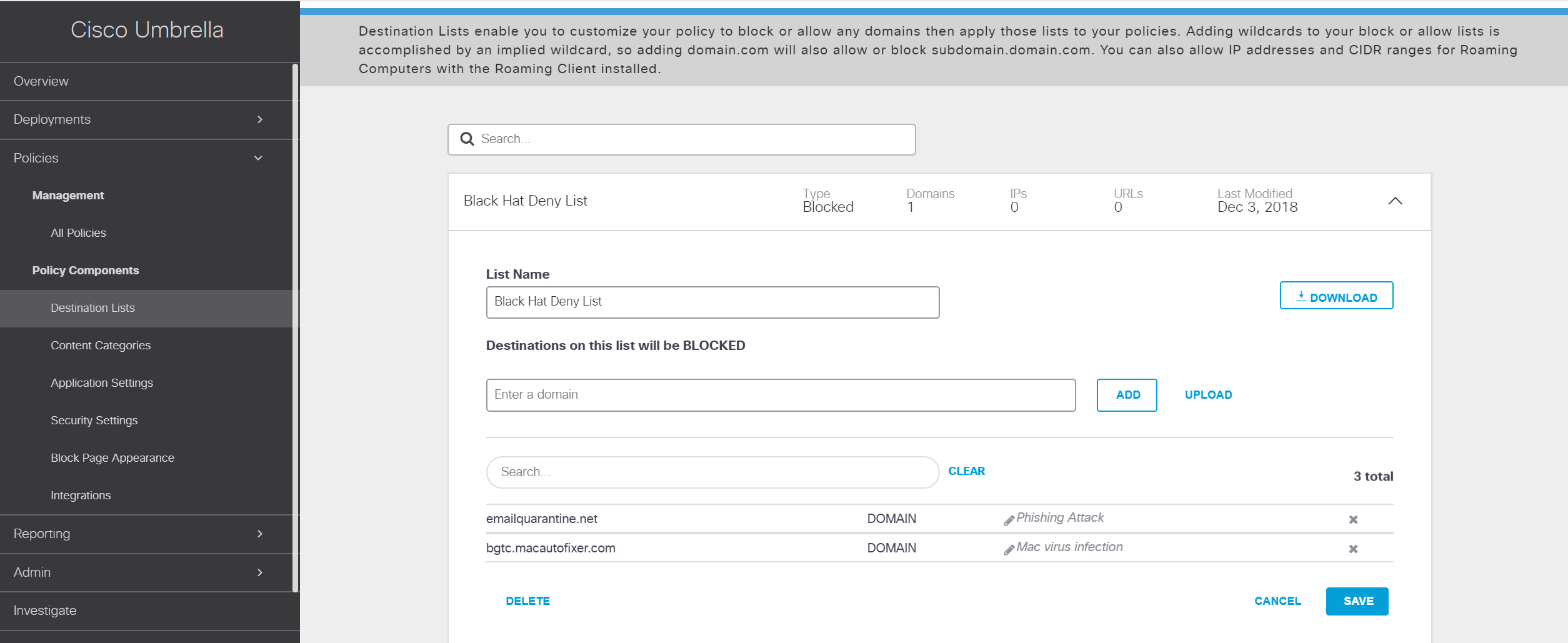

原来,会议组织者的其中一台计算机已被感染。 BlackHat策略允许访问恶意资源,直到确定它是对Black Hat资源的外部攻击为止(如本例所示)。 该域名已被Cisco Umbrella阻止用于此版本以及所有未来的Black Hat会议。

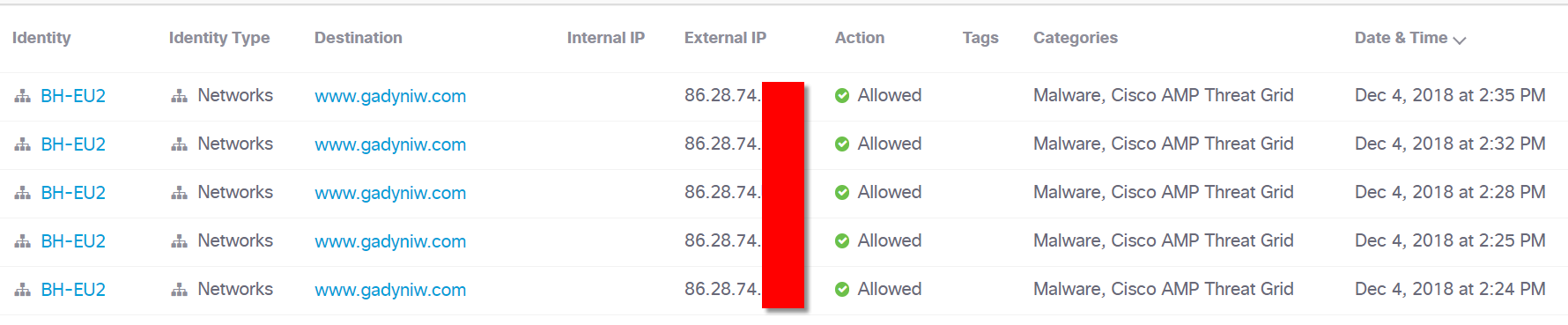

第二天,一些Wi-Fi网络用户感染了Simba恶意软件,该恶意软件试图连接到相当古老的命令服务器:

- www [。] gadyniw [。] com / hbt.php?rewrite = login.php

- purycap [。] com / login.php

- gadyniw [。] com / hbt.php?rewrite = login.php

- ww1 [。] ysyfyj [。] com / login.php

gadyniw [。] Com域已被Cisco Threat Grid识别为恶意和被阻止。 在调查过程中,事实证明,该恶意软件被用作培训的一部分,其中的参加者竟然是未打补丁的计算机。 我们建议讲师提醒受感染的参与者不要使用笔记本电脑连接到其公共Wi-Fi网段。

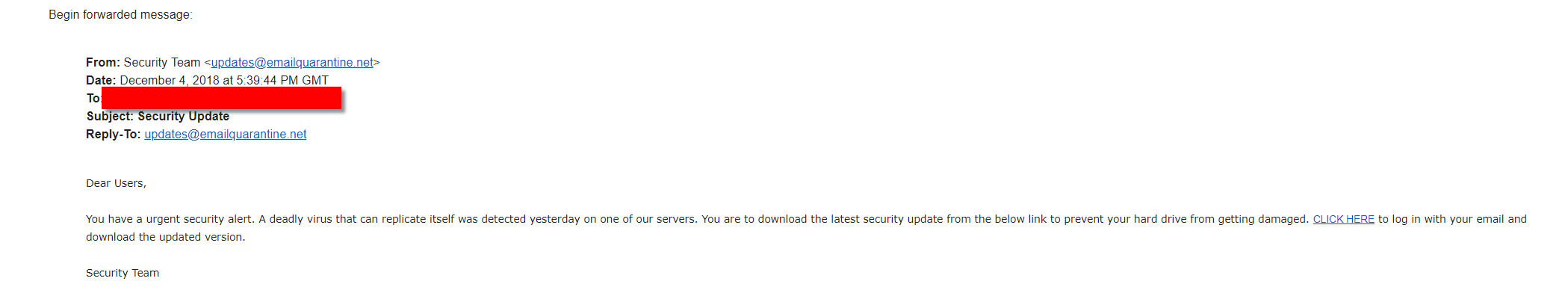

网络钓鱼攻击

在Black Hat的过程中,其组织者UBM公司面临着通过电子邮件进行的大规模网络钓鱼攻击,这仍然是对组织的最广泛攻击。

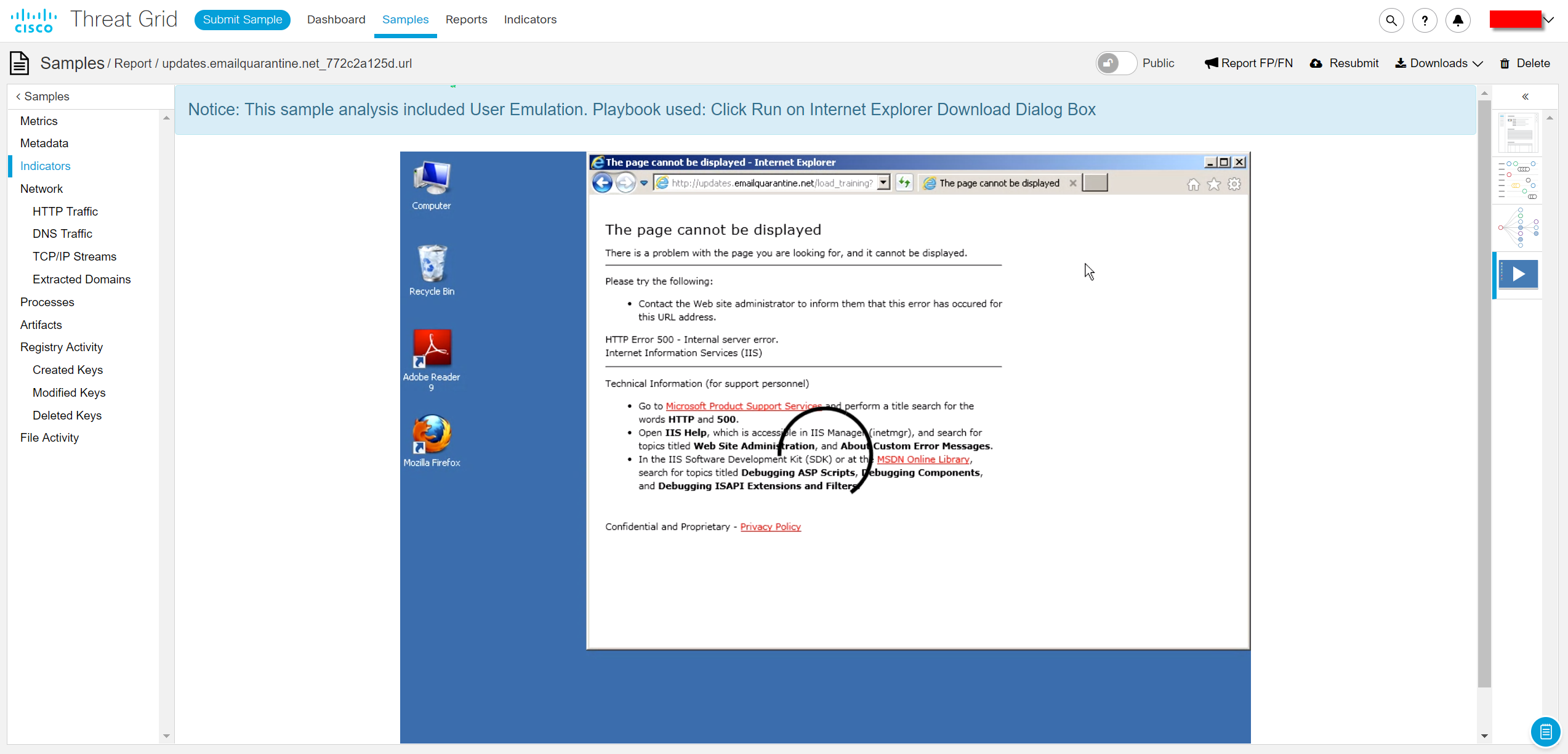

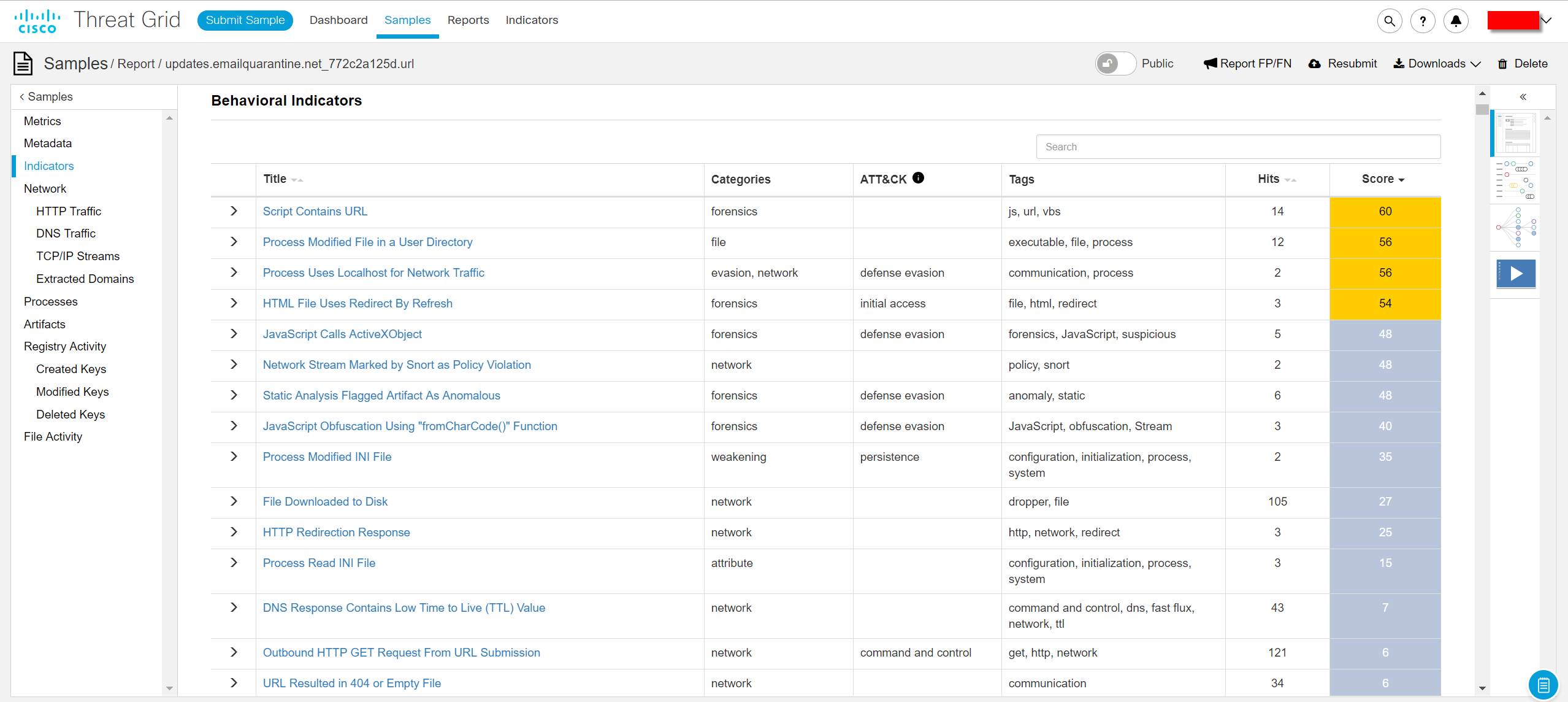

我们使用Threat Grid中的Glovebox功能调查了CLICK HERE链接,该链接使您可以与虚拟机进行交互而没有感染的风险。 在两个浏览器中,该链接返回错误,好像所需的页面不存在。

但是,在该报告中,我们记录了大约100个开放的网络连接,大约100个工件下载到磁盘(包括JavaScript)以及大约170个注册表更改。

我们已将该域添加到所有Black Hat会议的黑名单中。

DNS活动

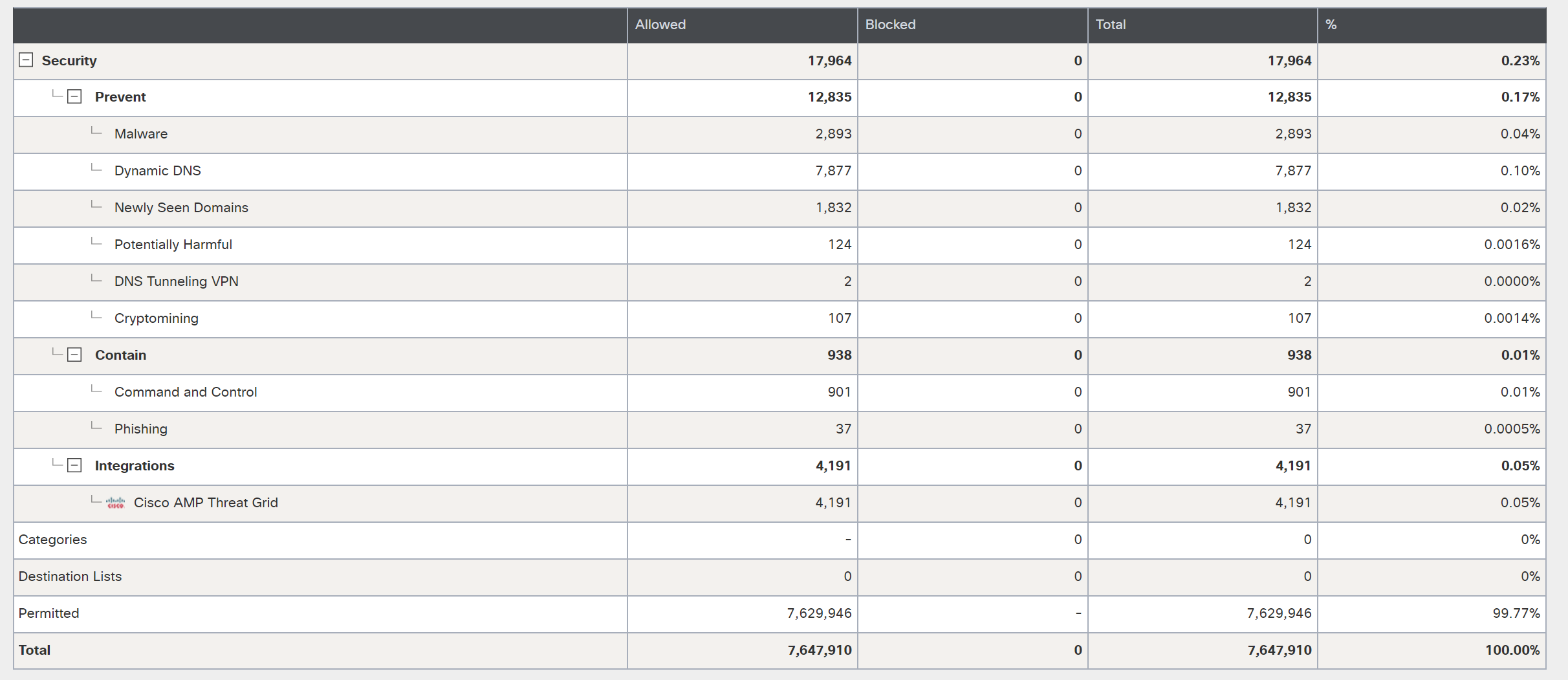

2017年,我们在Black Hat Europe记录了约580万个DNS查询。 一年后的2018年,我们记录了760万个请求,其中约4000个与恶意活动,团队服务器或网络钓鱼有关。

欧洲黑帽的新功能是通知用户,其电子邮件凭据以明文形式传输。 幸运的是,与以往的会议相比,这次只有14个用户以不受保护的方式发送了邮件。 这是我们没有观察到以公开形式传送的财务或银行文件的第一次会议。

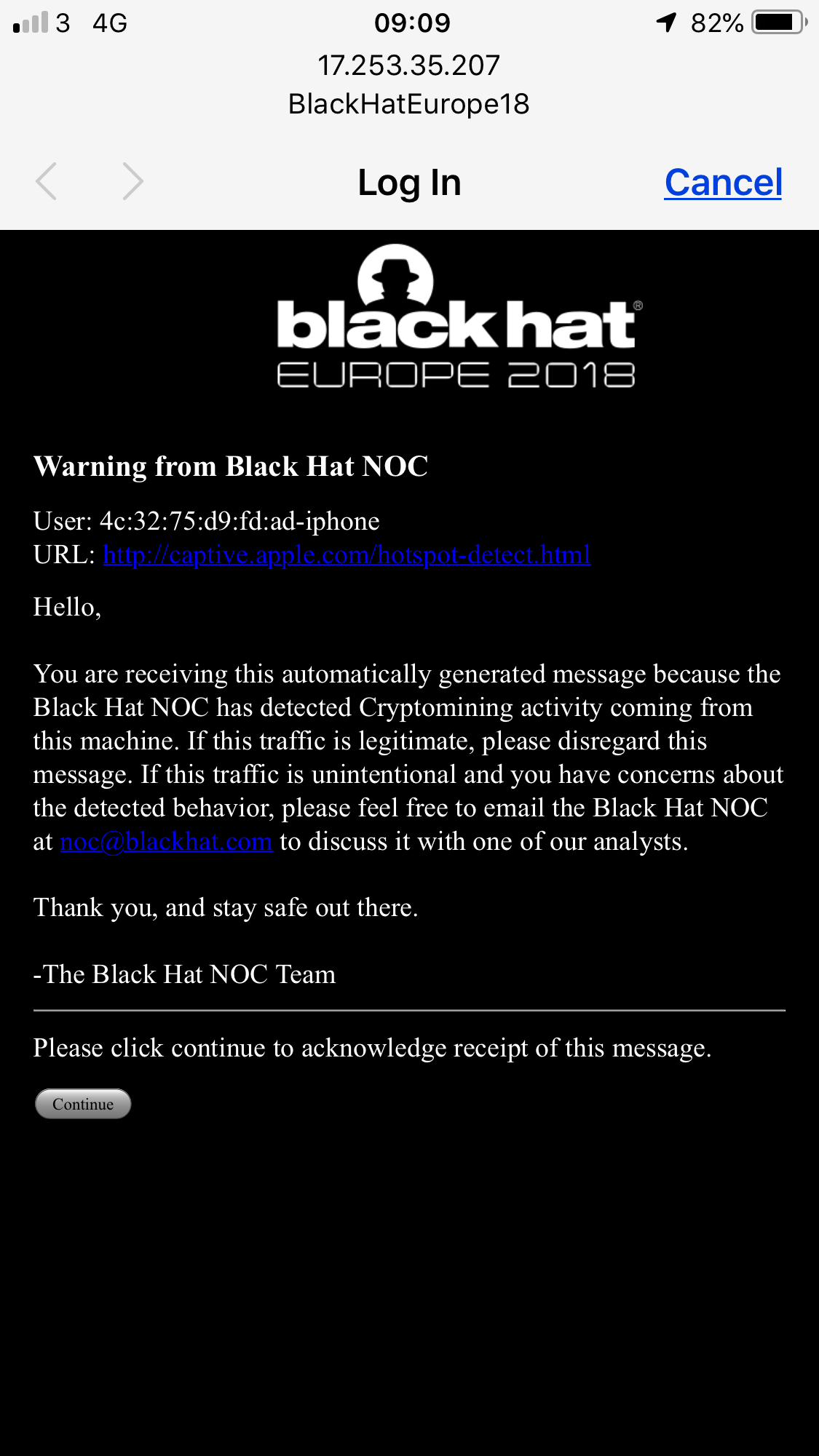

NOC团队还记录了对采矿资源的大量访问。 一年前,我们第一次在欧洲开始记录这种尝试,随后亚洲黑帽(Black Hat)激增。

黑帽NOC团队警告拥有加密矿工的用户。 如果他们有意识地使用采矿,那么就没有问题。 如果是感染问题,则会向用户提供有关处理计算机的帮助。

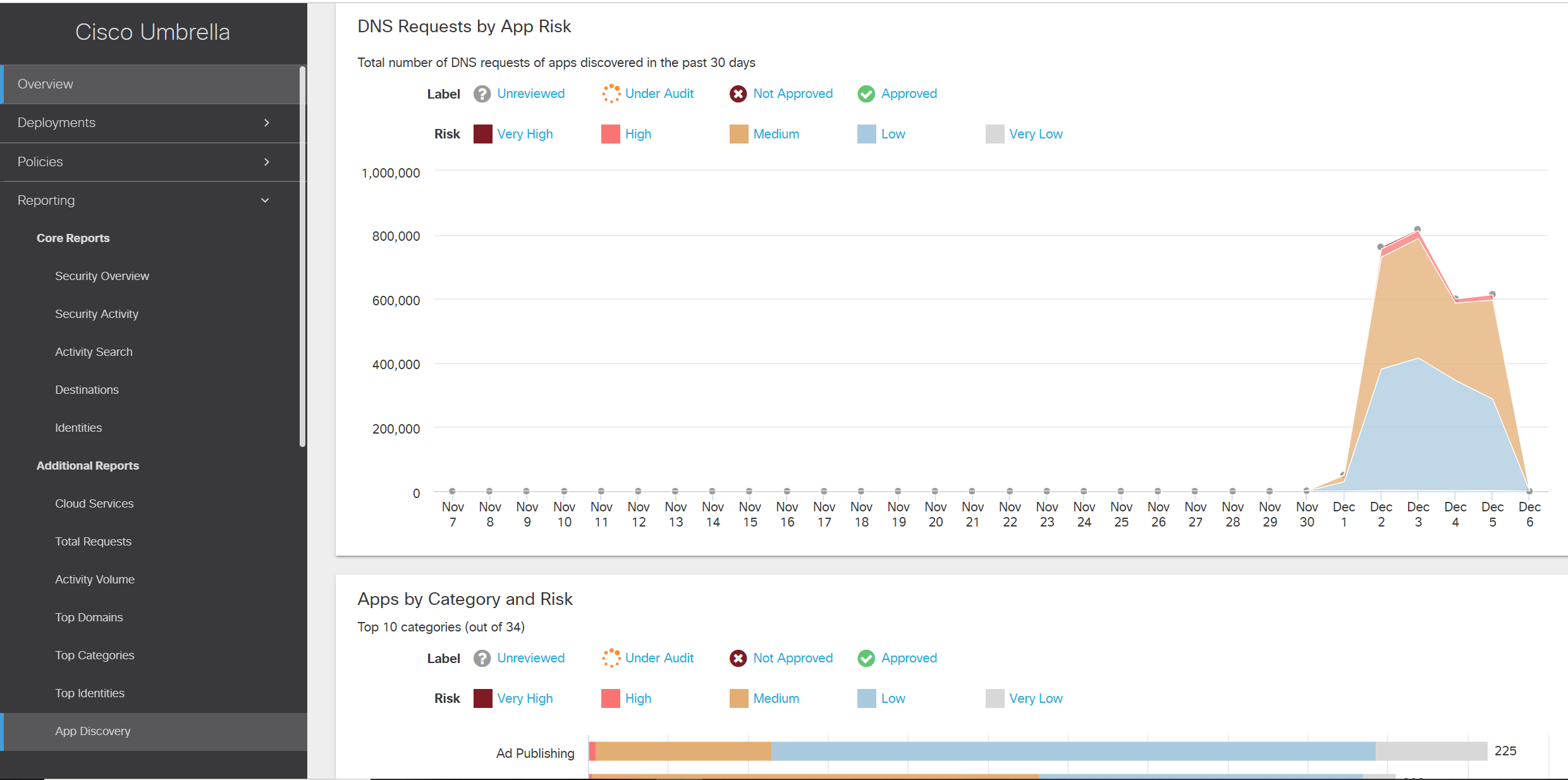

另外,在欧洲黑帽上经过测试的思科伞的一项新功能是App Discovery,它使您能够识别所使用的应用程序(现在有2000多个),并评估它们对企业的风险。

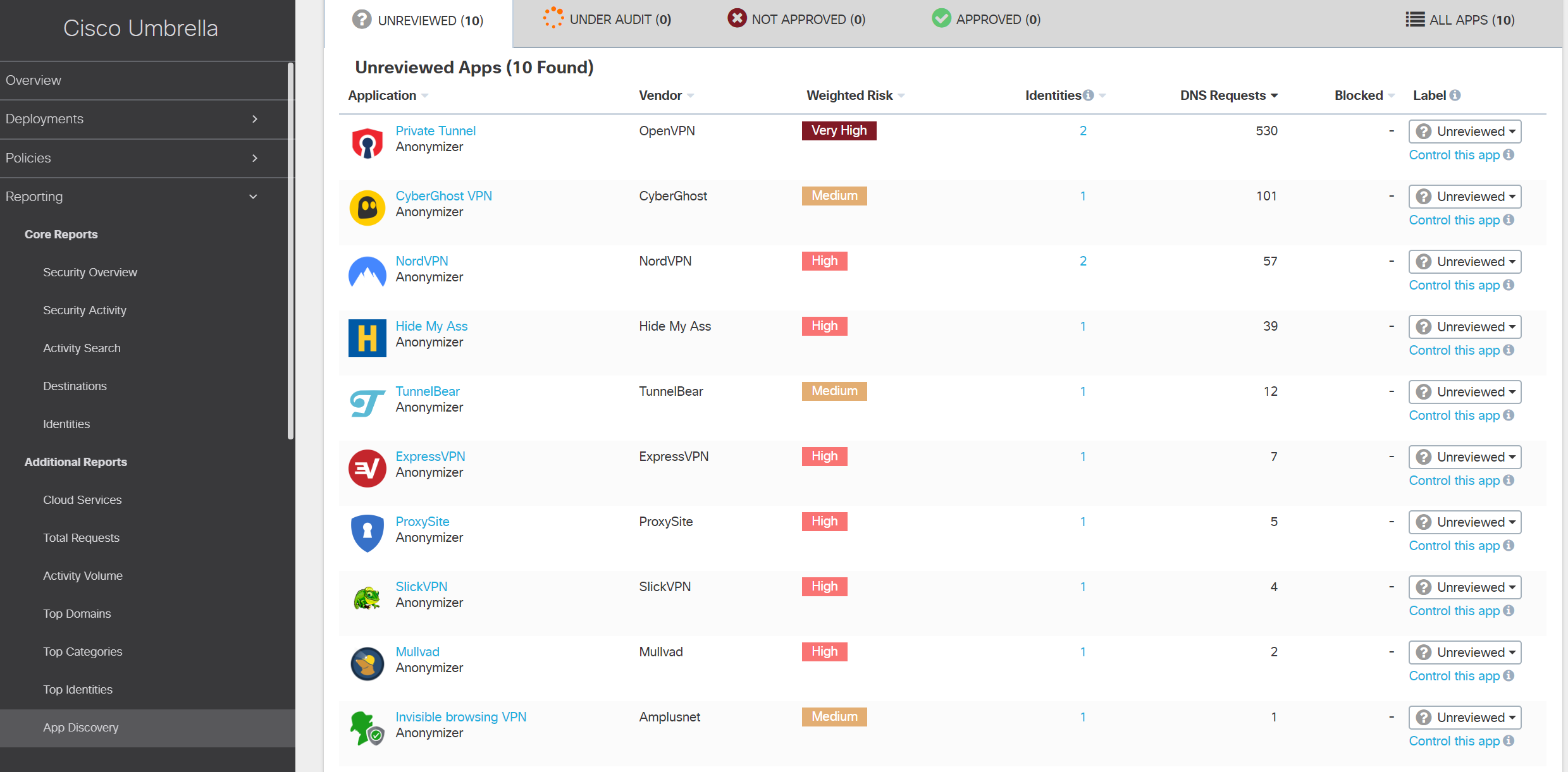

很明显,Black Hat的政策与常规公司不同,Black Hat可能会禁止匿名和可能违反公司安全政策的VPN服务。 在信息安全会议上,此类应用程序的使用是很正常的,因此不会被阻止。 但是,有趣的是,该类中最受欢迎的解决方案。

思科安全团队的下一站将是RSA大会,该大会将于今年3月在旧金山举行,我们将再次负责RSA SOC。 如果您突然打算参加此展览,那么我们邀请您参观安全监视中心,这是世界上最大的信息安全事件之一,每年有成千上万的人参观。 如果您现在正处于旧金山的RSAC时代并希望参观展览,但没有入场券,那么Cisco会为您提供促销代码,供您免费参观展览-X8SCISCOP。