趋势科技发布了一项研究,研究了工业无线电远程控制系统的漏洞以及攻击者如何轻松地使用它们来攻击工业设施。

趋势科技发布了一项研究,研究了工业无线电远程控制系统的漏洞以及攻击者如何轻松地使用它们来攻击工业设施。

最近,我们(趋势科技的专家)发表了另一项研究的结果,这次研究涉及用于工业设备的无线电遥控系统。 在研究过程中,我们测试了七家大型供应商的设备,以发现其保护系统中的漏洞以及想要控制此设备的犯罪分子使用该设备的方式。 他们发现这是漏洞和方法的特征。 它们有可能被用于破坏生产,盗窃甚至勒索。

防御与攻击:漏洞分析

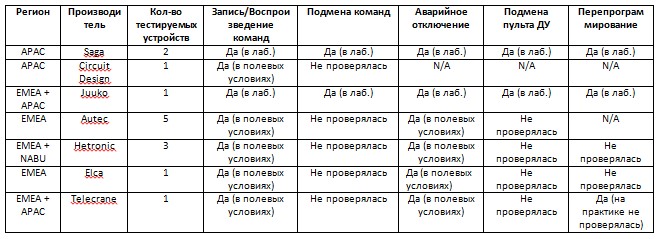

在我们的研究中,我们使用了来自世界上七家最受欢迎的无线电控制系统制造商的设备样本,其中包括Saga,Circuit Design,Juuko,Autec,Hetronic,Elca和Telecrane。 Saga和Juuko设备在实验室进行了测试,以更好地研究所使用的协议,另外五家供应商的控制系统则直接在现场遭到入侵。 在五个主要领域中进行了漏洞搜索:记录/回放远程控制命令,替换来自远程控制的命令,启动设备的紧急关机,替换连接到系统的远程控制以及对设备进行重新编程。

研究结果。 N / A状态表示该设备原则上不支持经过测试的功能(例如,紧急关闭功能)。

研究结果。 N / A状态表示该设备原则上不支持经过测试的功能(例如,紧急关闭功能)。研究还揭示了所使用的数据传输协议和软件的主要弱点,包括缺少更改代码(即将来可以使用任何曾经被截获的数据包),完全不存在或数据加密保护不足(在接收器和发送器之间传输)命令序列可以很容易地解密),以及缺乏软件保护方法(用于保护发送器和接收器闪烁的软件不受网络罪犯自己使用的保护) x个目标)。

应当指出,为所有三个问题开发“补丁”非常简单,但是只有支持添加访问控制系统的软件才能快速有效地实现它们。 在其他情况下,障碍将是所使用的设备数量巨大,缺少对必要组件的便捷访问以及以下事实:部分设备已经过时以至于它不支持硬件级别的必要功能,例如加密。

研究期间使用的设备示例

研究期间使用的设备示例记录/播放命令

为了测试系统是否存在此漏洞,我们记录了“开始”命令的“踪迹”,单击了遥控器上的各种按钮以及紧急关闭命令。 然后复制它们,他们立即确认了三个重要事实:

- 系统中没有保护机制,例如代码更改,因为以前录制的信号被接收器视为原始信号;

- 攻击者可以使用这些信号打开断开连接的设备;

- 启动紧急关闭命令的方式经过编码,因此可以轻松用作单独的攻击类型。

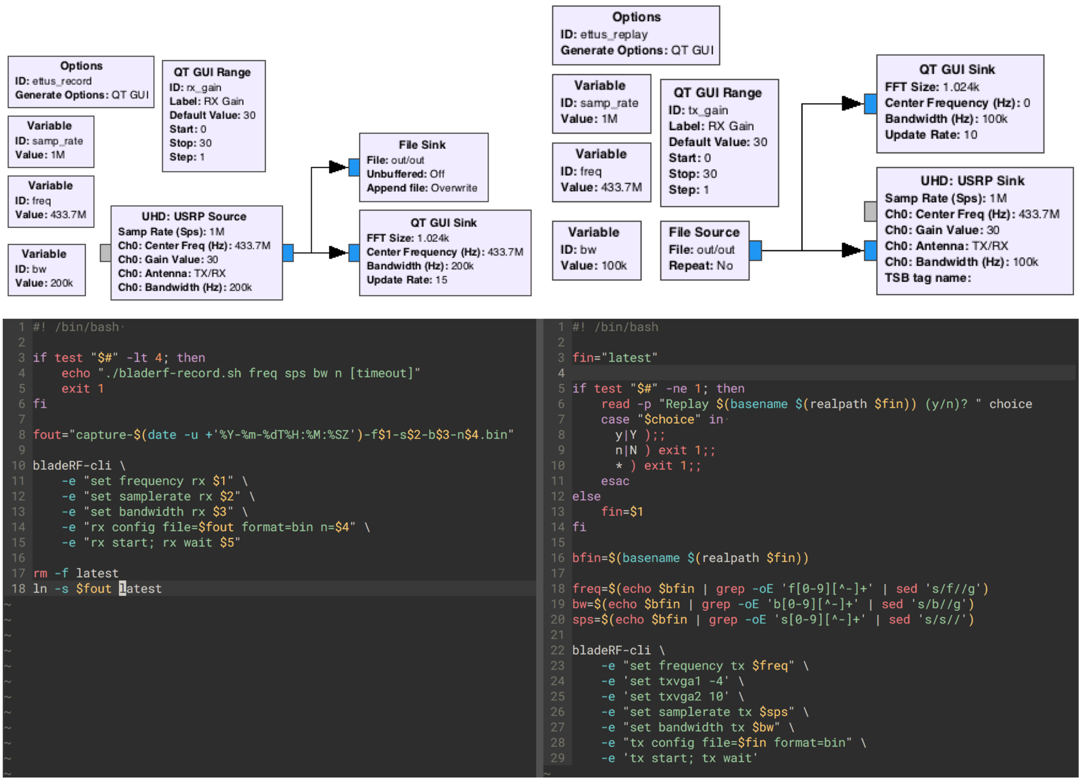

攻击使用了各种SDR设备,包括Ettus USRP N210,BladeRF x115和HackRF。 结果,我们得出的结论是,几乎所有此类具有足够功率的设备都配备有发射天线,适用于此类攻击。 Ettus USRP N210与GNU Radio结合使用,并为BladeRF x115编写了特殊脚本。

编写用于记录和播放命令的GNU无线电脚本和方案

编写用于记录和播放命令的GNU无线电脚本和方案在实验室和现场进行的所有测试中,命令记录/回放方案无需额外设置或修改即可工作,这证实了此类攻击的简便性以及所用设备的几乎完全脆弱性。

命令替换

要使用这种类型的攻击,必须在软件级别和发射机硬件级别解密远程控制系统使用的协议。 至于使用记录/回放的攻击,他们记录了用于控制设备的基本命令,但是这次的目标是记录所有可能的按键组合,包括短按和长按。

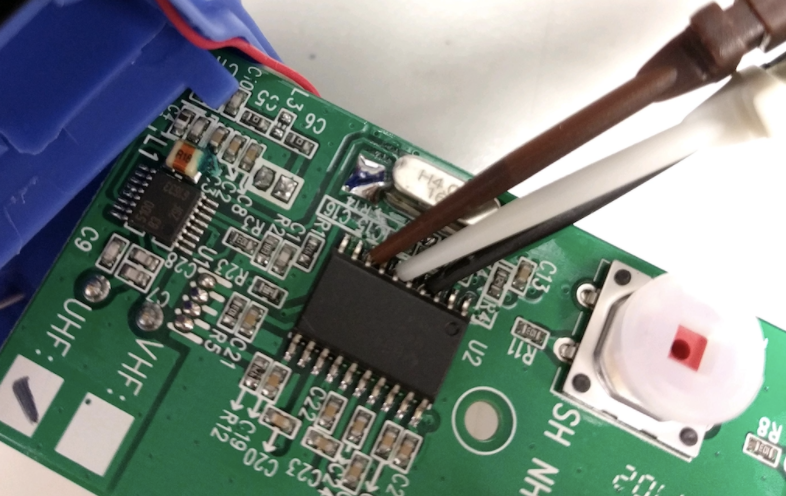

诊断分析仪连接到无线电发射机以解密数据

诊断分析仪连接到无线电发射机以解密数据为了开始理解各种遥控器中使用的解调方案,这是必要的。 出于相同的目的,我们检查了所有可用的文档,并使用Universal Radio Hacker应用程序研究了无线电信号的形式。 之后,我们开发了用于进行攻击的脚本,并且与Juuko设备一起使用甚至导致创建了用于黑客攻击的特殊硬件模块,我们将其称为RFQuack。

紧急关机启动

实际上,启动紧急关机是前两种攻击的逻辑延续。 为了实施,攻击者使用的远程控制不断向负责重新启动或紧急关闭命令的设备发送数据包。 而且,即使此时具有向设备发出其他命令的原始遥控器,这些包仍在测试过程中被处理,并导致设备关闭/重新启动。 类似的方法可以轻易地用于破坏或勒索,完全使单个设备的运行瘫痪或大规模关闭。

遥控器更换

在两个经过测试的设备(Saga和Juuko)中,要检查此攻击媒介,我们首先必须激活配对功能,该功能默认为禁用。 之后,有必要打开接收机并按遥控器上的某些按钮。 我们使用BladeRF截获了在配对过程中发送的信号,然后进行了重放,然后接收器停止接收来自原始遥控器的命令,从而将新的信号源视为主要信号源。

而且,在配对过程中使用的协议本身不受任何形式的黑客保护,与从遥控器传输到接收器的普通命令几乎没有什么不同。 此外,由于用于配对的数据传输协议的漏洞,即使Juuko设备也需要单击设备本身上的特殊按钮才能完成配对,但是即使Juuko设备也可以使用类似的方法。 随后,使用此方法,攻击者将能够在整个工厂或自动码头/仓库的框架内发起对设备的大规模DoS攻击,并破坏设备的运行。

重新编程

为了检查此攻击媒介,我们使用了固件的副本作为固件,并在必要时使用了特殊的加密狗。 因此,可以在实验室中对Juuko和Saga样品进行重新编程,并且根据设备的技术文档,从理论上确定了Telecrane设备的重新编程可能性。

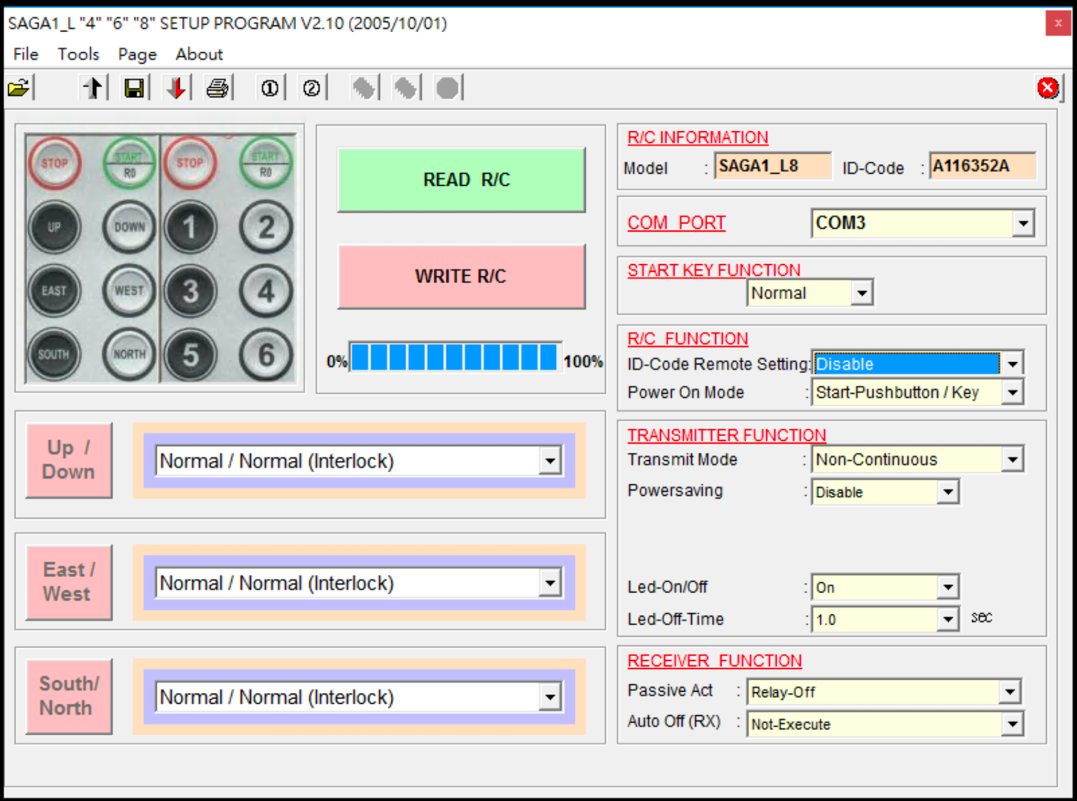

Saga设备刷新软件界面

Saga设备刷新软件界面在所有这三种情况下,都发现用于设备固件的软件缺乏用户身份验证机制和针对第三方干扰的保护。 此外,该软件仅适用于Windows操作系统(在某些情况下,还适用于过时的Windows XP),该操作系统仍然是传播恶意软件的最受欢迎的操作系统。

对于Saga设备,攻击者还可以很容易地访问写入设备闪存的BSL密码和参数,并相应地修改固件,提取其文件以进行进一步调查,引入自己的恶意代码以延迟激活,甚至启动从内存中完全擦除信息以隐藏其活动的痕迹。 成功使用此攻击媒介的唯一条件是访问计算机,该计算机用于刷新远程控制系统。

结论

可以从该报告(

工业应用无线电遥控器的安全性分析)中得出的主要结论是,针对此设备的所谓保护系统不受恶意攻击,不会受到任何批评,某些设备也未对此提供保护。 当前情况的主要原因是,我们考虑到该设备的使用寿命长(某些测试样本的生命周期已在多年前结束),更换它的高昂成本,更新软件和引入任何新安全系统的难度。

工业设备远程控制系统在保护其免受外部影响方面的水平远远落后于消费者领域的同类系统,并且如果不进行认真的现代化和制造商对此问题的方法的修订,它们仍然是工业设施安全中的薄弱环节。 研究结果表明,利用现有漏洞非常简单,因此,有必要开发一种系统的方法来消除这些漏洞,包括定期发布软件和固件更新,将工业设备过渡到公认的无线电标准(蓝牙低能耗和5G),使用硬件加密以及进行开发独特的保护机制,可防止未经授权访问接收器和发射器的硬件,从而使想要了解的攻击者的任务复杂化 我在他们的设备上,用来创建自己的“工具”。