Magic reg文件,包括对Windows Server 2012 R2中的EAP-MD5的支持 Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\4] "RolesSupported"=dword:0000000a "FriendlyName"="MD5-Challenge" "Path"=hex(2):25,00,53,00,79,00,73,00,74,00,65,00,6d,00,52,00,6f,00,6f,00,74,\ 00,25,00,5c,00,53,00,79,00,73,00,74,00,65,00,6d,00,33,00,32,00,5c,00,52,00,\ 61,00,73,00,63,00,68,00,61,00,70,00,2e,00,64,00,6c,00,6c,00,00,00 "InvokeUsernameDialog"=dword:00000001 "InvokePasswordDialog"=dword:00000001

更改注册表后,您必须重新启动NPS服务

Stop-Service IAS Start-Service IAS

脚本为设备帐户设置必要的设置: $devices=Get-ADUser -SearchBase "ou=802.1x-groups,ou=devices_groups,dc=company,dc=local" -Filter * foreach ($device in $devices) { set-aduser -Identity $device.name -UserPrincipalName ($device.name+"@company.local") -PasswordNeverExpires $true -AllowReversiblePasswordEncryption $true -CannotChangePassword $true Set-ADAccountPassword -Identity $device.name -NewPassword (ConvertTo-SecureString -AsPlainText $device.name -force) }

实际上,它设置的参数等效于屏幕截图。 但是,放下几个设备是一回事,而当您拥有二十多个设备时,则是另一回事。 该脚本还会重置设备帐户的密码,这在启用反向加密之后是必需的。

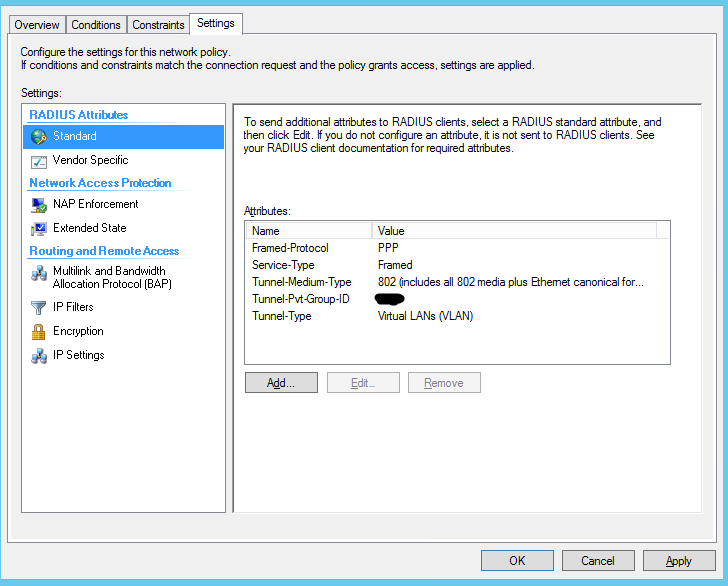

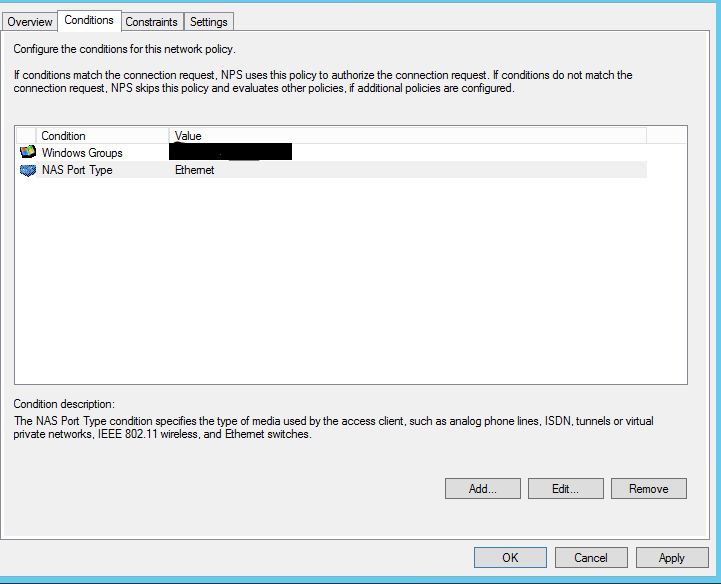

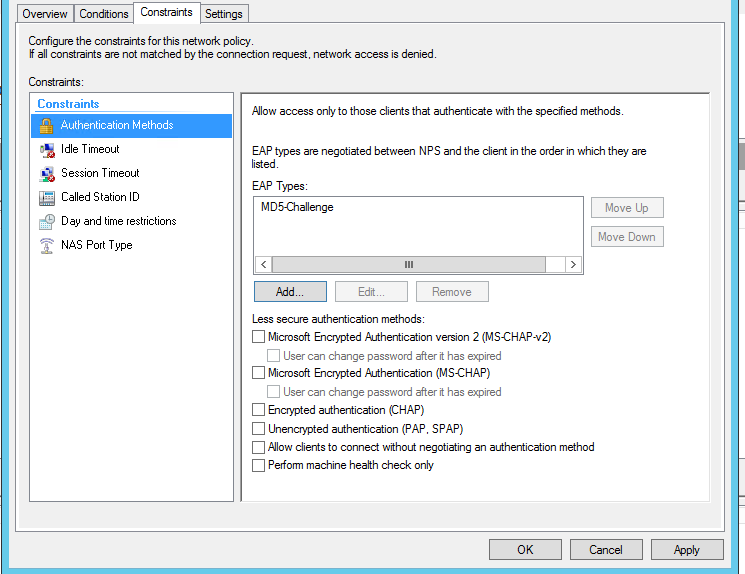

NPS策略设置:

NPS策略设置:- 我们用设备和端口类型指示组。

- 处理完注册表后,我们珍爱的MD5-Challenge出现在可用协议列表中。 我们选择它。

- 我们根据逻辑实现的要求设置其余设置。 与标准RADIUS + 802.1x设置没有什么不同。