根据BI.ZONE 2017-2018年度研究报告,根据最保守的估计,2017年全球网络攻击造成的损失总计达一万亿美元。 由于80%的公司隐藏了黑客入侵和泄漏的案例,因此几乎不可能评估实际损失。 专家预测,如果不采取任何措施,那么几年内,损失额将增至8万亿美元。

在Binary District,我们汇编了BI.ZONE关于数字世界新挑战的研究的简要介绍。 我们从一项引起我们关注的研究中选择了网络犯罪领域的主要趋势和有趣的事实:网络犯罪世界如何迅速了解MS Office的漏洞,物联网的问题是什么以及为什么为其基础设施建立保护尚不能保证公司的全面安全。

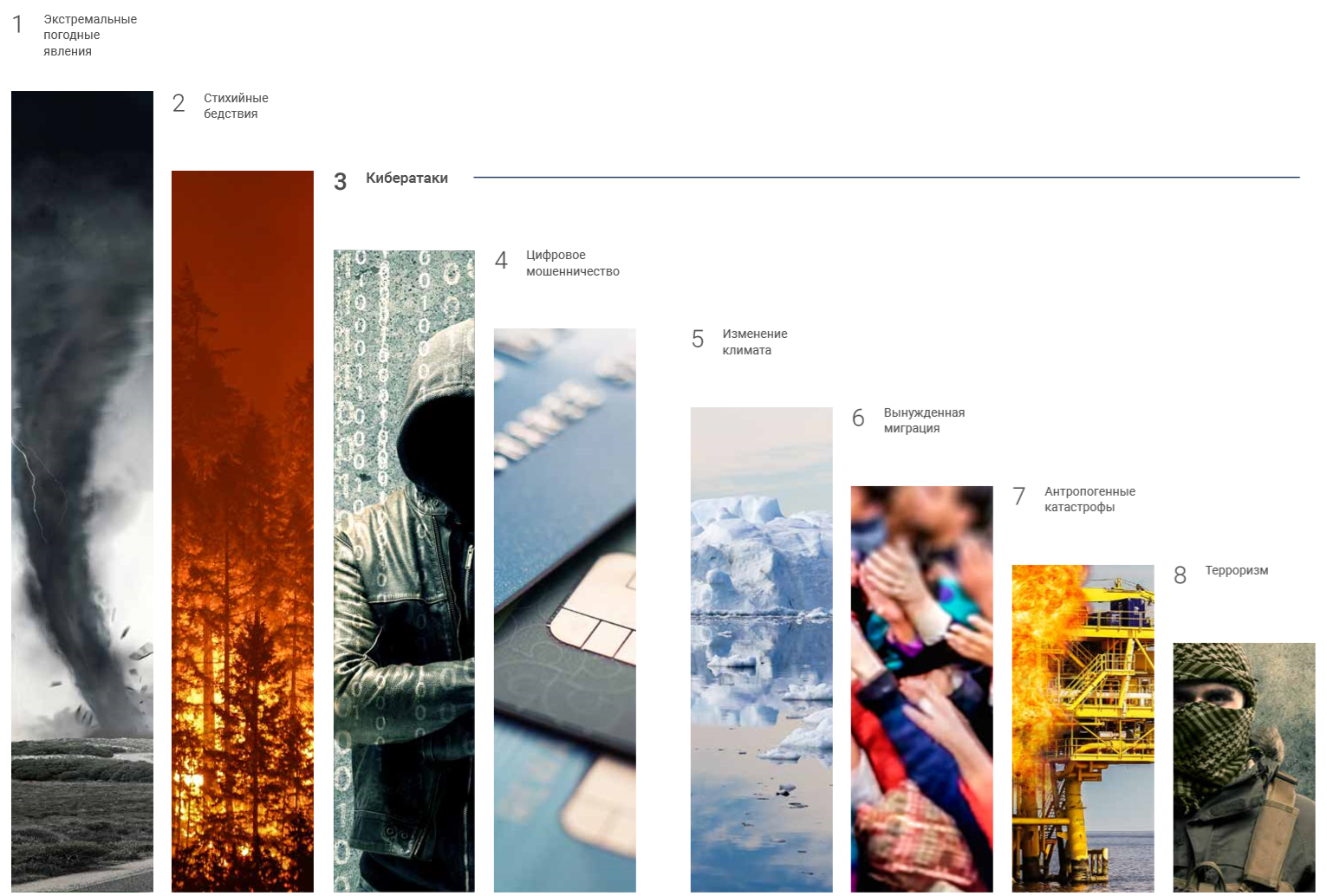

网络攻击-在全球三大风险中:网络攻击造成1万亿美元的损失-比恐怖主义和人为灾难还要多(世界经济论坛的数据)

网络攻击-在全球三大风险中:网络攻击造成1万亿美元的损失-比恐怖主义和人为灾难还要多(世界经济论坛的数据)资料外泄

每年,数据泄漏的数量持续增长。 就在前一天,

历史上最大的转储被上传到网络上:存档中出现了许多泄漏的数据集合:27亿个帐户,其中11亿个以上是邮件地址和密码的唯一组合。

通常,攻击者会将被窃取的数据转售到Internet的影子段中,或用于组织新的攻击。 罪犯通常会窃取个人数据(约占案件总数的67%)以及财务信息和凭证。 在2017年,只有18%的泄漏原因是随机的,其余是外部或内部攻击者。

拥有数千名员工的大型公司最常成为泄漏的受害者-他们也遭受网络攻击的巨大损失。 因此,在美国,数据泄漏给公司造成的平均损失为740万美元,但是,泄漏造成的损害不仅可以是直接的,而且可以是间接的。 例如,2017年7月,黑客进入HBO电视公司的内部网络并抽出1.5 TB的数据,包括某些系列的未发行剧集以及当时尚未发行的宝座游戏脚本。 攻击者向HBO索要600万美元的赎金,该公司没有付款,但声誉受到损害。

在某些情况下,攻击者窃取数据不是为了立即获利,而是为了发展未来的攻击。 因此,在2017年6月,发生了Windows 10源代码泄漏-共享源工具包中的一个档案,其中包含带有设备驱动程序源文本的文件,是由未知人员上传到BetaArchive网站的。 此类重大漏洞导致出现了新的漏洞利用浪潮,这些漏洞利用了OS代码中以前未知的漏洞。

泄漏造成的损害随着泄漏的数量而增加,它们影响着越来越多的人和公司。 不遵守保护个人数据的要求不仅会面临罚款的威胁,而且还会打击声誉,财务损失,客户外流,分析基础架构状态和加强保护的费用。 将自己限制在最后两个步骤会好得多-便宜得多。

打击银行业

对金融部门的攻击是最复杂,最频繁的:根据BI.ZONE的说法,每秒都有攻击发生。 因此,最近BI.ZONE

在其博客上详细分析了Buhtrap集团针对俄罗斯银行

的攻击,

该攻击于2018年12月19日开始为人所知。 网络钓鱼列表包含可执行文件

“ md5:faf833a1456e1bb85117d95c23892368” ,该文件具有多种名称:“对帐December.exe”,“ Docs wednesday.exe”,“ Documents 19.12.exe”,“ closing document wednesday.exe”。

如果我们回想起之前的袭击事件,例如,在2017年,俄罗斯有200家银行遭到Carbanak集团的袭击。 其中有11个人无法抗拒黑客攻击,这为攻击者带来了超过1600万美元的收入。

Carbanak的一个有趣功能是使用其他组织的基础结构来分发恶意软件的策略。 在某些情况下,网络钓鱼电子邮件是由直接负责网络安全的员工打开的。

初始进入的主要方法是鱼叉式网络钓鱼-专门考虑到公司或行业特征的特殊信件。 同一个Carbanak通常会从包含与银行业相关的单词的地址发送网络钓鱼消息:制造设备的公司名称(Wincor-Nixdorf),支付系统的名称(签证,万事达卡,西联汇款)等。

黑客关注网络安全新闻,并迅速重制新的漏洞以用于攻击。 根据BI.ZONE的说法,从发布MS Office的新漏洞到在Carbanak时事通讯中使用,不超过一天(!)。

供应链攻击

在2017-2018年期间,供应链攻击数量增加了200%。 该策略基于这样一个事实,即攻击者试图将恶意代码注入到供应链中受保护最少的程序中,而不是直接而是直接绕过目标组织的基础结构。

通常,此类攻击的最终目标是银行业,这是黑客蛋糕中最大的一块。

供应链攻击非常危险,因为它们非常困难,有时甚至根本无法跟踪和预防。 犯罪分子没有攻击一个受到良好保护的组织的基础架构,而是获得了许多使用受到弱保护的提供商的受感染软件的公司的基础架构的访问权限。

对供应链的攻击始于流行程序的感染。 例如,对于NotPetya勒索软件,其发行是在MEDoc(一种用于税务报告的程序)感染后开始的。 由于损坏了MEDoc更新服务器,攻击者设法向程序代码中注入后门,然后通过该后门下载了NotPetya可执行文件。 结果令人遗憾:一个公司的损失可能超过3亿美元,全球损失估计为12亿美元,利用EternalBlue也发挥了作用,因为加密勒索软件的传播速度更快。

物联网僵尸网络

2017-2018年最明显的趋势之一是对连接到物联网的设备的攻击数量急剧增加。

物联网设备的市场不再是一个利基市场:目前全球有超过84亿台设备在运行,据预测,到2020年,它们的总数将达到300亿。

物联网设备的低安全性导致了这样一个事实,即它们很容易受到威胁并被用来创建僵尸网络来组织DDoS攻击。 此外,智能设备通常是组织网络中的薄弱环节,这使得攻击者可以侵入公司的内部网络。

物联网设备漏洞的主要原因:

- 大多数用户不会更改默认密码,

- 更新不会发布,或者很难安装,

- 没有统一的标准和安全要求。

在流行的物联网僵尸网络中,人们可以回想起2018年2月成名的JenX。 僵尸网络主要由受感染的华为设备和使用RealTek控制器的设备组成。 JenX以非常适中的价格提供了组织DDoS攻击的服务-只需支付20美元,您就可以订购容量约为300 Gb / s的攻击。

网络犯罪领域正在迅速发展。 快速赚大钱和兴奋的能力正在迫使攻击者提高技能,以便不断检查软件和公司基础架构的实力,发现新的漏洞。 昨天起作用的保护方法明天将过时。

我们将与BI.ZONE一起推出两门有关信息安全的离线课程:

Web应用程序安全和企业网络攻击

调查 。 该课程的演讲者是网络安全领域的领先专家,专门研究渗透测试和计算机取证,并且是NRNU MEPhI相应课程的老师。 该课程计划是针对实际的新鲜事件量身定制的。 课程将于10月16日至17日在Digital举行。