在2019年1月,我们记录到恶意JavaScript电子邮件附件的检测数量急剧增加(在2018年,使用最少的攻击媒介)。 在“新年发行”中,您可以选择用于分发Shade编码器(aka Troldesh)的俄语新闻通讯,ESET产品将其检测为Win32 / Filecoder.Shade。

该攻击似乎继续了

2018年10月发现的Shade加密垃圾邮件活动。

新阴影运动

根据我们的遥测数据,直到2018年12月下半月,10月的战役一直保持稳定。 接下来是圣诞节假期,然后在2019年1月中旬,竞选活动增加了一倍(见下图)。 图表中的周末下降表明攻击者更喜欢公司的电子邮件地址。

图1.从2018年10月开始检测传播Win32 / Filecoder.Shade的恶意JavaScript附件

图1.从2018年10月开始检测传播Win32 / Filecoder.Shade的恶意JavaScript附件如前所述,该活动说明了自2019年初以来我们一直在观察的趋势-恶意JavaScript附件作为攻击媒介的返回。 动态如下图所示。

图2.自2018年以来检测到电子邮件附件中分发的恶意JavaScript。 ESET将附件检测为JS / Danger.ScriptAttachment

图2.自2018年以来检测到电子邮件附件中分发的恶意JavaScript。 ESET将附件检测为JS / Danger.ScriptAttachment值得注意的是,Shade编码器分发活动是俄罗斯最活跃的活动,占检测到的恶意JavaScript附件总数的52%。 其他人员伤亡包括乌克兰,法国,德国和日本,如下所示。

图3.检测到分发Win32 / Filecoder.Shade的恶意JavaScript附件的数量。 2019年1月1日至1月24日的数据

图3.检测到分发Win32 / Filecoder.Shade的恶意JavaScript附件的数量。 2019年1月1日至1月24日的数据根据我们的分析,一月运动的典型攻击始于受害人收到一封俄语邮件,附件中包含ZIP存档info.zip或inf.zip。

信件被伪装成合法的俄罗斯公司的正式要求。 我们代表Binbank(自2019年起与Otkritie Bank合并)和Magnit零售连锁店看到了时事通讯。 下图中的文本。

图4.一月活动中使用的垃圾邮件示例

图4.一月活动中使用的垃圾邮件示例zip存档包含一个名为Information.js的javascript文件。 解压缩并运行后,该文件由ESET产品检测为Win32 / Injector的恶意引导加载程序下载。 引导加载程序解密并启动最终的有效负载-Shade编码器。

恶意下载程序是从受感染的合法WordPress网站的URL下载的,并在其中伪装成图像。 为了破坏WordPress页面,攻击者使用机器人进行大规模的自动蛮力攻击。 我们的遥测技术捕获了恶意引导程序托管的数百个URL,所有地址都以字符串ssj.jpg结尾。

引导加载程序使用无效的数字签名签名,该数字签名据称由Comodo发行。 每个样本的签名者信息字段和时间戳的值都是唯一的。

图5.恶意引导程序使用的伪数字签名

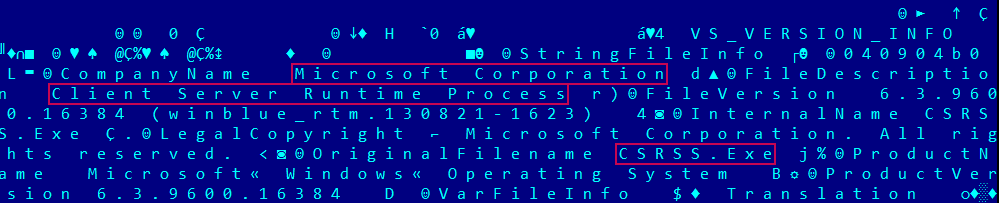

图5.恶意引导程序使用的伪数字签名另外,引导加载程序试图通过伪装成合法的客户端服务器运行时进程(csrss.exe)系统进程来伪装自己。 它将自身复制到C:\ ProgramData \ Windows \csrss.ex,其中Windows是引导加载程序创建的隐藏文件夹。 通常在ProgramData中此文件夹不是。

图6.恶意软件是系统进程,并使用从Windows Server 2012 R2中的合法二进制文件复制的版本信息

图6.恶意软件是系统进程,并使用从Windows Server 2012 R2中的合法二进制文件复制的版本信息阴影编码器

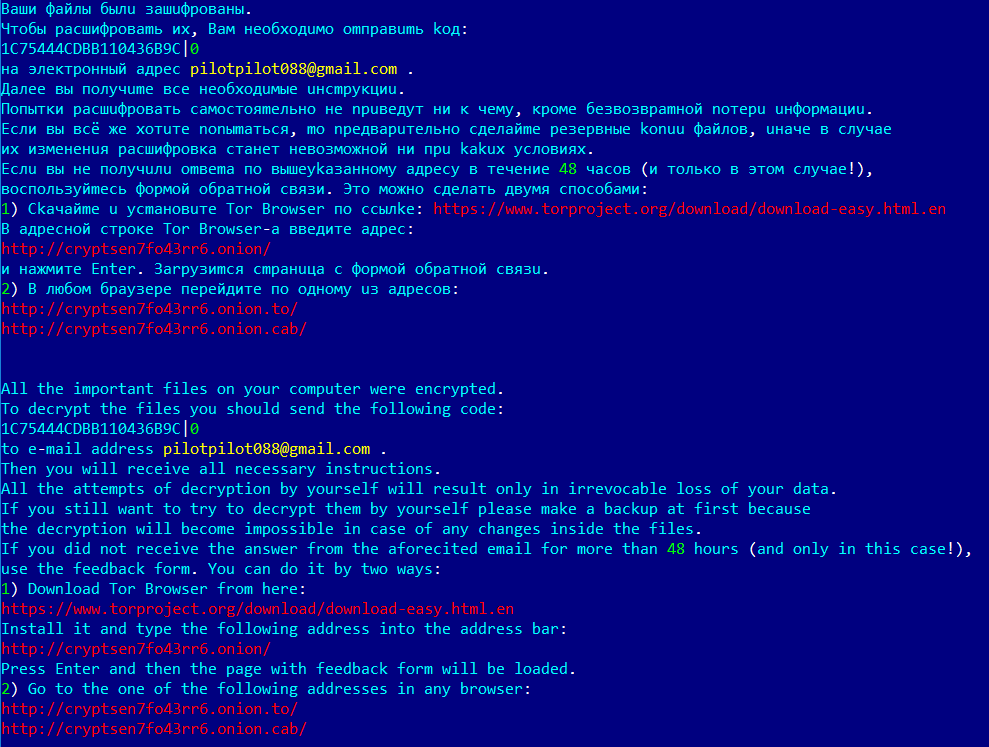

最终的有效负载是Shade(Troldesh)编码器。 它是在2014年底在野外首次发现的,此后不断进行更新。 Shade会加密本地驱动器上的各种文件。 在新的广告系列中,他将.crypted000007扩展名添加到了加密文件中。

受害者会以受感染的计算机上存储的TXT文件的形式接收俄语和英语的付款说明。 文字与2018年10月的上一个广告系列相同。

图7.阴影回购要求,2019年1月

图7.阴影回购要求,2019年1月折衷指标

恶意ZIP附件的哈希示例0A76B1761EFB5AE9B70AF7850EFB77C740C26F82

D072C6C25FEDB2DDF5582FA705255834D9BC9955

80FDB89B5293C4426AD4D6C32CDC7E5AE32E969A

5DD83A36DDA8C12AE77F8F65A1BEA804A1DF8E8B

6EA6A1F6CA1B0573C139239C41B8820AED24F6AC

43FD3999FB78C1C3ED9DE4BD41BCF206B74D2C76ESET检测:JS / Danger.ScriptAttachment

JavaScript Loader哈希示例37A70B19934A71DC3E44201A451C89E8FF485009

08C8649E0B7ED2F393A3A9E3ECED89581E0F9C9E

E6A7DAF3B1348AB376A6840FF12F36A137D74202

1F1D2EEC68BBEC77AFAE4631419E900C30E09C2F

CC4BD14B5C6085CFF623A6244E0CAEE2F0EBAF8CESET检测:Win32 /注入器

阴影加密器哈希示例FEB458152108F81B3525B9AED2F6EB0F22AF0866

7AB40CD49B54427C607327FFF7AD879F926F685F

441CFA1600E771AA8A78482963EBF278C297F81A

9023B108989B61223C9DC23A8FB1EF7CD82EA66B

D8418DF846E93DA657312ACD64A671887E8D0FA7ESET检测:Win32 / Filecoder.Shade

托管Shade编码器的URL中的特征字符串hxxp://[redacted]/ssj.jpg