近年来,网络安全中的热门话题之一已成为SOC(安全运营中心),它并没有非常成功地翻译为俄语的“安全监控中心”,从而轻视了与响应信息安全事件有关的重要SOC功能之一。 但是今天,我不想谈论术语上的争议,而是简单地谈论一下在我们内部SOC中实施的项目之一-GOSINT危害指标管理系统(IoC)。 实际上,思科IB服务并未使用术语“安全运营中心”,而是将其替换为更为普通的CSIRT(思科安全事件响应团队)。 因此,GOSINT是

我们众多

开源项目之一 ,该

项目旨在收集和统一有关威胁(威胁情报)的结构化和非结构化信息。 我已经

讨论过如何监控内部基础架构的安全性,现在轮到谈论什么可以最有效地做到这一点了。

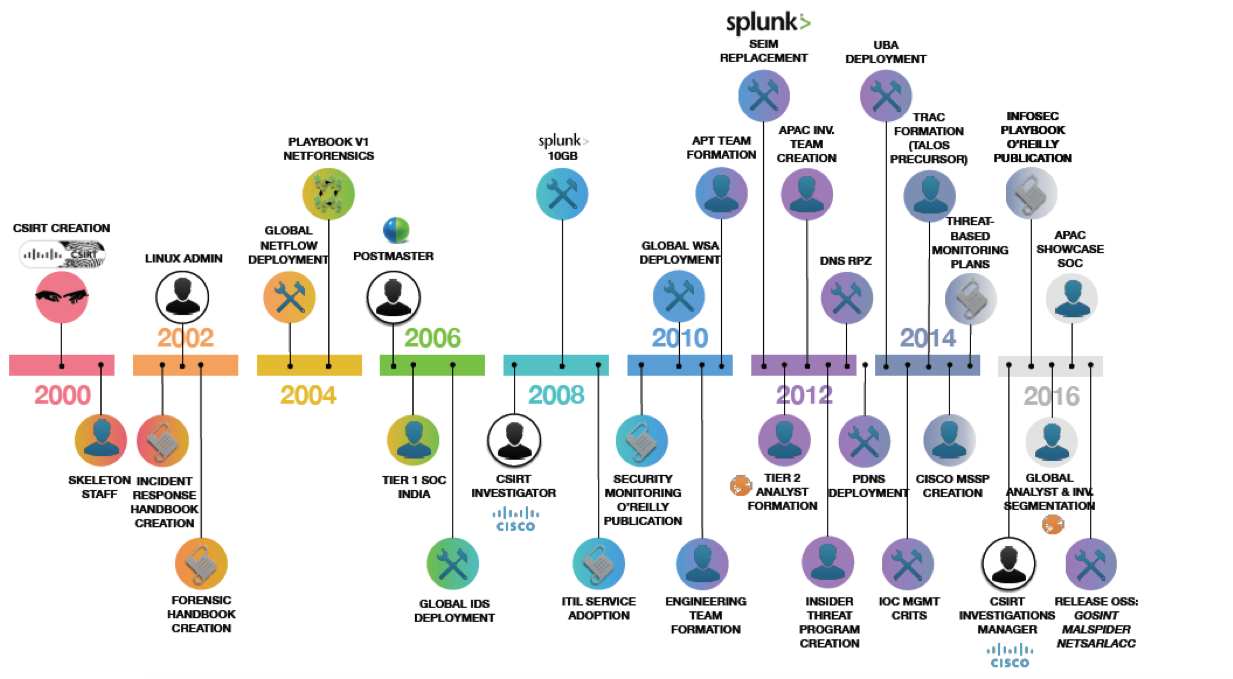

上图显示了我们的IS事件监视和响应服务的一些里程碑,该事件是大约二十年前作为一个独立的部门创建的。 在这段时间里,我们不仅在创建和运营SOC方面都积累了丰富的经验,我们以注释,文章和演示文稿的形式,以及以单独服务的形式共享SOC,并在此框架内帮助客户建立或发展对现有的IS监控中心进行审核(如果有联系,请联系)。 如果您仔细看一下插图,它的最后一个里程碑将标志着我们以开放式访问的方式布局我们作为信息安全服务活动一部分而开发的开源解决方案的活动。 其中一个项目是GOSINT系统,我们将其交给一个非常重要且非常困难的任务-收集来自不同来源的危害指标,然后丰富从我们的外围,基础架构,移动设备和云中收集的安全事件。 你问什么问题? 您甚至可以在安装了Threat Intelligence Director的Cisco Firepower中创建带有指示器的源。

但是,使用这种提要,在与它们进行实际工作的过程中会出现一些细微差别。 首先,为了快速接收有关最新威胁的数据,必须有许多来源。 您认为Cisco IS监控服务跟踪威胁情报源的数量是多少? 我不愿透露确切数字,但其中有数千个。 如果将它们全部安装在带有Threat Intelligence Director的Cisco Firepower上,则该设备的性能将下降,尝试处理每天来自所有来源的成千上万个指标。 与危害指标相关的第二个问题是质量低劣。 根据我们的估计,所有指标中多达80%要么是过时的信息,要么是误报,甚至是普通垃圾,但是这需要适当的处理。

要在您的组织中构建威胁情报流程,您可以在Internet上免费使用商业和免费的有关威胁的信息源,这些威胁信息将下载到TI平台或直接下载到SIEM或日志管理系统。 GOSINT只是一个工具,可从各种来源收集危害指标,进行检查,从垃圾中清除它们,然后提供您使用的威胁情报管理解决方案。 它可以是商业解决方案,也可以免费分发。 例如,思科使用MITER和

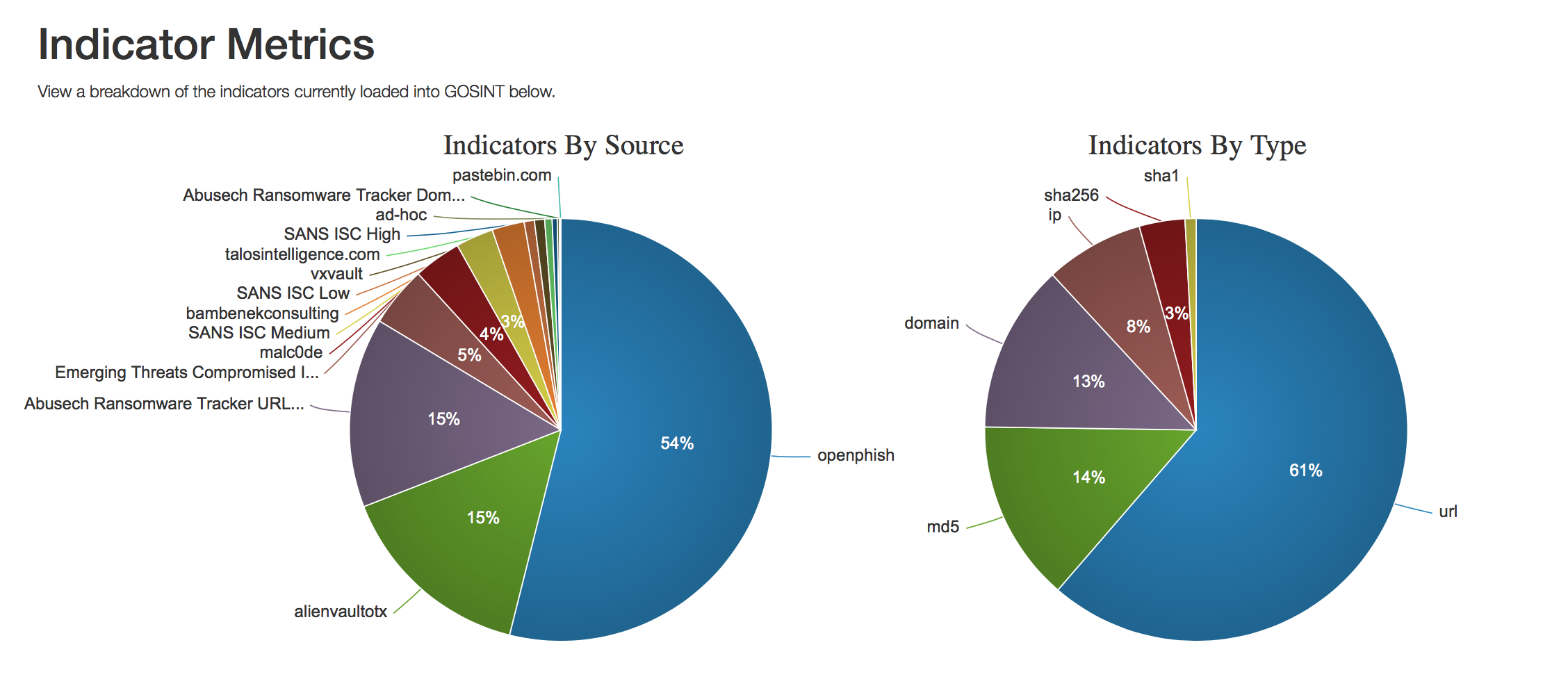

MISP CRIT 。 随着威胁情报部门的发展,以及危害指标的新数据和交换指标的出现,GOSINT平台也由于其支持而扩展。 如今,我们支持的来源包括

OpenPhish ,

AlienVault OTX ,

Abuse.ch ,

新兴威胁 ,

malc0de ,

SANS ICS ,

Cisco Talos ,

pastebin等。

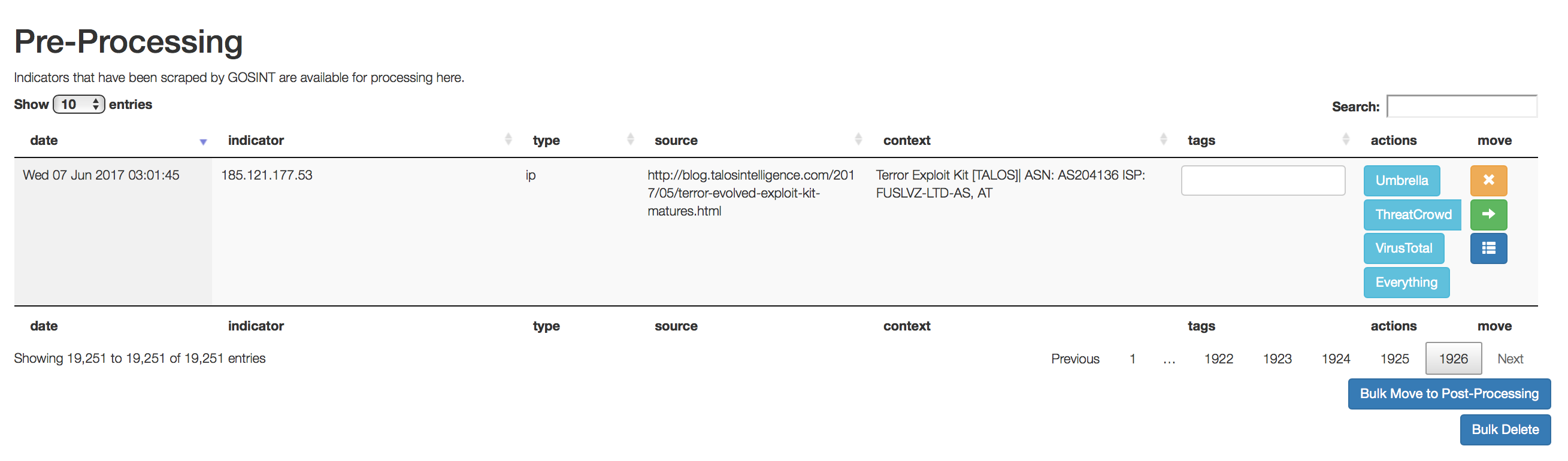

GOSINT在威胁情报流程中起着至关重要的作用-它使检查和传输生产中危害指标的过程自动化。 即使从饲料/新闻的国内供应商那里收到了这些指标,例如从国家安全局或FinCERT,从卡巴斯基实验室或BI.ZONE,从Prospective Monitoring或Group-IB获得的消息/通讯,您也必须决定是允许这些指标获得批准还是拒绝它们进行进一步处理。 GOSINT只是自动执行此任务,要么自动清除垃圾,要么帮助SOC或响应服务的分析人员做出正确的决定。 这可以通过各种威胁情报来源对指标进行交叉检查来完成。

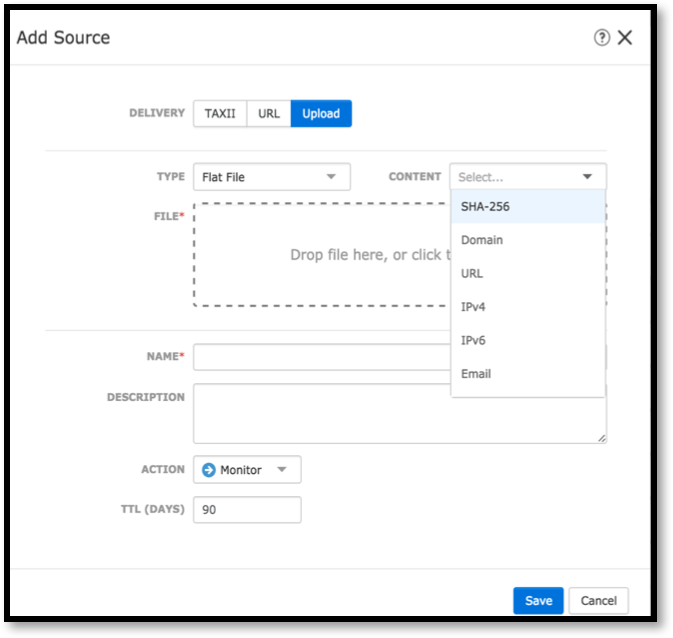

GOSINT中折衷指标的来源数量不受限制(像我们在Cisco一样,该解决方案可以毫无问题地解决数千个问题),并且它们可以通过不同的方式进行连接。 通常,使用相应的API。 例如,

Cisco Umbrella ,

VirusTotal或

Twitter API 。 通过接收每个指标的信息,GOSINT可以适当地标记每个指标,以便SOC分析人员或响应服务可以在以后的事件分析中使用此信息。

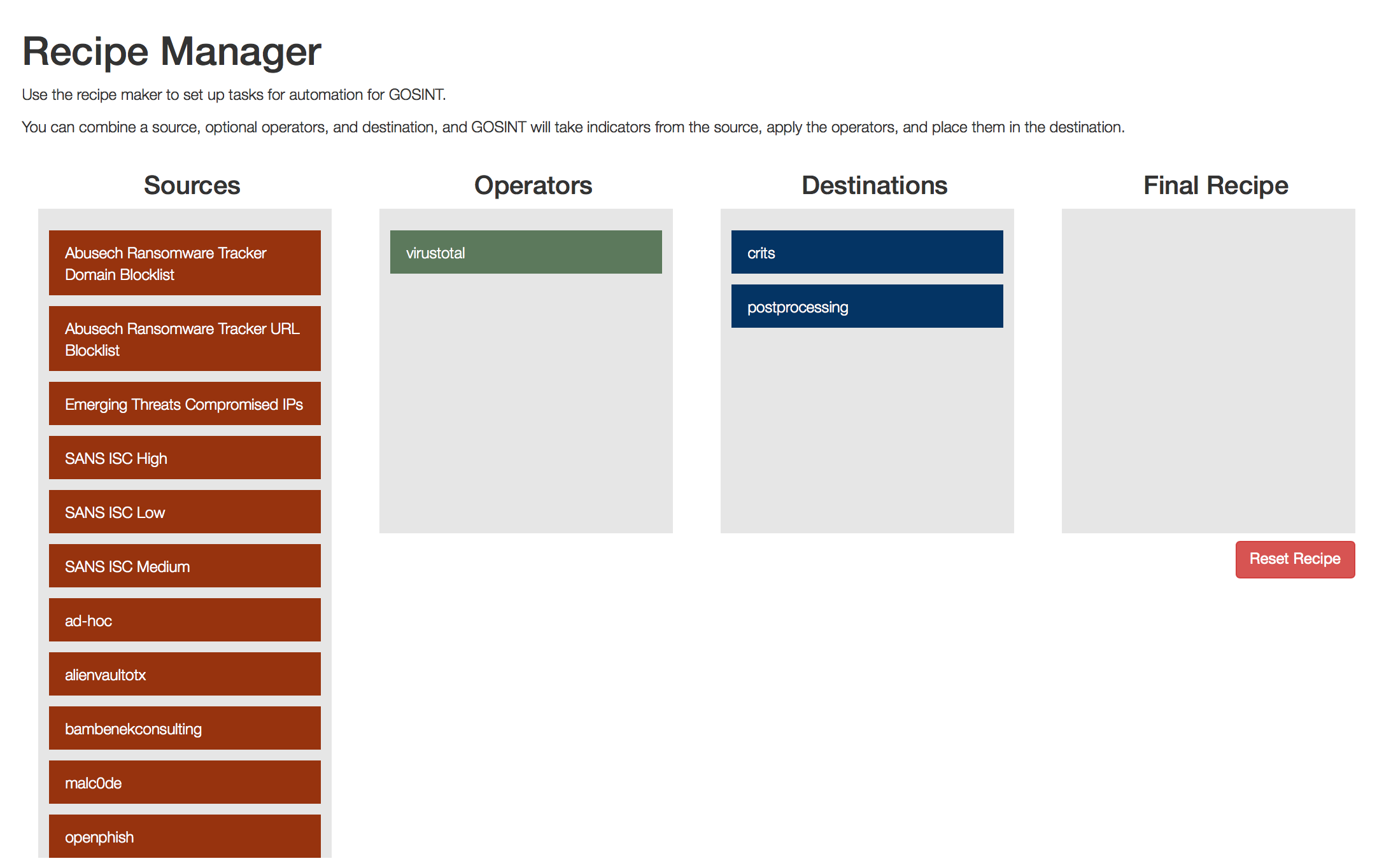

GOSINT包括所谓的配方管理器,它有助于为所得指标创建处理程序。 例如,您获得某人已识别为恶意文件的哈希。 为了减少误报的数量并减轻信息安全系统的负担,在Recipe Manager的帮助下,您可以对不同的Threat Intelligence源进行哈希检查,并且如果其中三个(阈值和要检查的源数都已配置)给出了肯定的判断(找到匹配项),则此哈希将被识别为相关哈希并将其投入使用-将其传输到MISP,CRIT,思科威胁情报总监,Arcsight或QRadar。

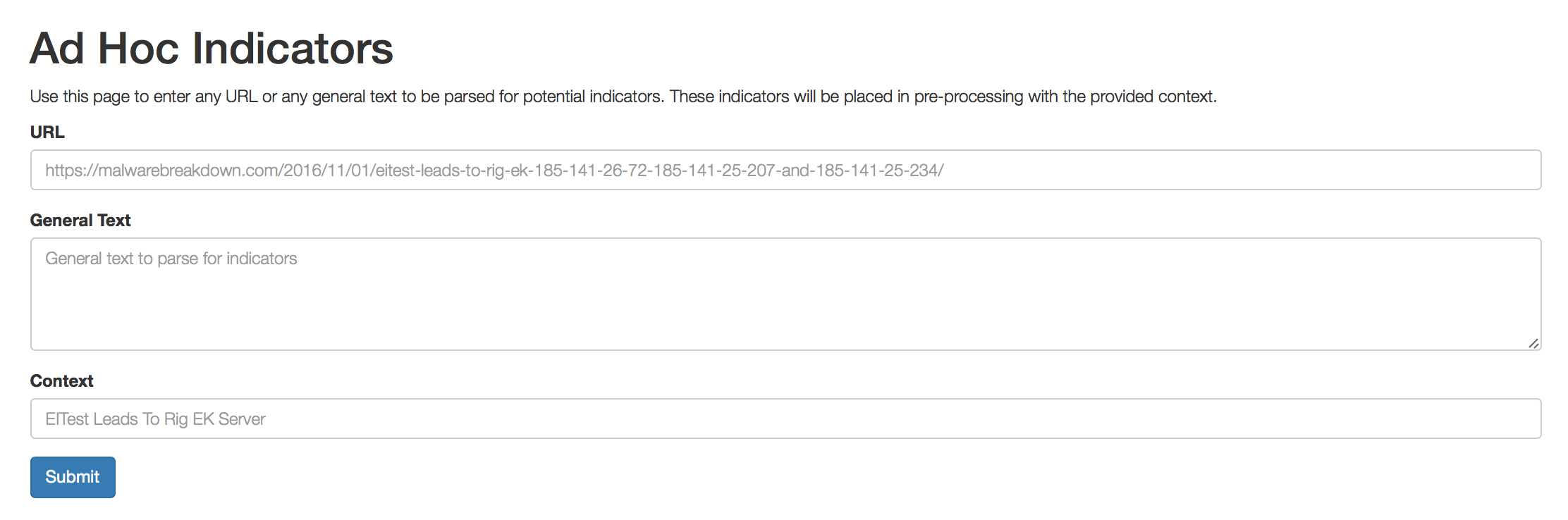

GOSINT还有一个很棒的功能,称为“临时输入”-从特定的URL加载所有危害指标。 例如,您需要使用特定的黑客攻击工具或新的恶意代码加载IoC,以检查其是否存在于您的基础架构中。 如果您使用的是我已经

讨论过的“思科威胁响应”,则可以从威胁描述中复制所有指标并将其粘贴到“思科威胁响应”的“开始”屏幕中,然后开始在您的基础架构中查找踪迹。

如果您没有思科威胁响应并使用其他威胁搜寻解决方案,则可以通过Ad Hoc Input功能将GOSINT与其精确集成,该功能可以自动从指定URL收集特定恶意代码或黑客公司的指标。

大量谈论GOSINT是没有意义的-它不是Stealthwatch的一堆功能,可以帮助检测内部网络或云基础架构中的威胁或异常。 我们开发了GOSINT来仅使一项功能自动化,而Cisco IS服务非常需要此功能。 我们成功解决了这个问题,并且能够将GOSINT集成到我们的威胁情报流程中。 如果使用折衷指标是您日常工作的一部分,如果您没有钱购买昂贵且不幸的是不是非常有效的Threat Intelligence平台(我们尝试了许多解决方案,但最终专注于我们自己的开发),请尝试GOSINT。 您可以从我们的服务页面下载它,以在GitHub上监视信息安全和事件响应-https:

//github.com/ciscocsirt/GOSINT 。 鉴于我们正在谈论开源,因此您可以根据需要独立完成此解决方案。 GOSINT是使用Goo的JavaScript管理控制台编写的(但请注意,我们会定期更新GOSINT,并且在文档中描述的更新过程中,您的更改可能会丢失)。

如果您需要审核SOC(并且我们在世界各地的此类工作中拥有丰富的经验)或从头开始构建SOC(包括在“您自己的-外包SOC”混合计划的框架内),那么我们也可以帮助您做到这一点。 我们不出售任何SIEM,因此与您在监控中心中使用或计划使用的SIEM解决方案无关。 作为我们提供的服务的一部分,我们建议将SOC,商业或开源(包括GOSINT)中使用的各种技术解决方案进行有效组合。 有关这些服务类型的详细信息,您可以联系您的思科经理或写信给cisco dot com上的地址安全请求。