IPSec(IP安全)-一组用于在IPv4和IPv6网络中加密数据的协议和算法。 听起来并不复杂,但是IPSec并没有建立明确的规则来加密流量;相反,开发人员实施了一组工具(协议和算法),管理员可以使用这些工具创建安全的数据通道。

我想比简单的HOWTO更深入地介绍RouterOS中的IPSec,并提供有关如何配置和调试IPSec的最少理论和示例。 这不是指南,并且在测试台上没有实践的情况下,建议不要开始设置真实的隧道和VPN服务器。

IPSec的优缺点

优点:

- 在OSI模型的网络级别上工作

- 它可以完全加密源数据包,也可以加密传输层或更高层的数据包

- 有一种机制可以克服NAT

- 多种加密和流量散列算法可供选择

- IPSec-一组开放的,可扩展的标准

- 对于Mikrotik,不需要购买额外的费用或许可证

弱点:

- 难点

- 针对不同供应商的不同术语和配置工具

- 使用强大的加密算法需要良好的计算能力。

- 易于检测DPI

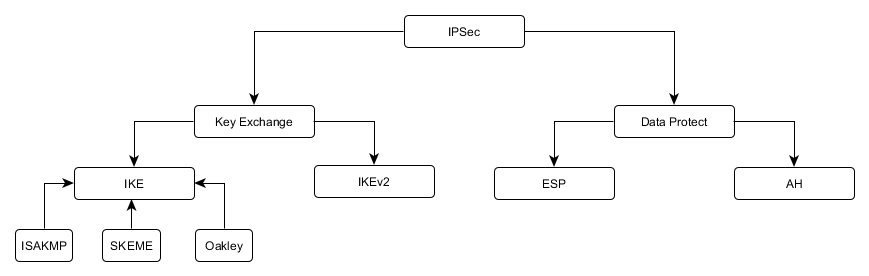

IPSec中的协议

在全球范围内,您在配置期间将要处理的所有协议可以分为两组:密钥交换协议和数据保护协议。

密钥交换协议(IKE)

主要任务是对连接中的参与者进行身份验证,并就加密参数和密钥达成一致,以保护传输的信息。

- IKE(Internet密钥交换)-定义于1998年。 后来添加了许多功能(例如NAT桥接)作为附加组件,并且可能无法由多家供应商实现。 密钥协商的基础是ISAKMP。

- IKEv2(Internet密钥交换版本2)-2014年的最新版本。 它是IKE协议的发展,它解决了一些问题,简化了关键协议机制,并且扩展(NAT-T,Keepalives,模式配置)成为该协议的一部分。

实际上,由于设备陈旧或管理员不愿更改某些内容,因此大多数IPSec连接都是使用IKE实现的。

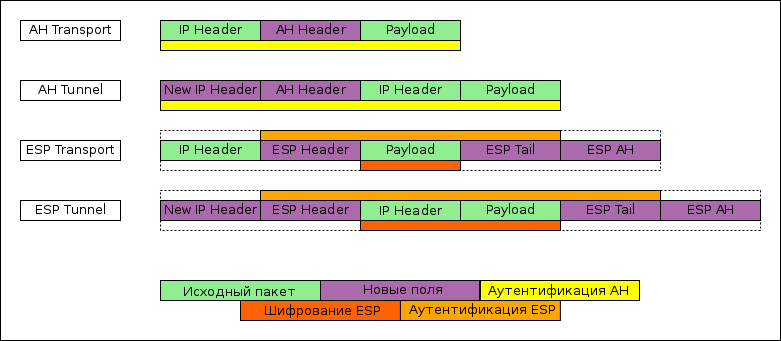

数据保护协议(ESP,AH)

主要任务是保护用户数据。

- ESP(封装安全有效载荷)-加密并部分验证传输的数据

- AH(身份验证标头)-对整个数据包(可变字段除外)进行身份验证,不对数据进行加密,但是可以确保在通过网络传输期间未更改数据包

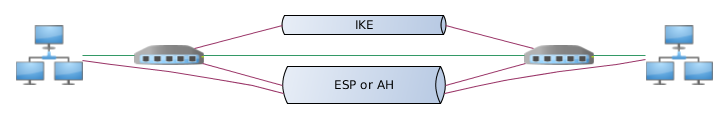

IPSec连接安装过程

IPSec连接的参与者通常称为对等方,它表示它们在已建立的连接中的等效性。 可以进行接近客户端服务器的配置,但是在构建永久IPSec隧道时,任何对等方都可以作为初始化程序。

- 对等方之一发起IPSec连接

- 交换密钥信息,对等身份验证,连接参数协调

- 根据接收到的密钥信息,形成辅助加密隧道

- 对等方使用加密的隧道确定数据加密的参数并交换信息以生成密钥

- 上一阶段的结果是一组用于数据保护(SA)的规则和密钥

- 同行定期更新加密密钥

IPSec中的关键概念之一是SA(安全性关联)-一组用于对等方达成共识的用于对信息进行加密和哈希处理的加密算法以及加密密钥。

有时您可以将其划分为:

- ISAKMP SA-与辅助隧道有关的参数和键

- 数据SA(或简称为SA)-与流量加密相关的参数和密钥

关键协议协议

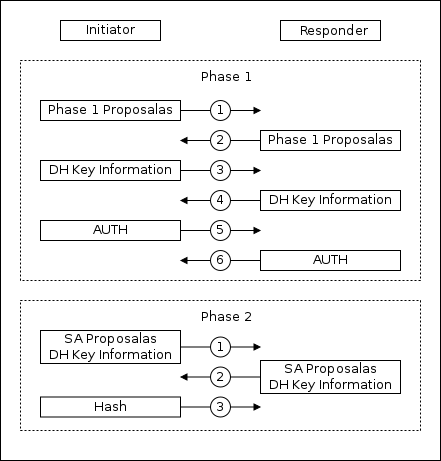

IKE协议可以在两种模式下工作:主模式(main)和主动模式(aggressive)(进取),IKEv2协议包含一种模式。

IKE主

第一阶段包含六个软件包:

1-2:辅助隧道加密设置和各种IPSec选项的对齐

3-4:共享信息以生成密钥

5-6:使用辅助加密通道的对等身份验证

第二阶段包含三个软件包:

1-3:使用加密的辅助通道。 协调交通保护参数,交换信息以生成密钥

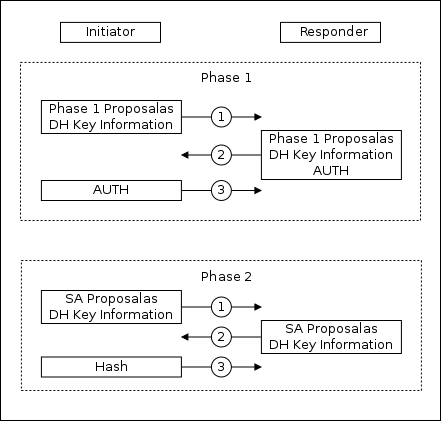

IKE积极进取

第一阶段包含三个软件包:

1:提交要约以安装辅助加密通道以及生成私钥的信息

2:对报价的响应,用于生成密钥的信息,用于认证的数据

3:认证数据

第二阶段包含三个软件包:

1-3:使用加密的辅助通道。 协调交通保护参数,交换信息以生成密钥

在积极模式下,发起方在句子中仅发送一组参数。 用于对等身份验证的信息交换发生在安装安全辅助隧道之前。 积极模式一致的速度更快,但安全性较低。

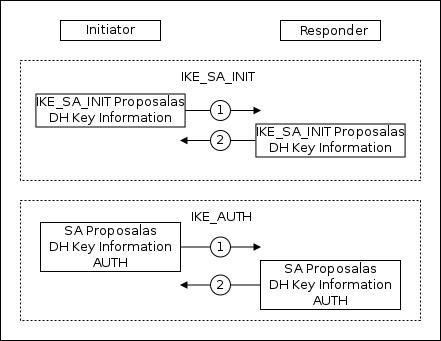

IKEv2

在IKEv2中,阶段被命名为:IKE_SA_INIT和IKE_AUTH。 但是,如果我在本文稍后讨论阶段1和阶段2,那么这也适用于IKEv2的阶段。

IKEv2的每个阶段都包含两个软件包:

IKE_SA_INIT:协调辅助隧道加密参数,交换信息以生成私钥

IKE_AUTH:使用加密的辅助通道。 对等方的身份验证,流量保护参数的协调,信息交换以生成密钥

安全关联数据库(SAD)

IKE(和IKEv2)的结果是安全关联(SA),它定义了流量保护设置和加密密钥。 每个SA是单向的,并且IPSec连接包含一对SA。 所有SA都存储在SAD数据库中,管理员可以访问以进行查看和重置。

数据封装

IPSec提供了两种封装数据的选项:

- 传输模式-仅保护数据包的有效负载,保留原始报头。 要构建隧道,通常将传输模式与ipip或gre结合使用,其有效负载已包含整个源包。

- 隧道模式-将原始程序包完全封装在一个新程序包中(类似于gre或ipip)。 但是对于隧道ipsec,系统中未创建显式接口,如果使用动态或复杂的静态路由,则可能会出现问题。

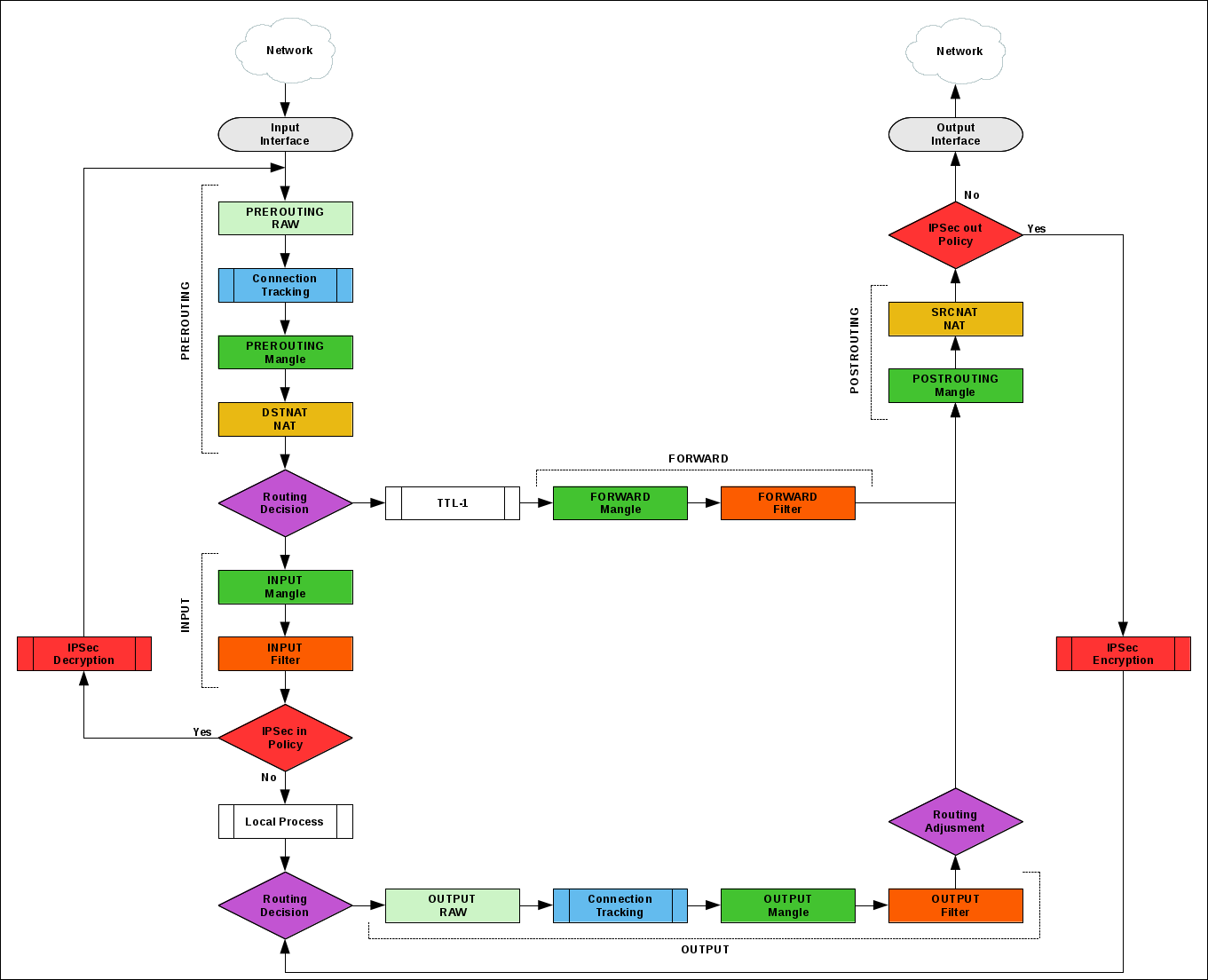

安全策略数据库(SPD)

规则数据库,确定应该加密哪些流量,数据保护协议,封装类型以及许多其他参数。

SPD检查位置可以显示在数据包流图上。

NAT桥接

IPSec使用网络层协议来传输NAT无法处理的数据。 为了解决该问题,使用了NAT-T协议(IKE中的扩展和IKEv2的一部分)。 NAT-T的实质是将IPSec数据包额外封装在NAT处理的UDP数据包中。

Mikrotik的IPSec

在安装了安全软件包的任何运行RouterOS的设备上,都可以免费使用IPSec。

硬件加密

为了减轻CPU的负担,在某些型号的MikroTik路由器中添加了加密的硬件加速;可在Wiki上找到完整列表。

预算最多的选项: RB750Gr3 , RB3011 , HAP AC ^ 2 。

我自己检查了两个RB1100AHx2之间和两个RB750Gr3之间的IPSec速度。

为了在RB1100AHx2上获得最佳结果,您必须:

- 使用直接连接到CPU的端口11并配置一个CPU内核来处理11个端口流量

- 在接口上使用仅硬件队列,禁用RPS

- 启用Layer3 FastPath(大约800mb /秒),或从conntrack中排除IPSec流量(大约700mb /秒)

如果没有在最慢的端口(ether13)上进行上述描述的操作,则可能以通常的〜400Mb / s的速度获得〜170Mb / s的速度。

在未经优化的RB750Gr3上,速度约为200Mb /秒。

高通公司的单核路由器显示出10-40mb / sec的速度,具体取决于模型,优化和其他进程的工作量。

我建议您熟悉mikrotik员工的演讲 ,他们谈到了优化设置以减少CPU负载和提高速度的主题,而我没有在本文中添加这些内容。

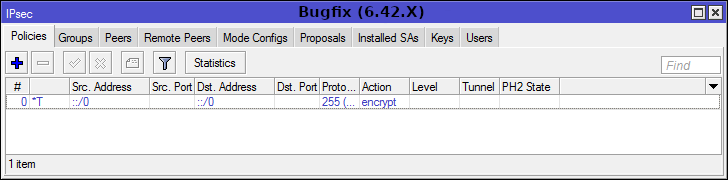

差异6.42.X和6.43.X

根据您使用的RouterOS的版本,IPSec配置菜单会有所不同。

测试版本中已有新更改,因此请在升级之前阅读发行说明。

IPsec配置

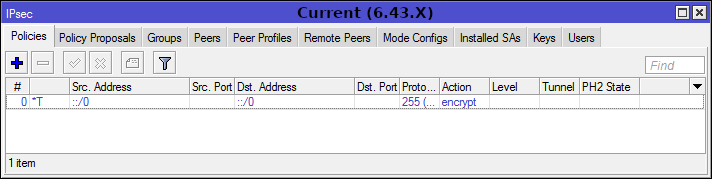

[IP]-> [IPSec]菜单并不像乍看上去那样可怕。 该图显示主要配置项目为:对等方和配置文件。

“远程对等方”和“已安装的SA”选项卡仅供参考。

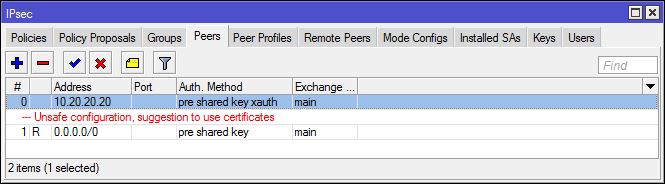

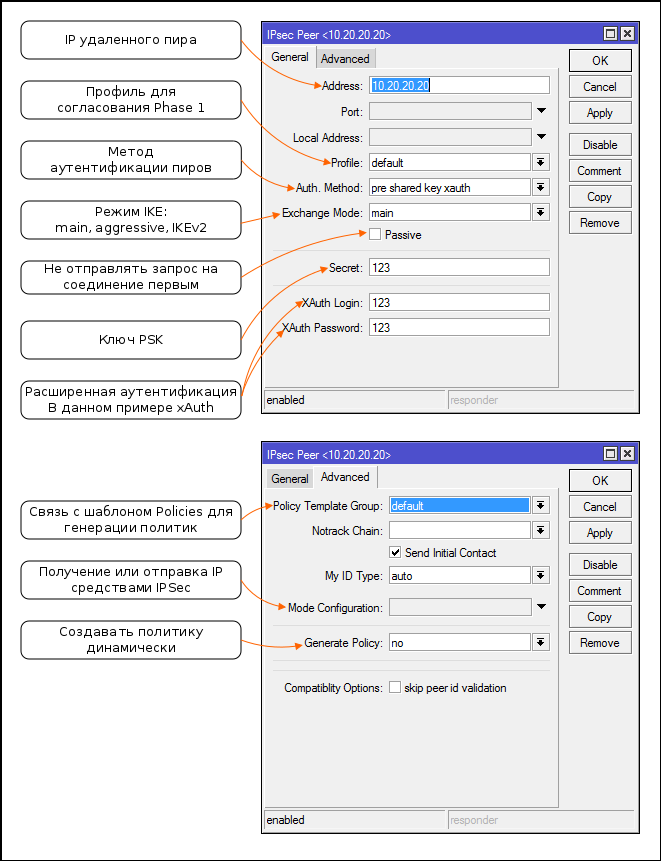

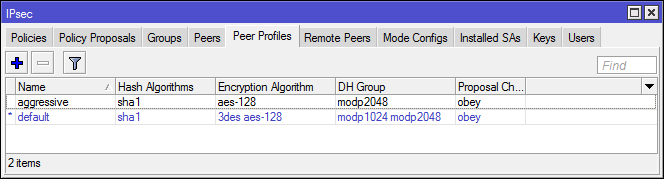

对等和对等个人资料

IPSec对等配置以建立IKE连接并创建辅助安全隧道。

配置IPSec远程对等体

注意事项- 从6.43开始,RouterOS在使用PSK时发誓不进行额外的身份验证。 如果不想额外配置密钥,证书或xAuth,则可以切换到IKEv2或忽略警告。

- 作为对等方,您可以指定特定的IP或子网(与客户端-服务器VPN相关)

- 如果存在冲突的规则,则将使用子网更准确的规则来连接到对等方(类似于路由)

- XAuth和rsa密钥身份验证在IKEv2中不起作用

- 对于IKEv2,Mikrotik使其xAuth的实现与其他平台不兼容

- 被动模式通常用于创建客户端-服务器VPN(L2TP / IPsec或IKEv2模式配置),但是当将大量站点到站点隧道连接到单个点时,该模式很有用,以减少虚假通信。

- 如果计划使用xAuth,则“服务器”应该是被动的。 服务器的用户在[IPSec]-> [Users]中创建

- 使用“生成策略”时,选择端口限制模式

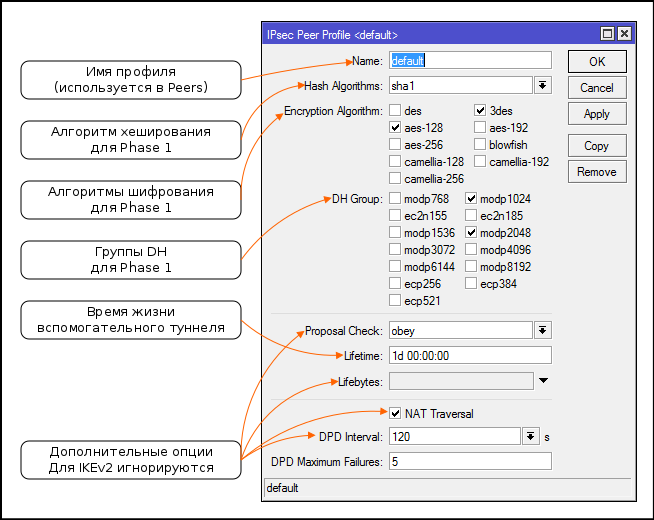

设置用于协调阶段1的配置文件(提案)

注意事项- IKE的其他选项成为IKEv2的一部分,设置被忽略

- DH组及其编号的关联 (组号已被其他供应商使用)

- 发送投标时,系统将对算法+组dh从持久性排序到持久性排序

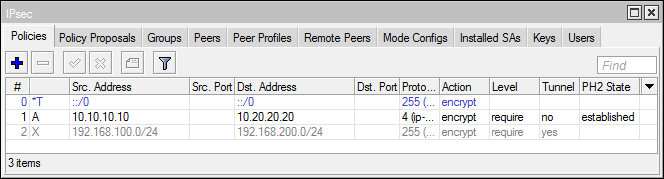

政策和政策建议

政客检查通过的数据包是否符合条件并采取指定的措施。 如果返回“数据包流”,则具有“ IPSec策略”的块就是与策略的对帐。 这些操作指定:IPSec安全协议(ESP或AH),SA协商建议,封装模式。

程序包一一通过策略,直到它与其中之一的条件匹配为止。

政策制定

注解- 通常,不需要特定的Src。 和Dst。 端口,但总的来说,加密单个应用程序流量的能力很有趣

- 并非所有ip协议都显示在“协议”列表中(例如,没有gre),您可以手动指定所需协议的编号。

- 模板不是政客! 如果在对等配置中设置了generate-policy,则使用它们。

- 如果找不到针对策略的特定SA,该怎么办。 以前,当多个客户端由于相同的NAT而无法连接时(使用IKE),L2TP / IPSec存在问题,如果您将level设置为unique,则此错误得以解决(假设这些客户端不是Windows)。 否则,请切换到IKEv2

- 设置策略时,请使用[安全模式],这是一个笨拙的举动,您可能会使用Level3失去对路由器的访问权限

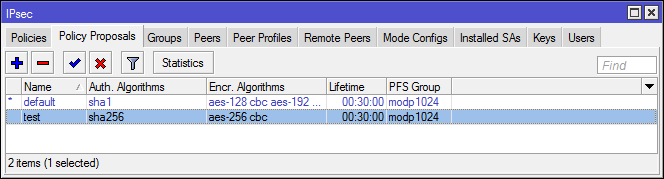

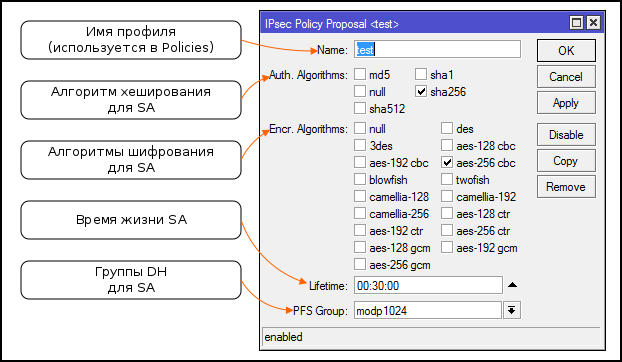

为SA批准设置提案

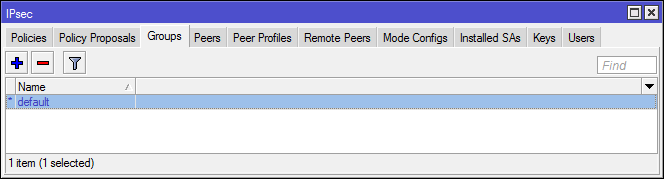

团体

用于关联策略模板和对等体。

在一个较旧的RouterOS版本中,默认组无法正常工作存在一个错误。

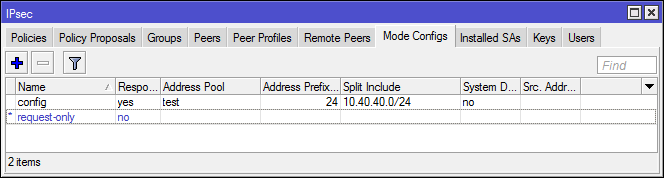

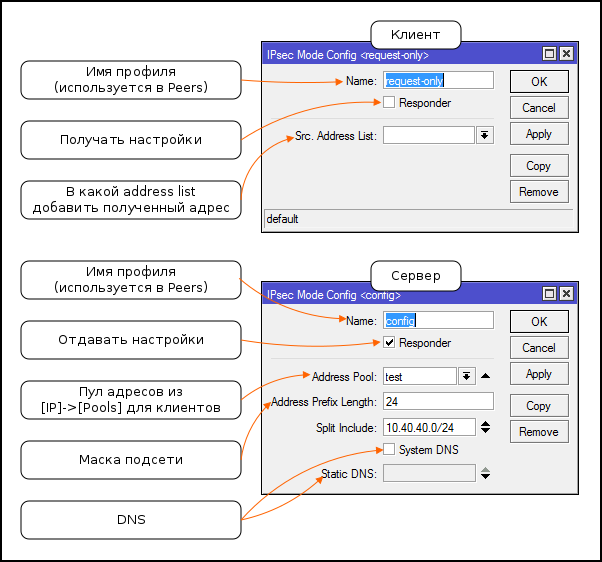

模式配置

在不使用其他协议的情况下发送和接收IP参数。 允许您创建仅包含的客户端到服务器VPN IPSec。

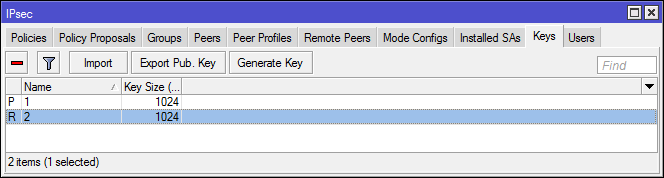

按键和用户

用于高级对等身份验证。

按键

RSA密钥:生成,导入,导出。 IKEv2不支持。

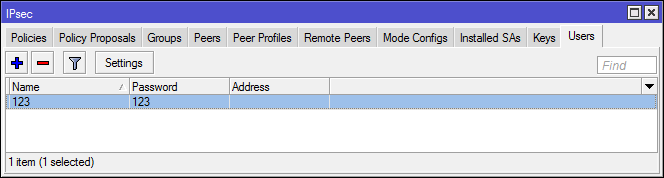

用户数

“服务器”的XAuth用户数据库。 客户端在对等配置中指定xAuth设置。 可以将xAuth身份验证转发到RADIUS服务器。

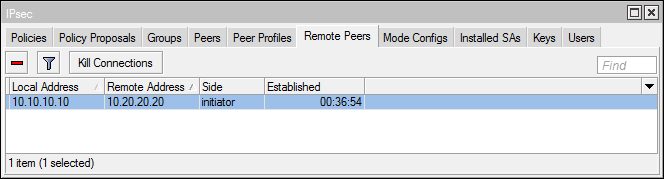

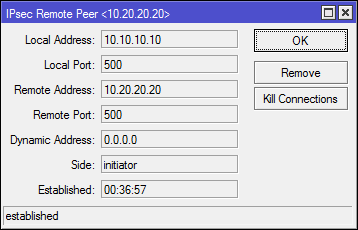

远程对等

安装和安装辅助隧道的所有对等方的列表(阶段1)。 您可以删除对等体以更新辅助隧道的密钥。

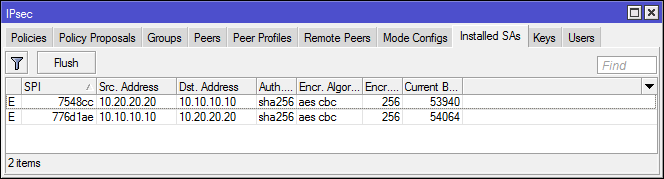

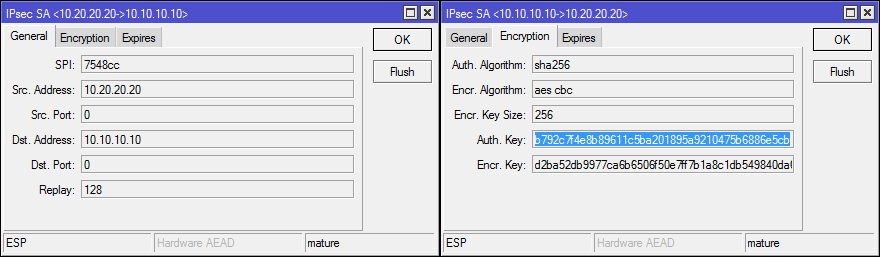

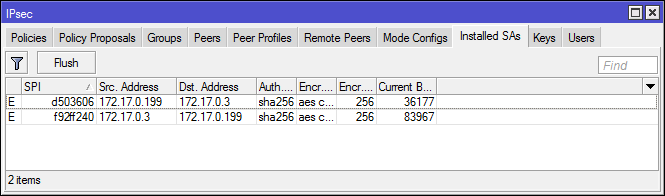

已安装的SA

SAD数据库或所有协商的SA的列表。 您可以查看使用的数据保护算法和密钥。

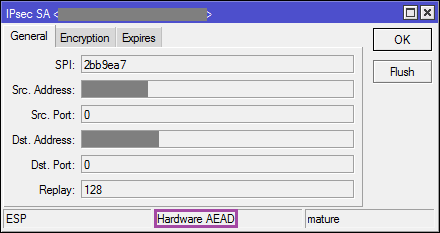

硬件AEAD标志指示使用硬件加密。

管理员可以重置SA,但只能同时重置所有相同类型(尤其是esp或ah)的SA。

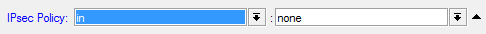

IPSec和防火墙

在防火墙中,您可以检查流量是传入还是传出IPSec策略。 一个明显的应用是L2TP / IPSec,如果以前未对流量进行加密,则可以禁止安装L2TP连接。

IPSec中使用的协议和端口

- IKE-UDP:500

- IKEv2-UDP:4500

- NAT-T-UDP:4500

- ESP-ipsec-esp(50)

- AH-ipsec-ah(51)

IPSec和Endpoinds

现在关于疮...

Wiki mikrotik的表格具有适用于Windows , iOS , OS-X的哈希和加密算法。

我没有找到有关内置android vpn客户端的信息,但总的来说,它适用于Windows的建议。 Android不支持IKEv2,您必须使用StrongSwan 。

配置实例

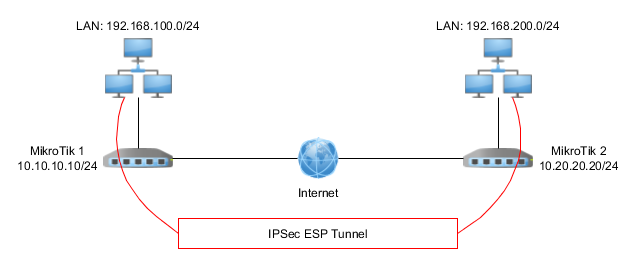

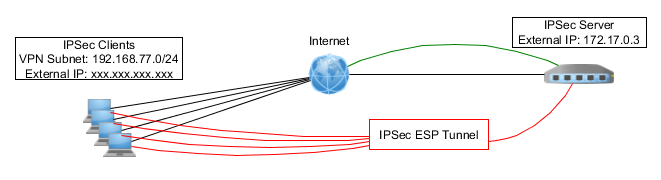

站点到站点隧道示例的方案和基本配置:

#Mikrotik1 /ip address add address=10.10.10.10/24 interface=ether1 network=10.10.10.0 add address=192.168.100.1/24 interface=ether2 network=192.168.100.0 /ip firewall nat add action=masquerade chain=srcnat out-interface=ether1 /ip route add distance=1 gateway=10.10.10.1 dst-address=0.0.0.0/0 #Mikrotik2 /ip address add address=10.20.20.20/24 interface=ether1 network=10.20.20.0 add address=192.168.200.1/24 interface=ether2 network=192.168.200.0 /ip firewall nat add action=masquerade chain=srcnat out-interface=ether1 /ip route add distance=1 gateway=10.20.20.1 dst-address=0.0.0.0/0

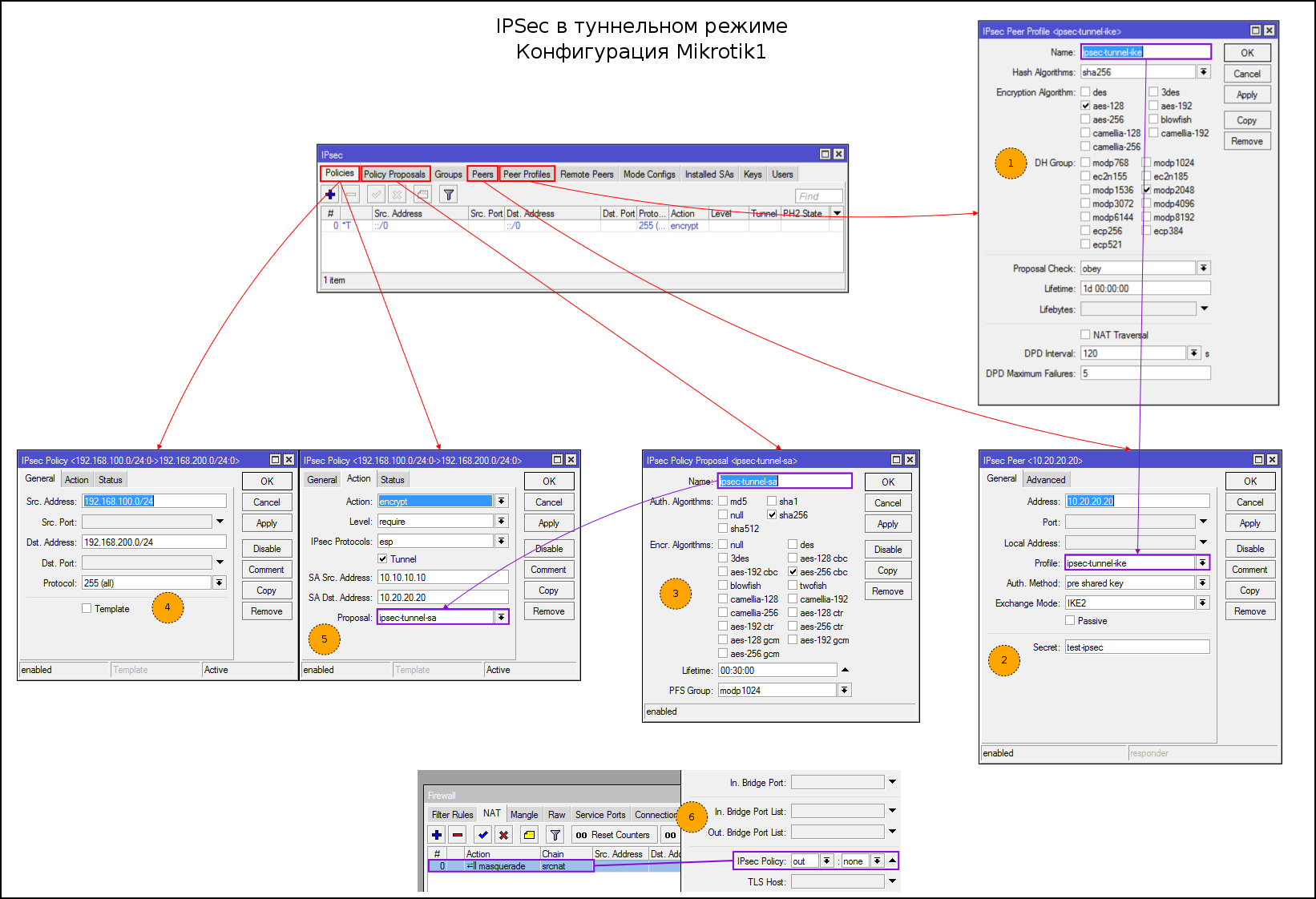

隧道模式下的IPSec

分步配置:

- 为IKE阶段1创建提案

- 创造盛宴。 我们指出地址,建议,交换方式,PSK密钥。 我选择了IKEv2,可以根据需要使用main / aggressive

- 为SA创建提案

- 指定在其间创建隧道的子网

- 指定SA地址,隧道模式和流量加密建议

- 编辑NAT规则

Mikrotik1

控制台选项:

#1 /ip ipsec peer profile add dh-group=modp2048 enc-algorithm=aes-128 hash-algorithm=sha256 name=ipsec-tunnel-ike nat-traversal=no #2 /ip ipsec peer add address=10.20.20.20/32 exchange-mode=ike2 profile=ipsec-tunnel-ike secret=test-ipsec #3 /ip ipsec proposal add auth-algorithms=sha256 enc-algorithms=aes-256-cbc name=ipsec-tunnel-sa #4-5 /ip ipsec policy add dst-address=192.168.200.0/24 proposal=ipsec-tunnel-sa sa-dst-address=10.20.20.20 sa-src-address=10.10.10.10 src-address=192.168.100.0/24 tunnel=yes #6 /ip firewall nat set 0 ipsec-policy=out,none

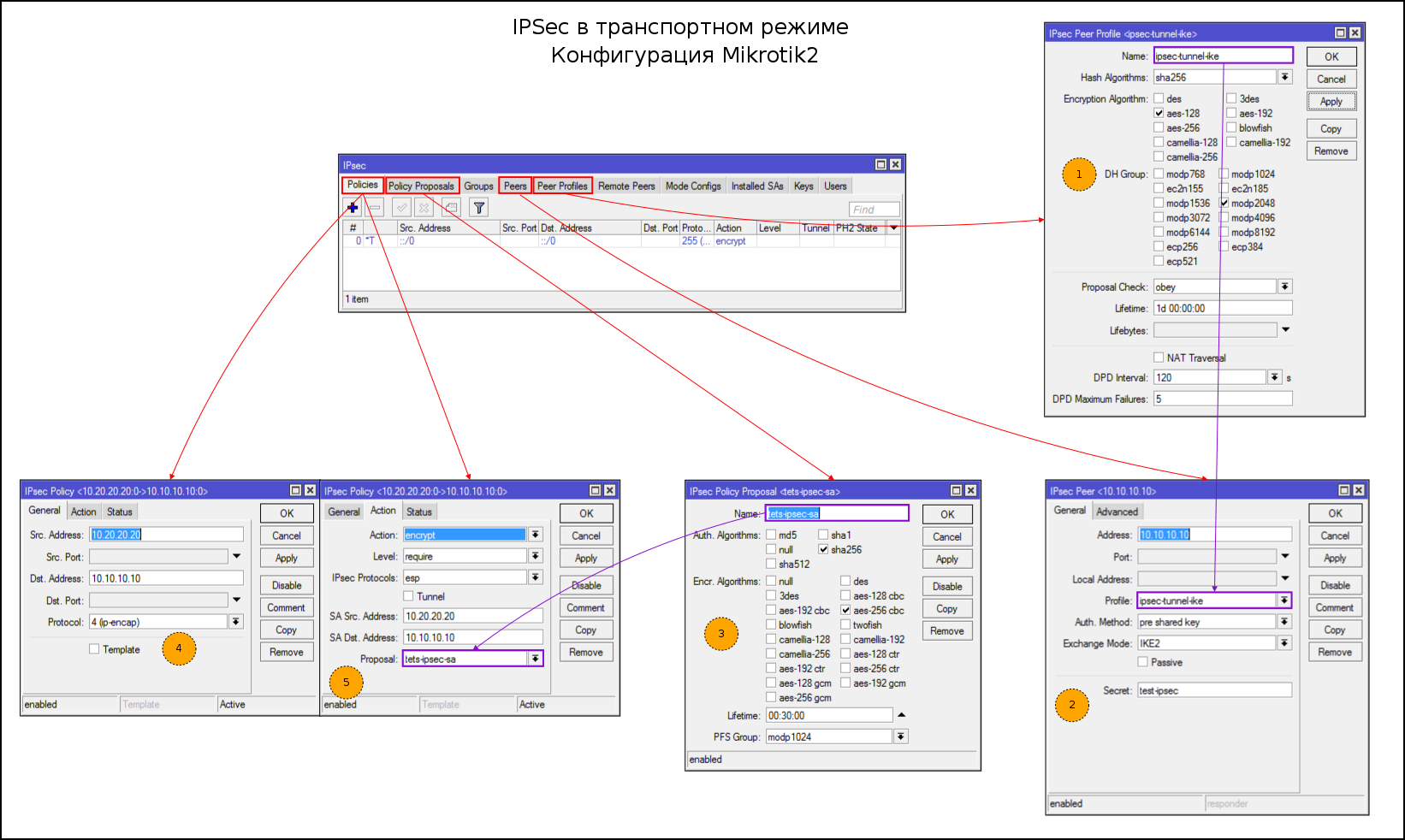

Mikrotik2

控制台选项:

#1 /ip ipsec peer profile add dh-group=modp2048 enc-algorithm=aes-128 hash-algorithm=sha256 name=ipsec-tunnel-ike nat-traversal=no #2 /ip ipsec peer add address=10.10.10.10/32 exchange-mode=ike2 profile=ipsec-tunnel-ike secret=test-ipsec #3 /ip ipsec proposal add auth-algorithms=sha256 enc-algorithms=aes-256-cbc name=tets-ipsec-sa #4-5 /ip ipsec policy add dst-address=192.168.100.0/24 proposal=tets-ipsec-sa sa-dst-address=10.10.10.10 sa-src-address=10.20.20.20 src-address=192.168.200.0/24 tunnel=yes #6 /ip firewall nat set 0 ipsec-policy=out,none

还有NAT?要在隧道模式下工作,您需要到远程子网的伪路由或默认路由,否则数据包将不会超出“路由”决定。 通常,第一个选项没有问题,但是使用默认路由和源NAT(绝大多数家庭和办公室路由器中都存在第一个和第二个NAT)会出现问题。

召回包流。 数据包比IPSec策略更早地通过源NAT,带有伪装的规则不知道流量打算发送到“临时”隧道,并且在策略源地址中检查带有更改标头的数据包时,将广播要发送给IPSec的数据包标头。标头将不符合该规则,并且数据包将飞到默认路由,该默认路由从专用网络中看到目标地址后,很可能会丢弃它。

有几种解决方法:

- 使用假路线

- 在SourceNAT之前使用可选的接受规则

- 仅对那些没有IPSec策略的数据包设置src-nat(在示例中)

- 使用RAW从连接跟踪中排除流量

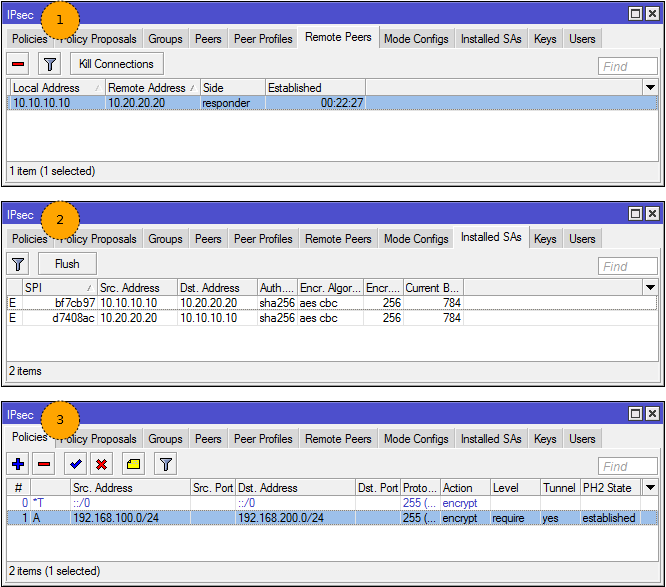

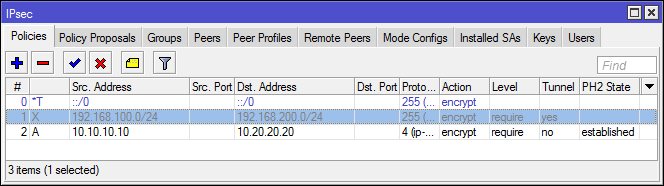

验证已建立的连接

- 我们在远程同伴中看到一个邻居

- 我们看到已安装的SA(启动前流量计数器不会更改)

- 政治上的既定地位和旗帜

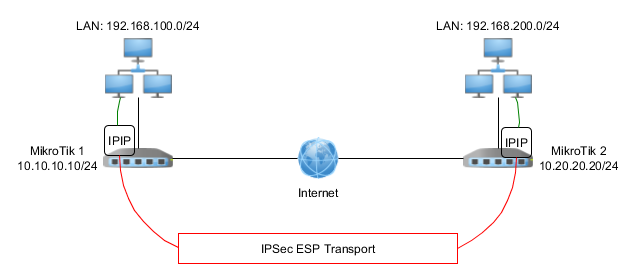

IPIP / IPSec

预设IPIP隧道:

#Mikrotik1 # ipip /interface ipip add allow-fast-path=no clamp-tcp-mss=no name=ipip-vpn remote-address=10.20.20.20 # ip ipip /ip address add address=10.30.30.1/30 interface=ipip-vpn # /ip route add distance=1 dst-address=192.168.200.0/24 gateway=10.30.30.2 #Mikrotik2 # , /interface ipip add allow-fast-path=no clamp-tcp-mss=no name=ipip-vpn remote-address=10.10.10.10 /ip address add address=10.30.30.2/30 interface=ipip-vpn /ip route add distance=1 dst-address=192.168.100.0/24 gateway=10.30.30.1

IPSec逐步配置:

- 为IKE阶段1创建提案

- 创造盛宴。 注明地址,建议书,交换方式,PSK密钥

- 为SA创建提案

- 指定在其间创建隧道的子网

- 我们指定SA的地址,我们将加密的流量类型和建议

Mikrotik1

控制台选项:

#1 /ip ipsec peer profile add dh-group=modp2048 enc-algorithm=aes-128 hash-algorithm=sha256 name=ipsec-tunnel-ike nat-traversal=no #2 /ip ipsec peer add address=10.20.20.20/32 exchange-mode=ike2 profile=ipsec-tunnel-ike secret=test-ipsec #3 /ip ipsec proposal add auth-algorithms=sha256 enc-algorithms=aes-256-cbc name=ipsec-tunnel-sa #4-5 /ip ipsec policy add dst-address=10.20.20.20/32 proposal=ipsec-tunnel-sa protocol=ipencap src-address=10.10.10.10/32 sa-dst-address=10.20.20.20 sa-src-address=10.10.10.10

Mikrotik2

#1 /ip ipsec peer profile add dh-group=modp2048 enc-algorithm=aes-128 hash-algorithm=sha256 name=ipsec-tunnel-ike nat-traversal=no #2 /ip ipsec peer add address=10.10.10.10/32 exchange-mode=ike2 profile=ipsec-tunnel-ike secret=test-ipsec #3 /ip ipsec proposal add auth-algorithms=sha256 enc-algorithms=aes-256-cbc name=tets-ipsec-sa #4-5 /ip ipsec policy add dst-address=10.10.10.10/32 proposal=tets-ipsec-sa protocol=ipencap src-address=10.20.20.20/32 sa-dst-address=10.10.10.10 sa-src-address=10.20.20.20

出于疏忽,IPSec策略中隧道和传输模式的配置的真正区别是:

连接检查类似于隧道模式。

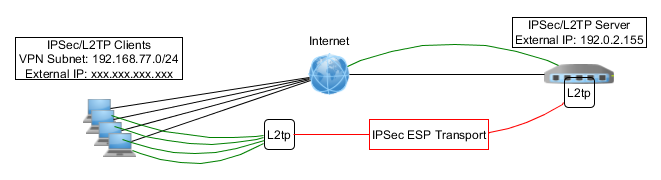

L2TP / IPSec

前面的示例非常适合在两个具有静态外部IP地址的对等方之间创建永久VPN。

如果对等方之一的地址是动态的(通常位于NAT之后),则必须使用另一个客户端到服务器VPN。

L2TP预配置:

# /ip pool add name=pool-l2tp ranges=192.168.77.10-192.168.77.20 # /ppp profile add change-tcp-mss=yes local-address=192.168.77.1 name=l2tp-ipsec only-one=yes remote-address=pool-l2tp use-compression=no use-encryption=no use-mpls=no use-upnp=no # /ppp secret add name=user1 password=test1 profile=l2tp-ipsec service=l2tp add name=user2 password=test2 profile=l2tp-ipsec service=l2tp add name=user3 password=test3 profile=l2tp-ipsec service=l2tp # L2TP ( ipsec) /interface l2tp-server server set authentication=chap,mschap2 default-profile=l2tp-ipsec enabled=yes

为什么我忽略IPsec自动调整在ipip,gre,eoip,l2tp的配置中,会自动配置ipsec连接,实际上,系统会为您创建对等和策略的动态规则,但首先我们不会寻找简单的方法,其次,当从6.42升级到6.43时,会自动创建隧道坏了,这不是事实不会再发生的事实。

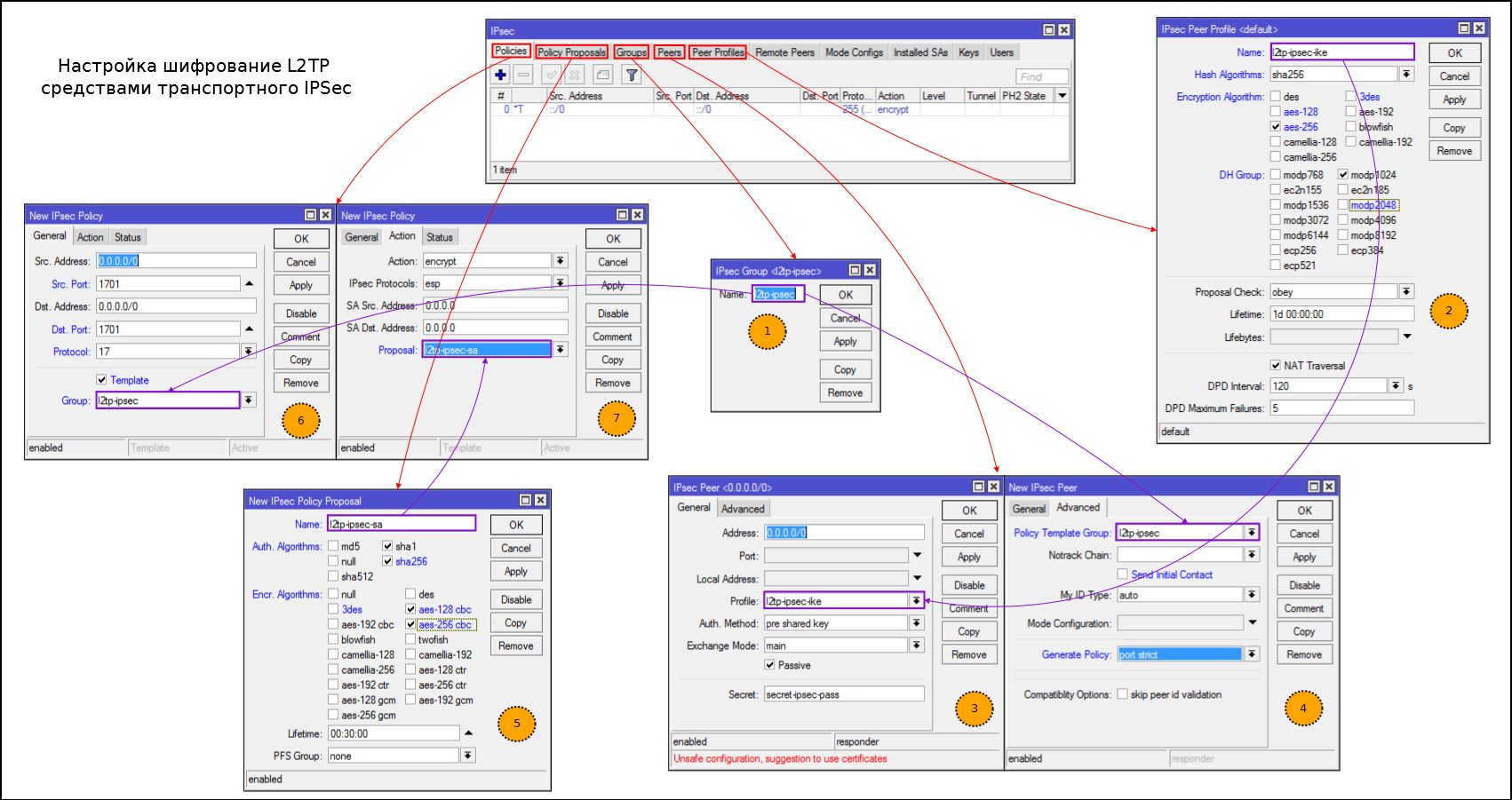

IPSec逐步配置:

- 创建一个新组(可以使用默认组)

- 为IKE阶段1创建提案

- 我们创建一个盛宴,或更确切地说是一个子网。 誓言使用PSK密钥,但是如果我们将Windows作为客户端来处理,则可以选择:证书或PSK。

- 在generate-policy = port-strict(接受来自客户端的端口)中,设置passive = yes和send-init-contact = no,

- 为SA创建提案

- 创建用于生成策略的模板

- 指定SA的提案

Mikrotik配置

在屏幕截图中,错误是指定dst。 端口和src。 不需要端口

控制台选项:

#1 /ip ipsec policy group add name=l2tp-ipsec #2 /ip ipsec peer profile add dh-group=modp1024 enc-algorithm=aes-256 hash-algorithm=sha256 name=l2tp-ipsec-ike #3-4 /ip ipsec peer add address=0.0.0.0/0 generate-policy=port-strict passive=yes policy-template-group=l2tp-ipsec profile=l2tp-ipsec-ike secret=secret-ipsec-pass send-initial-contact=no #5 /ip ipsec proposal add auth-algorithms=sha256,sha1 enc-algorithms=aes-256-cbc,aes-128-cbc name=l2tp-ipsec-sa pfs-group=none #6-7 /ip ipsec policy add dst-address=0.0.0.0/0 group=l2tp-ipsec proposal=l2tp-ipsec-sa protocol=udp src-address=0.0.0.0/0 template=yes

防火墙配置仅在IPSec之后创建L2TP连接

/ip firewall filter # IKE, NAT-T ipsec-esp add chain=input protocol=17 dst-port=500,4500 action=accept add chain=input protocol=50 action=accept # L2TP, ipsec add chain=input protocol=17 dst-port=1701 ipsec-policy=in,ipsec action=accept add chain=input protocol=17 dst-port=1701 action-drop

IKEv2 VPN

L2TP选项很流行,但是由于模式配置,您可以仅使用IPSec配置VPN服务器。 这是一种很有前途的VPN,但到目前为止很少使用,因此,除了配置服务器端之外,我还将举一个在Android上设置strongSwan客户端的示例。

当然,并非所有事情都那么乐观。 大多数“用户”操作系统(尤其是Windows和Android)仅在通过证书或EAP进行身份验证的情况下同意使用此类VPN。

证书是我的弱点,如果有人知道如何正确生成Windows导入并在连接中使用的自签名证书,请在注释中写下。

证书的初步生成:

#Root CA /certificate add name=ca common-name="IKEv2 CA" days-valid=6928 /certificate sign ca ca-crl-host=<IP > # vpn /certificate add common-name=<IP > subject-alt-name=IP:<IP > key-usage=tls-server name=vpn days-valid=6928 # /certificate sign vpn ca=ca # # , # Revoke /certificate add common-name=client key-usage=tls-client name=client days-valid=6928 # /certificate sign client ca=ca

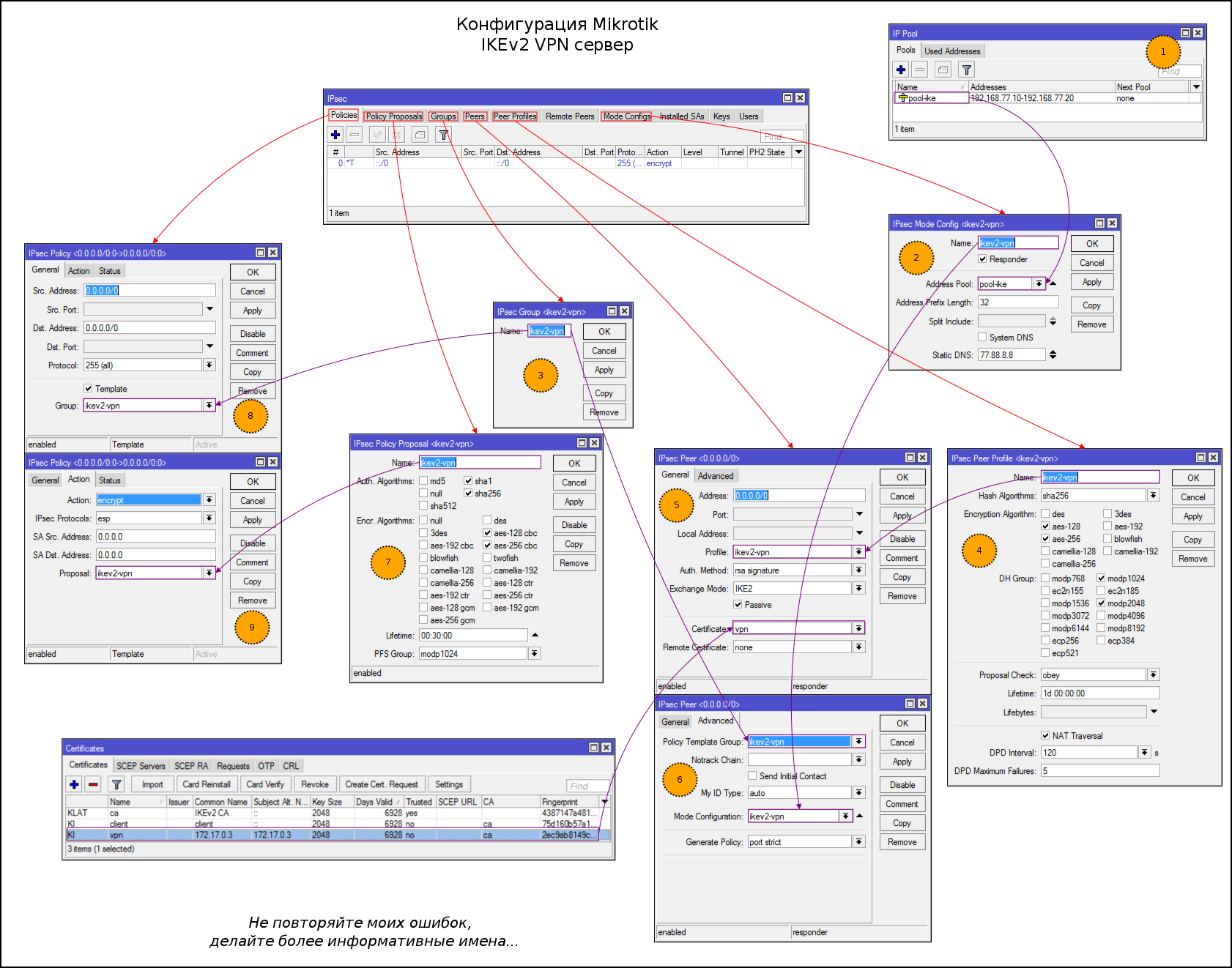

IKEv2 VPN分步配置:

- 我们创建地址池以分发给客户

- 创建用于向客户端分发IP参数的模式配置配置文件

- 创建组以链接对等方和策略模板

- 为IKE阶段1创建提案

- 创建用于连接对等方的配置文件。 证书认证,IKEv2协议,被动模式

- 指定模式配置配置文件(一组3个步骤)并启用策略生成

- 为SA创建提案

- 创建用于生成策略的模板

- 指定SA的提案

配置Mikrotik

#1 /ip pool add name=pool-ike ranges=192.168.77.10-192.168.77.20 #2 /ip ipsec mode-config add address-pool=pool-ike address-prefix-length=32 name=ikev2-vpn static-dns=77.88.8.8 system-dns=no #3 /ip ipsec policy group add name=ikev2-vpn #4 /ip ipsec peer profile add enc-algorithm=aes-256,aes-128 hash-algorithm=sha256 name=ikev2-vpn #5-6 /ip ipsec peer add address=0.0.0.0/0 auth-method=rsa-signature certificate=vpn exchange-mode=ike2 generate-policy=port-strict mode-config=ikev2-vpn passive=yes policy-template-group=ikev2-vpn profile=ikev2-vpn send-initial-contact=no #7 /ip ipsec proposal add auth-algorithms=sha256,sha1 enc-algorithms=aes-256-cbc,aes-128-cbc name=ikev2-vpn #8-9 /ip ipsec policy add dst-address=0.0.0.0/0 group=ikev2-vpn proposal=ikev2-vpn src-address= 0.0.0.0/0 template=yes

如果连接成功,您将看到:动态策略,写入远程对等体以及一对SA。

RouterOS x86演示许可证对IPSec隧道(包括IKEv2 VPN)的数量没有限制。 您可以在VPS上部署RouterOS x86演示版(不要与免费的RouterOS CHR混淆,一切都令人难过),而无需购买RouterOS或RouterOS CHR的许可证,就可以用最少的管理工作来获得个人VPN服务器。

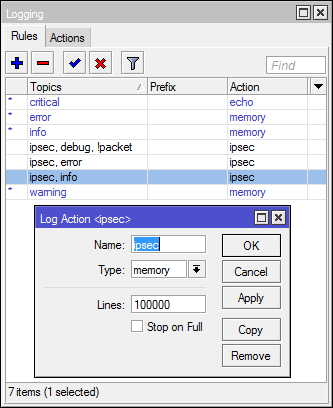

关于IPSec日志分析的几句话

Mikrotik中的日志是一个单独的故事,有时它们足够详细以分析问题,但是缺少常规功能:清理,复制和查找迫使您安装单独的syslog服务器。

对于IPSec,这是一个快速的日志分析选项(我们仅在单独的选项卡中保留了必要的内容):

/system logging action add memory-lines=100000 name=ipsec target=memory /system logging add action=ipsec topics=ipsec,error add action=ipsec topics=ipsec,debug,!packet add action=ipsec topics=ipsec,info

以及一些典型的IPSec配置问题示例:

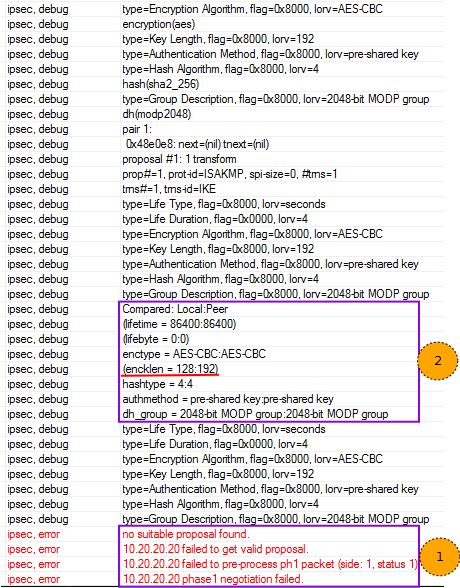

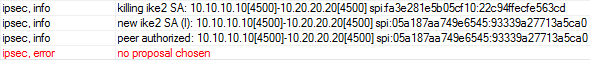

第一阶段的提案一致性问题

- 阅读错误消息。 问题在于在第一阶段协调提案时。

- 我们在上面看,路由器本身建议它发送了一场盛宴,并且在本地配置了什么

问题核对问题IKE_SA_INIT在日志中,您将看到以下内容:

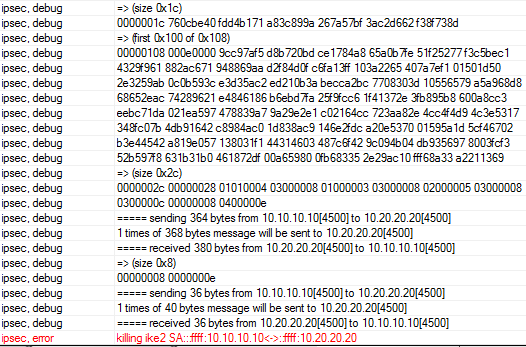

分析流量

在请求中,您可以看到宴会上的建议:

在答案中,我们发现未找到合适的建议:

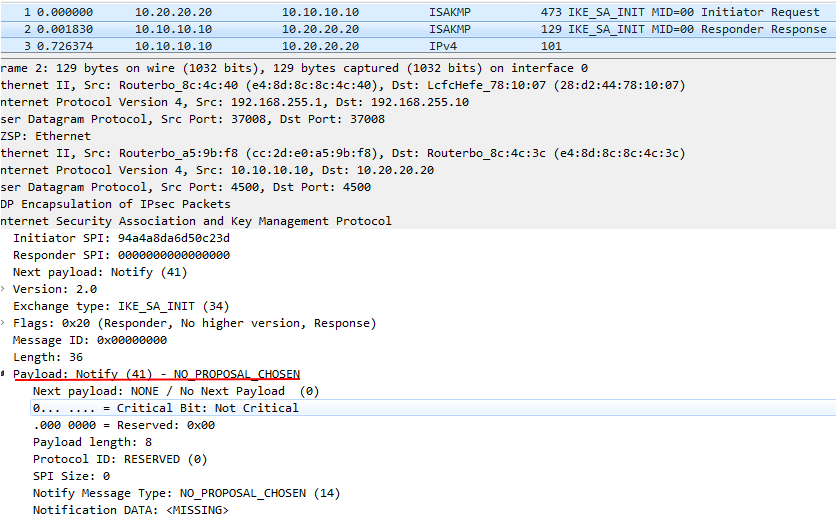

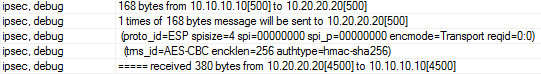

SA的提案对帐问题

路由器在阶段2上提示投标错误,并显示本地配置的内容和远程配置的内容。

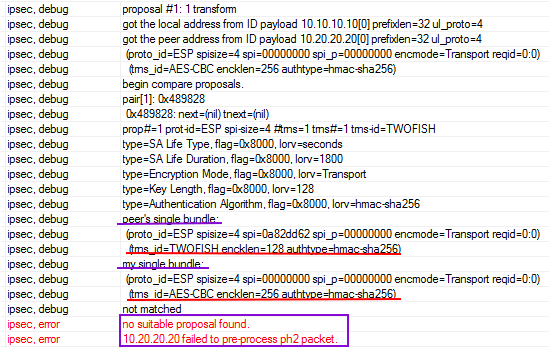

提案IKE_AUTH对帐问题

我们看到存在对等方的连接和身份验证,但是进一步出现了提案错误。 您也不会在Wireshark的调试中看到任何详细信息(IKE_AUTH流量已加密)。

PSK验证错误对于IKE:

对于IKEv2:

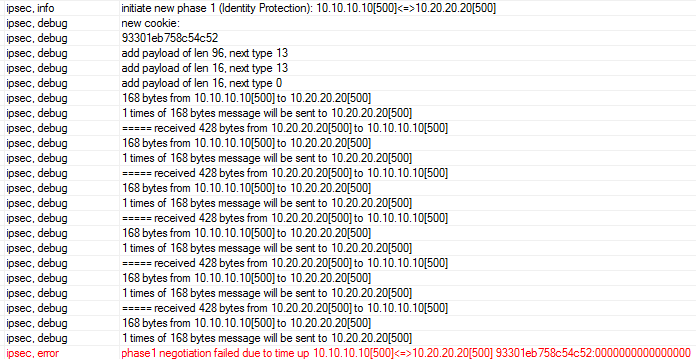

错误的IKE模式

我们看到,尽管数据包在对等体之间传递,但Phase1超时中断。 但是传入数据包的大小要大得多,如果通过wireshark分析,我们将看到远程对等方使用主动模式。

我们看到数据包从我们发送到UDP:500,然后到达UDP:4500,并且相当大。 在此,远程对等方具有IKEv2模式。

最后,阅读Wiki的故障排除部分。 熟悉IPSec的所有材料都是理想的,我仅介绍了基本的工具和设置。