大约三个月前,微软

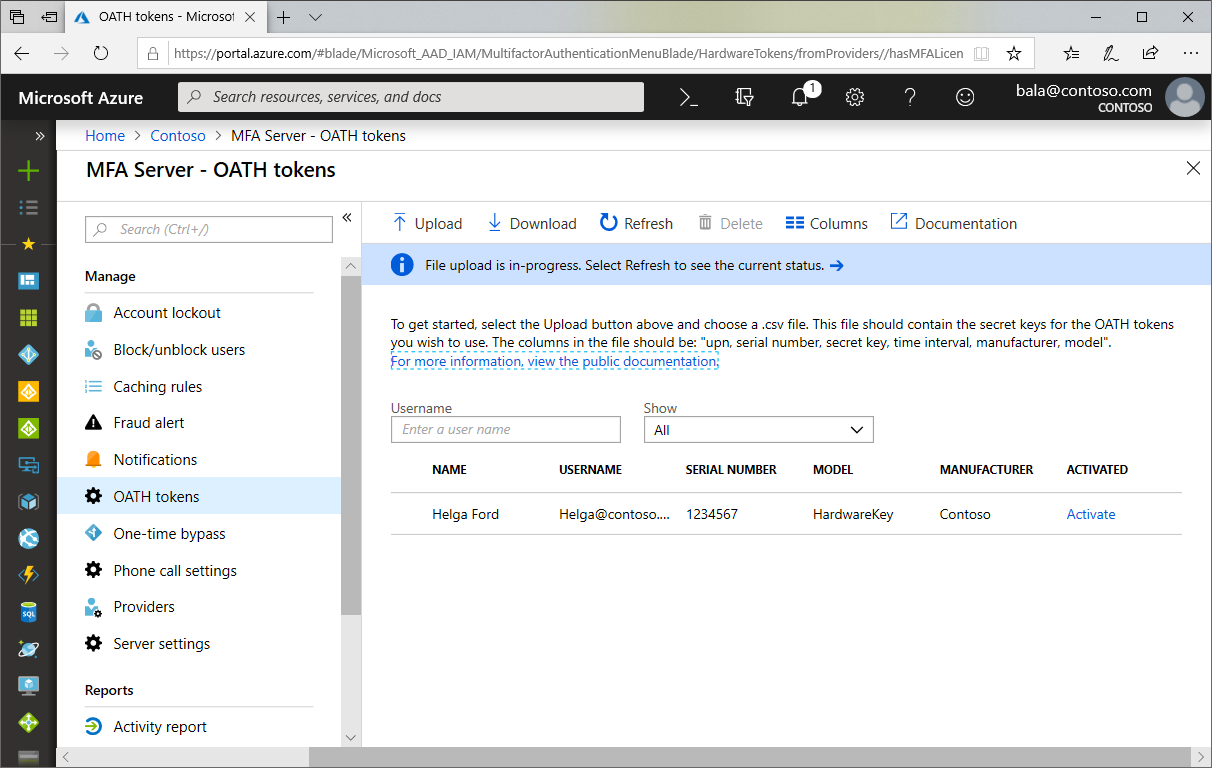

宣布在Azure MFA中提供OATH TOTP硬件令牌。 该功能仍处于“公开预览”中,但是我们已经看到许多客户已经在生产中使用该功能。 我们在实验室环境中进行了最后几个月的测试,并且在许多情况下,我们还在协助客户激活该功能,因此我们认为值得分享一些观察结果。

时间漂移和偏斜支持

Microsoft没有发布有关是否将在服务器端检测并相应调整时间偏移的确切规范,但是由于他们提到该实现是基于RFC 6238的,因此这可能间接意味着支持时间偏移。 时间偏斜支持的详细信息也没有透露,但是通过使用我们的

TOTP工具集进行试验更容易找到; 事实证明,Azure MFA允许在

900秒的时间范围内进行OTP代码。 有了如此大的偏斜余量,甚至不需要调整时间漂移。

硬件令牌“唯一性”

令人惊讶的是,Azure MFA允许将相同的硬件令牌分配给多个用户。 它不仅允许复制base32种子,而且甚至在同一租户中也允许序列号和模型。

许可方面

这不是一个新发现,显然提到了硬件令牌激活需要Azure AD P1或P2

许可证 。 我们有一些客户愿意在Office 365订阅中引入硬件令牌,但还没有准备为这种微不足道的功能支付每位用户每月约5-6EUR的费用。

对于这种情况,我们的建议是使用我们的

可编程硬件令牌之一。 由于从Business Essentials开始的所有Office 365订阅都

可以使用 MFA,因此不需要额外的许可证(因为我们的可编程令牌在系统中被视为Authenticator应用程序“

看到 ”)。