各种设备的现代用户大多是消费文化的代表。 如果某件东西坏了,那么该物的所有者就将其扔掉,而无需考虑修理的可能性或清洁设备,删除其个人数据的可能性。

充满数据的硬盘驱动器,带有通讯录和所有者数据的电话以及具有保存的密码和登录名的智能设备将发送到垃圾填埋场。 由于极少的用户使用超过2-3个登录名和密码,因此此类小工具可以成为破解者宝贵信息的来源。

尽管事实上这些小工具看起来像垃圾,但是它们实际上是具有多种功能的微型计算机,其中之一是存储以前输入的信息。 而且,这些信息对所有者而言总是无害的。 例如,我们可以使用一个智能灯泡,受限结果网站的代表对该灯泡

进行了信息安全性

检查 。

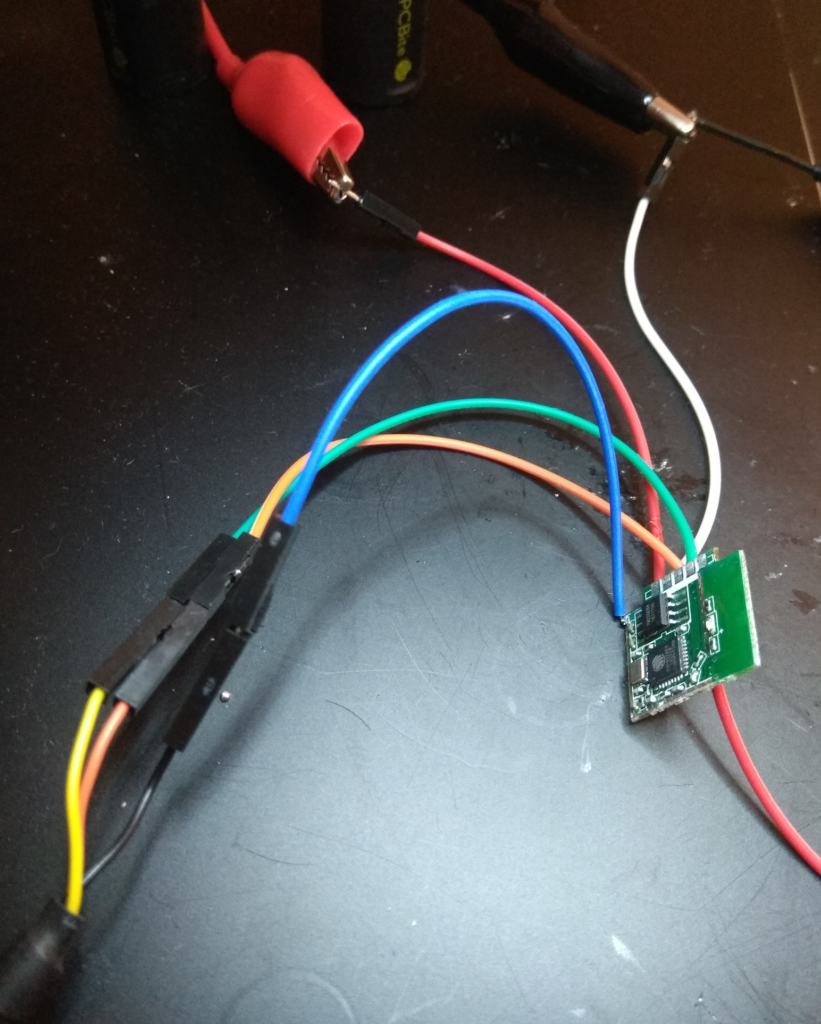

实验的参与者在亚马逊上以30欧元的价格购买了一个智能LIFX灯泡,并使用适当的应用程序进行了设置。 特别是,灯泡已连接到WiFi。 然后他们断开连接并拆卸了。

专家的目的是付款-我必须努力工作以获取并清洁胶水。 然后将该设备识别为基于ESP32D0WDQ6的微型PC。 模块数据表

在这里 。 SDK和工具在

此处可用。

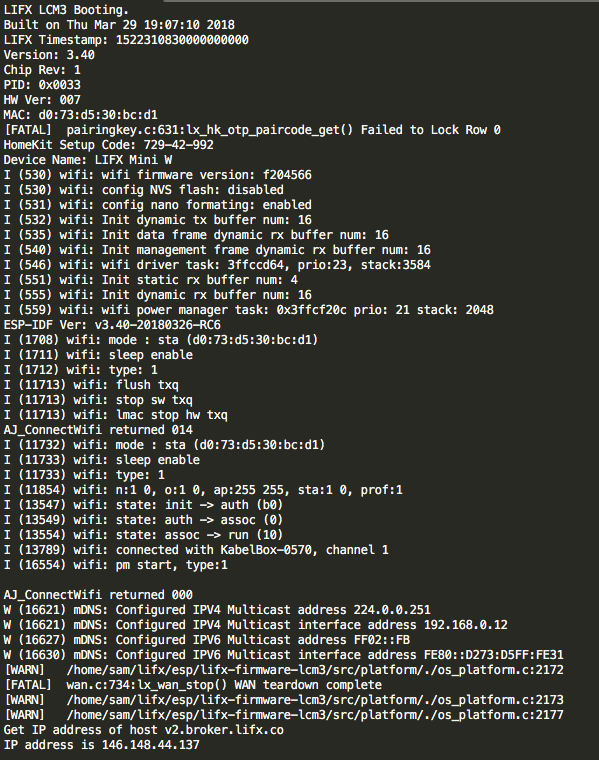

该板已连接到FT2232H并开始研究。

事实证明,来自无线网络的访问均以明文形式存储。

另外,完全没有保护小工具不受外界干扰。 没有加密,没有安全下载,什么都没有。

此外,还提供了根证书和RSA私钥。 之后,完成了对灯泡的研究。

顺便说一句,专家发现所有这些之后并没有立即发布他的最佳实践。 他向制造商报告了该问题,等待了90天,然后才发布了所有内容。 也许公司已经改变了某些东西,但也许没有。 尽管如此,现代智能设备的安全性不足是一个已经讨论和编写多年的重大问题。 但是,不幸的是,事情仍然存在。

该特定制造商的智能灯泡的脆弱性远非唯一。 去年,上述网站的代表入侵了Tuya设备。

就像以前的副本一样,该灯已安装,连接到无线网络并进行了运行测试。 一切都很棒。 拆卸灯泡并连接到PC后。

完全一样的问题:

- 对无线网络的访问以开放形式存储在灯泡中;

- DeviceID和密钥的存储方式类似。 因此,您可以轻松识别MAC灯泡。 另外,Tuya Cloud服务需要本地密钥,以便可以将其下载并用于任何目的。 一旦设备ID和密钥掌握在攻击者手中,他就有机会控制未选中的小工具。

组装后,可以使用从灯泡下载的数据轻松控制灯泡。

通常,问题不仅在于灯泡。 同样,数据存储在不同类型的各种智能设备中,包括照相机,扬声器,

冰箱 ,水壶,

压力锅等。 由于设备的安全性较弱,因此黑客可以轻松创建僵尸网络,僵尸网络的规模可以达到数千甚至上百万个设备。 为此,使用了恶意程序,与保护智能设备相比,恶意程序正变得更加复杂和危险。