-你是谁???

-我是新俄语。

“那我是谁?!”前言在本文的

第一部分 ,我们总体上讨论了Direct Connect,并配备了

ADC集线器 。

今天,我们必须学习如何将这种集线器用于其预期目的。 为此,我们将讨论兼容的DC客户端的功能,并使其与TLS成为朋友。

翻译成英文在每个设置中,您需要注意“

加密”部分,也称为“

安全性和证书”或“

安全性” 。

不用说,在使用TCP活动模式时,还必须转发TLS端口。

AirDC ++传说中的fulDC ++(原始客户端的第一个mod)的强大继承人。 可见且足够。

用于ADC集线器的AirDC ++设置

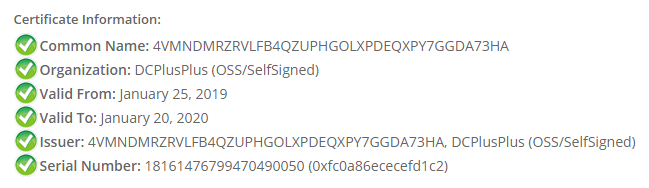

用于ADC集线器的AirDC ++设置密钥和证书是在首次启动客户端时(或根据请求)生成的,有效期为360天。

将客户端彼此连接时,TLS也可以在常规ADC集线器上使用,但结果无法预测(请参见本文的上半部分)。

什么是客户端具有受信任证书的集线器 ?如测试所示,即使您向集线器提供由授权中心签名的真实证书(至少来自Let's Encrypt),也不会被客户端信任。

[S] =安全,[U] =不可信

[S] =安全,[U] =不可信ADC集线器中的信任标准是客户端独立接收

的证书

指纹与集线器地址中明确指定的

指纹的匹配。

***连接到adcs://babylon.aab21pro.org:412 /?Kp = SHA256 / 1QTHF6U3SDQPQKCTCG3ZYK4LQS322MIXI64GMAX7PXLGKYCYTJOQ ...

*** TLS错误:密钥不匹配

***地址中的密钥与服务器证书不匹配,请使用/允许进行不受信任的连接

它很感人,但没用,因为密钥不会永远相同。 这意味着它不适合大规模使用。

获得令人垂涎的

[S]的更正确方法是将集线器证书保存在为此专门设计的文件夹中(它通常与客户端存储其自己的“文档”的文件夹一致)。 当然,必须从集线器的管理员请求证书,并且此功能在dchublist.org上实现。

直流++原始的NMDC / ADC客户端,最朴实。 但是,其开发人员非常重视安全性。

用于ADC集线器的DC ++设置什么是直接加密的私人消息通道 ?

用于ADC集线器的DC ++设置什么是直接加密的私人消息通道 ?DC ++,AirDC ++和

SharikDC可以绕过集线器,

通过安全通道相互发送私人消息 。 您好电报!

FlylinkDC ++最

有争议的 。 开箱即用,完全忽略安全连接并允许正常运行。

AirDC ++与 FlylinkDC ++

AirDC ++与 FlylinkDC ++正确的设置应与更新一起安装。

用于ADC集线器的FlylinkDC ++设置EiskaltDC ++

用于ADC集线器的FlylinkDC ++设置EiskaltDC ++ 用于ADC集线器的EiskaltDC ++设置

用于ADC集线器的EiskaltDC ++设置可能是由于使用了DC ++中过时的内核,因此它无法与中心地址中的caprint一起使用。 但是-这是可以配置为仅使用安全连接的唯一客户端。

ApexDC ++ ApexDC ++设置,用于在ADC集线器上工作

ApexDC ++设置,用于在ADC集线器上工作最宽容的。 它着重于远程客户端的安全设置-因此,还将获得安全的常规连接(例如,使用未配置的FlylinkDC ++)。

如果使用“ 启用但不强制”选项,则在AirDC ++和EiskaltDC ++中可以获得完全相同的操作方案。

是的,ApexDC ++是

完全过时的StrongDC ++的“热”替代品的最佳选择。

说到

StrongDC ++ ...

StrongDC ++的最佳安全设置

StrongDC ++的最佳安全设置为自己和他人做好事,不要强迫已放弃TLS v.1.0支持的客户端尝试与您安全连接-这仍然行不通。

相同的逻辑非常适用于某些

GreylinkDC ++的收藏夹配置。

结语如果使用TLS成功连接(例如,下载文件列表时),则会填充传输窗口中的

Cipher或

Cipher列(在AirDC ++中,否则,请参见下文)

如您所见,并非没有粗糙度,但是DC中的加密是可行的。

在本文的

第三部分中,我们将进行现场试验,并找出为什么最好不要完全使用TLS进入某些领域。