拦截敏感信息? 获得未经授权的各种应用程序和系统访问权限? 干扰正常运行? 所有这些以及更多的攻击都像中间人一样进行。

今天,我们开始撰写一系列文章,专门针对几乎在任何公司中发现的典型协议和传输通道进行“中间人”攻击(以及许多相关攻击)。 首先,请考虑以下基本级别:物理级别和渠道级别。

有兴趣吗? 欢迎来到猫。

一点理论

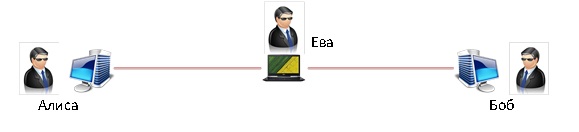

一般而言,中间人攻击(又称“中间人攻击”,又称“中间攻击”)是一种旨在破坏机密性,在某些情况下还破坏信息完整性的攻击。 示意性地描述“典型”攻击,如下所示:

主要图形是橙色和红色线条。 橙色是预期的数据路径,红色是实际的路径。 在这种情况下,传输介质或协议并不重要。 爱丽丝可以是例如Wi-Fi客户端,鲍勃可以是Wi-Fi接入点。 无论哪种方式,总会有第三方对发送的信息执行任何操作。

为什么我们错过了传输渠道? 因为OSI网络模型的所有级别都在某种程度上受到此攻击。 我们将进一步确认。

我们继续从第一和第二OSI级别(物理和通道)考虑攻击。

练习

铜线让我们从最简单的事情开始-从双绞线获取数据。 这不完全是MitM,它是经典的嗅探,但是在这种情况下,它是更严重攻击的“前提”。 实际上,要从双绞线电缆(例如100Base-T)中获取数据,只需要一个额外的路由器即可在其中安装一些DD-WRT / OpenWRT或任何其他类似产品。 前段时间已经在

这里提到

了 。

一种更可靠的方法是使用特殊设备。 但是他有缺点:

- 如果具有适当的物理安全性(ACS,视频监控),并且员工对操作有充分的了解,则在出现“可疑”物体的情况下,检测到此类设备的风险非常高。

- 攻击者只能访问通过他所连接的电缆传输的数据。 如果将电缆连接到警卫室,那么罪犯很可能能够观察到许多摄像机的图像和定期的Youtube会话,但不能观察到SAP的财务数据。

- 第三,也是最重要的流量加密。 实际上,现在几乎所有服务器,任何服务都可以通过TLS进行工作,或者使用某种类似物来对传输的数据进行密码保护。 没有密钥,我们将不会解密传输的数据。 在Diffie-Hellman算法上使用TLS 1.3或TLS 1.2的情况下,即使这样做也无济于事。

所有这些导致这样的事实,即这种嗅探可能不会给攻击者带来期望的结果。 这将需要更“灵活”的连接,即在数据线中“嵌入”。 例如,像这样,有点自大:

这种方法有许多缺点。 例如,在存在各种保护手段或怀疑眼睛的情况下,很容易检测到工作场所中新事物的出现。 但是他也有一个优势:完全控制和修改传输数据的能力。 我们将模拟现实生活中的攻击。 这将需要两件事:我的工作机(上面写有此文本),装有

Arch的笔记本电脑,尽管任何Linux发行版都可以工作。 将通过电缆建立“我的工作机”-“笔记本电脑”和“笔记本电脑”-“局域网”的连接,为此,将USB网络适配器连接到笔记本电脑。 我们将使用

brctl来配置网桥,尽管

NetworkManager甚至已经宣布了这种功能。

架设网桥:

如果同时要获取IP地址,只需在br0上设置一些

dhclient ,或动手设置静态IP(#ip ad add XXXX / X dev br0)。

因此,已经在笔记本电脑上创建了桥接接口,将计算机连接到USB接口,主接口转到了本地网络。 我们启动任何软件来拦截流量(为方便起见,我将使用

Wireshark和GUI)并遵守以下规定:

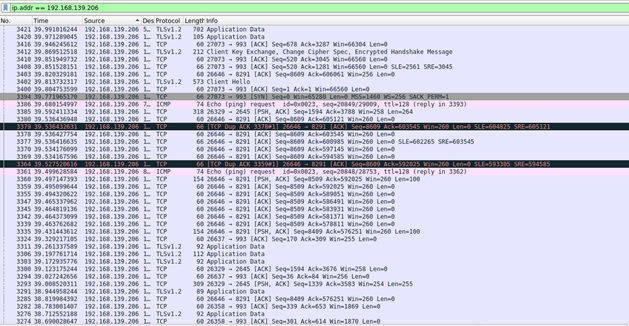

图1.运行中的Wireshark

图1.运行中的Wireshark如您所见,这是地址为192.168.139.206的机器的整个流量转储(对于测试,我创建了一个测试网络)。 在当前配置下(例如,没有

MAC固定 ),没有人会注意到我在网络上的存在。 该攻击使您可以获取很多信息,例如,网站

diary.ru的登录名/密码:

图2.哎呀

图2.哎呀实际上,一切都有些复杂。

diary.ru是极少数不会将用户重定向到加密HTTPS的站点之一。 与开放流量相比,使用HTTPS更加困难。 而且,我捕获的大多数流量都是加密的,这实际上对用户有利,但目前对我而言不是很好。

如何保护自己? 有几种选择,每种都有自己的特点:

- MAC固定将无济于事:MAC会伪造不懒惰的所有对象。 在同一Linux上,可以使用macchanger,而在Windows上可以通过设备管理器使用。

- 802.1X身份验证是一件好事。 但是有一些细微差别:在最简单的嗅探模式下,它无法保护,因为攻击者对于连接仍然保持“不可见”,而且从交换机的角度来看,只有被攻击的设备才连接到网络端口。 另一件事是,如果对流量造成影响,那么显露您的存在的机会就会大大增加,因为现在流量开始通过您的切换进入网络,因此各种安全措施都可以做出反应。 一切都取决于所使用的设备(SIEM或类似产品)以及公司安全人员的技能;

- 用户和实体行为分析(UEBA)解决方案使您能够跟踪网络上的可疑事物。 与802.1X一样,在正常嗅探的情况下,您仍然看不见,但是在生成流量时,它们将离开您。 它不经常使用,并且一切再次取决于安全卫士的技能。

问题出现了:如果我要访问的计算机位于室内,例如电缆在摄像机下方或隐藏,该怎么办? 没什么复杂的,只是求助于最简单的欺骗攻击。 当请求特定主机的MAC地址时,攻击主机开始使用ARP数据包向网络“垃圾邮件”,其中将其MAC指定为搜索地址,从而迫使攻击者连接到我们的主机。

您必须首先选择一个目标。 就我而言,将是我的同事。 现在,我们将使用非常古老但功能强大的

ettercap 。 我们将以任何方式确定同事的IP地址,然后指定攻击的目标。 例如,我想找出我的同事正在寻找DNS。 之后,我将2个IP地址放入ettercap:DNS服务器的地址,实际上是受害者的地址。 还有...

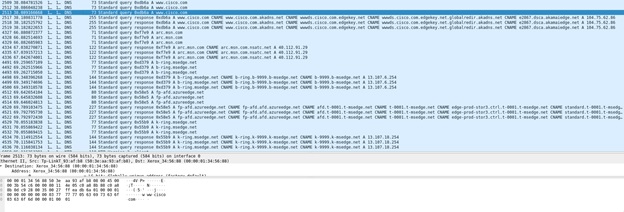

图3.捕获DNS查询

图3.捕获DNS查询可以看出,我的同事正在Cisco网站上寻找信息,与此同时,他的系统发送“服务”请求以识别各种MS站点。

有个好消息。 大量设备支持针对ARP欺骗的防护,这种防护可以消除此类攻击。 而且,如果公司使用SOC或SIEM,那么您可以尝试寻找紧追的攻击者。

光学元件光纤通信线路是任何公司中另一个非常普遍的通信渠道。 什么是针对MitM的防护?

情况是双重的。 如果我们采用最简单的电缆而没有特殊的保护性加强壳,那么对于简单的嗅探来说,就足以使其弯曲。 一个特殊的设备“挂”在弯头上。 部分光线超出了电缆到设备的距离,从中收集整个转储。

最好对大多数流量进行加密。 但是,如果没有呢? 实际上,很难为自己辩护。 以难以接近的方式隔离光学器件是最容易的。 另一种方法是使用更昂贵的“受保护”电缆,其中包括允许检测电缆护套违规行为的特殊保护措施。 但是,只要具有适当的灵活性,就可以连接它,而重新铺设电缆通常是一件非常不愉快的事情。 一种有效的方法是使用特殊的设备,当光纤弯曲时,该设备会响应信号电平的变化。 发行价高。 好吧,也许最好的解决方案是使用传输流量的加密。

如果我们想以任何方式影响流量,那么一切都会更加复杂。 最有效的方法是在侧边栏,在中间条中内置特殊设备。 这种方法的缺点是,我们需要将电缆切断一段时间(足够大),并随之而来,从而导致公司安全人员的困惑。 但是通过成功的工作,由于光纤很少铺设到用户的计算机上,因此在大多数情况下,我们将能够影响大量流量。 通常,这是一个数据传输通道,例如在公司的各个分支机构之间。

此处还提供

了有关光纤连接数量稍多的文章。

Wi-Fi呢?而且都一样,甚至更容易! 让我们从WPA2-PSK(密码连接)开始。 对于攻击的“隐身”,重要的是要满足一个要求:您需要知道一个真实的密码,这将使配置为自动连接到网络的设备毫无问题地连接到“恶意”网络。 因此,我们使用相同的密码提升了Wi-Fi接入点并等待连接。 如果您不想等待,则可以开始发送取消身份验证数据包,这将迫使用户与当前访问点断开连接,而其中一些恶意访问点将变得更强大,将迫使您与您建立连接。 为了创建一个点,我使用了

hostapd ,这是一个功能强大的工具,可用于以各种配置创建各种网络。 我将Wi-Fi接口连接到br0网桥,以便用户不会注意到有什么问题,并且可以继续使用本地网络中的服务。 我们正在等待一段时间,享受结果。

图4.观看iPhone转储

图4.观看iPhone转储WPA2 Enterprise(通过外部服务(如RADIUS)进行身份验证)在安全性方面要好得多。 如果经典PSK甚至无法访问公司的本地网络(例如,如果是访客网络),则要使Enterprise正常工作,您必须有权访问身份验证服务器,该服务器可与同一

Windows NPS一起使用 。 另外,为了使访问点正常工作,需要

带有私钥的

证书 ,这很难获得。 您当然可以发出自签名,但这可能会引起一些问题,因为在理想情况下,客户端设备应检查此证书。 通常,可以配置这样的访问点并使客户端连接到该访问点,但要保留很多。 攻击者很可能仍将能够捕获。

如何保护Wi-Fi网络? 使用WPA2 Enterprise(最好带有证书)并将客户端设备配置为强制检查访问点的证书,那么模拟Evil Twin访问点将更加困难。 仔细配置身份验证服务器。 如果可能,请使用现有设备的功能,例如Cisco Wireless Intrusion Prevention System,其本质是在这种情况下搜索恶意访问点并阻止各种客户端连接到它们。

而不是结论

总结一个简短的总结。 如您所见,以一种或另一种形式,最常见的数据传输通道容易受到MitM攻击。 如何保护自己?

- 使用加密; 它不是那么困难,而且非常有效;

- 任何信息系统(和相同的Wi-Fi)网络的引入都不应以“只有它能起作用!”的口号进行,特别是如果真正重要的信息在系统中流通,则有必要从信息保护的角度考虑这一过程;

- 使用防护设备或所用设备的功能。 思科WIPS,各种IPS / IDS,UEBA等 如果您不停止攻击者的工作,这将允许您将其检测出来并采取措施逮捕犯罪分子。

但是,如果攻击者是“受信任”的人怎么办? 该公司的员工具有对本地网络的合法访问权,但有破坏思想吗? 他可以做些什么来分析加密的流量,最重要的是,他如何保护自己不受此影响? 我们将在以下文章中讨论这一点,再次返回我们的DNS查询和HTTPS流量。