我们将继续系列文章,以优化网络外围保护工具(NGFW)的安全设置。 我想立即指出,这些建议不仅适用于Check Point所有者。 实际上,如果您仔细观察,每个人面临的威胁都是一样的,只是每个NGFW供应商都决定(或不以自己的方式)解决它。 在此之前,我们发布了一个小型课程“

Check Point to the maximum ”(

最大检查点) ,其中显示了“默认”设置的危险。 这些是一般性建议。 现在,我们想描述一些更具体的步骤,以加强周边防御。 本文仅供参考! 在没有分析您的网络可能造成的后果之前,请勿盲目地遵循此说明!

网络攻击的趋势

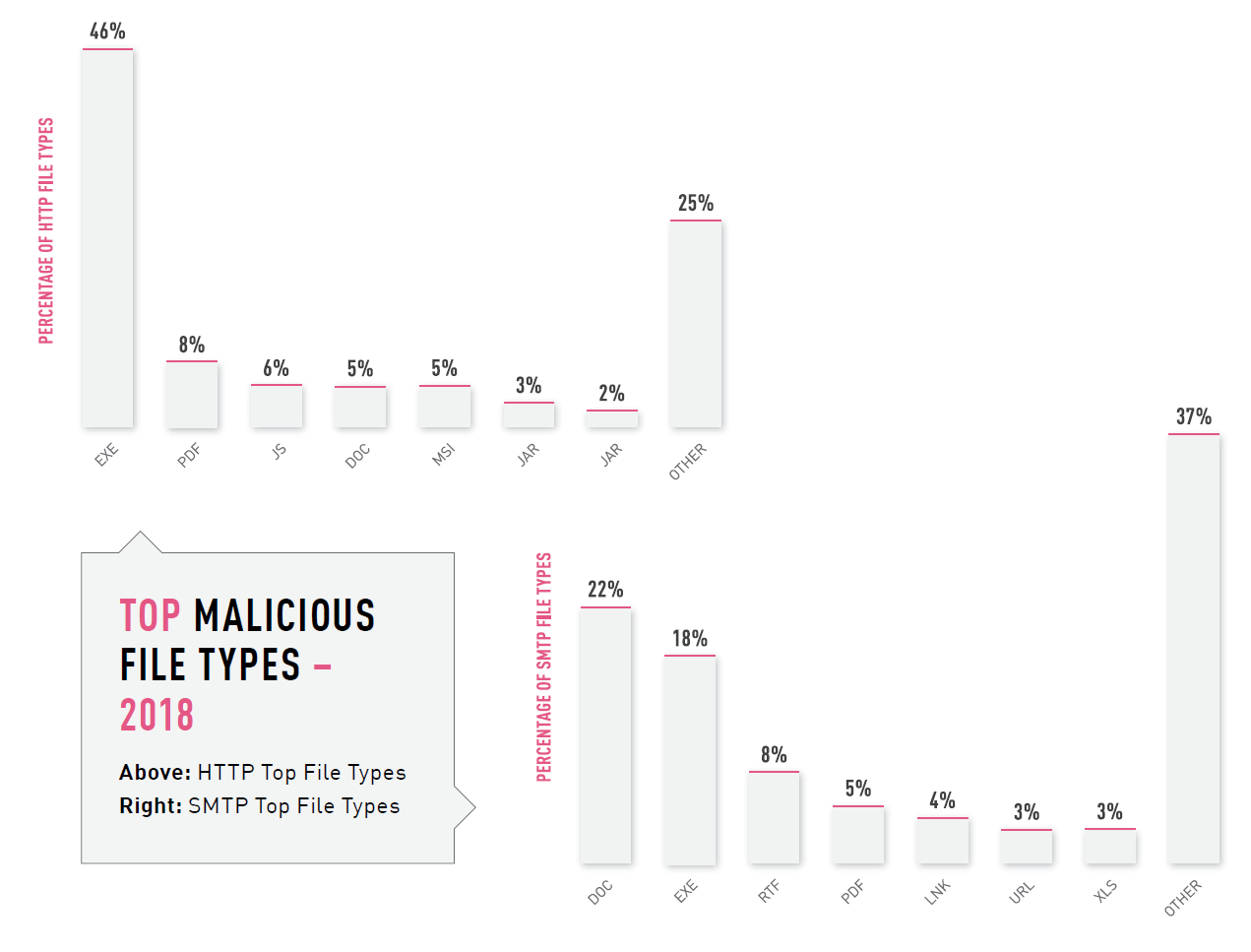

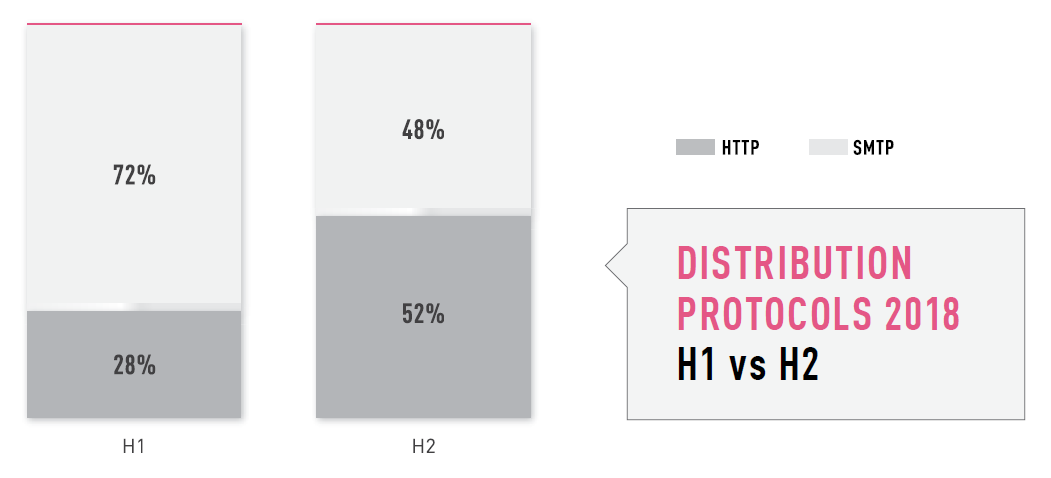

在提出建议之前,我们需要了解是什么威胁着我们? 要防御什么? 为此,我建议使用2018年的检查点报告(网络攻击趋势分析)。 自然有很多营销,但也有非常有用的信息。 例如,有关通过Web(http / https)和Email(smtp)获取的病毒文件类型的统计信息:

从这张照片中,您可以获得非常重要的信息。 Web和电子邮件仍然是两个主要的攻击媒介。 此外,如果查看统计信息,您会发现SMTP在上半年占了上风,而在第二年占了HTTP。

让我们看看我们如何加强对每种攻击媒介的保护(即通过Web和电子邮件)。

立即保留

这些措施肯定不足以提供全面的保护 。 但是,根据统计,我们可以

大大提高网络的安全性 。

增强针对恶意Web流量的防护

仍然在“

最大检查点 ”课程中,我展示了一些技巧来改善对Web流量的保护。 最重要的一点:

- 启用HTTPS检查 ;

- 使用内容意识刀片

- 在反病毒设置中启用深度扫描 ;

- 使用IPS检查文件 。

但是,大多数建议是笼统的。 现在,我们获得了有关最紧迫威胁的信息。 让我们尝试将我们的知识付诸实践。

1)内容意识

从上图可以看出,

.exe格式最常见于用户通过Web接收的病毒文件中。 已经

46%了 ! 您的用户需要这些文件吗? 在

第二个 “最大检查点”

课程中 ,我已经展示了如何使用内容意识刀片。 如果您仍然对此阻塞存有疑问,请再次查看统计信息。 通过阻止此类文件,可以将NGFW的寿命“简化” 46%(就文件验证而言)。 您只需要添加一条规则:

为什么要检查您是否显然不需要,并希望您的防病毒或沙箱没有被破坏?

如果您使用其他解决方案(而不是Check Point),则可能没有诸如Content Awareness之类的功能,但是,一定可以使用防病毒功能阻止各种类型的文件。 这是一种资源密集型的方法,但是总比没有好。

其余文件类型不是那么简单。 大多数人可能需要

Doc和

Pdf,并且无法阻止它们。 这同样适用于其他文件(JS,Jar),如果阻止它们,则网页的显示将存在问题。 在这种情况下,唯一的出路是非常仔细地检查它们。

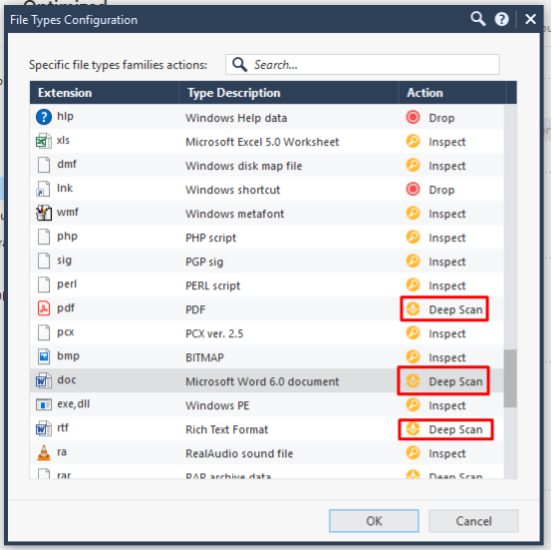

2)打开深度扫描以获取最危险的文件类型

在第

4课“最大检查点”中,我表明使用默认设置时,Anti-Virus结果非常差。 这对于所有供应商都是绝对正确的。 几乎每个人都可以选择“快速”验证和更多“更深入”的选择。 当然,默认情况下,以优化为目标使用“快速”。 Check Point具有称为“

深度扫描 ”的“

深度扫描 ”选项,您可以为不同类型的文件启用它。 您可能想到的第一件事就是为所有类型的文件(当前大约有90种文件)启用它。 这样就可以做到! 如果您有一家非常富有的公司。 该选项将需要功能非常强大的硬件。 您会发现一个折衷方案-对最危险的文件启用深度扫描:

根据统计数据,我们有以下文件:

pdf,doc,javascript,jar 。 但我至少要添加另一个:

xls,zip,rar,7zip,rtf,swf 。 当然,您需要阻止受密码保护的档案。

如果您没有Check Point,则检查使用此类选项的可能性。 这很重要。

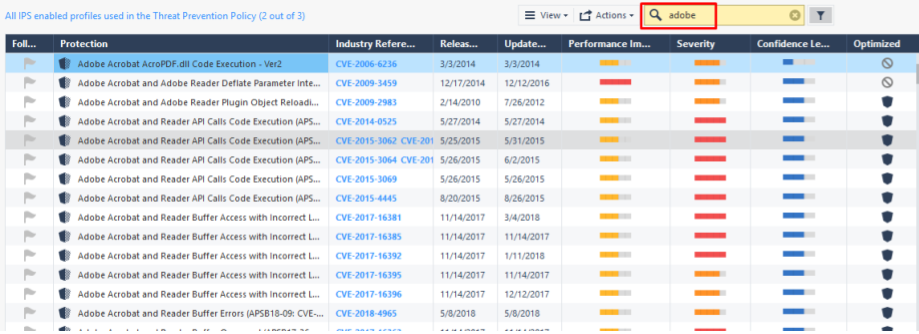

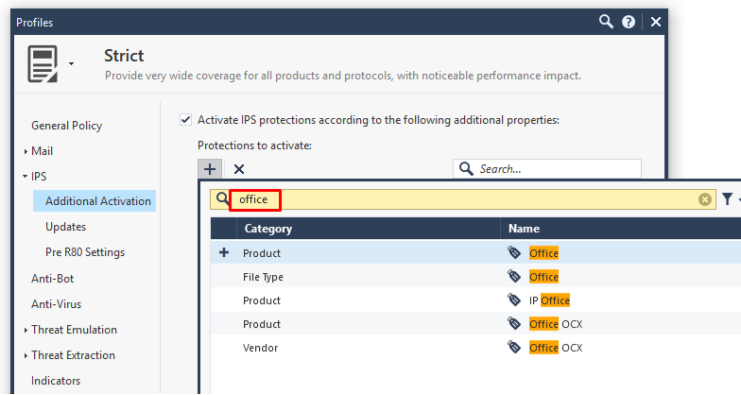

3)我们包括必要的IPS签名

再次回到“最大检查点”课程,在

第6课中,我展示了IPS对于文件验证的重要性。 IPS可以在文档中找到漏洞利用! IPS最大的麻烦是选择您需要的签名。 在那里,我展示了一些与它们一起工作(或与类别一起工作)的技巧。 但是现在我们有了更多信息。 我们绝对需要与

pdf,doc,javascript和

jar等文件关联的签名。 要做到这一点很简单,只需使用签名搜索:

(对于pdf,请不要忘记可能还有其他“查看者”,例如Foxit)。

或者再次使用过滤器中的类别:

现在,我们不仅将使用Anti-Virus,而且还将使用IPS扫描传入文件。

如果您没有使用Check Point,则还尝试启用相关签名(与Office文档,档案,javascript和jar有关的所有内容)。

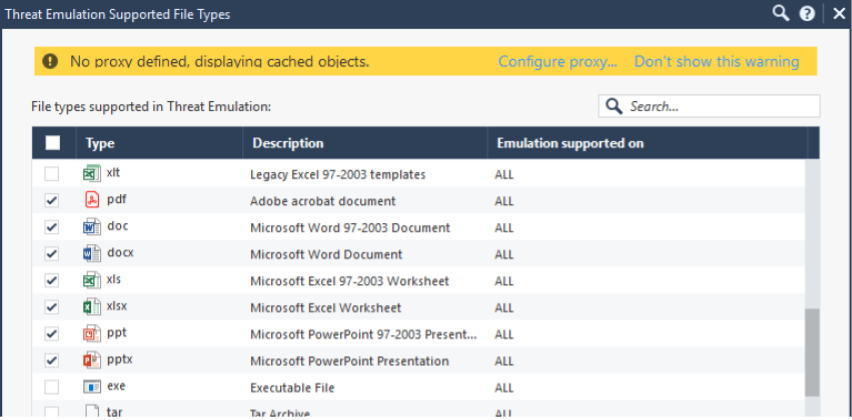

4)威胁仿真和威胁提取

防病毒和IPS很好,但这是一种签名分析,其主要缺点是只能与已知威胁一起使用。 未知数(0天)怎么办? 为此,他们想出了“沙盒”。 在Check Point,此技术称为SandBlast,使用以下刀片来实现:

威胁仿真 -文件仿真。 当前,支持65种以上的文件类型。 确保对以上列表(

pdf,doc,javascript和jar )以及我的建议(

xls,zip,rar,7zip,rtf,swf )启用仿真:

威胁仿真可让您在下载文件之前检查文件。 这是一个非常重要的功能,因为 并非每种解决方案都可以在“阻止”模式下运行Web通信。

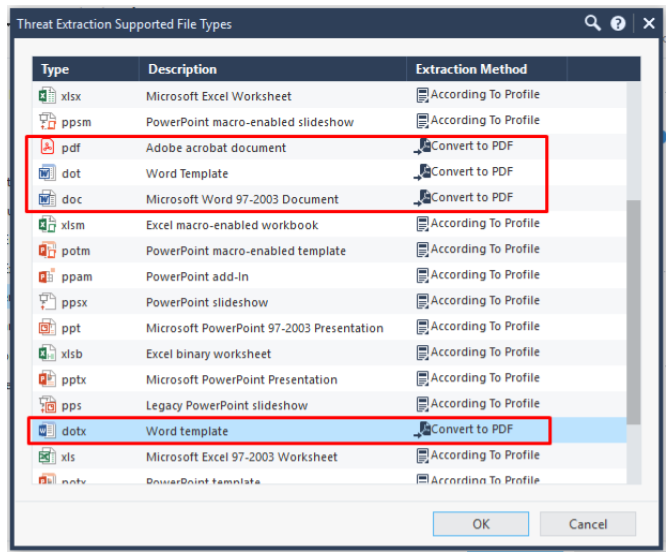

威胁提取 -清除有效成分。 可以通过将文件转换为pdf或“剪切”所有活动内容(脚本,宏,url等)来进行清理。 威胁提取目前支持大约45种文件类型。 我在

Check Point SandBlast

课程的第三部分中描述了使用这种刀片的优点。 看,有工作示范。 强烈建议使用“威胁提取”来清理pdf和doc。 最好选择“转换为pdf”,这是“ 100磅”方法。 对于xls,这并不总是有效,因为 文档可能会受到严重损坏,因此请使用自定义策略进行威胁提取。

不幸的是,目前仅当使用特殊的浏览器扩展程序

-SandBlast Agent for Browsers时,Web流量的威胁提取才起作用。 但是,已经在下一版本(

Gaia R80.30 )中,即使没有其他扩展名,也可以清理和转换文件。

如果您没有使用Check Point,那么我也建议您试用沙盒功能。 几乎所有供应商都具有试用模式。 我非常确定,打开“点击率”后,您的访问量会大大增加。

加强恶意软件电子邮件保护

我们或多或少了解了网络流量(尽管实际上更为复杂)。 现在,让我们进入另一个流行的攻击媒介-电子邮件。 在几乎所有公司中,最关注的是邮件保护。 让我们看看如何在网络外围使用NGFW解决方案。

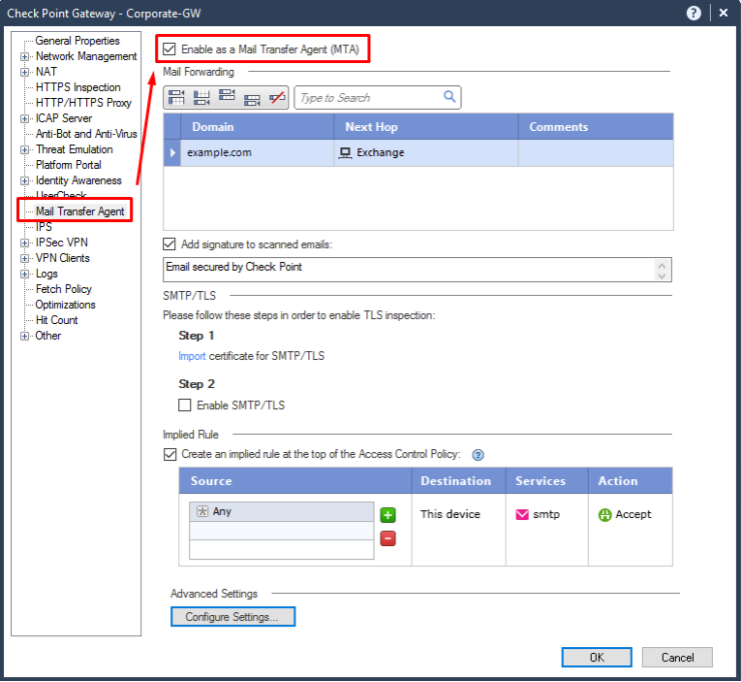

1)MTA模式

您应该做的第一件事是将Check Point网关切换到MTA(邮件传输代理)模式。 这将允许对邮件消息进行更全面的检查,尤其是在使用SMTPS的情况下(在这种情况下,如果没有MTA功能,则网关根本无法检查此流量)。

如果您使用非Check Point,并且您的NGFW不支持MTA,则进一步阅读本文是没有意义的。 您根本无法执行其他检查。 在这种情况下,很可能您正在使用单独的邮件保护解决方案。

2)升级到R80.20

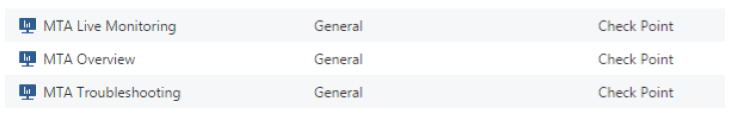

这是另一个重要点。 在Gaia R80.20版本中,MTA功能(不仅是)发生了重大变化。 这也适用于电子邮件报告。 默认情况下,一次可以使用几个新的仪表板:

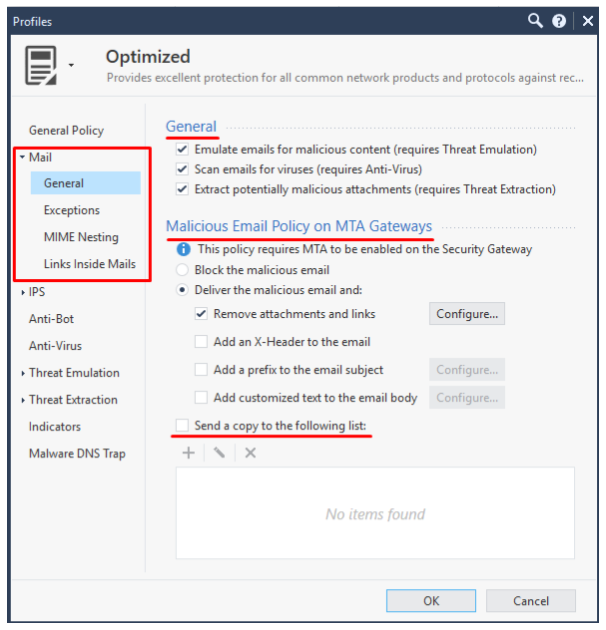

您无需再进入命令行进行监视和故障排除。 此外,从版本R80.20开始,MTA功能已移至Threat Prevention配置文件设置中的单独选项卡:

最重要的一点:

- 现在,不仅可以通过沙箱检查邮件附件(在MTA模式下)。 首先,反病毒引擎将扫描信件中的文件和链接。 就设备性能而言,这非常有益,因为 如果文件是已知的恶意软件,则将其丢弃而不将其发送到沙箱。

- 现在,所有被阻止的信件都可以发送到专用电子邮件,从而进行隔离。 如果您需要访问被阻止的消息,这将很有用。

据我所知,目前,已经在Check Point成立了专门的团队,专门处理MTA功能。 因此,进一步的改进指日可待(R80.30已经在EA程序中)。

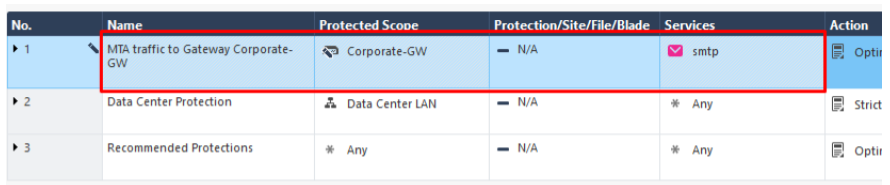

3.为MTA制定单独的威胁防护规则

另一个重点。 Web流量和电子邮件必须有不同的配置文件。 规则应如下所示:

如果使用R80.20,则在打开MTA时会自动创建此规则。

4.电子邮件防病毒软件

如上所述,在80.20,我们有机会使用反病毒“引擎”来检查附件和超链接。 这完全符合我们的需求。 如果从一开始就查看统计信息,您会发现除了经典文档之外,

exe文件和

url都构成了威胁。

首先,您需要绝对阻止所有可以作为附件发送的不必要的文件类型(不仅仅是exe)。 说出值得保留的内容比较容易:pdf,doc,xls,ppt。 zip,rar,7zip和其他流行的Office文件格式。 但是应该阻止各种脚本,Linux存档,可执行文件。

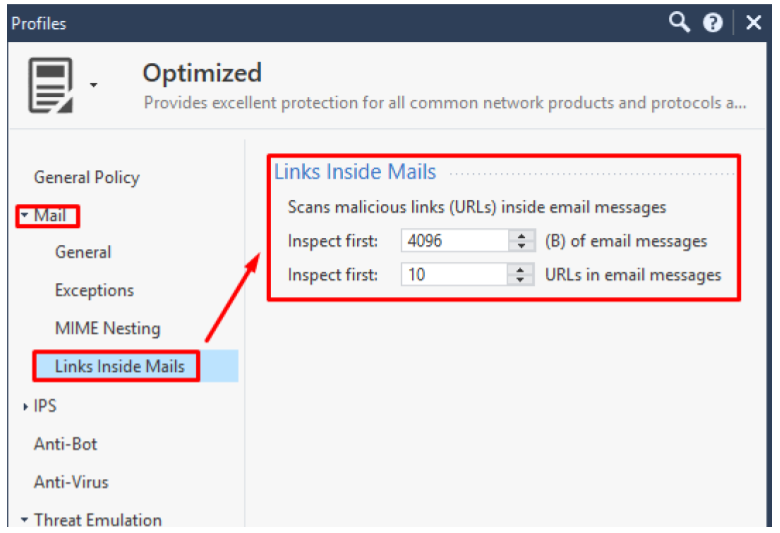

同样不要忘记检查消息内容中的URL:

对于我们允许的所有类型的文件,自然需要配置深度扫描。

5.威胁仿真和威胁提取

邮件是定向攻击的主要媒介,即 要准备的攻击。 大多数情况下,这些攻击使用零日漏洞(0天)。 在这里,签名分析是无能为力的。 因此,如果您决定使用沙盒类解决方案,则应首先使用电子邮件。 对于所有允许的文件(在防病毒文件中),我们必须使用沙盒的功能。 这不仅适用于Check Point解决方案。

就为电子邮件配置威胁仿真而言,一切都与Web相同。 只要确保您为所有允许的文件启用仿真(防病毒)。 同样,如果您查看我们的统计数据,最危险的文件类型是doc,pdf,rtf和xls。

另外,请确保使用“威胁提取”来清除活动内容。

同时,对于

pdf和

doc之类的文档,请确保将转换配置为pdf。 在这种情况下,您不必依靠威胁仿真。 此外,有了肯定的裁决,用户将能够下载原始文件(在95%的情况下,没有人需要原始文件)。

一般建议

保护网络外围的主要原理是最大程度地减少攻击范围。 为此,我们有大量的机制:

- 在防火墙级别限制允许的端口;

- 限制公司网络中使用的应用程序;

- 限制对恶意资源的访问;

- 禁止不需要的内容类型(可执行文件等);

- 启用SSL检查以查看整个图片。

没有这些步骤,所有其他动作都是无用的。 在减小了攻击范围之后,我们应该最大程度地使用签名分析方法,例如:

- 防病毒;

- 入侵防御系统

- 反机器人

- 反垃圾邮件。

然后,我们可以继续使用较重的工具,例如沙箱:

- 威胁仿真;

- 威胁提取。

这种一致的方法将有助于大大增强网络外围保护。 该方法是通用的,几乎适用于所有NGFW解决方案。

附加材料

如果您对此主题感兴趣,那么至少建议使用以下资源:

您可以

在此处免费检查Check Point安全设置

。我们计划很快开设一门短期课程,并演示所有这些功能。 敬请期待! (

vk ,

电报 )。