在研究了

俄罗斯的垃圾邮件浪潮之后 ,我们将注意力转向了另一次攻击。 自2019年1月中旬以来,著名的

“爱你”活动已完成并重定向到日本,用于分发GandCrab 5.1编码器。

根据遥测数据,最新版本的“ Love you”于2019年1月28日发布,其活动量约为原始活动的两倍(请参见下图)。 与1月中旬一样,通过垃圾邮件分发了一组带有一些更新的恶意有效负载。 因此,我们看到了尝试下载cryptominer,更改系统设置的软件,恶意的引导程序,Phorpiex蠕虫以及GandCrab 5.1版编码器的尝试。

图1.检测“ Love you”活动中分发的恶意JavaScript附件及其最新一波的

图1.检测“ Love you”活动中分发的恶意JavaScript附件及其最新一波的 e

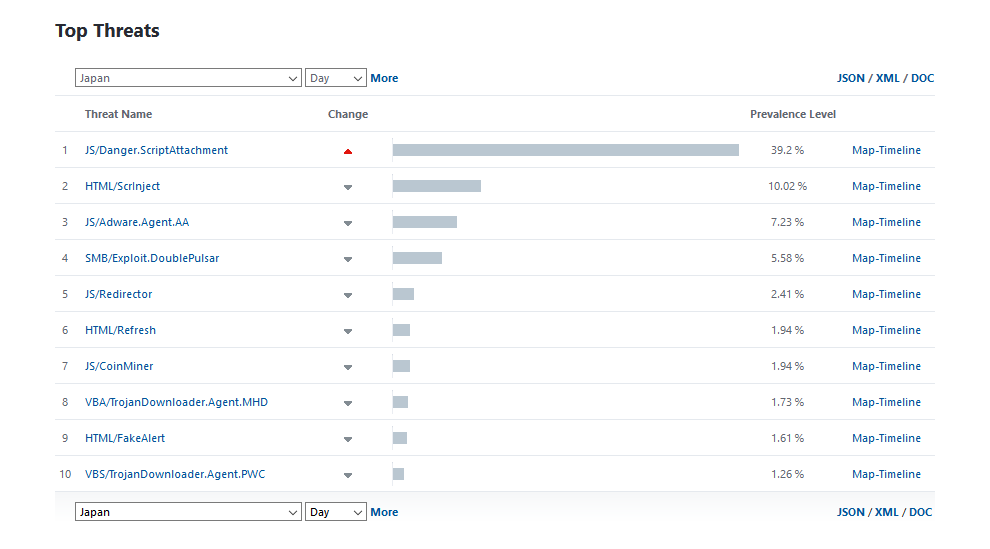

截至2019年1月29日,绝大多数检测到的是日本(95%),每小时检测出数以万计的恶意电子邮件。 在同一天,JS / Danger.ScriptAttachment(通过电子邮件附件分发的ESET分类为恶意JavaScript)是世界上检测到的第四大威胁,在日本排名第一(请参阅下文)。

图2.截至1月29日,JS / Danger.ScriptAttachment是日本排名第一的威胁

图2.截至1月29日,JS / Danger.ScriptAttachment是日本排名第一的威胁攻击场景

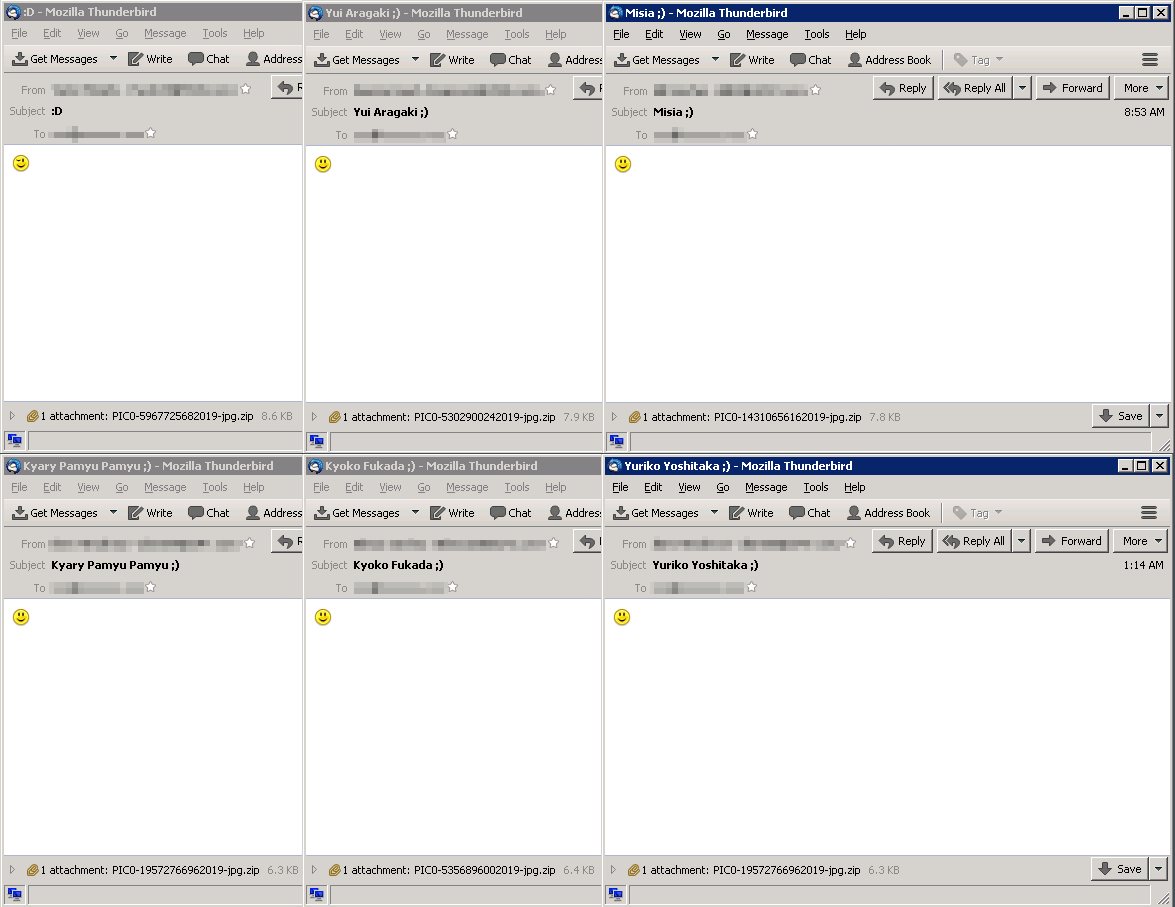

在上一个活动中,攻击者更改了邮件的文本,从主题行中的“ Love You”更改为与日本相关的标题。 这封信的主题和正文中还留有许多微笑。

我们在分析中看到的字母的主题:

-新垣结衣;)

-Kyary Pamyu Pamyu;)

-深田恭子;)

-吉田百合子;)

-Sheena Ringo;)

-Misia;)

(日本演艺界明星)

研究的恶意附件是ZIP档案,伪装成图像,其格式名称为PIC0- [9位数字] 2019-jpg.zip。 下图显示了此类字母的示例。

图3.来自日语活动的垃圾邮件示例

图3.来自日语活动的垃圾邮件示例zip存档包含一个javascript文件,其名称格式相同,但仅以.js结尾。 提取并运行JavaScript之后,它将从攻击者的C&C服务器中加载第一阶段的有效负载-ESET产品检测到的EXE文件为Win32 / TrojanDownloader.Agent.EJN。 承载此有效负载的URL的路径以bl * wj * b.exe(文件名已更改)和krabler.exe结尾; 此有效负载将加载到C:\ Users \ [用户名] \ AppData \ Local \ Temp [随机] .exe。

第一阶段有效负载从同一C&C服务器下载以下最终有效负载之一:

-GandCrab 5.1版编码器

-加密矿工

-Phorpiex蠕虫

-按照语言设置工作的引导程序(仅当受感染计算机的语言设置对应于中国,越南,韩国,日本,土耳其,德国,澳大利亚或英国时才下载有效负载)

-用于更改系统设置的软件

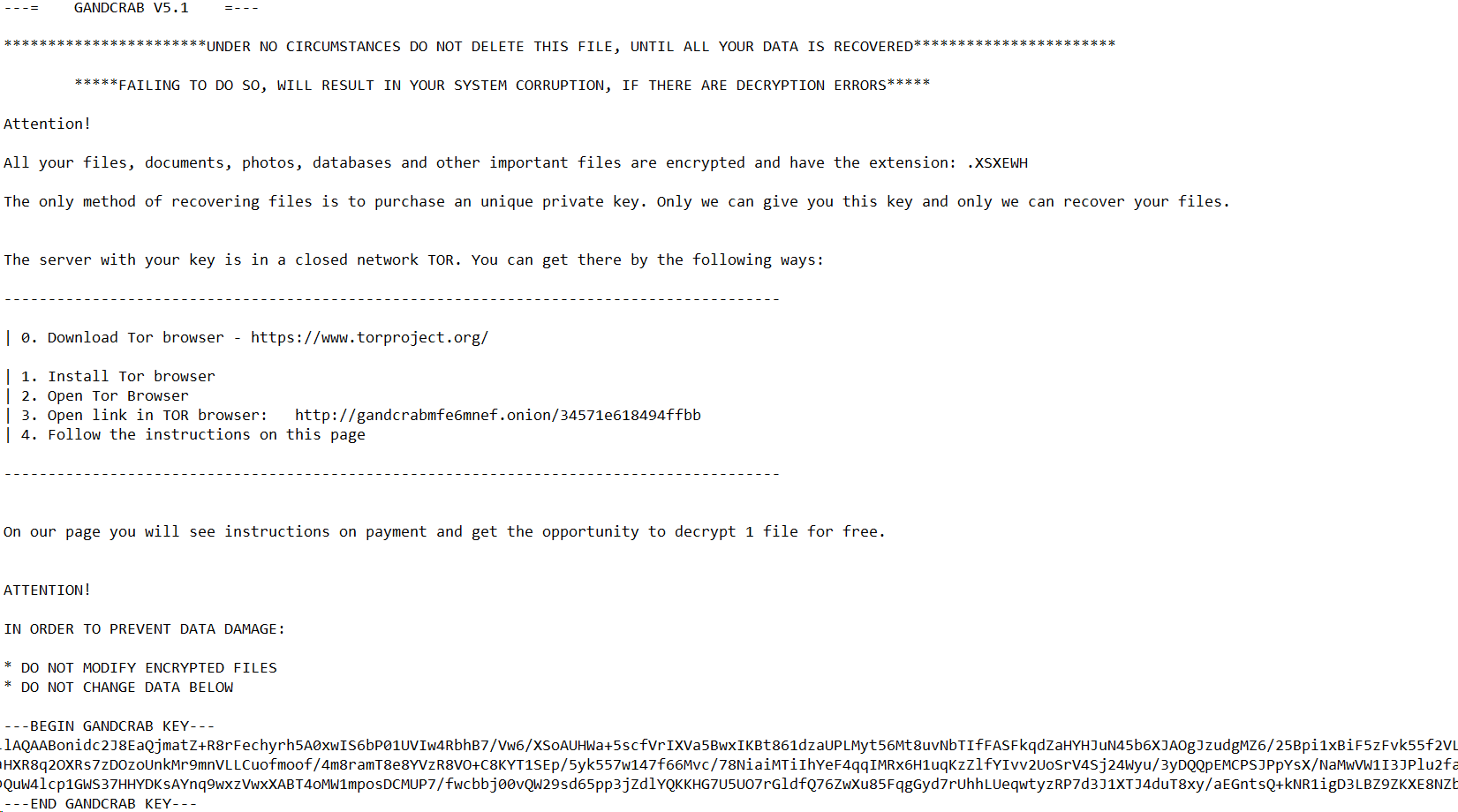

GandCrab 5.1通过在文件名中添加一个随机的五个字符的扩展名来加密文件。 在文件名及其内容中包含此扩展名的赎金请求将在受编码器影响的每个文件夹中创建。

图4. GandCrab v5.1回购请求

图4. GandCrab v5.1回购请求该活动的有效负载是从IP地址92.63.197 [。] 153下载的,其IP地址对应于乌克兰。 自1月中旬以来,该地址已用于“爱你”活动。

折衷指标

恶意ZIP附件的哈希示例8551C5F6BCA1B34D8BE6F1D392A41E91EEA9158B

BAAA91F700587BEA6FC469FD68BD8DE08A65D5C7

9CE6131C0313F6DD7E3A56D30C74D9E8E426D831

83A0D471C6425DE421145424E60F9B90B201A3DF

57F94E450E2A504837F70D7B6E8E58CDDFA2B026ESET检测:JS / Danger.ScriptAttachment

JavaScript Loader哈希示例cfe6331bdbd150a8cf9808f0b10e0fad4de5cda2

c50f080689d9fb2ff6e731f72e18b8fe605f35e8

750474ff726bdbd34ffc223f430b021e6a356dd7

1445ea29bd624527517bfd34a7b7c0f1cf1787f6

791a9770daaf8454782d01a9308f0709576f75f9ESET检测:JS / TrojanDownloader.Agent.SYW或JS / TrojanDownloader.Nemucod.EDK

第一阶段有效负载哈希的示例47C1F1B9DC715D6054772B028AD5C8DF00A73FFCESET检测:Win32 / TrojanDownloader.Agent.EJN

最终有效负载哈希的示例加密GandCrab

885159F6F04133157871E1D9AA7D764BFF0F04A3 Win32 / Filecoder.GandCrab.E

14E8A0B57410B31A8A4195D34BED49829EBD47E9 Win32 / CoinMiner.BEX

蠕虫Phorpiex

D6DC8ED8B551C040869CD830B237320FD2E3434A Win32 / Phorpiex.J

装载程序

AEC1D93E25B077896FF4A3001E7B3DA61DA21D7D Win32 / TrojanDownloader.Agent.EEQ

更改系统设置的软件

979CCEC1DF757DCF30576E56287FCAD606C7FD2C Win32 / Agent.VQU

广告系列中使用的C&C服务器92.63.197[.]153