我要警告读者:本文仅作为参考,在任何情况下均不要求采取任何非法行动。 对于使用本文中的信息的人所采取的任何非法行为,作者概不负责。

给读者的问候。 今天,我想谈谈访问控制和管理系统(ACS)的总体安全性以及LCD的示例。 将检查主要漏洞以及成功复制密钥的尝试。 本质上,所有操作将主要是硬件。

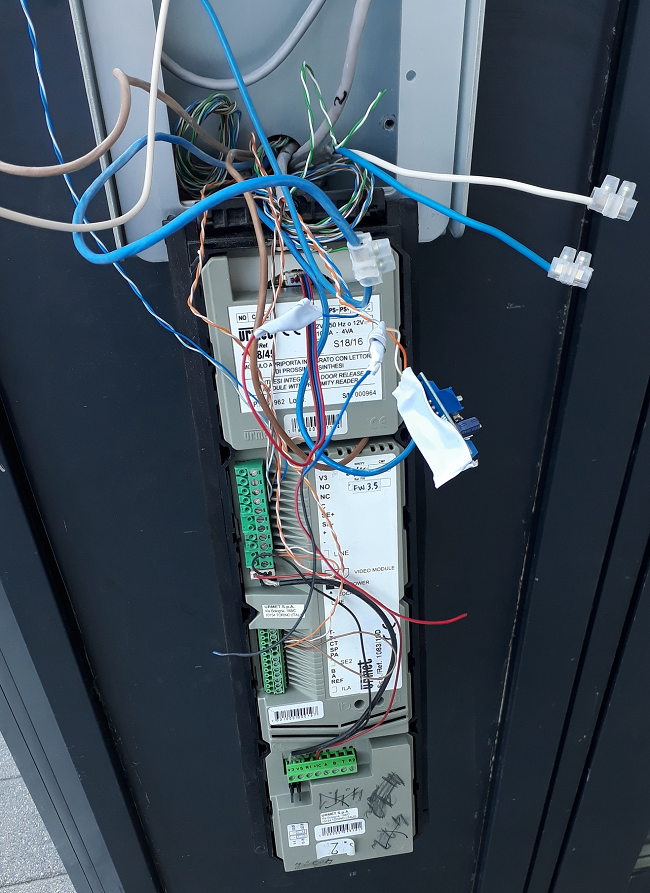

在我的住宅区,安装了Sinthesi S2门电话系统,以及Urmet Group生产的门禁系统/庭院/入口/地板。 这就是街道面板的外观。

直到有一天,我开始看起来像这样:

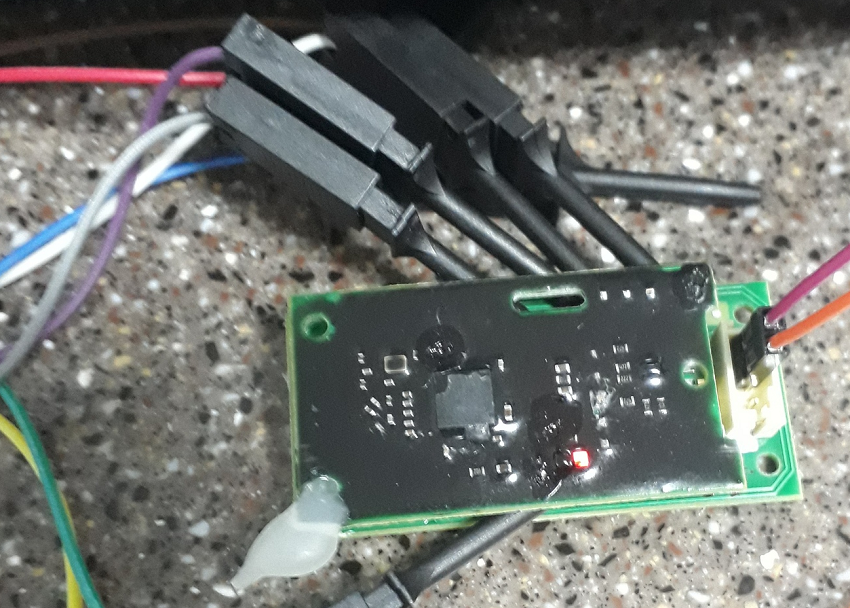

她像这样闲逛了几天,然后移到附近的垃圾箱里。 它只有一个阅读器和一个键盘。 因为我公司的领域之一是HF阅读器的开发,所以我无法抗拒,因此决定更详细地研究此RFID阅读器。 从文档中,我仅找到一个庞大的

目录 ,从中可以得出结论,这就是FD-020-017-具有Wiegand26接口的13.56 MHz读取器。 内部是夹有读取器板(

MFRC531 )和带有BLE(

CC2541 )的MK的三明治,该板用热熔胶粘在外壳上,显然不是为该板开发的。

MK板上显然充斥着一种软性化合物,以保护无线电部分免受潮。 我将板子扭曲在手中,因此推迟了。

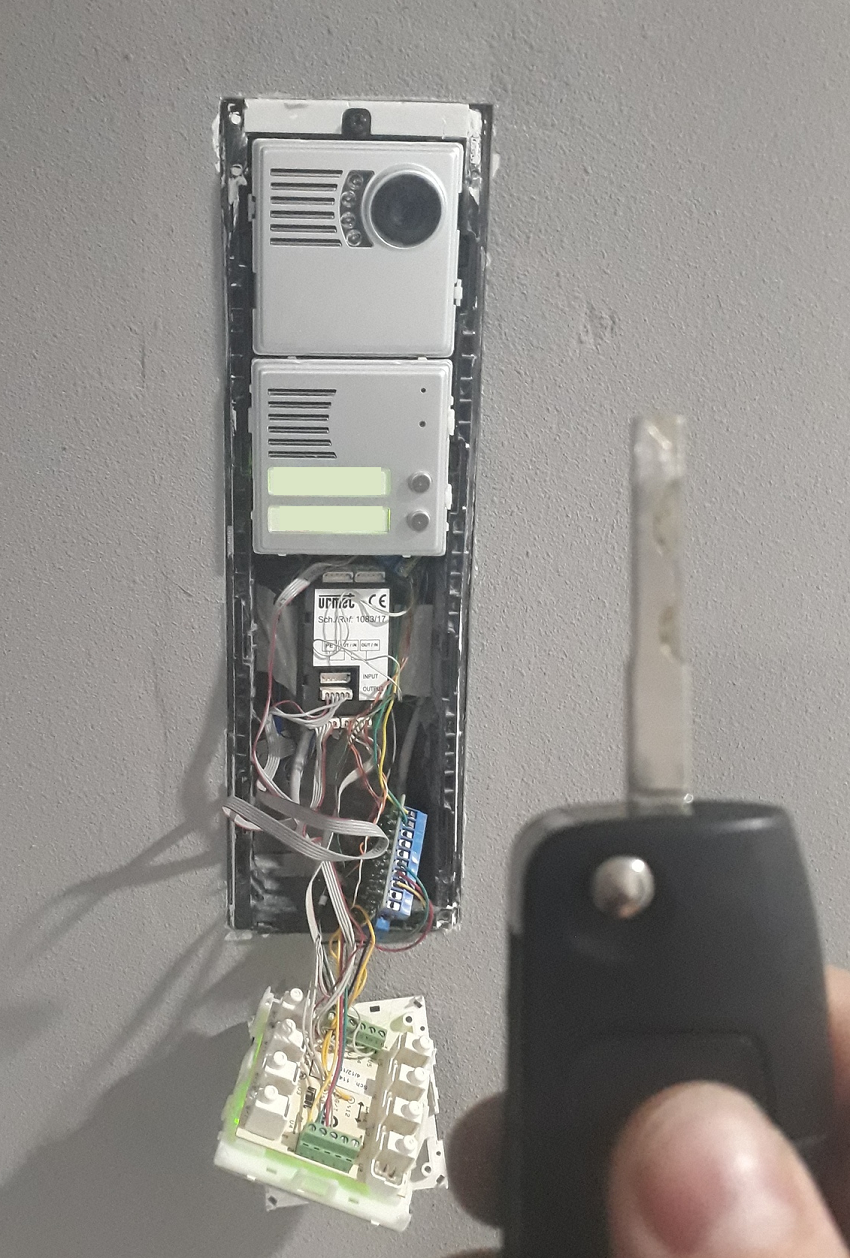

直到最近,该系统才引起我的兴趣,因为它是部分启动的(仅访问锁有效,但它们具有我知道的访问代码,并且未使用密钥)。 系统完全启动并取消访问代码后,我开始更详细地研究它。 当我回到家中的一个晚上开始时,发现前厅门已经在工作,而我的妻子已经在睡觉。 我只随身携带一些东西,但事实证明,这足以解决所有精英安全问题(如Urmet所保证)。

我所需要做的就是用车钥匙松开固定面板框架的2颗螺丝,卸下2个木块,并使用同一把钥匙关闭通往前厅门锁的中继通道。 全部...

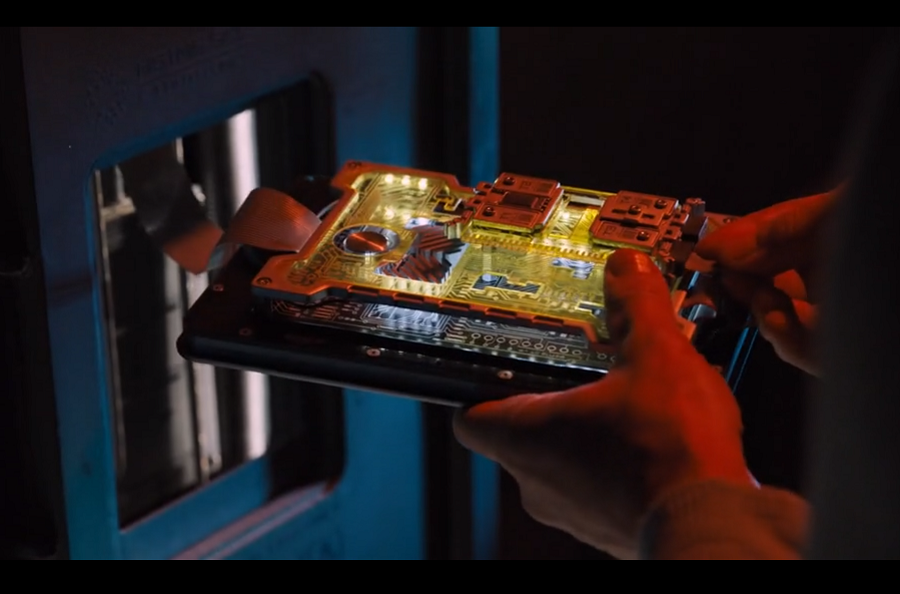

发生此事件后,当我观看另一部好莱坞电影(KDPV上的“ Passengers”(2016年)),并看到如何通过移除代码面板并在板上钉上针脚来打开超级秘密门时(必要时带有火花和引人注目的门打开),真实情况。

在我的记忆中,我见过的大多数ACS都可以直接从代码面板访问该锁,这是主要的漏洞。 所有安全性都由固定此面板的几个螺栓提供,并且相信此系统是可靠的。 但是同时,通过使用由界面控制的大脑锁,即使这是最简单的方法,也可以显着提高进入阈值(我们称其为防止螺丝刀袭击的防护)。 该措施将大大降低自发进入的可能性。

源数据

ACS LCD作为一个整体,它的操作,对其他按键的反应以及添加按键的方式:

- 向公寓发出一把免费钥匙,每把钥匙300卢布,它已在ACS个人帐户中注册。 您只能从英国购买。 LCD聊天记录说,市场复印机无法复制-这意味着该系统比仅读取UID更酷。

- 出示任何其他mifare卡时,读者甚至不会表明自己看到了它。

- 当您将钥匙带到另一个楼梯/楼层时,阅读器将读取一个内容,但没有任何反应。

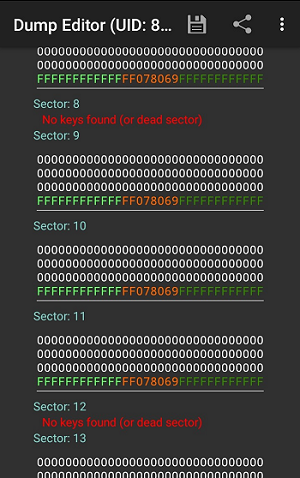

- 当读取密钥卡8和12的内容时,这些块被隐藏并且具有与Mifare众所周知的密钥不同的访问密钥。 因此秘密就在某个地方。

开始工作

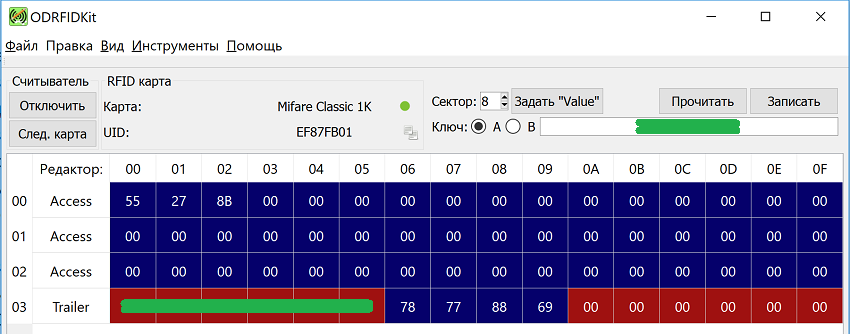

首先,我将Block0(包含UID和制造商信息的Block0)复制到Mifare Zero光盘,并检查是否还不够-钥匙串不起作用。 读者甚至没有对这种克隆的出现做出回应。 显然,您需要查找扇区8和12的密钥。在读取了所有可用的小饰品之后,我看到其中只有一个锁了12个块,其余的为零,因此很明显,魔术包含在块8中。

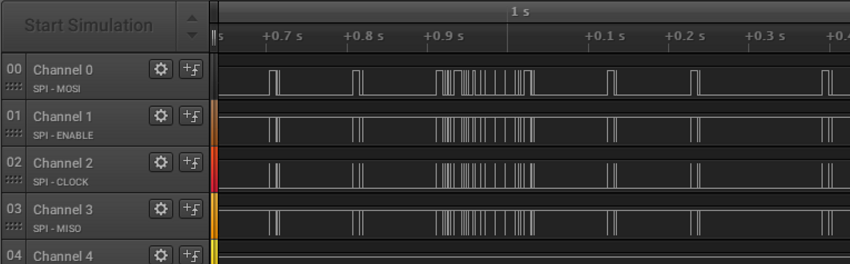

是时候找一个有才华的读者并且对其进行更仔细地研究。 因此,我们有了FD-020-017-13.56 MHz,Wiegand26接口。 MFRC531和CC2541通过10针梳连接。 而且他在桌面上工作得非常好-无需使用系统的其余部分。 对键的反应方式与其余读者相同。 首先,让我们看看结果如何:

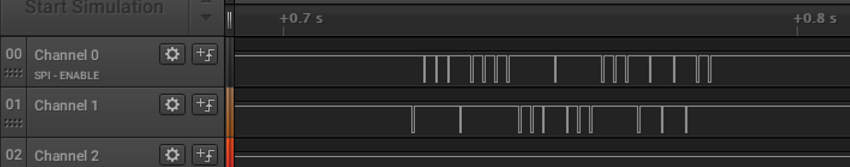

在显示有效的钥匙圈之前将其静音。 阅读界面后,消息完全按照

Wiegand26的规定离开。 因此,我对密钥发送的包进行了解码。 在万用表的帮助下,我恢复了引脚排列,原来这些芯片是通过SPI通信的。 我们连接分析仪,

我们带来了一个有效的钥匙串,并通过SPI观察交换情况:

接下来,我开始查看

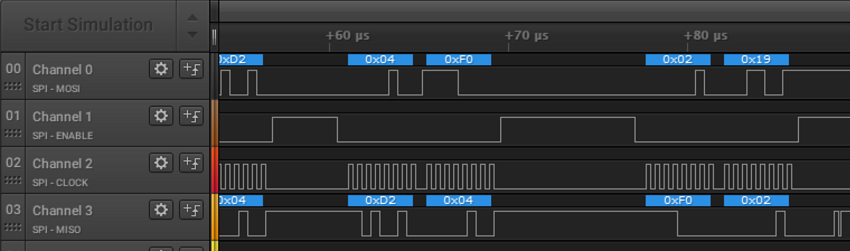

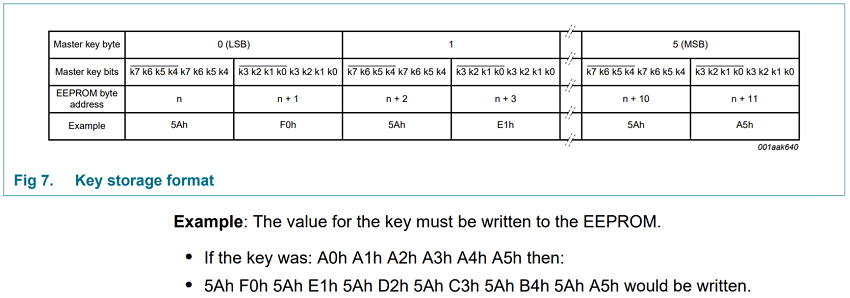

MFRC531芯片的文档,当发现它具有用于存储密钥的特殊EEPROM时,几乎差点放弃了我的手。 我找到了加载密钥的命令:

0x0B命令从EEPROM加载,0x19命令从FIFO加载,而FIFO通过SPI接收密钥。 看来,如果您从EEPROM加载密钥,那么我没有机会以这种方式反向操作,但是令我惊讶的是,没有交换命令0x0B,但是有一个命令0x19

仅保留根据格式收集密钥

并添加到密钥表。

宾果! 事实证明,块8以3个非零字节开始,当密钥卡和读取器匹配时,这些字节才进入Wiegand。 这些数据与UID无关-很可能只是《刑法》中发布的序列号。 我的钥匙圈连续有3个数字+一个非常不同的数字。 坯料的录制成功,我将LCD的按键和Office的按键组合在一起,这由UID进行。

结论

为了成功地对该系统进行黑客攻击,我要感谢Urmet Group的程序员,他在为读者编写软件时坦率地欺骗了他们,因为如果有能够消除这种黑客攻击方法的硬件(通常非常简单),您将无法做到这一点,除了黑客工作,您无能为力。

大多数使用RFID技术的人都知道,Mifare(经典)卡中使用的

Crypto-1加密算法已经破解了很长时间,并且有可能以更“干净”的方式获取该块的密钥,但我还是坚持不懈。

在我们自己的项目中,我们使用带有一次性密码字典的可编程阅读器进行加密。 如果在克隆之前将原始卡连接到读取器,则可以保护自己免受克隆,否则它将检测到重复(原始卡将停止工作)。