大家好 最近,我们有大量新产品发布,今天我要宣布

“网络工程师”课程,该课程已于3月初开始。 传统上,我们开始就该主题与您分享有用的材料,今天,我们发布文章“检测网络DDoS攻击的机器联合方法”的第一部分。 走吧

注释 。 这组作者说,异常检测系统或ADS(异常检测系统)可能是攻击检测领域中最有前途的领域,因为这些系统可以检测到未知攻击(零时差)。 为了识别异常,作者建议使用机器联觉。 在这种情况下,机器联觉被理解为一个界面,该界面允许您在检测网络异常的问题中使用图像分类算法,从而允许您使用非专业的方法来检测图像,这种方法最近得到了广泛而积极的开发。 所提出的方法是将网络流量数据投影到图像中。 从实验结果可以看出,提出的异常检测方法在检测攻击方面显示出很高的效果。 在大样本中,综合绩效指标的价值达到97%。

1.简介

确保网络可用性的方法之一是使用网络异常检测机制。 在确定异常之前,有必要找出什么被认为是正常情况。 当系统执行分配给它的所有功能时,我们会将系统状态视为“正常”(或“功能上可行”)。

因此,异常是指系统行为与明显建立的正常行为特征不符的情况[1]。 快速检测此类异常的机制的引入将大大增加对网络中断事件做出有效响应的机会。

已知的网络异常是如此之多,以至于无法使用一种分类来对其进行分类。 但是,主动和被动,外部和内部,有意和无意异常等之间有明显的区别。由于这些差异不能反映所研究现象的所有特征,因此,作者[2]提出了基于影响对象的异常分类,即信息系统,由硬件,软件和网络基础结构组成。

根据选择的方法,网络异常可以分为两大类:节点故障和安全漏洞。 主机故障包括硬件故障,设计和配置错误,软件错误以及硬件性能问题。 网络安全漏洞包括以下异常:网络扫描,拒绝服务,恶意软件,网络蠕虫传播,漏洞利用,流量分析器(嗅探器)和网络修饰符(数据包注入,标头欺骗等)。

拒绝服务(DoS)事件对电信运营商造成的最大财务损失。 反过来,DoS攻击可分为两种类型:意外造成的“攻击”(设计和网络配置错误,少量分配的计算资源,对网络资源的访问次数急剧增加)和故意攻击,例如UDP泛洪,TCP -SYN洪水,Smurf ICMP广播洪水和ICMP洪水。 故意攻击构成了最大的威胁,因为它们很难更有效地缓解,并且有可能导致大量损失。

对[3,4,5,6,7,8]中发表的研究结果以及信息安全系统主要开发人员的报告的分析表明,没有检测和防止拒绝服务攻击的有效算法。 供应商通常会提供一种昂贵的解决方案,该解决方案将基于签名搜索方法并将攻击者站点的IP地址列入黑名单的混合算法,以降低风险。 一个示例是Arbor,Ltd.的ATLAS系统。 因此,开发用于高效检测分布式DoS攻击的工具的问题仍然存在。

2.现有方法

这组作者认为,异常检测系统或ADS可能是攻击检测领域中最有前途的领域,因为这些系统可以检测到未知攻击(零时差)。 文献中描述的几乎所有异常检测模型都可以分为五组:

- a)基于行为存储模式[9,10]。 必须将这种方法的软件实现编译到操作系统的内核中,这几乎是不可能的(例如,在可信计算系统中)。 另外,监视组件的持续存在会导致整个系统的整体速度降低约4-50%;

- b)基于频率[11,12]。 频率方法的常见缺点是适应性差,因为频率参考值是使用训练集或根据专家数据确定的。 而且,这些方法通常是“无状态的”,也就是说,没有考虑符号出现的顺序。

- c)基于分类器[13,14,15,16,17]的神经网络。 许多神经网络的缺点是它们对处理无序数据集的适用性较差。 为一组元素值引入人工顺序只会扭曲图片,因为神经网络将根据数值的接近程度重新计算权重。

- d)基于有限状态机的综合(状态机)[6,9,18,19,20]。 这种方法的主要缺点是通过分析攻击场景来构造有限状态机的复杂过程。 另外,可以使用常规语法描述的攻击算法类型受到限制。

- e)其他,特殊的:基于贝叶斯网络[21],遗传算法[22]等。大多数作品仅提供基本概念,该算法通常不适合实际使用。

3.拟议方法

为了识别异常,作者建议使用机器联觉。 在这种情况下,机器联觉被理解为一种接口,该接口允许在检测网络异常的问题中使用图像分类算法,从而允许使用非专业方法来检测图像,这种方法最近得到了广泛而积极的开发[23]。 提出的方法是将网络流量数据“投影”到图像中。 图像变化的积累为我们提供了一个视频流,对其进行分析,可以得出有关观察到的数据网络异常状态的结论。

任何异常检测系统的基础都是一个模块,该模块可以分析网络数据包并确定其潜在危害。 实际上,ADS尝试将网络流量分为两个子集:常规流量和网络攻击(使用哪种检测技术都无关紧要:基于签名或统计)。 因此,ADS概念本身与图像分类算法的目标非常吻合-根据某些特征将原始图像与来自集合的图像类别进行比较。 另外,将图像分类为用于分析网络流量数据和检测网络攻击的数学工具,具有较早先讨论的异常检测方法有多个优点。 这些好处在下面介绍。

- 在许多其他科学和技术领域中,对图像进行分类的数学设备在实践中都经过了精心设计和测试。

- 大量的图像分类算法和大量改进它们的机会使该数学仪器非常灵活,并为提高检测入侵网络的效率提供了广阔的潜力。

- 大多数显示出高实用效率的图像分类算法相对容易理解,并可以在软件中实现。

- 即使输入量很大,图像分类也非常有效。 这一事实使我们认为这些方法特别适合分析大型网络流量转储。

- 即使在检测某些类型的网络攻击的上下文中没有关于网络数据包某些特征的重要性的先验信息,也可以应用图像分类。

- 结果的解释非常简单直观。

3.1。 将多维TCP / IP流量数据呈现为图像作者建议以一种允许使用模式识别算法来检测视频流中异常的方式来解决呈现网络流量元数据的问题。

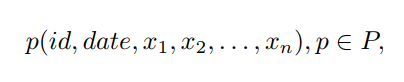

考虑一个在虚拟通道中收集流量的网络终端设备。 每个收集的程序包都有一组表示为向量p的元数据:

其中n是向量的维数,P是所有向量的集合,id是会话标识符,date是终端注册时间戳,x1,...,xn是发送方和接收方的方向,地址和端口,数据包大小,协议类型,时间戳(如TCP段标头),各种标志和服务字段。

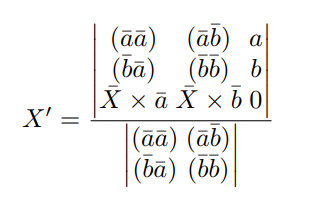

为了将流量投影到图像中,使用了正交投影方法[24]:每个向量p都由多维空间中的一个点表示,其中n是空间的维数,然后将属于一个会话的所有点(数据包)投影到二维空间中:

其中a,b是根据经验导出的用于投影到二维空间中的基向量,X是通过去除id和date元素由p构成的原始向量,X0是投影结果,×是向量乘积,()是标量积。

可视化网络会话的下一步是将其所有点连接起来,形成一个凸图形。 最后一步是用颜色填充生成的形状。 然后,对下一个网络会话重复所有操作。 当已针对终端拦截的所有网络会话执行了图像形成过程时,将获得结果图像。 该图像的变化或差异的积累为我们提供了视频流。 在图。 图1显示了反映正确(“正常状态”)网络行为的图像示例。

第一部分结束。

您如何看待材料? 发挥优势,发表评论并注册

一个公开课程 ,该

课程将于2月18日在Cisco CCNA Security的思科学院讲师

兼讲师

Alexey Kulinichev举行 。