- 法律:投标网站必须提供对任何认可投标人的访问权限。

- 实践:一名参与者注册了一些Romashka LLC,获得了电子签名,并开始向网站提出大量要求。 请求包括加密,但不是最快的。

- 标准对策:禁用它或暂时阻止它。

如您所见,点1和3是互斥的。我们就是这样生活的。

因此,如果获得授权的参与者受到访问阻止,则在投诉的情况下将被罚款巨额。 我们将阻止一百万个请求-立即对防火墙处以罚款。 如果是一揽子法律诉讼。

这是合乎逻辑的,但是与信息安全性问题背道而驰。 所有现有工具均基于确定流量的恶意部分并加以阻止的原则进行工作。 当参与者来到站点并参加拍卖时-您将无法相信过滤系统,谁放开谁-不放心。 每个人都应该去投标。 没有算法有权决定不允许谁进入该网站。 签名是一个巨大的10 KB密码。 按照网络流量的标准,这是最困难的传入消息之一(下载文件除外)。 他们使用了功能强大的健壮算法。

有网站规则。 而且,如果用户使用客户端服务器应用程序,并且在法规框架内进行操作,那么一切都很好。 该系统可以一次处理许多交易。

我们有权阻止非浏览器客户的工作。 它们不符合网站规定。 有些工匠正在创建替代软件,该软件使用浏览器来模仿真实的用户-并且可以创建对服务器的一系列高频请求。

可以删除匿名请求。

签名必须经过处理。

如果已签名-例如,这是价格报价的提交。 第一个想法是提供会话密钥,以便您每次都不处理复杂的身份验证。 在浪潮中幸存下来,斗争升级了。

在某些情况下,不再是DoS,而是DDoS请求包含合法的电子签名。 同时,使用了源隐藏(模糊)技术:在同一用户下,请求是从数十个不同的子网发送的。 它们很复杂,因为它们与合法请求流合并在一起。 即使分开,也无法阻止它们。

第二个想法:阻止此类同志的签名。 证书颁发机构签发的签名可以快速连接,有些则不想合作。 但是,即使认证中心阻止了签名,这也将是一个问题,因为对FAS的投诉仍将继续。 并且他们会因没有技术专业知识而对您的封锁进行惩罚。 该站点的认证也不能被暂停-这是合法的三年,并且不能以任何方式被暂停。 根本没有任何程序。

现在-为什么很难处理每个请求。 事实是,对价格或监视的请求被放在热销的处理队列中。 由于十分之一秒的时间,可能会在审判之前引起争议。 该请求被解密,然后是排他锁,然后在几个表中进行更改,然后处理下一个请求。 如果不能接受该报价,则将继续回滚更改的过程(例如,如果报价高于当前拍卖价)。 每个决定都有法律地位。

您必须具有每个价格报价的完整日志。 这对基础结构施加了限制,特别是对基础片段化和封装其各个部分的可能性施加了限制。

基于Arbor的复杂过滤系统使我们免受经典DDoS的攻击。 他在严重情况下被列入白名单。 我们将所有参与者纳入白名单中。 签约了一个防病毒实验室,并根据他们的建议接受了一些更改。 它们会在一段时间内产生积极的效果,但这是一种战术措施。

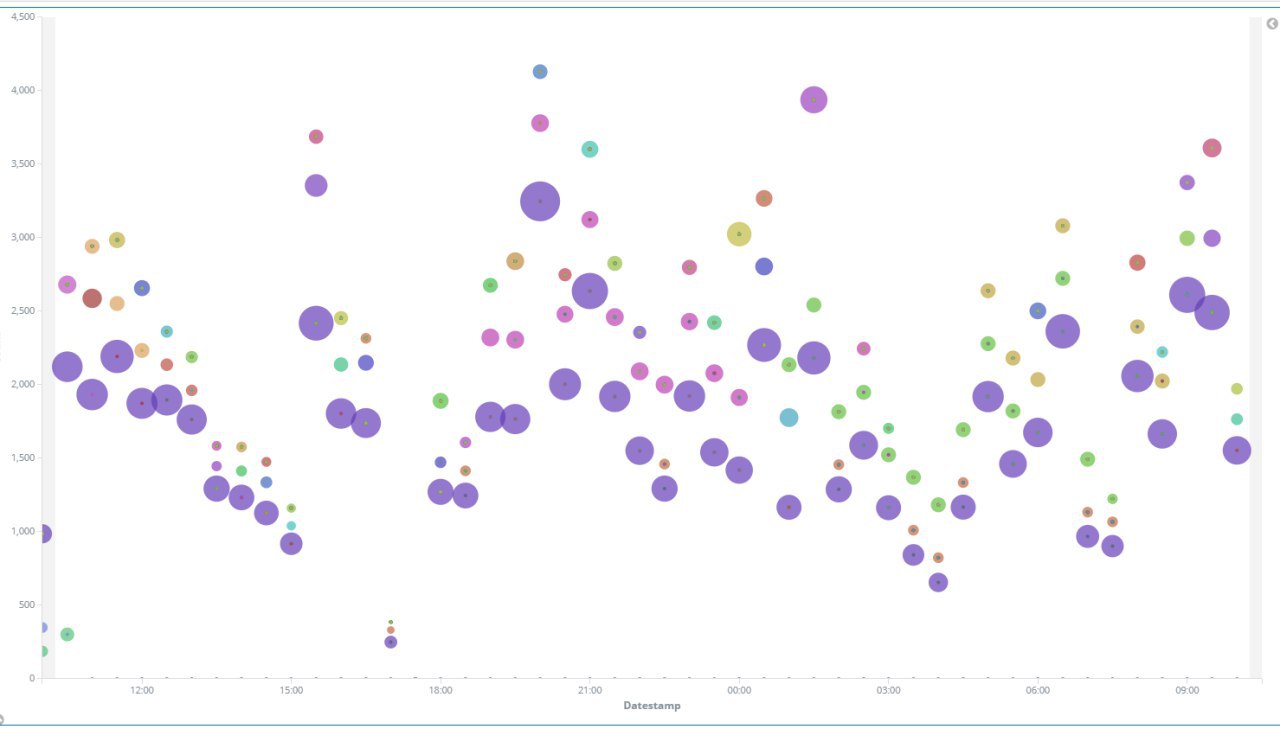

机器学习分析流量

机器学习分析流量攻击是由想要赢得拍卖的人组织的。 例如,一个参与者降低价格,然后阻塞该站点,以便其他人无法中断它。 有更复杂的方案及其组合。 在某些程序类型中,第一人提交特定价格的要约依法获胜。 这在数字世界中已经无关紧要,但这是自纸本时代以来的立法。

有时不清楚签名背后是谁。 提起一个,但实际上涉及另一个。 DDoS本身尚无文章。 有274条-违反了系统规则。 如果未在规则中编写,则假定仅DDoS是正常的。 我们写了。

有一种捕获入侵者并对其进行严厉惩罚的做法。 到目前为止,这些措施都可以解决问题,但不能解决。

我们还与DDoS解决方案提供商进行了出色的对话。 首先,一位经理来说一切都会正常。 然后,甚至在合同签订之前,就不再有一个销售人员全职工作,而是一个技术专家。 他将注视自己的眼睛,并说出自己拥有的东西及其运作方式。 他们在购买之前已经开始退货:“它可以开始淘气。 但是一点点。 也许不能保证。 有点。” 然后以某种方式逐渐变成“也许一点点”。

我们还使用机器学习元素。 制作个人资料是普通用户正常行为的表现。 系统依赖这些诚实行为的快照,并在被拒绝时自动开始阻止。 我们尝试自己动手做。 并且我们预先推导了“苏联自动化”的命令。 我们知道,如果星期二有重要的重要交易,他们将尝试阻止。 人们想阻碍交易过程。 每年我们有超过一百次攻击(现在有所减少)。 通常,我们可以等待负载增加:5万到1万个机器人并不是一个大问题。 当情况已经危急时,我们开始选择性阻止。 同时,我们阻止了最活跃的(最活跃的)僵尸程序,因为我们没有完全阻止攻击的任务,但是有必要将负载降低到维持的水平,同时又不中断任何合法的事情。

攻击的第二部分是与通道相关的攻击,直接攻击数据中心。 在某些情况下,数据中心将完全关闭。 提供者渠道存在问题。 我们已经预先确定了与提供商的合作形式。 特别是,我们管理整个IP网段,我们不允许将过滤规则应用于我们的IP组。 与交通清洁系统签订的任何合同都意味着我们会流失人员并受到罚款。 攻击者只要将系统启动一秒钟就可以记录交易失败的事实:这不是很熟悉的攻击,其任务是限制对资源的访问或使其完全无法使用。

我们使用Elastic Search按用户个人资料保存匹配数据。 重要的不仅是要跟踪某人开始做可能异常的事情。 因为仍然存在与DDoS非常相似的活动,所以当活动家或新闻工作者之一放弃与购买的链接时,人们就会围观人群。

该算法大约需要两到三分钟才能开始比较,因此将发生偏差检测。 这时,基础架构必须承受所有流量。 不管他是什么 我们的业务量是15倍。

对于大额购买,攻击是可以预期的。 从计算机起床很危险。 我去了某个地方-短信和电报监控。 会有半分钟的时间跑回来。 数秒之内的战斗。 尝试在早上10-15分钟穿上。 他们一天只袭击几次。 通常,他的反应迟到了5分钟-程序结束了。

我们需要的是赋予立法权以保护自己免受恶意流量的侵害(当网站修复时:拒绝什么,什么时候以及为什么拒绝它),或者更改认证程序(暂停认证并依法向违规者提起诉讼)。

我们现在正在努力,但现在我们让您欣赏一下将纸质程序制定的法规应用于电子世界时出现的问题的示例。

参考文献: